今天Petya勒索事件在安全圈传的沸沸扬扬,看了一天下来,并看了多家的报告,最后也敢来发一下这个事件的最确切的版本了,如有得罪,请见谅。

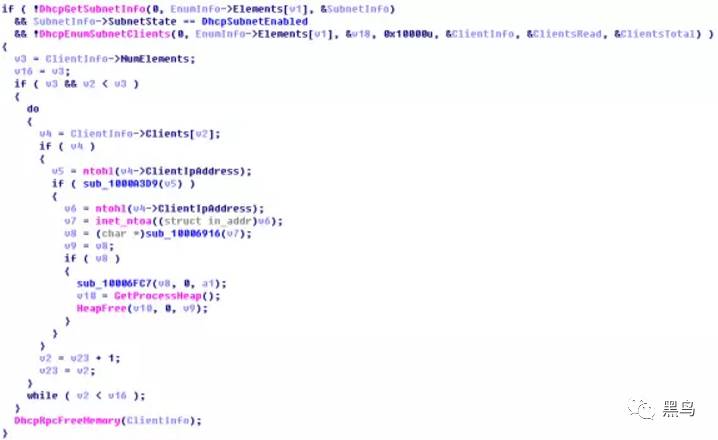

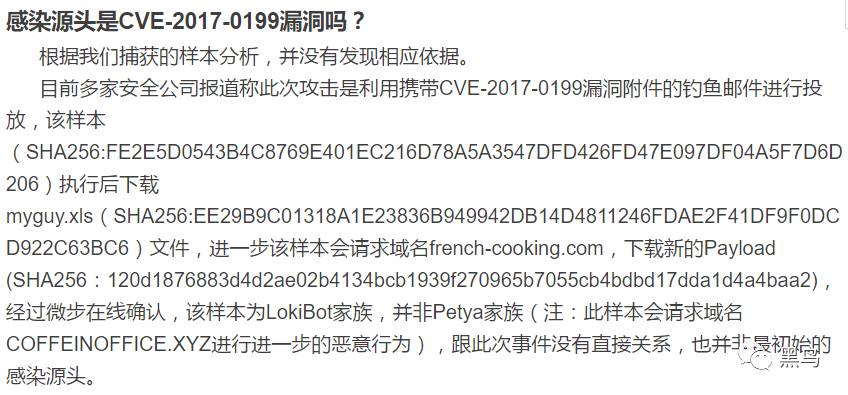

首先是对于从昨晚国外开始报道的CVE-2017-0199漏洞,也就是那个RTF的Office文档那个漏洞,所该勒索软件是通过这个邮件进行传播的,这点从本人对样本进行分析后发现,该样本只会通过局域网进行传播,而根本不会通过公网进行传播,样本通过DhcpEnumSubnets获取当前DHCP服务器已经分配的IP地址集,该样本在扫描139和445端口之前会通过DhcpEnumSubnets()枚举所有DHCP子网上的主机,在进行扫描。

可以见下图所示

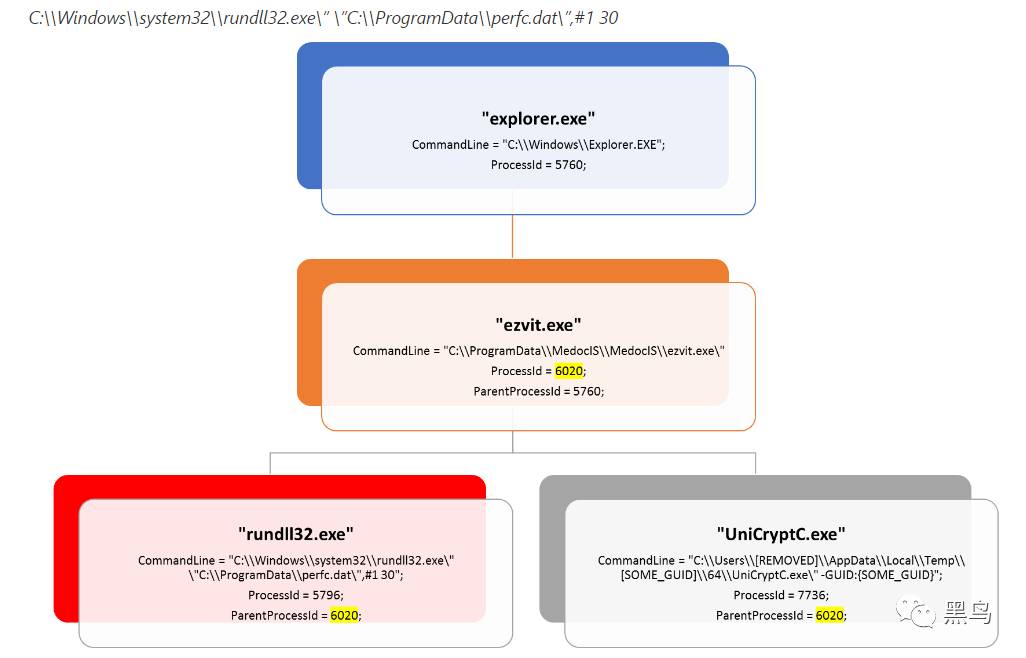

其传播也是通过WMI的方式进行内网传播,或者利用永恒之蓝传播

引用一下:该样本会扫描本地网络中admin$共享,通过admin$将自身拷贝到远程机器。样本首先试图通过用户名和密码来获取远程主机的Token,然后将自身文件拷贝到远程主机上,并且利用Windows 管理规范命令行 (WMIC) 在远程机器上直接执行。

永恒之蓝传播跟Wanacry方式一样

因此可以判断,该勒索病毒的起源点应该是通过人为操作进行的传播,用u盘什么的,所以这是不存在什么邮件漏洞的,这又让我想起了前几天的某漏洞,所以说这其实是shadowbroker对于微软的报复么。。

而且微步在线也发文章有称

在这还得提一下微步在线没有跟风报道,而是脚踏实地的分析源头,这点做得真的很棒。

对于卡巴斯基的文章称本次的Petya变种不是它的变种,只是选取了其中一部分功能。我认为既然你都说选取了一部分了,说是变种其实也不为过吧

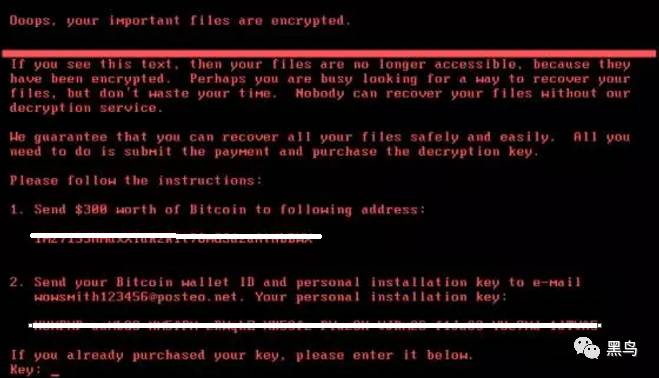

还有一点就是,我跑样本测试了一下,发现要过差不多1个来小时然后才会重启,而这点时间会用来进行内网传播,然后重启电脑之后,样本就不会进行传播了,而这点时间,由于我没注意,知道的是先篡改的MBR,然后就不知道是先进行传播了一小时然后重启再加密,还是边传播边加密一小时,这个问题欢迎小伙伴留言回答我一下,我只是来打个酱油。

下面是防护方案

每种防护方案为了让用户觉得使用的舒服都会做一些响应的解释

1、安装Windows操作系统MS17-010补丁

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

你说为什么要安装这个补丁呢,那你还是看看我之前发的WannaCry文章吧!

2、停止WMI服务(Windows Management Instrumentation管理规范)

点击开始---运行---输入services.msc并回车,进入服务。或者打开控制面板中的管理工具栏下的服务图标,点击进入服务。---找到Windows Management Instrumentation服务并右键点击属性---在启动类型一栏选择已禁用并点击确定。

为什么要停止这个服务呢?

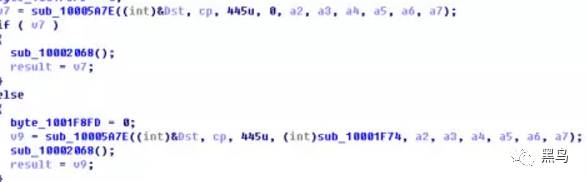

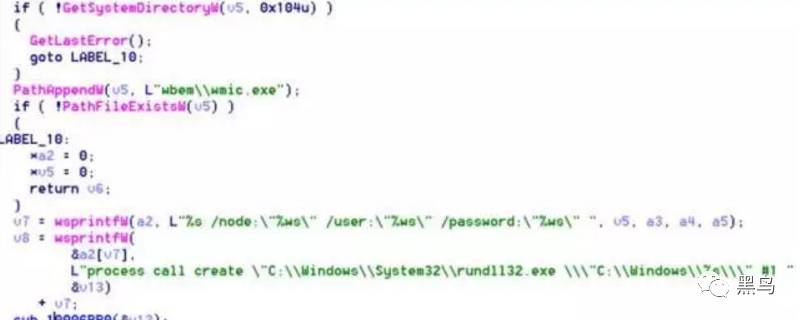

因为样本会构造下面这条命令

C:\Windows\Wbem\wmic.exe /node:<NodeName> /user:<UserName> /password:<Password> process call create “C:\Windows\System32\rundll32.exe C:\windows\<SelfName> #1

然后用之前释放的Mimikatz尝试成功的口令远程对名为NodeName的主机执行命令,该命令使用rundll32加载自身dll,而这一套东西都是基于WMI来进行的,WMI是啥呢,"是一项核心的 Windows 管理技术;用户可以使用 WMI 管理本地和远程计算机"。

3、构建perfc.dat文件

直接在C盘底下的Windows目录下构建这个文件

因为这个样本的开关就是这个,freebuf上面也有人发了,可以去看传送门

4、给电脑加口令或者改高强度密码

没密码或弱密钥不就是活靶子么?

5、修改注册表防止Minikit工具提取主机密码

点击开始---运行---输入regedit并回车,进入注册表编辑器。

找到下面的值HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/SecurityProviders/WDigest/UseLogonCredential,将其对应的值修改为0

原理应该就是这个键值就是能让Minikit抓取Windows明文密码的开关吧

win10没有这玩意的情况下我直接加了个上去不知道有没有用就这样搁着吧。。

顺便发一下微软的报告吧,权威报告一出,通杀所有报告!

https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/

Scheduled Reboot Task: Petya schedules a reboot for a random time between 10 and 60 minutes from the current time

schtasks /Create /SC once /TN “” /TR “<system folder>\shutdown.exe /r /f” /ST <time>

cmd.exe /c schtasks /RU “SYSTEM” /Create /SC once /TN “” /TR “C:\Windows\system32\shutdown.exe /r /f” /ST <time>

Lateral Movement (Remote WMI)

“process call create \”C:\\Windows\\System32\\rundll32.exe \\\”C:\\Windows\\perfc.dat\\\” #1”

Workstations scanning ports tcp/139 and tcp/445 on their own local (/24) network scope

Servers (in particular, domain controllers) scanning ports tcp/139 and tcp/445 across multiple /24 scopes

File Indicators

34f917aaba5684fbe56d3c57d48ef2a1aa7cf06d

9717cfdc2d023812dbc84a941674eb23a2a8ef06

38e2855e11e353cedf9a8a4f2f2747f1c5c07fcf

56c03d8e43f50568741704aee482704a4f5005ad

升级链接:

Next-generation ransomware protection with Windows 10 Creators Update: https://blogs.technet.microsoft.com/mmpc/2017/06/08/windows-10-creators-update-hardens-security-with-next-gen-defense/

Download English language security updates: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

Download localized language security updates: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

MS17-010 Security Update: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

General information on ransomware: https://www.microsoft.com/en-us/security/portal/mmpc/shared/ransomware.aspx

微信号:黑鸟 关注并回复样本可以获得本次的样本的下载链接,心动不如行动赶紧来吧!

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?