补充

一、网络全局性测评

(一)安全通信网络

1. 网络架构

【标准条款】

a)应保证网络设备的业务处理能力满足业务高峰期需要;

b)应保证网络各个部分的带宽满足业务高峰期需要;

【条款解读】

对主要网络设备、安全设备进行性能监控,如监控设备的CPU、内存、存储空间等;核查网络各部分的带宽是否满足业务高峰需要(内部线路和外联线路);通过设备日志查看是否有告警记录(或者其他监控设备)。

【标准条款】

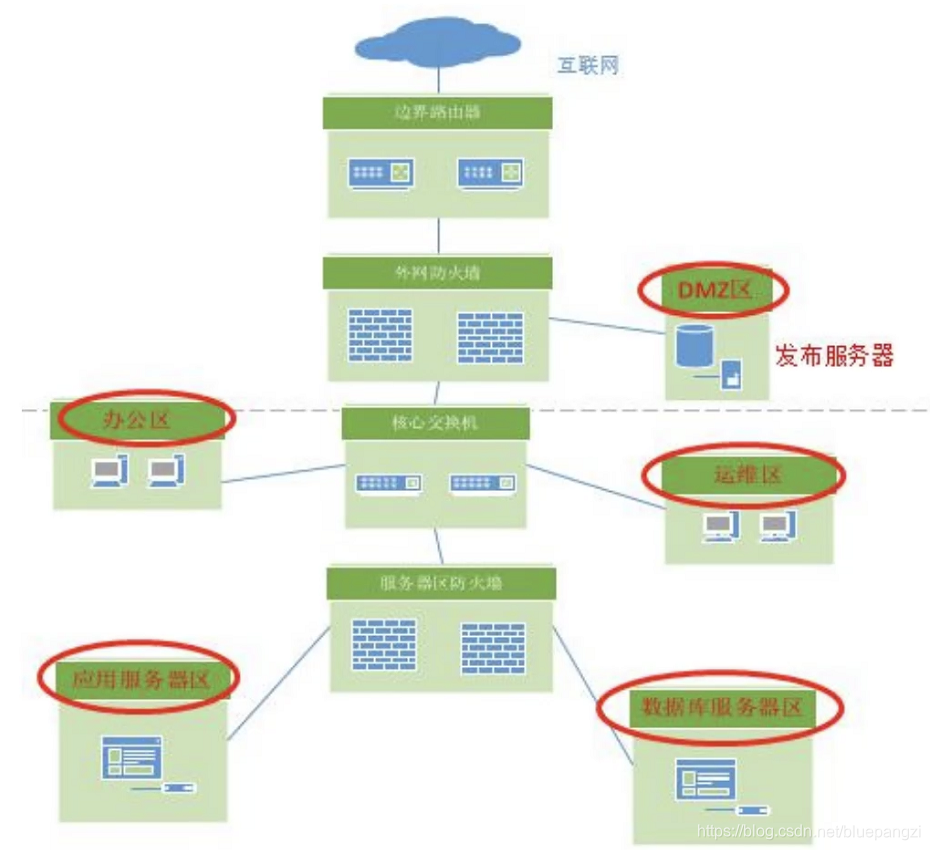

c)应划分不同的网络区域,并按照方便管理和控

制的原则为各网络区域分配地址;

【条款解读】

划分不同的网络区域,按照方便管理和控制的

原则为各网络区域分配地址,不同网络区域之

间应采取边界防护措施(人员可操作和设备连

接

【标准条款】

d)应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段

【条款解读】

应避免将重要网络区域部署在网络边界处且直接连接外部系统(DMZ区、核心交换区、内部服务区),重要网络区域边界处采取边界保护措施。

【标准条款】

e)应提供通信线路、关键网络设备和关键计算设备

的硬件冗余,保证系统的可用性

【条款解读】

采用冗余技术设计网络架构(关键设备和线路要区分明确),以确保在通信线路或设备故障时提供备用方案,有效增强网络的可靠性。

2. 可信验证

【标准条款】

可基于可信根对通信设备的系统引导程序、系统程序、重

要配置参数和通信应用程序等进行可信验证,并在应用程

序的关键执行环节进行动态可信验证,在检测到其可信性

受到破坏后进行报警,并将验证结果形成审计记录送至安

全管理中心。

【条款解读】

核査是否基于可信根对通信设备的系统引导程序、系统

程序、重要配置参数和通信应用程序等进行可信验证;

核査是否在应用程序的关键执行环节进行动态可信验证。

(二)安全区域边界

1. 边界防护

【标准条款】

a)应保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信

【条款解读】

要求所有跨越边界的访问和数据流通过边界设备提供的受控接口进行通信,受控端口配置并启用了安全策略。

【标准条款】

b)应能够对非授权设备私自联到内部网络的行为进行检查或限

【条款解读】

可通过部署终端管理系统、终端准入控制系统P/MAC地址绑定等措施实现对“非法接入”行为进行限制或检查(对于无技术手段,但是接入条件受控的情况要具体分析其风险和利用的可能性)。

【标准条款】

c)应能够对内部用户非授权联到外部网络的行为进行检查或限制;

【条款解读】

可釆用技术手段和管理措施对“非法外联”行为进行限制或检查。技术手段可以采取部署终端管理系统、终端准入系统或其他技术措施控制。

【标准条款】

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

699

699

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?