威胁情报初探

什么是威胁情报,其实安全圈一直在使用着它们,漏洞库、指纹库、IP信誉库,它们都是威胁情报的一部分。情报就是线索,威胁情报就是为了还原已发生的攻击和预测未发生的攻击所需要的一切线索。“所谓的威胁情报就是帮助我们发现威胁,并进行处置的相应知识。这种知识就是我们所说的威胁情报”。

威胁情报有啥用?

互联网安全曾经历经了流氓互殴,侠客对决、黑社会火并等等阶段,现在已经形成了攻击者有组织有预谋,防御者有侦查有战术的局面——无论是攻击还是防御,都超越了点对点的战术,而越来越倚仗于全面的战法。简单来说,就是搞安全的不仅要看编程指南,还要看孙子兵法了。既然是正规军对垒,战法就要变得相对立体。所谓知己知彼,百战不殆。威胁情报,就像是八百里加急快报送来的敌情。

二战中,盟军依靠计算机之父图灵的天才破解了德国的密码,得知德国马上要对考文垂进行轰炸(月光奏鸣曲计划)。但是为了争取更大的决定性胜利,盟军选择不让德国人知道对手已经破译了其密码。因此盟军方面没有对考文垂进行有针对性的的防御措施。于是德国人相信其密码依然是安全的,从而一步步走进了盟军的圈套。

在威胁情报中,安全公司同样运用类似的方法和黑客斗法。例如:穿梭各大安全论坛,装作黑客的样子,开心地与之讨论最近哪种攻击方式最流行,有哪些漏洞可以利用。然后回家修补漏洞。

于是,通过威胁情报,企业会对未来的攻击拥有免疫力,这就彻底改变了原本的攻防态势。原来也许黑客可以用上整整一年的攻击手段,一旦进入威胁情报,就被重点监控。如果攻击者第二次还在用同样的后门,就等于主动跑到了探照灯下。

某大神爆料,目前美国正在有计划有组织地曝光其他国家对其基础设施发动的攻击。这句话让人细思极恐,这表明美国已经拥有了一份精准的威胁情报,对其攻击者的攻击路径已经了如指掌。为了不打草惊蛇,其中有60%-70%的攻击路径,美国并没有曝光。没错,美国正在静静地看对手装X。

威胁情报给谁用?

从个人角度,如果提供代理IP,刷流量的人想要(绕过IP限制);如果提供僵尸网络IP,安全防御者想要,其实攻击者也想要,攻击者要的总是比防御者多,所以Ta们更能达到目的。

从公司角度而言,先说项目之间,做WAF的、做扫描器的、做漏洞管理平台的可以交换漏洞信息,做杀毒的和入侵检测的可以交换恶意样本信息,做业务欺诈的和做网络攻防的可以交换IP信誉信息,这些都是为了做到内部资源(扫描器,WAF,IPS等安全组件)甚至外部资源(开源资源集合、厂商资源交换)的整合(现状是公司越大,这些信息越碎片化),整合才能起到协同防御的效果,才能有能力地进行深度分析去发现真正有价值的攻击事件与高级的难以发现的APT定点攻击事件。

过去,我们将太多的精力放在实时防御上面,但并没有将威胁完全挡住,这个时代已经过去了。我们需要建立一个完整的防御体系,从防御、检测到响应,甚至通过威胁情报将攻击事件的预测做起来,而这一切的核心就是要掌握海量的数据,并具备强大的数据分析能力。威胁情报,是面向新的威胁形式,防御思路从过去的基于漏洞为中心的方法,进化成基于威胁为中心的方法的必然结果,它和大数据安全分析、基于攻击链的纵深防御等思想正在形成新一代的防御体系的基石。

威胁情报分类总结

- 战略威胁情报

战略威胁情报(Strategic Threat Intelligence)提供一个全局视角看待威胁环境和业务问题,它的目的是告知执行董事会和高层人员的决策。战略威胁情报通常不涉及技术性情报,主要涵盖诸如网络攻击活动的财务影响、攻击趋势以及可能影响高层商业决策的领域。 - 运营威胁情报

运营威胁情报(Operational Threat Intelligence)与具体的、即将发生的或预计发生的攻击有关。它帮助高级安全人员预测何时何地会发生攻击,并进行针对性的防御。 - 战术威胁情报

战术威胁情报(Tactical Threat Intelligence)关注于攻击者的TTP,其与针对特定行业或地理区域范围的攻击者使用的特定攻击向量有关。并且由类似应急响应人员确保面对此类威胁攻击准备好相应的响应和行动策略。 - 技术威胁情报

技术威胁情报(Technical Threat Intelligence)主要是失陷标识,可以自动识别和阻断恶意攻击行为。

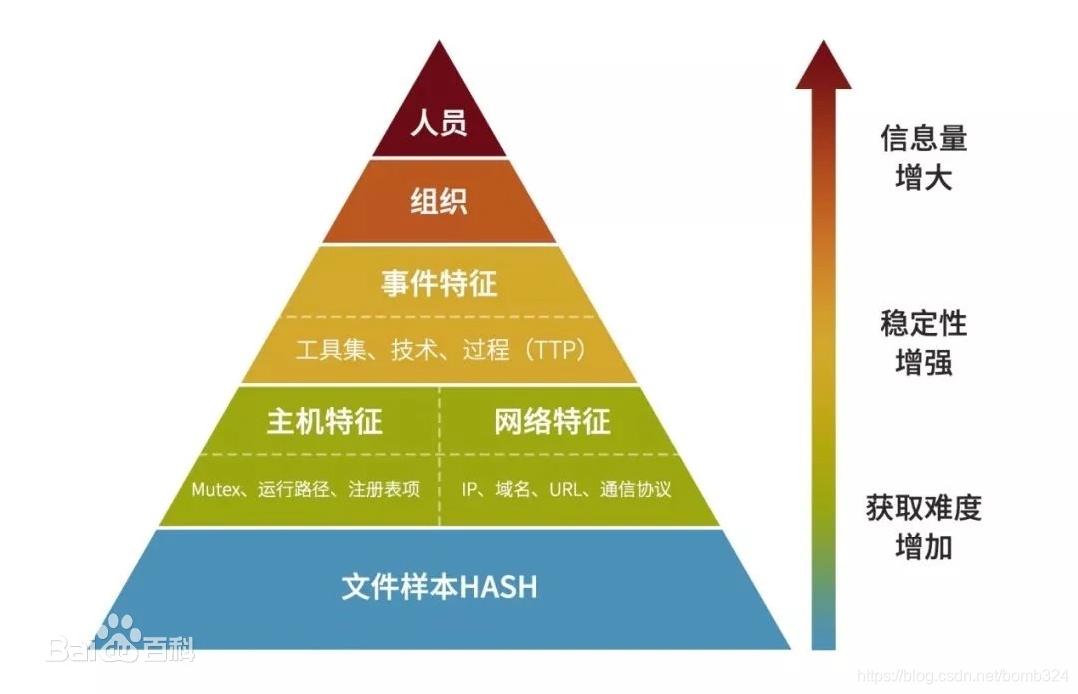

当前,业内更广泛应用的威胁情报主要还是在技术威胁情报层面。前面论述的也主要是TTI,是狭义的威胁情报,其主要内容为用于识别和检测威胁的失陷标识,如文件HASH,IP,域名,程序运行路径,注册表项等,以及相关的归属标签。

参考文章:

https://www.cnblogs.com/achao123/p/4980591.html

https://baike.baidu.com/item/%E5%A8%81%E8%83%81%E6%83%85%E6%8A%A5/23311172?fr=aladdin

6381

6381

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?