最近一个项目用到了Remoting,据说是出于安全性的考虑。但是在开发上的效率还是比较低的,也是比较复杂的。另外还有一个安全性的问题,就是Remoting所在的机器是可以直接访问DB的,而App Server是只能通过Remoting对DB进行操作的,换句话就是只允许Remoting所在的机器,其他机器是无法直接访问DB的。

那就需要在Server上进行配置,虽然用Firewall是比较方便的,但是我记得以前看到过一篇文章上曾提到Windows自带的IPSec也可以办到的。于是马上搜索,但是比较遗憾的是搜出来的文章大多都没有附图,即使有也不完整,为了方便自己,我花了点时间配置了一下,并记录了整个过程,这样下次再用的时候就可以参考了。

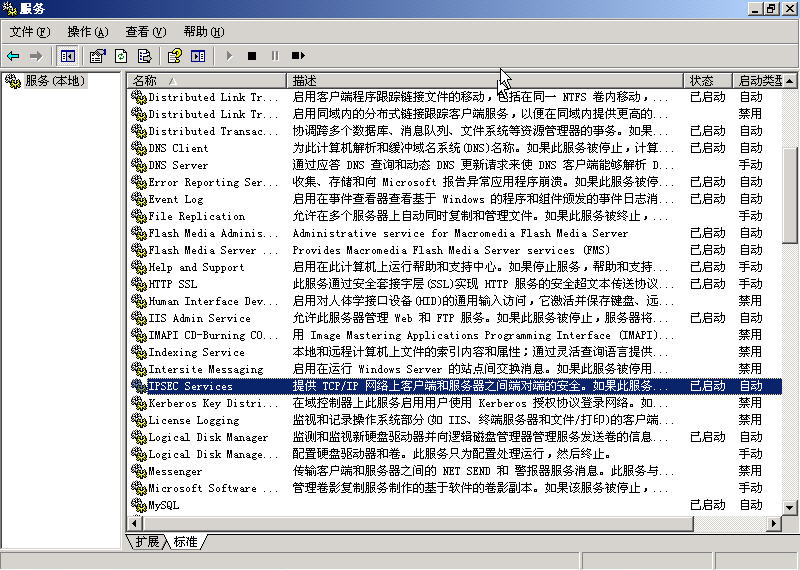

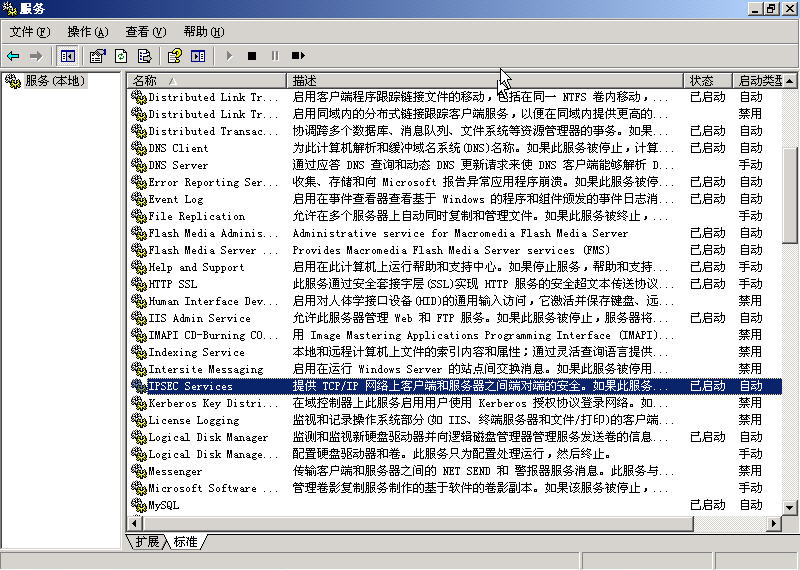

首先,要开启服务器上IPSec服务。如下图所示:

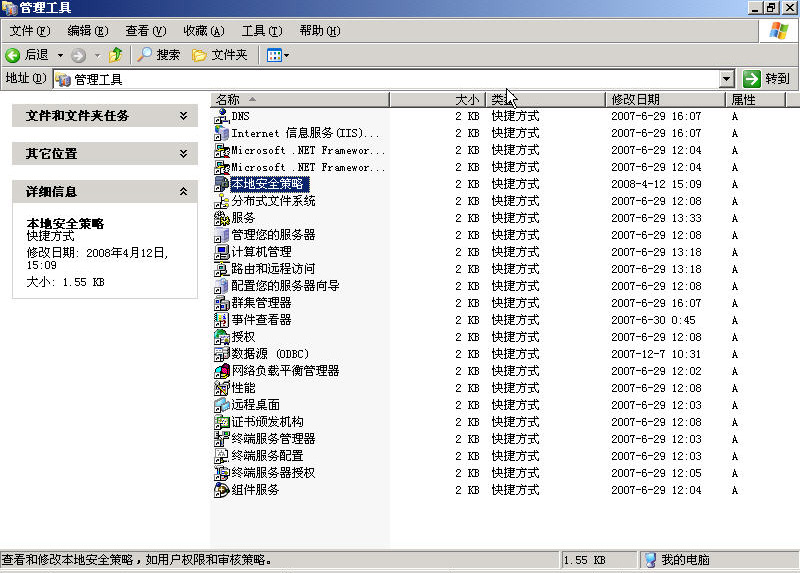

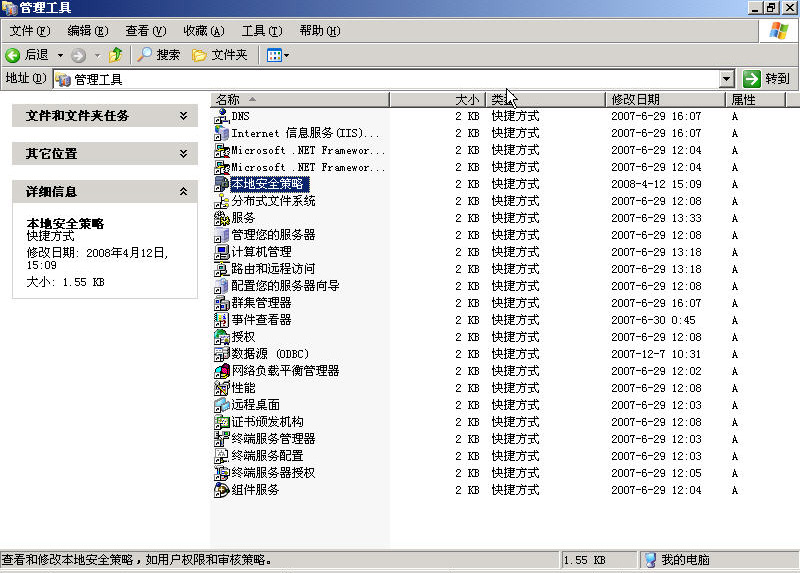

然后,到控制面板的管理工具中打开本地安全策略。如下图所示:

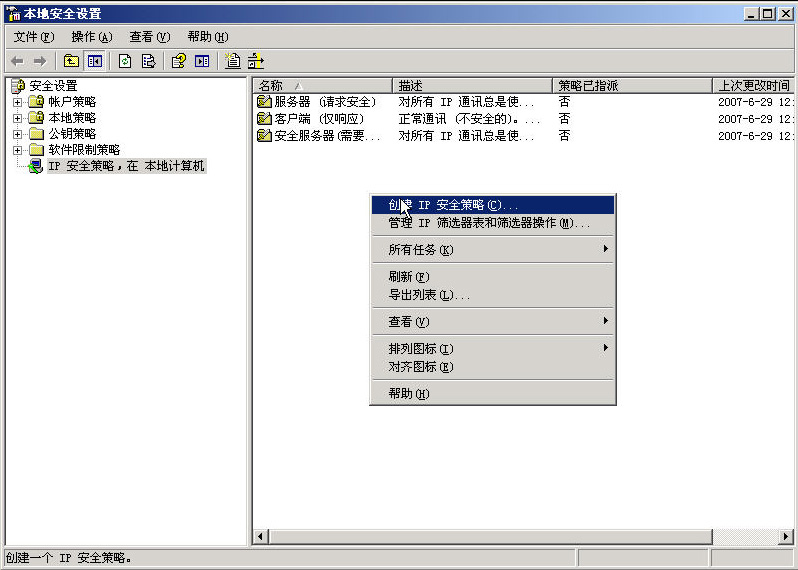

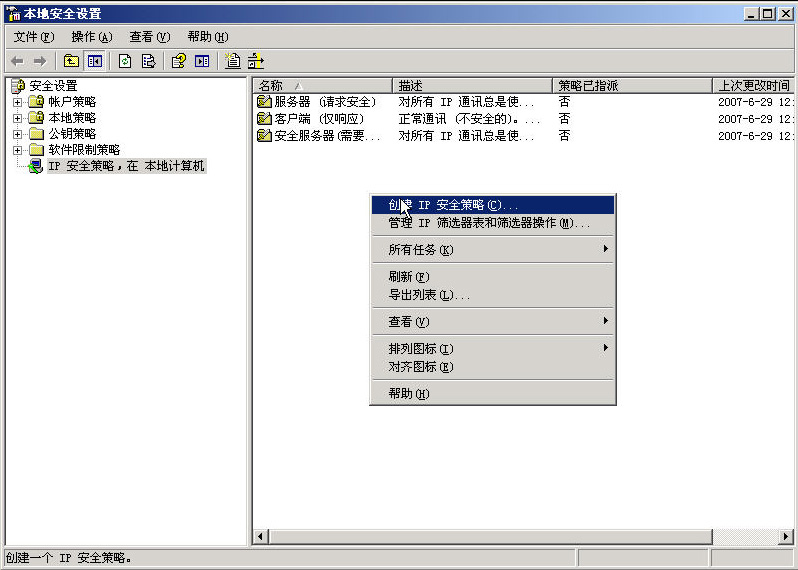

在打开的界面中,选择“IP安全策略,在本地计算机”,然后点击右键,选择“创建IP安全策略”。如下图所示:

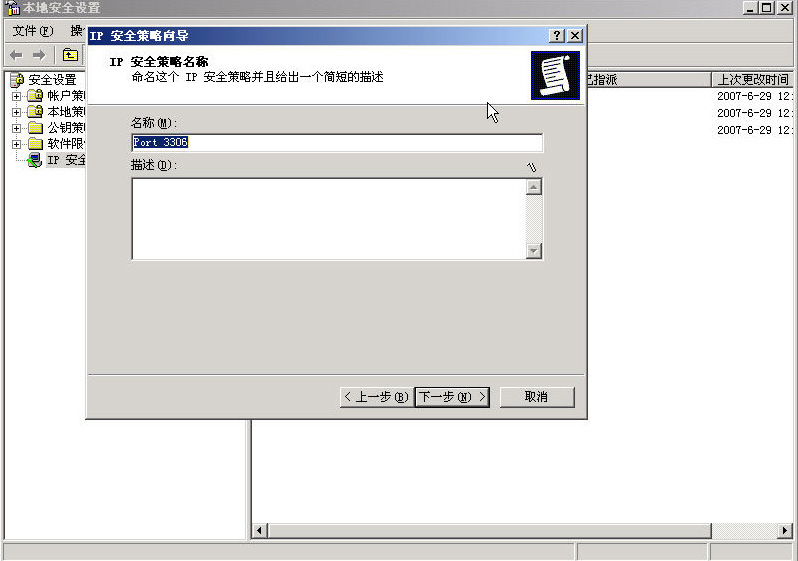

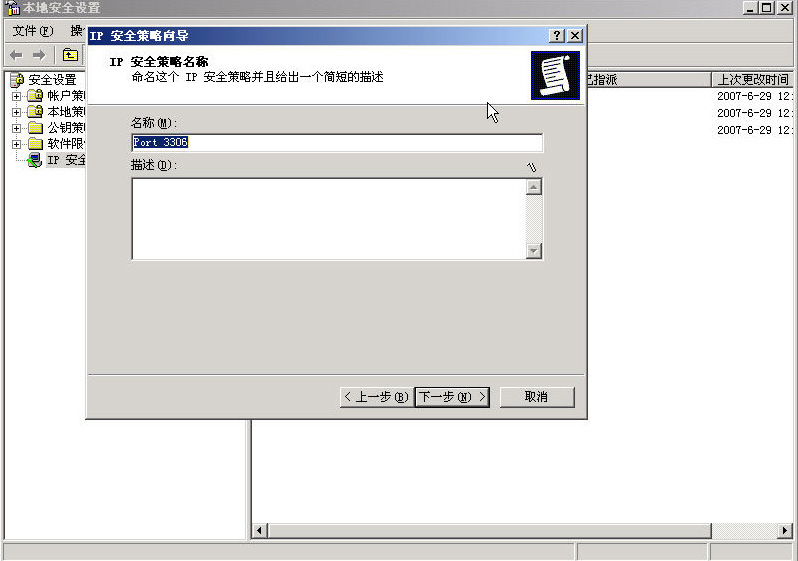

在IP安全策略向导中,创建一个“Port 3306”的策略,因为是MySQL用的。如下如所示:

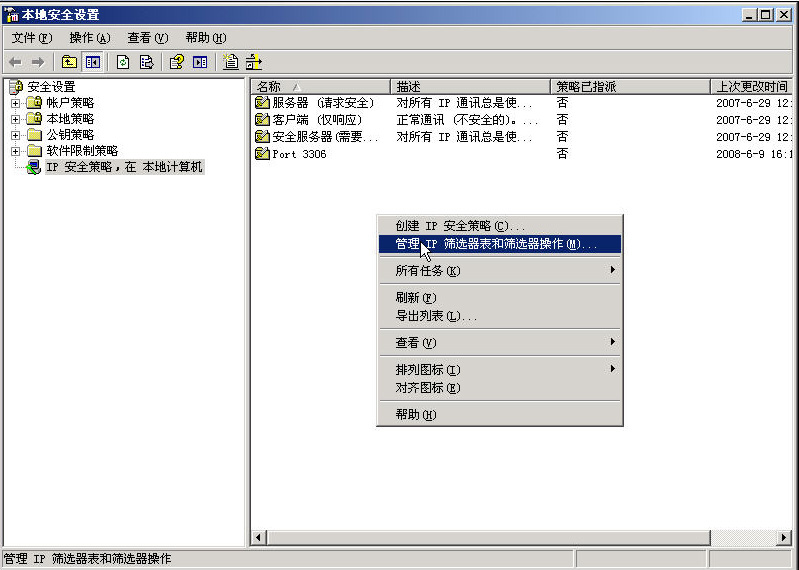

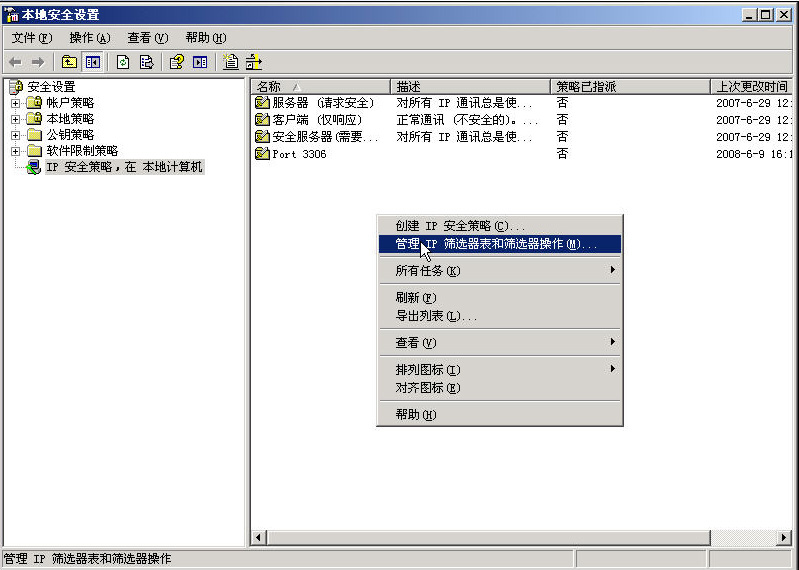

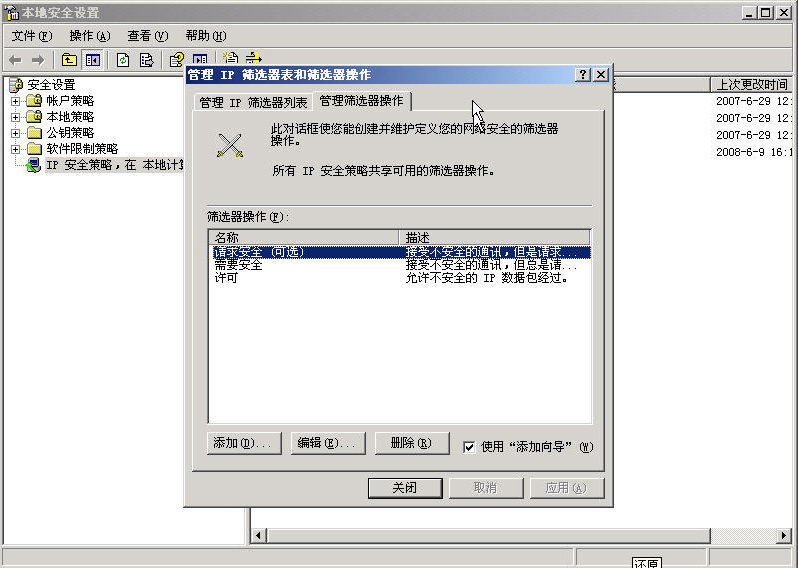

创建完毕后,回到“IP安全策略,在本地计算机”,选择“管理IP筛选器表和筛选器操作。如下图所示:

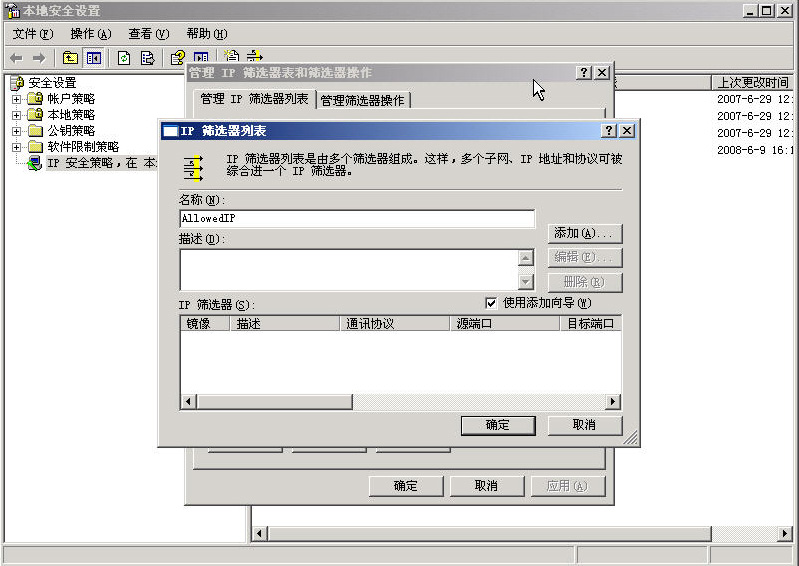

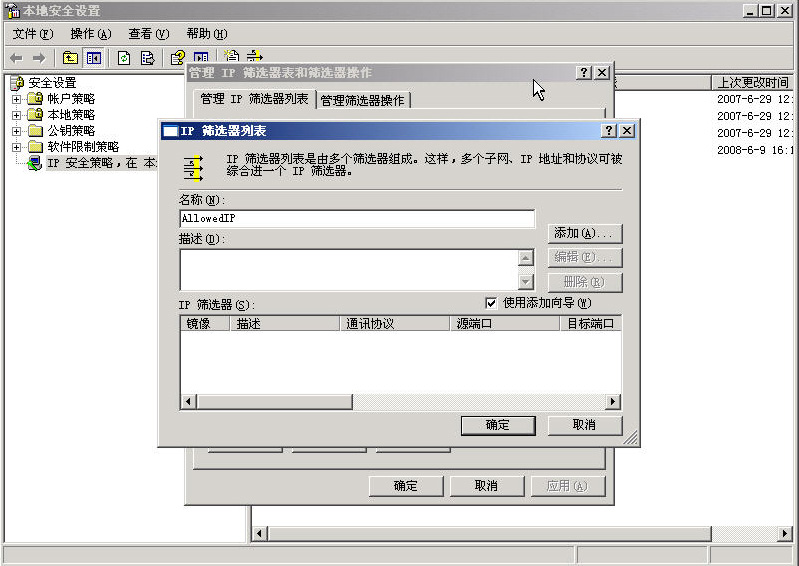

新建一个IP筛选器,如下图所示。

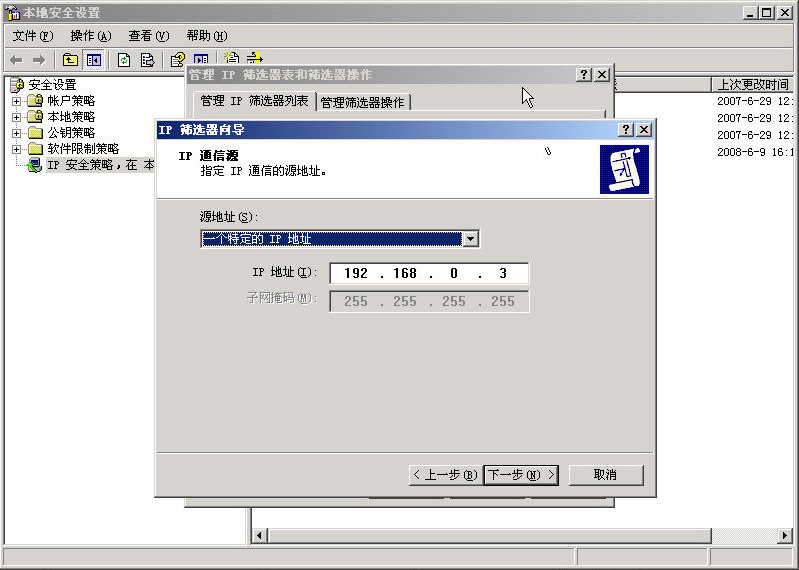

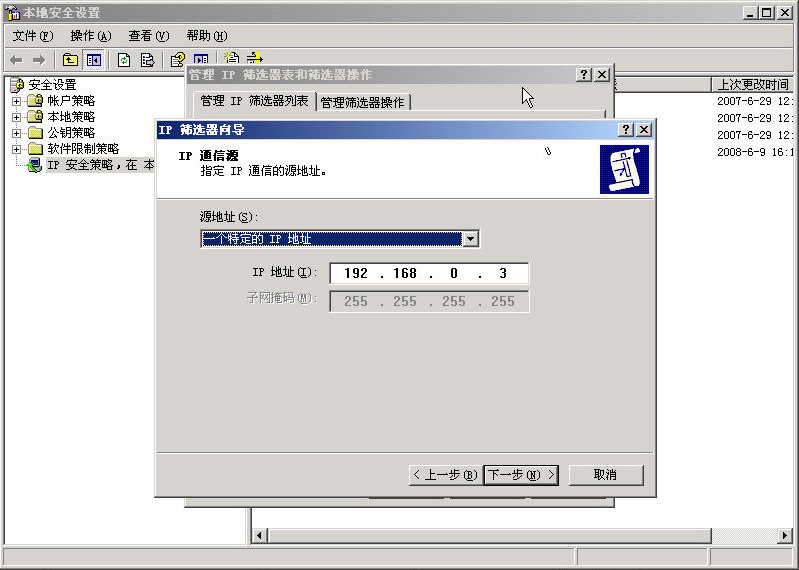

首先指定IP的源地址,也就是你允许访问DB的IP的地址。如下图所示:

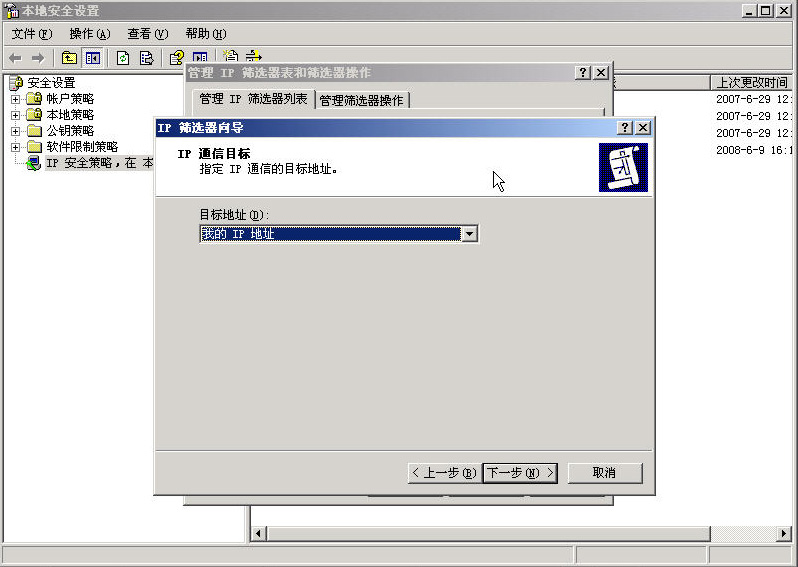

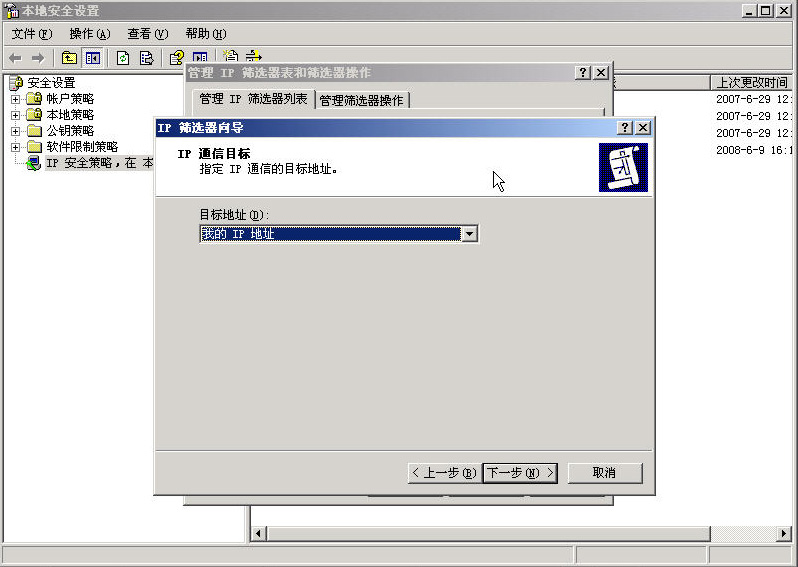

在创建目标地址,也就是Server本身的地址。如下图所示:

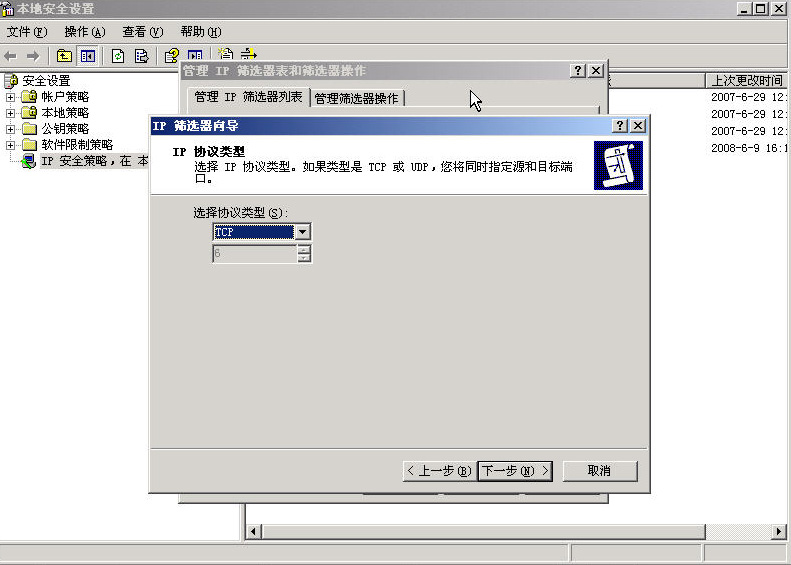

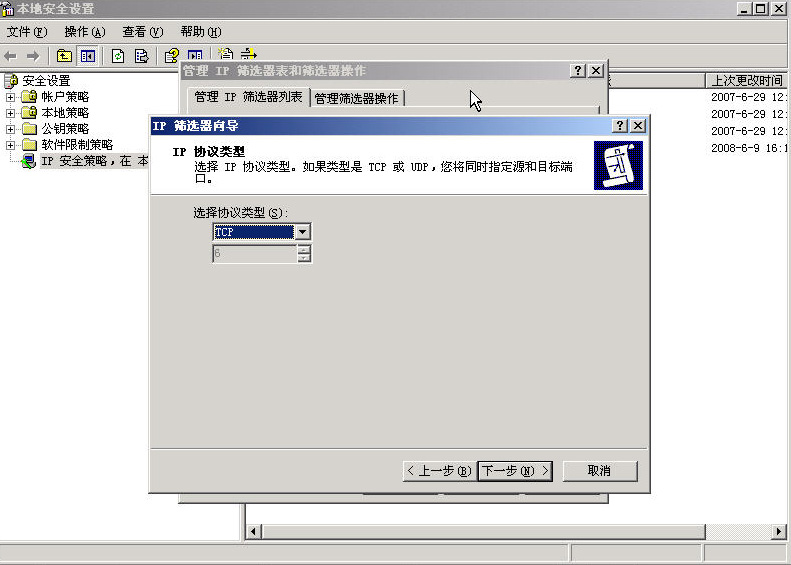

选择协议类型。如下图所示:

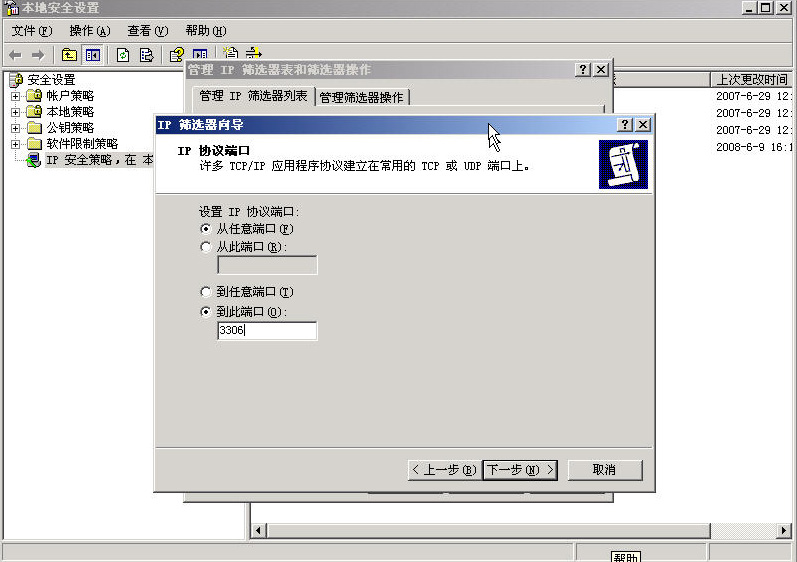

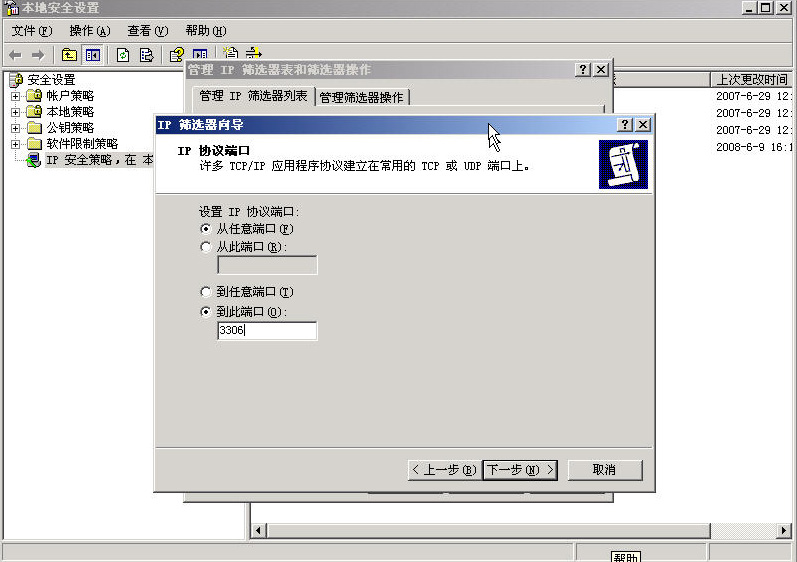

在选择协议IP端口,如下图所示:

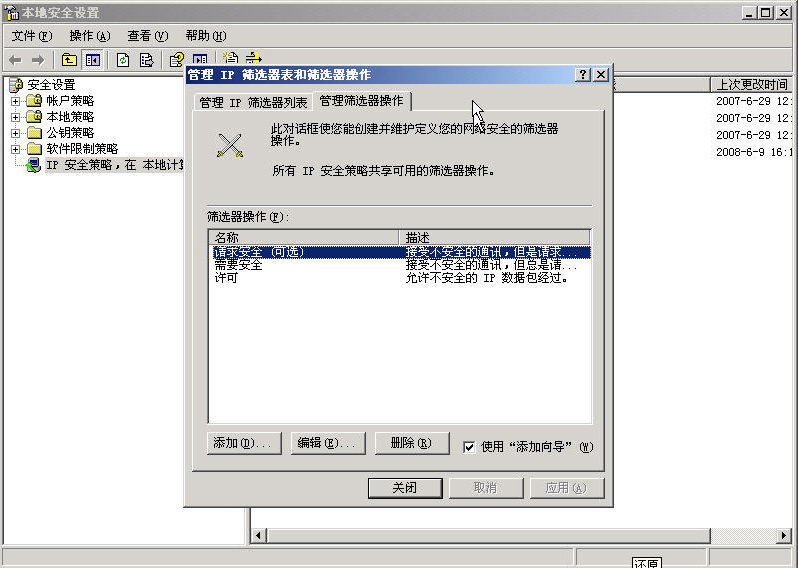

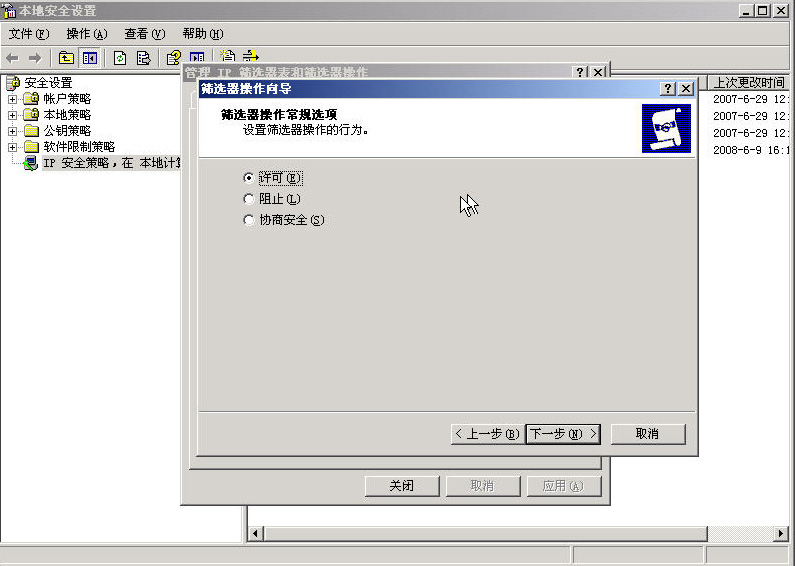

接着再添加IP筛选器操作,因为之前已经添加了IP,现在就要添加一个行为去规范IP的操作,是允许还是阻止这个IP访问Server。如下图所示:

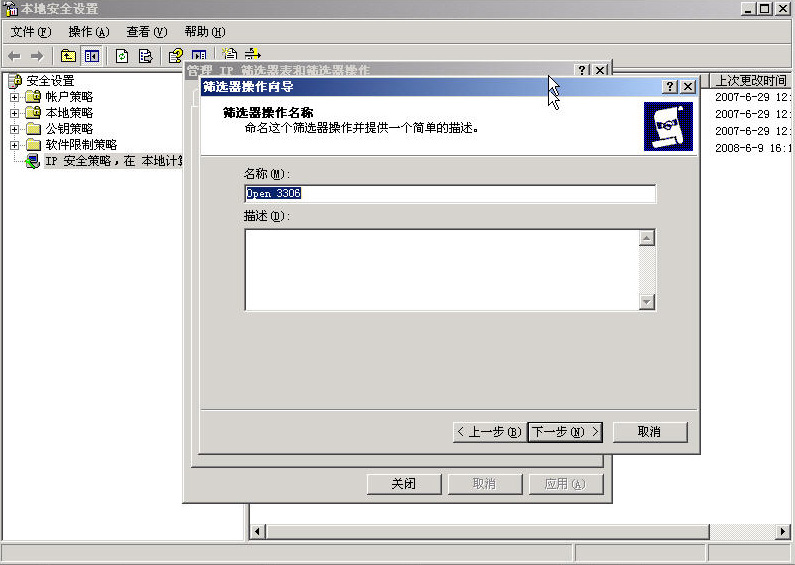

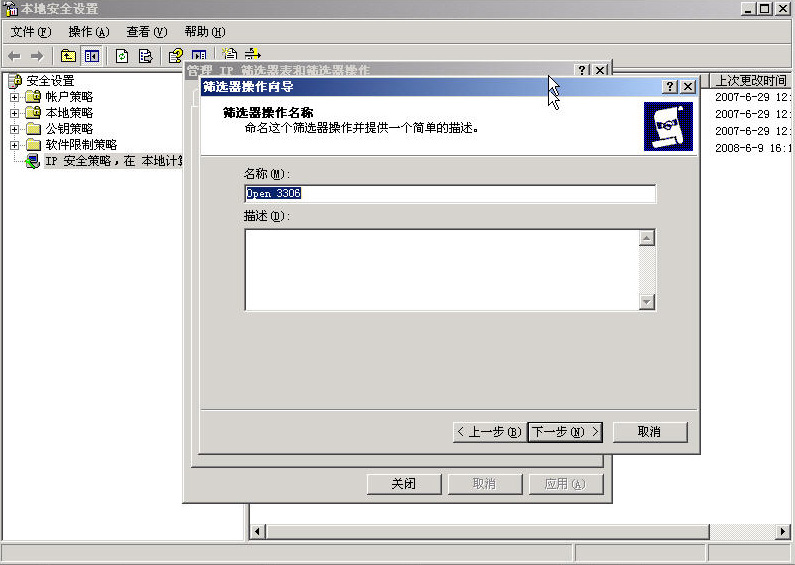

同样,首先增加筛选器操作名称,如下图所示:

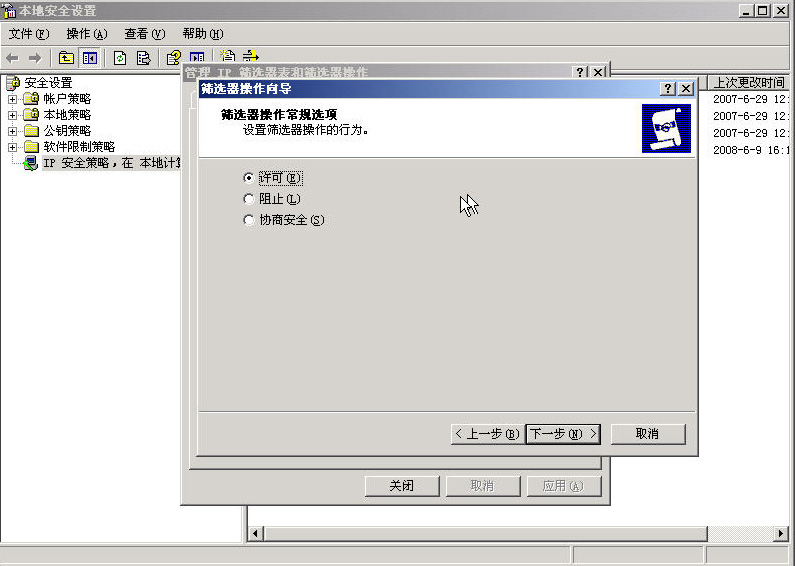

再设置筛选器操作的行为,设置为允许,如下图所示。

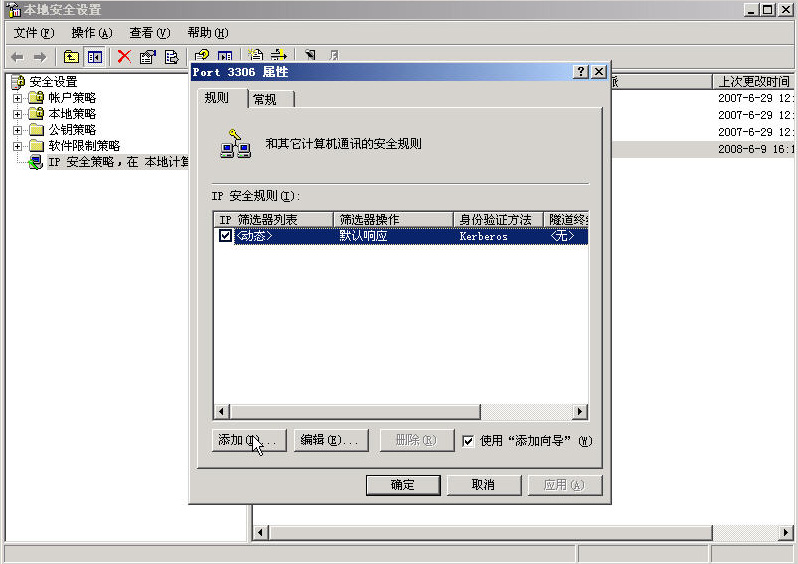

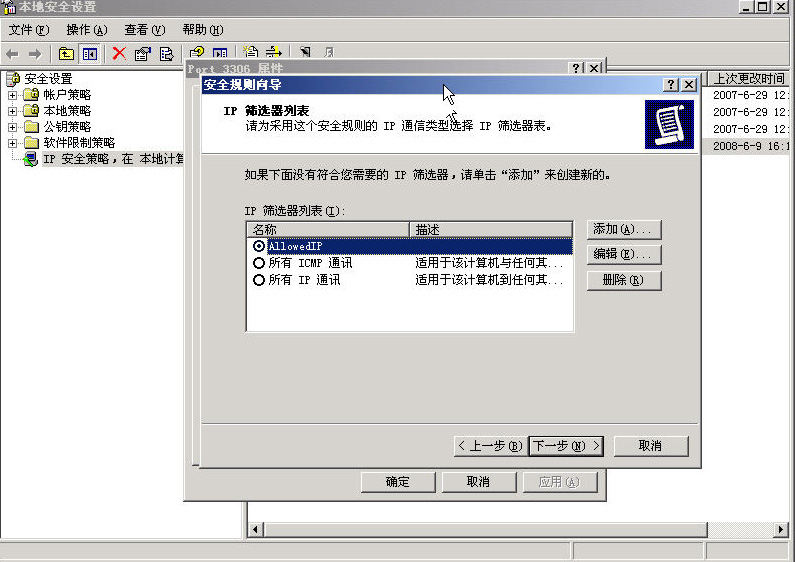

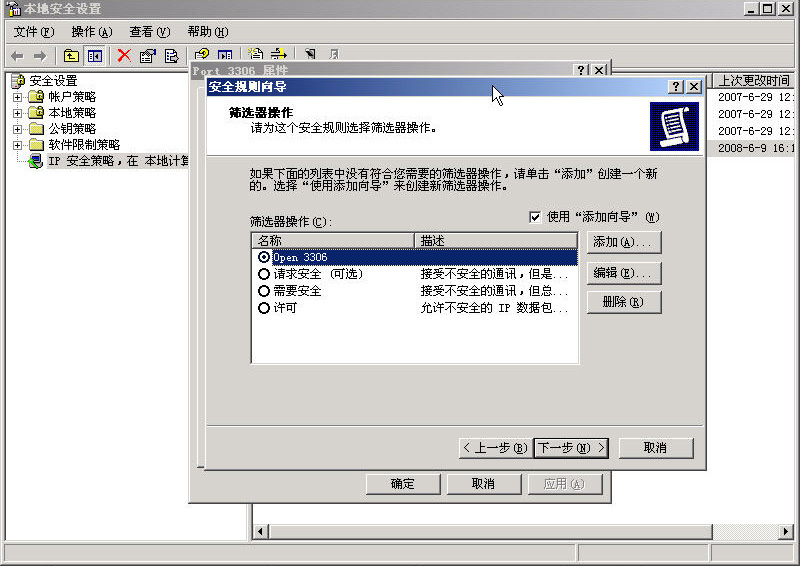

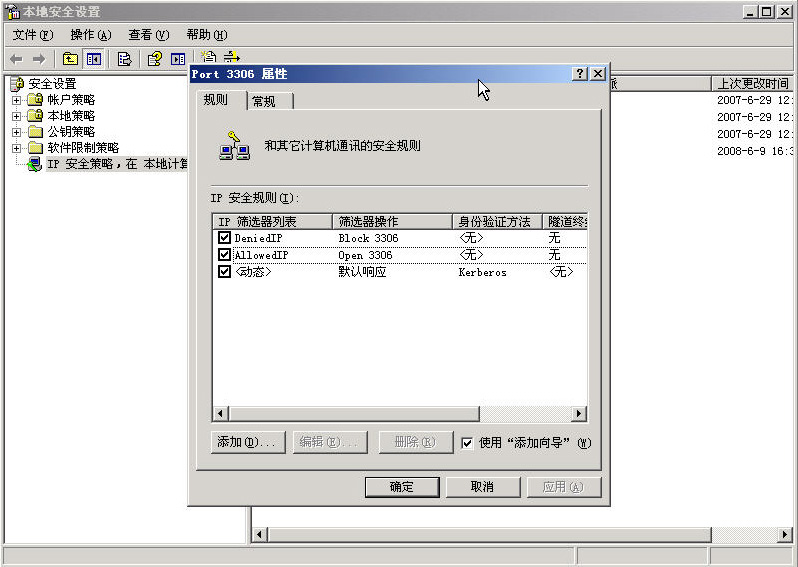

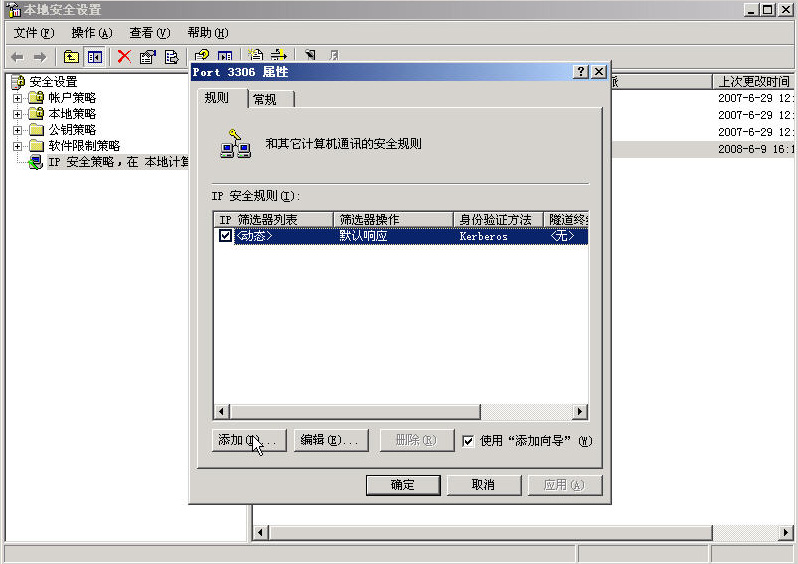

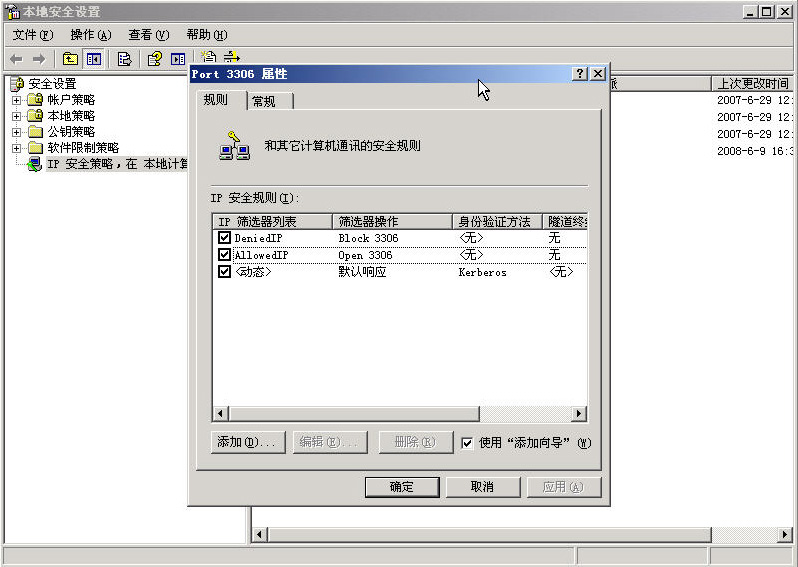

以上这些都设置好之后,就可以创建规则了,也就是一个IP策略对应一个筛选器,你可以建一个IP,允许这个IP策略访问Server,还可以建立一个IP策略,阻止它访问Server,这样就可以实现IP的安全访问控制了。如下图所示:

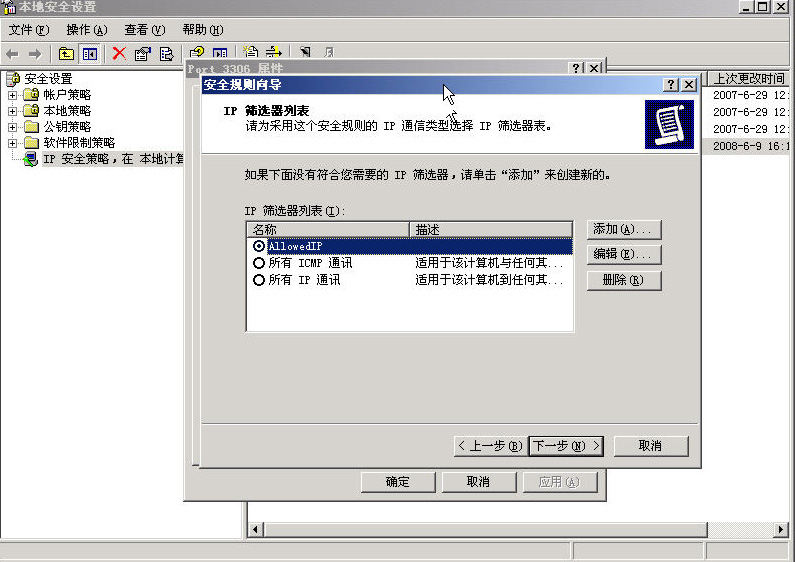

先选择IP筛选器列表,如下图所示:

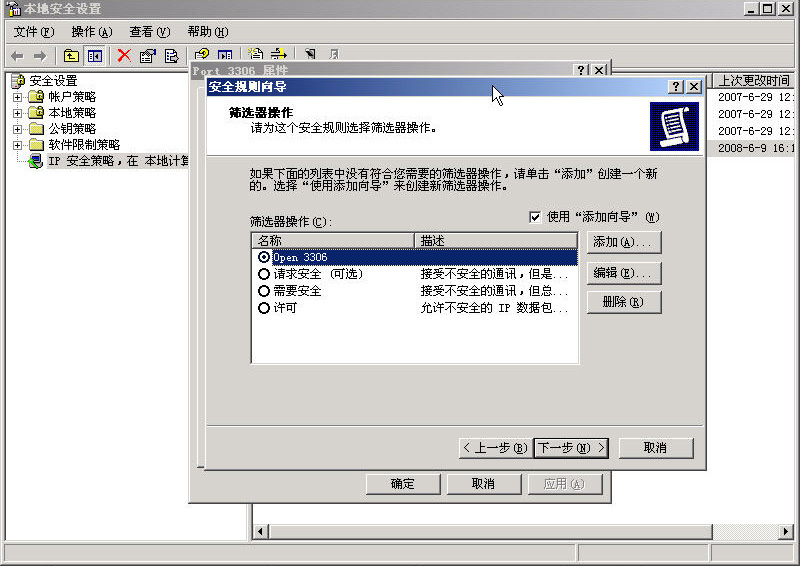

再IP筛选器操作,如下图所示:

好了,到目前为止,我们已经建立了一个IP策略,这个策略允许192.168.0.3访问Server的3306端口,然后我们再设置一个IP策略,阻止所有的IP访问Server的3306端口,这样Server的3306端口仅供192.168.0.3访问。如下图所示:

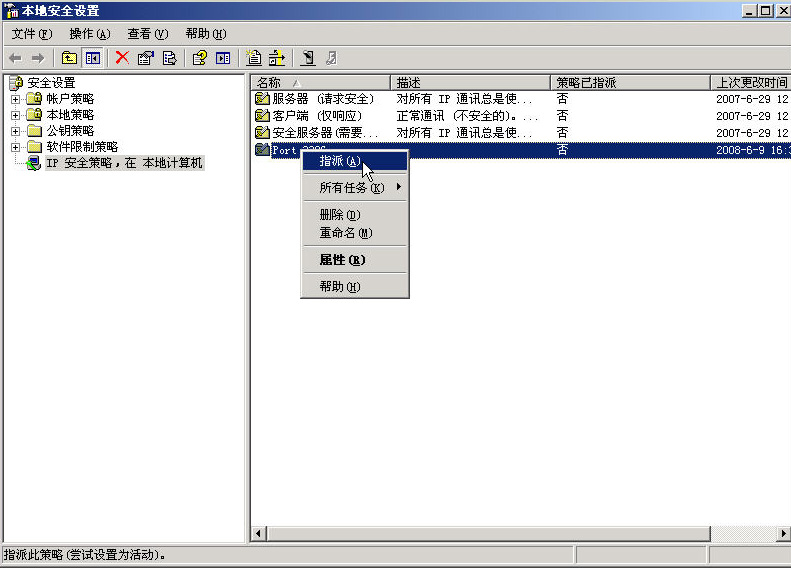

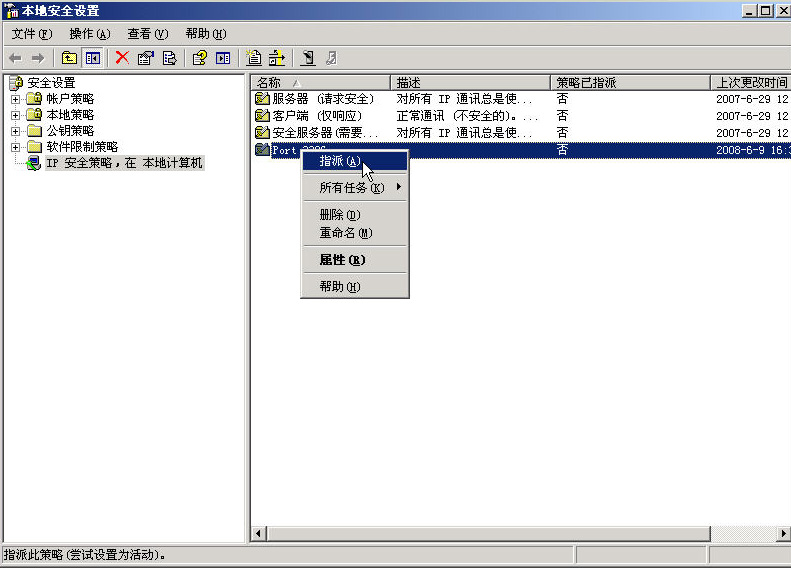

现在所有的策略都建好了,但还差最后一步,就是使这个策略其作用,也就是要指派,都则是不会起作用的。如下图所示:

好了,现在安全访问控制就实现了,虽然比较麻烦,但是无需要额外的Firewall,在某些场合安全程度不高的情况下也可以使用,如果对安全性要求很高,那还是使用专业的Firewall软硬件。

那就需要在Server上进行配置,虽然用Firewall是比较方便的,但是我记得以前看到过一篇文章上曾提到Windows自带的IPSec也可以办到的。于是马上搜索,但是比较遗憾的是搜出来的文章大多都没有附图,即使有也不完整,为了方便自己,我花了点时间配置了一下,并记录了整个过程,这样下次再用的时候就可以参考了。

首先,要开启服务器上IPSec服务。如下图所示:

然后,到控制面板的管理工具中打开本地安全策略。如下图所示:

在打开的界面中,选择“IP安全策略,在本地计算机”,然后点击右键,选择“创建IP安全策略”。如下图所示:

在IP安全策略向导中,创建一个“Port 3306”的策略,因为是MySQL用的。如下如所示:

创建完毕后,回到“IP安全策略,在本地计算机”,选择“管理IP筛选器表和筛选器操作。如下图所示:

新建一个IP筛选器,如下图所示。

首先指定IP的源地址,也就是你允许访问DB的IP的地址。如下图所示:

在创建目标地址,也就是Server本身的地址。如下图所示:

选择协议类型。如下图所示:

在选择协议IP端口,如下图所示:

接着再添加IP筛选器操作,因为之前已经添加了IP,现在就要添加一个行为去规范IP的操作,是允许还是阻止这个IP访问Server。如下图所示:

同样,首先增加筛选器操作名称,如下图所示:

再设置筛选器操作的行为,设置为允许,如下图所示。

以上这些都设置好之后,就可以创建规则了,也就是一个IP策略对应一个筛选器,你可以建一个IP,允许这个IP策略访问Server,还可以建立一个IP策略,阻止它访问Server,这样就可以实现IP的安全访问控制了。如下图所示:

先选择IP筛选器列表,如下图所示:

再IP筛选器操作,如下图所示:

好了,到目前为止,我们已经建立了一个IP策略,这个策略允许192.168.0.3访问Server的3306端口,然后我们再设置一个IP策略,阻止所有的IP访问Server的3306端口,这样Server的3306端口仅供192.168.0.3访问。如下图所示:

现在所有的策略都建好了,但还差最后一步,就是使这个策略其作用,也就是要指派,都则是不会起作用的。如下图所示:

好了,现在安全访问控制就实现了,虽然比较麻烦,但是无需要额外的Firewall,在某些场合安全程度不高的情况下也可以使用,如果对安全性要求很高,那还是使用专业的Firewall软硬件。

4799

4799

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?