实践一 网络攻防环境的搭建

1.学习总结

- 学习了VMware虚拟机网络连接方式,主要有三种:

(1)桥接方式(Bridge):在桥接方式下,VMware模拟一个虚拟的网卡给客户系统,主系统对于客户系统来说相当于一个桥接器。客户系统相当于是有自己的网卡一样,自己直接连上网络,也就是说客户系统对于外部直接可见。

(2)网络地址转换方式(NAT):在这种方式下,客户系统不能自己连接网络,而必须通过主系统对所有进出网络的客户系统收发的数据包做地址转换。在这种方式下,客户系统对于外界不可见。

(3)主机方式(Host-Only):在这种方式下,主系统模拟一个虚拟的交换机,所有客户系统通过这个交换机进出网络。 - 学习了VMware虚拟机软件的创建以及设置和使用虚拟机

- 了解了本实验使用的三种主机的作用:

(1)靶机:作为攻击目标的主机,包含系统和应用程序安全漏洞

(2)攻击机:作为发起网络攻击的主机,包含一些专用的攻击软件

(3)蜜网网关(HoneyWall):作为透明网关的攻击行为捕获与分析平台(攻击检测、分析与防御平台)

2.攻防环境搭建详细过程

(1)网络结构

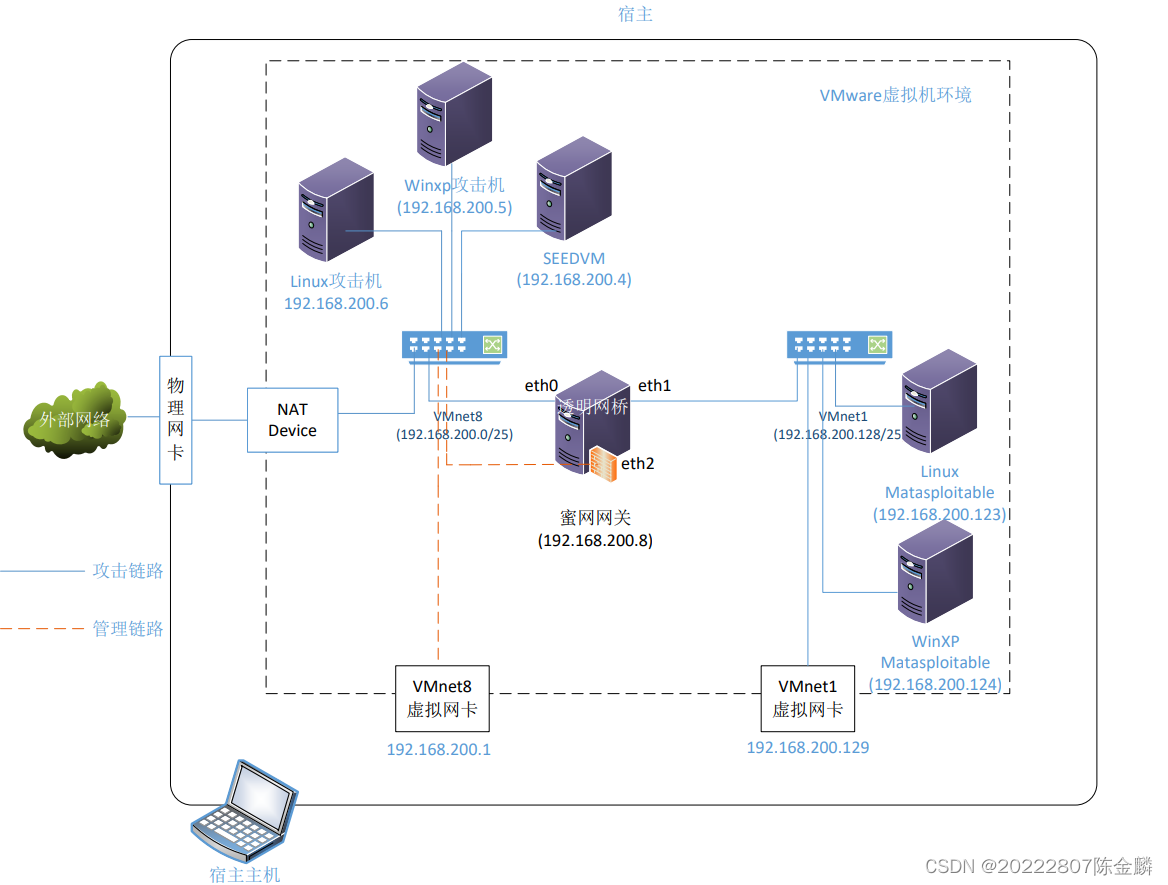

根据课程教材的学习和实验指导视频的学习,本实验环境的主机主要由由三台攻击机、两台靶机、一个蜜网网关构成,两台靶机配置在靶机网端VMnet1,三台攻击机配置在攻击网端VMnet8,网络的拓扑结构图如下所示:

(1)攻击机靶机的安装与配置

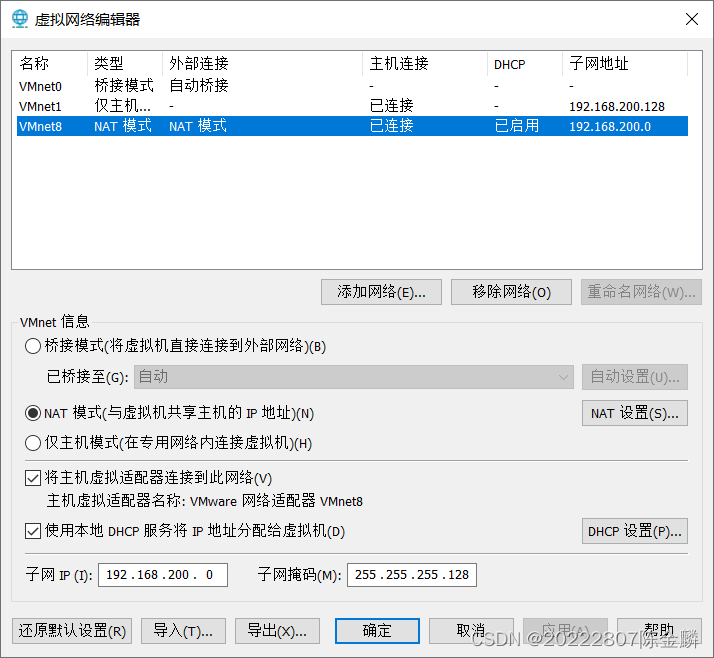

打开vmware,首先设置虚拟网络编辑器,将靶机网端VMnet1设置为仅主机模式,修改子网以及子网掩码如下所示,并且取消勾选“使用本地DHCP服务器将IP地址分配给虚拟机”选项

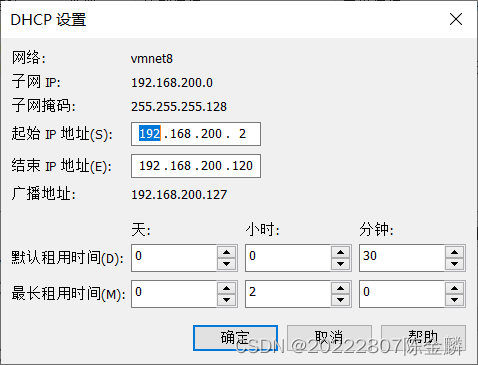

修改DHCP设置中的起始IP地址如下所示:

下载好提供的虚拟机文件,回到VMware主页,通过点击“打开虚拟机”来添加已有的虚拟机。首先进行靶机配置,通过上述方式将

Win2kServer_SP0_target和Metasploitable2两个靶机安装。

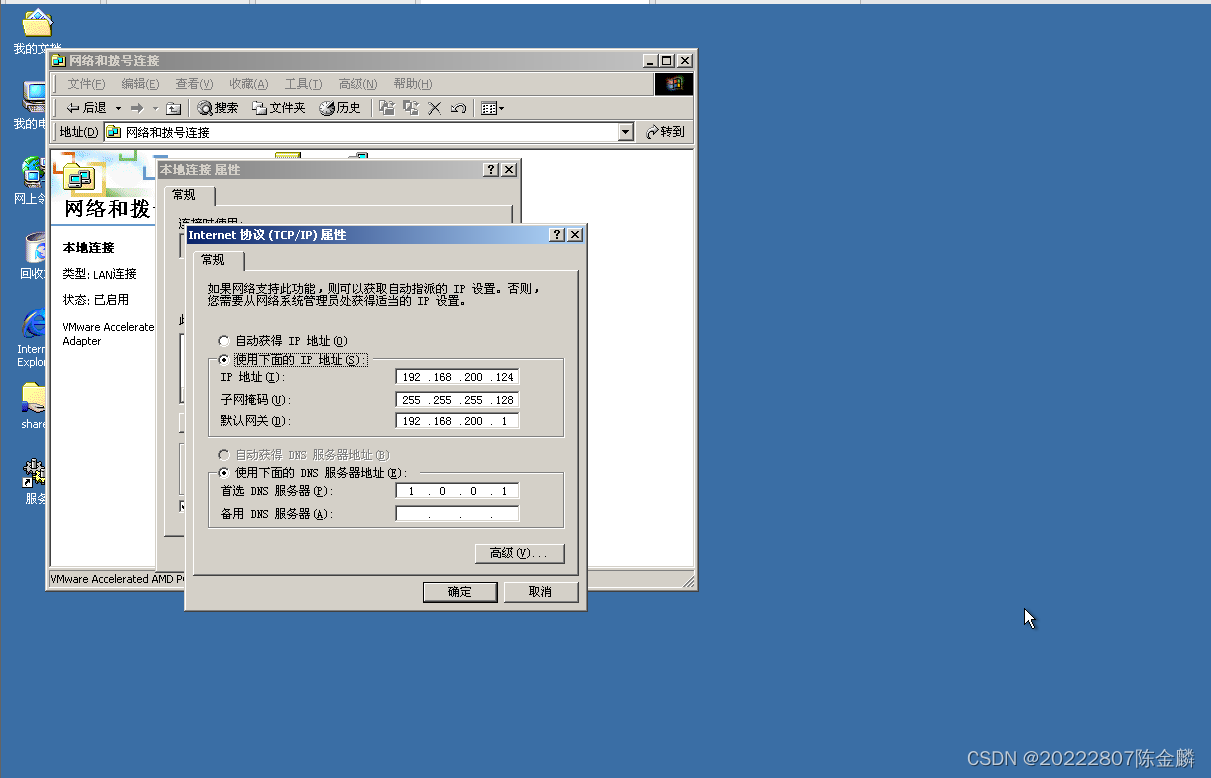

首先配置Win2kServer_SP0_target靶机的ip设置,运行虚拟机,输入账户名和密码,打开“我的电脑”,右键“本地连接”选择“属性”,双击“Internet协议”,配置ip地址、子网掩码、默认网关、首选DNS服务器如下所示:

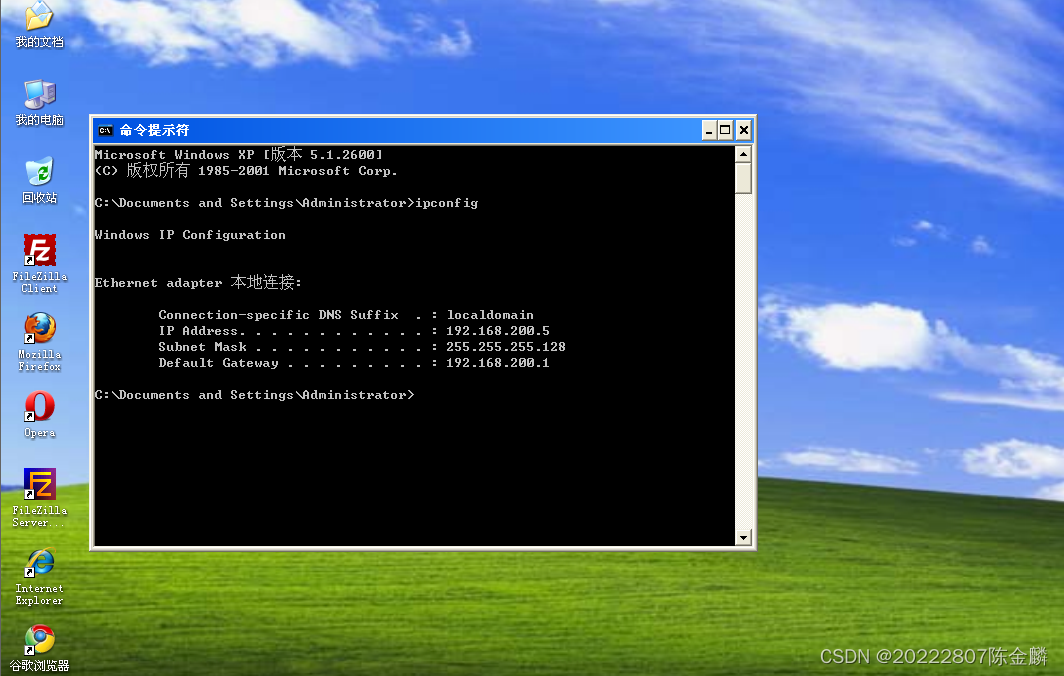

打开cmd命令行,输入ipconfig查看配置的网络信息,如下所示:

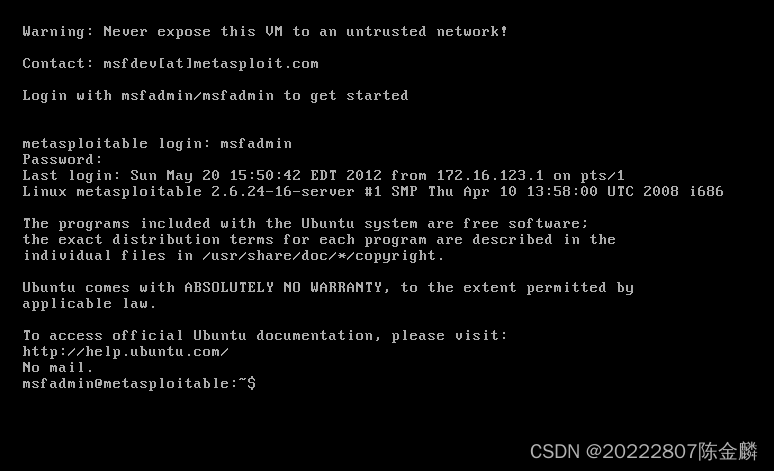

再来配置靶机Metasploitable2的网络设置,打开Metasploitable2虚拟机,输入用户名和密码,如下所示:

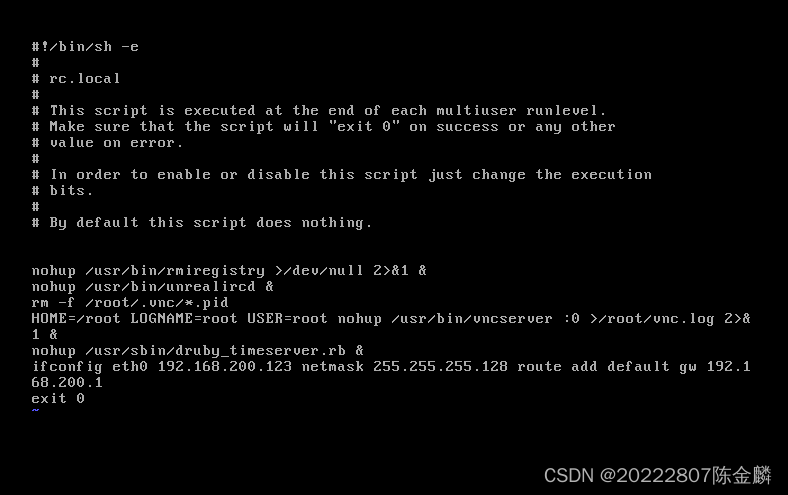

输入sudo vim /etc/rc.local 指令来修改网络配置文件,在exit 0前添加ifconfig eth0 192.168.200.123 netmask 255.255.255.128 route add default gw 192.168.200.1 然后:wq保存,如下所示:

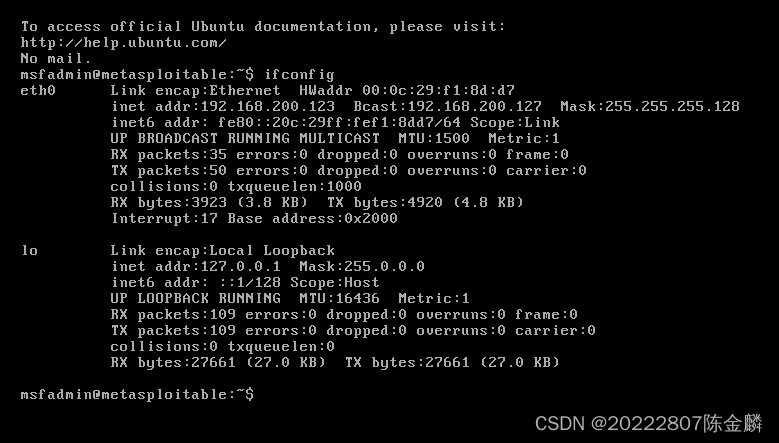

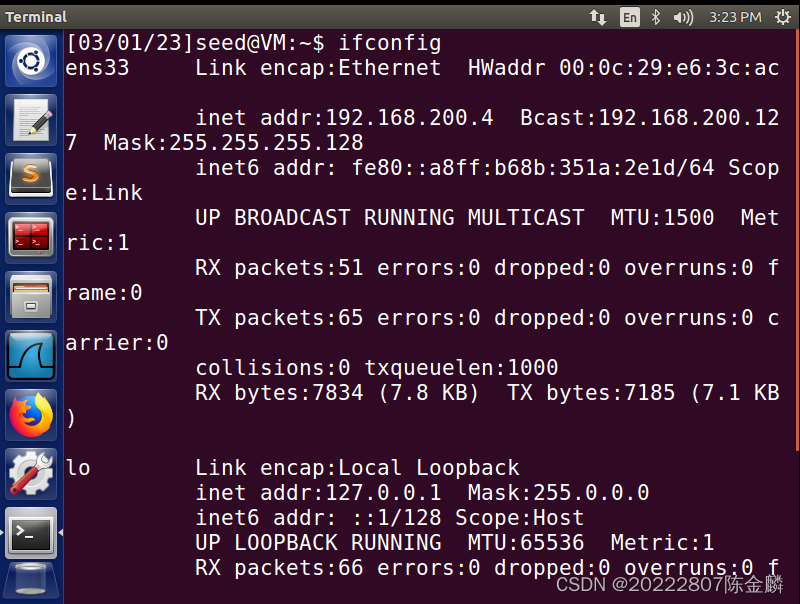

输入sudo reboot重启,并输入ifconfig查看网络设置,如下所示:

接下来需要配置攻击机,首先按照同样的方式添加Kali-Linux-2020.1-vmware-amd64和WinXPattacker这两个攻击机,然后需要通过创建新虚拟机的方式添加SEEDUbuntu-16.04-32bit攻击机,点击“创建新的虚拟机”,下一步,选择稍后安装操作系统,选择虚拟机安装位置,内存分配1g,后续选择默认选项,硬盘空间选择现有虚拟磁盘,选择下载的SeedUbuntu文件之一。

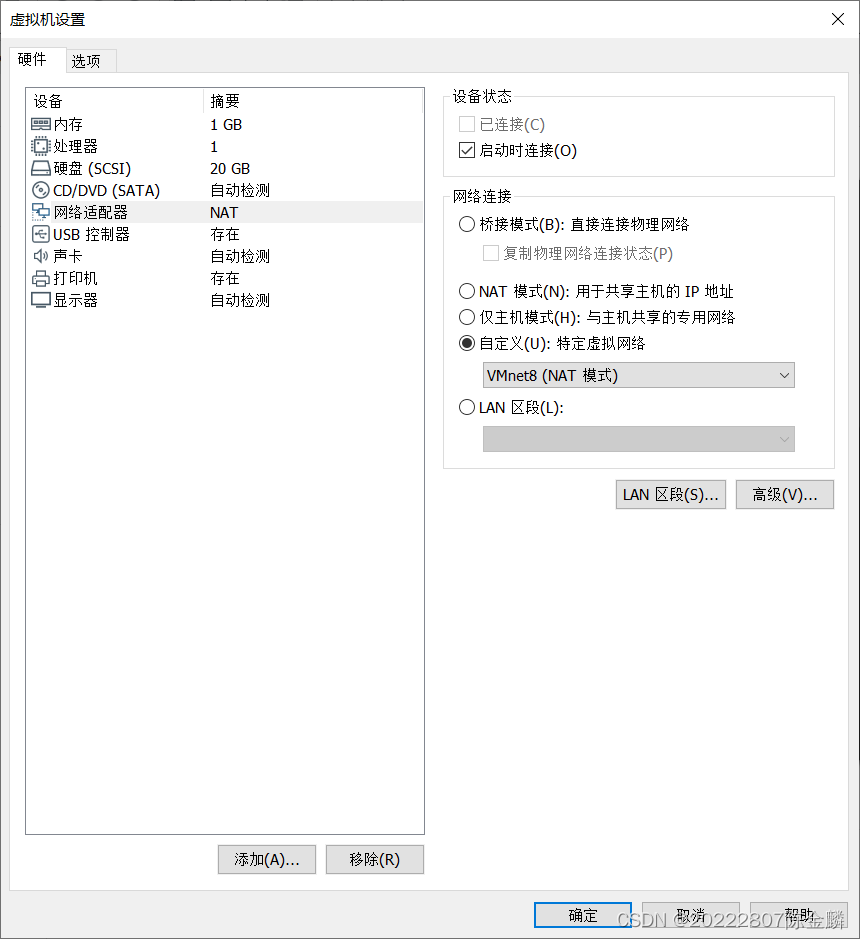

完成后,分别选定三个攻击机,设置网络适配器,三个攻击机都设置为自定义VMnet8,如下所示:

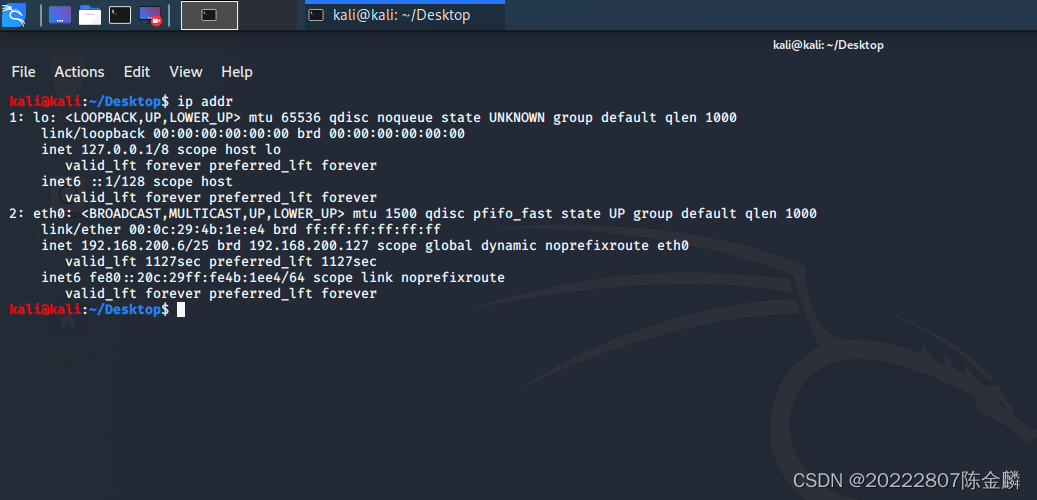

分别查看三个攻击机的网络信息,如下所示:

seedubuntu:

WinXPattacker:

Kali-Linux-2020.1-vmware-amd64:

(3)蜜网网关安装与配置

打开VMware,点击“创建新的虚拟机”,选择自定义,硬件兼容性选择Workstation 6.5-7.x,选择稍后安装操作系统,系统选择Linux,版本选择Centos 5及更早版本,虚拟机命名为HoneyWall2,内存1g,网络类型设为NAT模式,后续选择默认选项。完成后编辑虚拟机设置,镜像文件选择HoneyWall-roo-honey.iso文件,然后添加两个网卡,分别设置为仅主机模式和VMnat8。

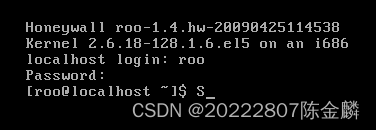

打开虚拟机,如下所示,输入用户名和密码

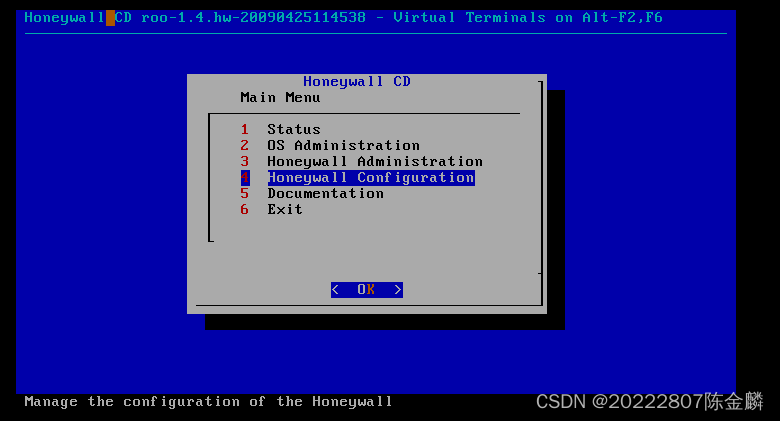

进入选项框的界面后,前两个点击OK,下一个选择第四项HoneyWall Configuration 如下所示

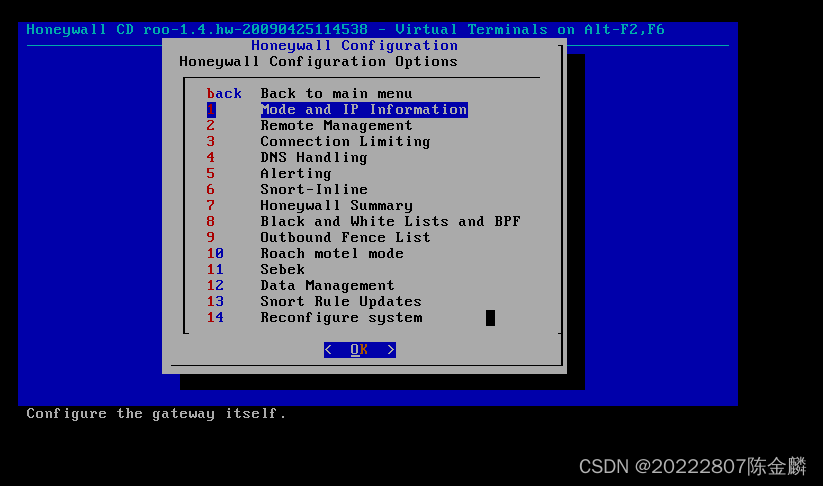

接下来选择Yes和default并等待,选择第四项,进入以下界面,首先配置第一项:

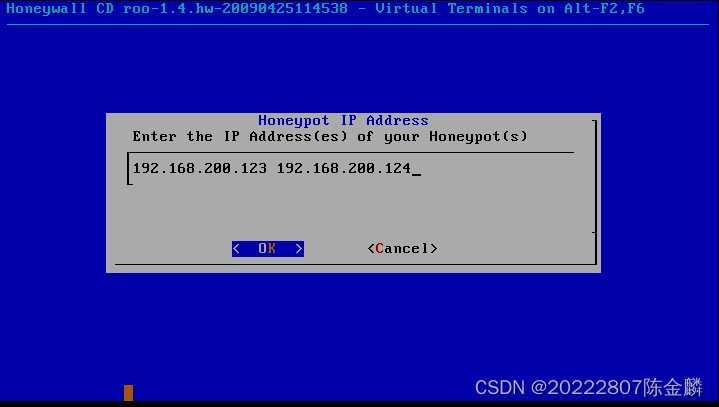

接下来选择第二项Honeypot IP Address,设置蜜罐ip,设置为两个靶机ip,保存,如下所示:

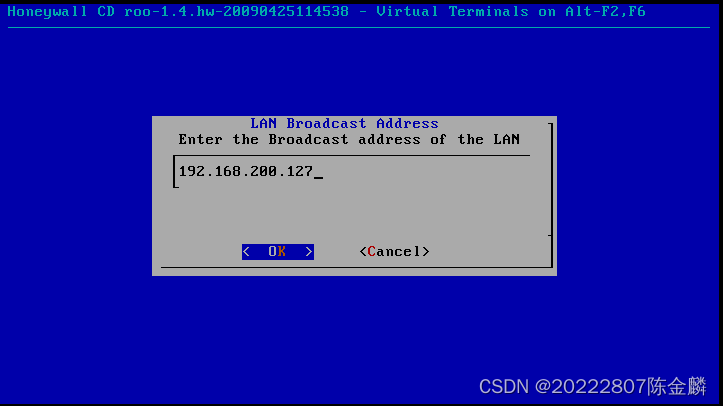

接下来仍选择ip配置,选择第五项广播地址配置,设置广播地址并保存,如下所示:

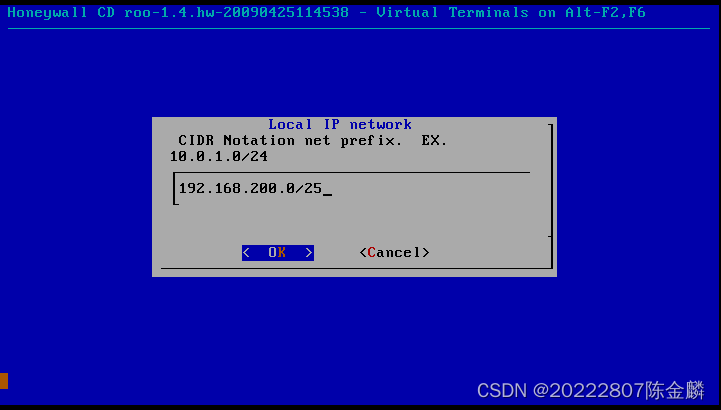

接下来配置ip设置中的第六项蜜网网段,设置并保存如下所示:

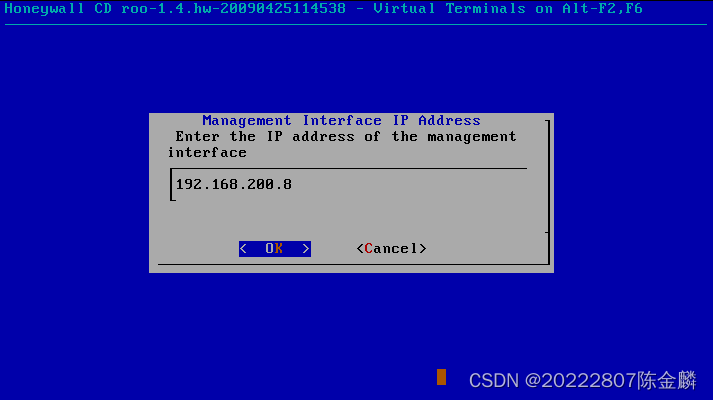

完成后,选择第二项远程管理,并选择第一项配置ip,配置ip并保存,如下所示:

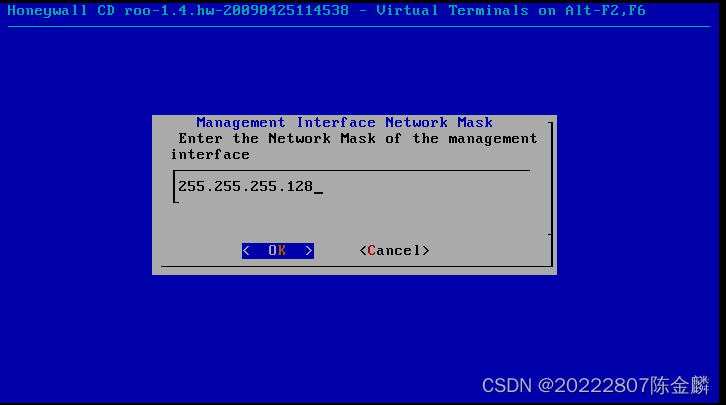

继续配置远程管理,选择第二项子网掩码配置,配置子网掩码并保存如下所示:

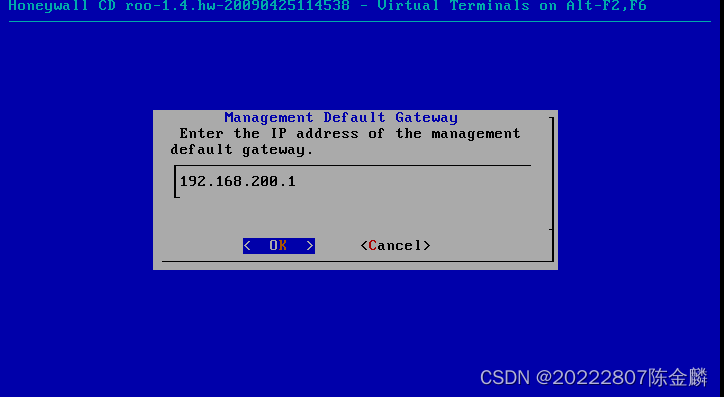

继续配置远程管理,选择第三项路由设置,配置路由ip并保存如下所示:

继续配置远程管理,选择第七项,配置蜜罐ip并保存如下所示:

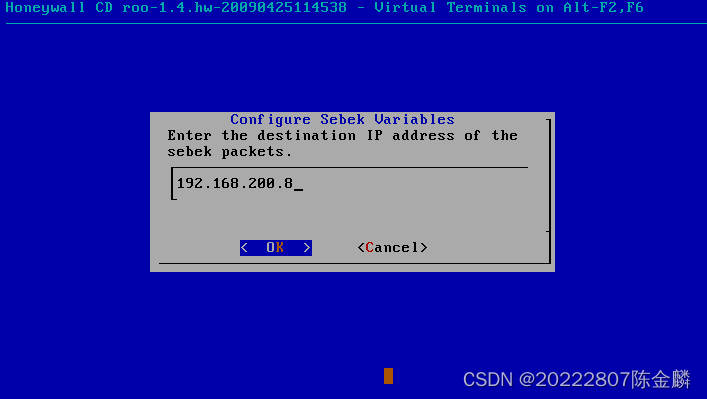

完成后,选择第11项sebek设置,设置ip并保存如下所示,UDP端口使用默认的1101端口,对sebek包的行为选择默认的丢弃:

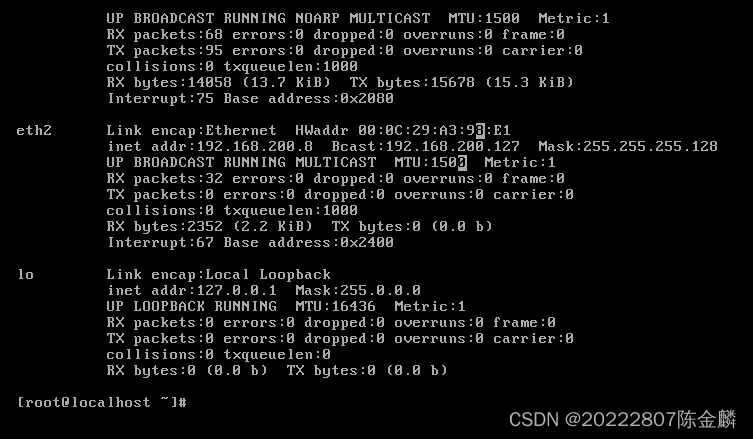

配置完成,此时回到主菜单并退出,输入ifconfig查看网络配置信息,如图所示:

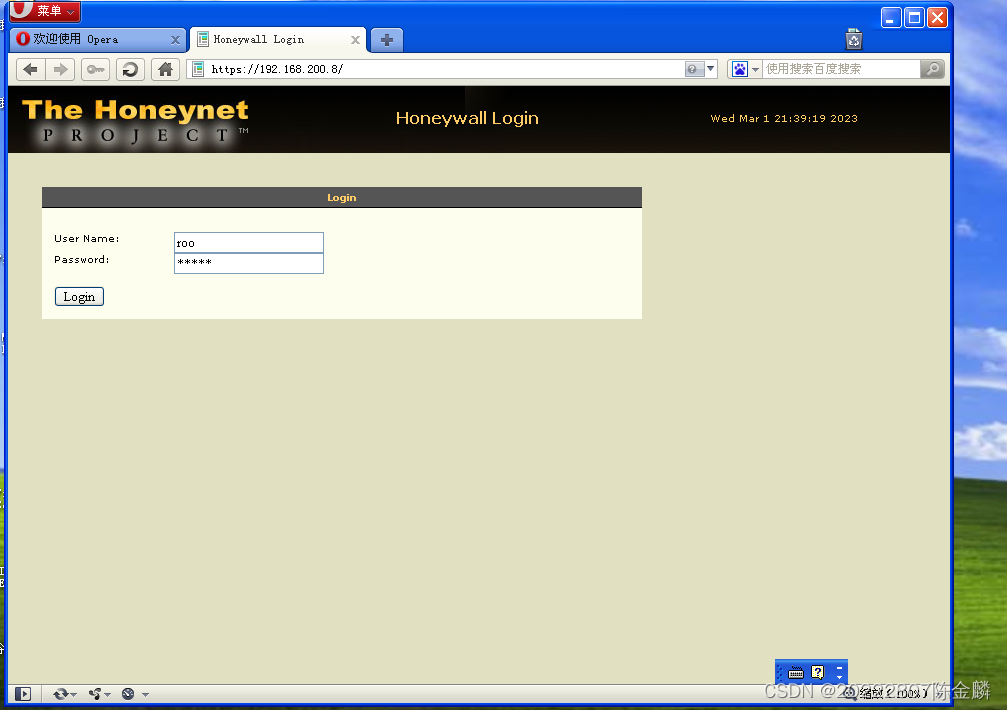

此时测试配置是否成功,打开WinXPattacker虚拟机,打开浏览器,输入网址https://192.168.200.8并跳转,弹窗选择接受,出现了如下图所示的登录界面

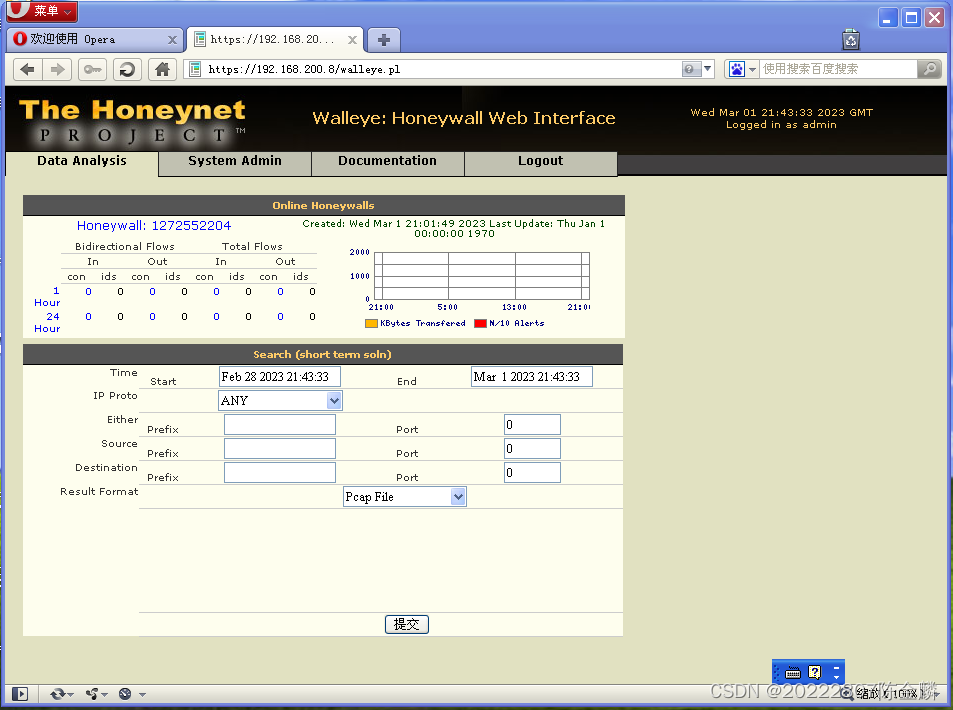

输入用户名和密码进行登录,按照要求修改密码后,进入如下界面,表明配置成功。

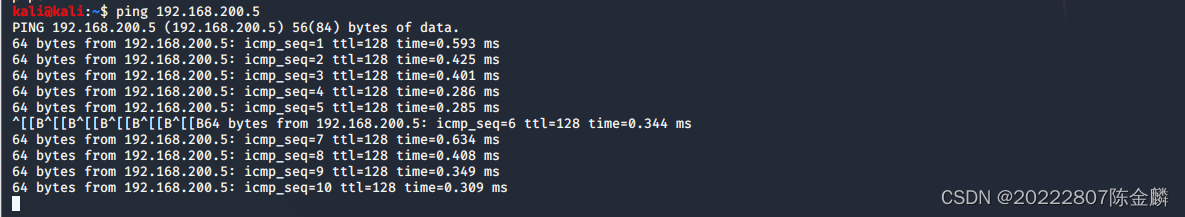

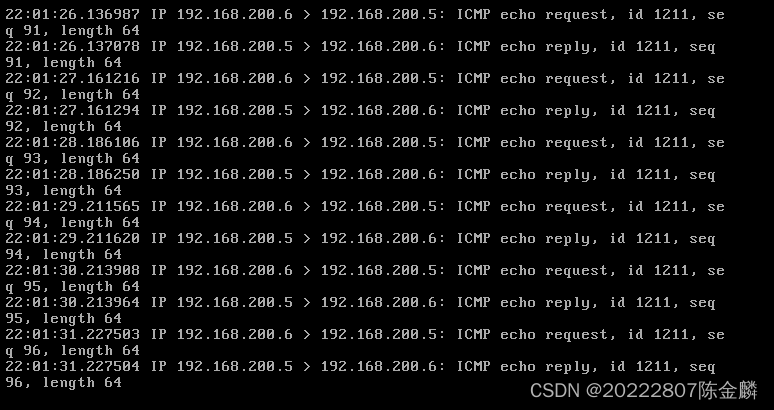

接下来回到蜜罐虚拟机,输入tcpdump -i eth0 icmp使用eth0端口对icmp进行监听。查询winxp虚拟机的IP为192.168.200.5,打开kali虚拟机,输入ping 192.168.200.5来测试连通性,如下所示,连通成功

此时正处于监听状态的蜜网网关虚拟机的显示如下所示

3.学习中遇到的问题及解决

- 问题1:由于教学视频中所使用的虚拟机镜像版本以及VMware软件的版本过低,在实验的过程中遇到一些与视频中不同的情况,导致实验过程中出现问题。

- 问题1解决方案:通过查阅博客以及切换版本测试,最终实现了视频中正确的结果。

4.学习感想和体会

通过本次实验,我学会了如何使用VMware虚拟机软件来配置和设置网络攻防所需要的虚拟机和网络环境,虽然在实验中遇到了一些问题但通过一定的学习和测试都得到了解决,同时,通过实验我对于网络攻防中的概念和知识有了具体的理解,希望通过接下来的实践学习对网络攻防知识和技术加以掌握。

参考文献

- [《网络攻防技术与实践》诸葛建伟著]

267

267

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?