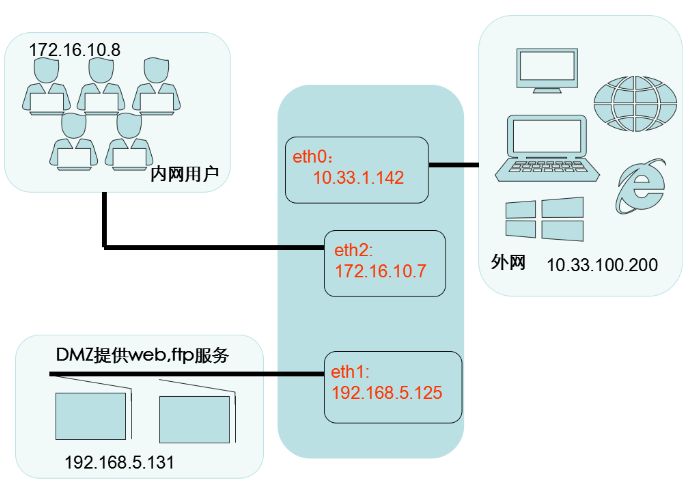

说明:一般被保护的内部网络可分成两部分,一部分是内部通讯区,只允许内部用户访问,绝对禁止外部用户访问,另一部分是停火区DMZ,对外提供有条件的服务。前者是系统的核心子网,后者易受到外部的攻击,是一个比较危险的子网环境。一方面要求严格保护内部子网,另一方面又要满足DMZ对外提供服务的需要,因此,必须采用分别保护的策略,对上述两个区域进行保护。两个区域要尽量独立,即使DMZ受到外部攻击,内部子网仍处于防火墙的保护之下。

步骤1:环境构造

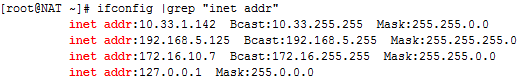

充当防火墙的机器是一台支持iptables的Linux系统,实验使用Centos6.5-i386装有三块网卡。

一台有三块网卡的Linux系统主机称为NAT:(作为网络防火墙)

eth0 : inet addr:10.33.1.142 (连接外网)

eth1: inet addr:192.168.5.125(连接内网的DMZ区)

eth2: inet addr:172.16.10.7 (连接内网的终端)

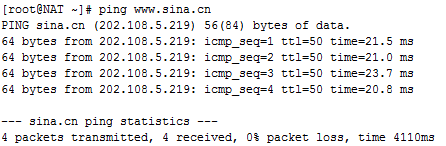

根据实验拓扑图设置网络,使得主机NAT中eth0连上外网

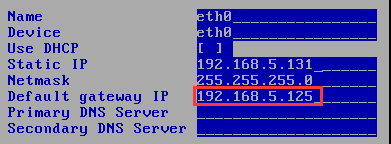

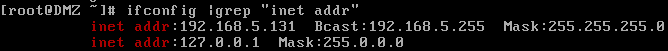

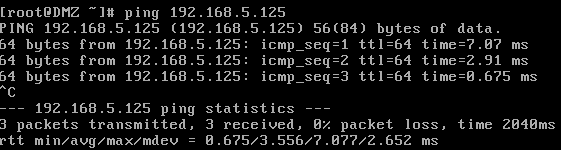

内网中设定DMZ服务器的网络参数,将网关指向NAT主机的eth1

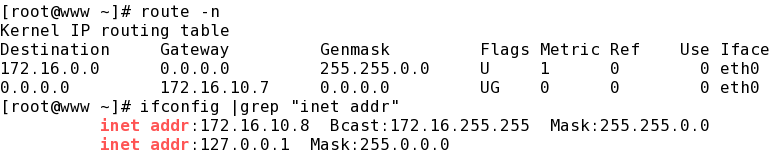

内网一台测试主机,网关指向NAT主机的eth2

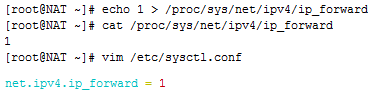

步骤2:首先激活路由的转发功能

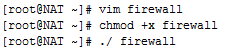

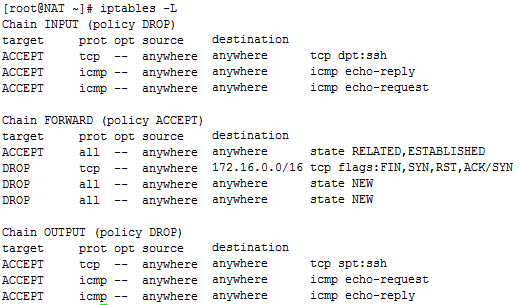

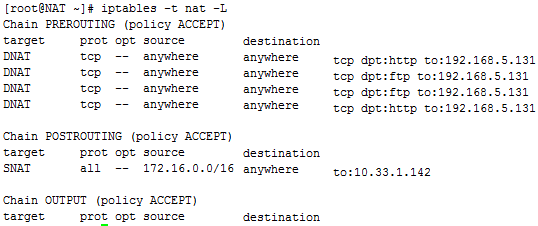

设定iptables规则,写在shell脚本中并保存执行

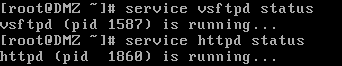

步骤3测试:(1)确保DMZ已经启动HTTP服务和FTP服务器:

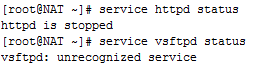

同时确保NAT主机上没有提供httpd和vsftpd服务

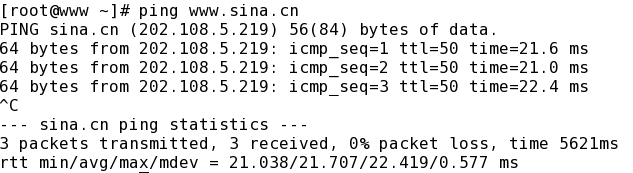

(2)测试内网主机172.16.10.8能否连接外网:

(3&#x

用iptables构建简单DMZ防火墙

最新推荐文章于 2024-07-11 01:35:19 发布

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

807

807

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?