OAuth2.0认证原理

OAuth2.0(开放授权)是最流行的认证授权机制,允许用户让第三方应用访问该用户在某一网站上存储的私密的资源(如照片,视频,联系人列表),而无需将用户名和密码提供给第三方应用, 兼容http。

一、情景类比

1.快递员问题

我居住在一个大型的居民小区;

小区有一个安全门禁系统;

进入的时候需要输入密码打开门禁,这个门禁的用的是我的账号密码;

我经常网购和外卖,每天都有快递员来送货。我必须找到一个办法,让快递员通过门禁系统,进入小区。

直接告诉快递员门禁的密码是不安全的,万一我想取消他进入小区的权力,也很麻烦,我自己的密码也得跟着改了,还得通知其他的快递员。

问:如何在不告诉快递员密码的情况下,让快递员能够自由进入小区,又不必知道小区居民门禁的密码,而且他的唯一权限就是送货,其他需要密码的场合,他都没有权限?

二、授权机制设计

第一步,门禁系统的密码输入器下面,增加一个按钮,叫做"获取授权"。快递员需要首先按这个按钮,去申请授权。

第二步,他按下按钮以后,我的手机就会跳出对话框:有人正在要求授权。系统还会显示该快递员的姓名、工号和所属的快递公司。我确认请求属实,就点击按钮,告诉门禁系统,我同意给予他进入小区的授权。

第三步,门禁系统得到我的确认以后,向快递员显示一个进入小区的令牌(access token)。令牌就是类似密码的一串数字,只在一段时间内有效。

第四步,快递员向门禁系统输入令牌,进入小区。

为什么不是远程为快递员开门,而要为他单独生成一个令牌?

这是因为快递员可能每天都会来送货,第二天他还可以复用这个令牌。另外,有的小区有多重门禁,快递员可以使用同一个令牌通过它们。

三、类比互联网场景

首先,居民小区就是储存用户数据的网络服务。比如,微信储存了我的身份,获取这些信息,就必须经过微信的"门禁系统"。

其次,快递员(或者说快递公司)就是第三方应用,想要穿过门禁系统,进入小区。

最后,我就是用户本人,同意授权第三方应用进入小区,获取我的数据。

简单说,OAuth 就是一种授权机制。数据的所有者告诉系统,同意授权第三方应用进入系统,获取这些数据。系统从而产生一个短期的进入令牌(access token),用来代替密码,供第三方应用使用。

四、令牌与密码

令牌(access token)是自带加密算法和用户信息的字符串(eg: ‘a4cc33f2e517bc60d97b4420497e8f3f’)

令牌(access token)与密码(password)有三点差异。

(1)令牌是短期的,到期会自动失效,用户自己无法修改。密码一般长期有效,用户不修改,就不会发生变化。

(2)令牌可以被数据所有者撤销,会立即失效。屋主可以随时取消快递员的令牌。密码一般不允许被他人撤销。

(3)令牌有权限范围(scope),比如只能进小区的二号门。密码一般是完整权限。

上面这些设计,保证了令牌既可以让第三方应用获得权限,同时又随时可控,不会危及系统安全。这就是 OAuth 2.0 的优点。

知道了令牌或者密码,都能进入系统。所以令牌必须保密,泄漏令牌与泄漏密码的后果是一样的。 这也是为什么令牌的有效期,一般都设置得很短的原因。

五、授权类型

OAuth 2.0 规定了四种获得令牌的流程。

- 授权码(authorization-code): 最完整,安全性最高;

- 隐藏式(implicit): 跳过获取授权码这一中间过程,无需授权码而可以直接获取访问令牌。流程交互简化了很多,但安全性也是随之降低;

- 密码式(password): 应用程序有接触到用户的用户名和密码,因此,应用程序必须是完全可信的;

- 客户端凭证(client credentials): 应用程序是通过自己的授信凭证(client id/secret)直接向授权服务器申请访问令牌。

无论哪种授权模式,都是以获取访问令牌为目的,访问令牌是各个授权模式交互的最终结果;

不管哪一种授权方式,第三方应用申请令牌之前,都必须先到系统备案,说明自己的身份,然后会拿到两个身份识别码:客户端 ID(client ID)和客户端密钥(client secret)。这是为了防止令牌被滥用,没有备案过的第三方应用,是不会拿到令牌的。

授权码模式

授权码(authorization code)方式,指的是第三方应用先申请一个授权码Code,然后再用该码获取令牌。

这种方式是最常用的流程,安全性也最高,它适用于那些有后端的 Web 应用。授权码通过前端传送,令牌则是储存在后端,而且所有与资源服务器的通信都在后端完成。这样的前后端分离,可以避免令牌泄漏。

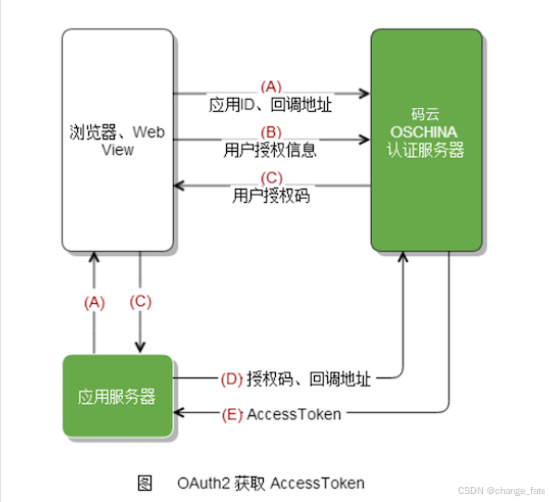

图片来源:gitee开发文档

A、 应用通过 浏览器 或 Webview 将用户引导到三方认证页面上( GET请求 )`

https://gitee.com/oauth/authorize?

client_id={client_id}&

redirect_uri={redirect_uri}&

response_type=code

response_type参数表示要求返回授权码(code),client_id参数让 B 知道是谁在请求,redirect_uri参数是 B 接受或拒绝请求后的跳转网址

B、 用户对应用进行授权

C、 用户表示同意,这时 B 网站就会跳回 redirect_uri参数指定的网址。跳转时,会传回一个授权码。

认证服务器通过回调地址{redirect_uri}将 用户授权码 传递给 应用服务器 或者直接跳转到携带 用户授权码的回调地址上

https://a.com/callback?code={code}

D、 应用服务器 或 Webview 使用 access_token API 向 认证服务器发送post请求传入 用户授权码 以及 回调地址( POST请求 )

https://gitee.com/oauth/token?

grant_type=authorization_code&

code={code}&

client_id={client_id}&

redirect_uri={redirect_uri}&

client_secret={client_secret}

E、 认证服务器返回 access_token

应用通过 access_token 访问 Open API 使用用户数据。

六、安全性

在授权码模式授权认证的整个过程中,应用程序没有接触到用户的密码, 对用户来说安全性是最高的。

风险和防御:

风险1:redirect_url 回调域名欺骗

服务端必须验证clientid注册的应用与redirect_url是对应的,否则redirect_url会被伪造成第三方欺诈域名,直接导致服务器返回Code被泄露,

风险2:Code泄露

服务器生成的临时Code必须是一次有效,客户端使用一次后立即失效并且有效期很短

风险3:Access_Token泄露

客户端获取Access_Token,应该在后台与服务端交互获取Access_Token,https来保证传输通道的安全性,不允许Access_Token传给前端直接使用;

风险4:access_token有效性漏洞

access_token具有时效性,权限可控,维持refresh_token和第三方应用的绑定,刷新失效机制的设计不允许长期有效的token存在;

Gitee OAuth 第三方登录示例

很多网站登录时,允许使用第三方网站的身份,这称为"第三方登录"。

例如CSDN登录:

一、第三方登录

所谓第三方登录,实质就是 OAuth 授权。用户想要登录 A 网站,A 网站让用户提供第三方网站的数据,证明自己的身份。获取第三方网站的身份数据,就需要 OAuth 授权。

举例来说,A 网站允许 Gitee 登录,背后就是下面的流程。

- A 网站让用户跳转到 Gitee。

- Gitee 要求用户登录,然后询问"A 网站要求获得 xx 权限,你是否同意?"

- 用户同意,Gitee 就会重定向回 A 网站,同时发回一个授权码。

- A 网站使用授权码,向 Gitee 请求令牌。

- Gitee 返回令牌.

- A 网站使用令牌,向 Gitee 请求用户数据。

二、应用登记

一个应用要求 OAuth 授权,必须先到对方网站登记,让对方知道是谁在请求。

所以,你要先去 Gitee登记一下。

网址: https://gitee.com/oauth/applications/

提交表单以后,Gitee 应该会返回客户端 ID(client ID)和客户端密钥(client secret),这就是应用的身份识别码。

三、编码,运行服务

node index.js

四、浏览器跳转 Gitee

https://gitee.com/oauth/authorize?

client_id=${clientId}&

redirect_uri=${callbackUrl}&

response_type=code`

五、登录授权

返回授权码

六、获取令牌(asscee_token)

const res = await axios.post(‘https://gitee.com/oauth/token?grant_type=authorization_code’, {

code: code,

client_id: clientId,

client_secret: clientSercrets,

redirect_uri: callbackUrl

})

const accessToken = res.data.access_token

七、请求api

https://gitee.com/api/v5/user?access_token=${accessToken}

END

要用授权码换令牌,而不直接颁发访问令牌呢?

倘若我们不要授权码,这步直接返回访问令牌 access_token 。那就不能重定向,因为这样会把安全保密性要求极高的访问令牌暴露在浏览器,增加访问令牌失窃风险。这显然不行的呀!即若无授权码,就只能把访问令牌发给第三方软件的后端服务

授权码code, client_id可以暴露, client_secret ,access_code不可以暴露

code 是通过浏览器重定向获取的,你在浏览器地址栏就可以看到,如果这一步不返回code而是直接返回access token,那么这个token其实已经暴露了, 而client拿到code以后换取access token是client后台对认证服务器的访问,不依赖浏览器,access token不会暴露出去

测试代码

const Koa = require('koa')

const router = require('koa-router')()

const axios = require('axios')

// const querystring = require('querystring')

const clientId = 'xxx'

const clientSercrets = 'yyy'

const callbackUrl = 'http://localhost:3000/gitee/callback'

const app = new Koa()

router.get('/', async ctx => {

ctx.body = `

<h1>Oauth2 test<h1>

<a href='/gitee/login'> gitee登录 </a>

`

})

router.get('/gitee/login', async ctx => {

const url = `https://gitee.com/oauth/authorize?client_id=${clientId}&redirect_uri=${callbackUrl}&response_type=code`

ctx.redirect(url)

})

router.get('/gitee/callback', async ctx => {

const code = ctx.query.code

console.log('[long] code: ' + code)

const res = await axios.post('https://gitee.com/oauth/token?grant_type=authorization_code', {

code: code,

client_id: clientId,

client_secret: clientSercrets,

redirect_uri: callbackUrl

})

const accessToken = res.data.access_token

console.log('[long] accessToken: ', accessToken)

const userInfo = await axios.get(`https://gitee.com/api/v5/user?access_token=${accessToken}`)

const name = userInfo.data.name

const htmlUrl = userInfo.data.html_url

const mailInfo = await axios.get(`https://gitee.com/api/v5/emails?access_token=${accessToken}`)

const mail = mailInfo.data[0].email

ctx.body = `

<h1>你好, ${name}<h1>

<p> 你的gitee邮箱是: ${mail} </p>

<p>gitee主页: ${htmlUrl}</p>

<p>所有user信息: ${JSON.stringify(userInfo.data, null, '\n')}

`

})

app.use(router.routes()) // .use(router.allowedMethods)

app.listen(3000, () => {

console.log('应用已启动')

})

// axios.get('https://baidu.com/').then((resp) => {

// console.log('resp: ', resp)

// }).catch((err) => {

// console.log(' err: ', err)

// })

典型流程(授权码模式)

用户 → 客户端: 点击登录

客户端 → 用户: 重定向到授权服务器

用户 → 授权服务器: 登录并授权

授权服务器 → 用户: 重定向回客户端(带授权码)

客户端 → 授权服务器: 发送授权码+客户端凭证

授权服务器 → 客户端: 返回访问令牌+刷新令牌

客户端 → 资源服务器: 用访问令牌访问资源

关键组件

访问令牌(Access Token):短期有效的令牌(通常1-2小时)

刷新令牌(Refresh Token):长期有效的令牌(用于获取新访问令牌)

Scope:定义客户端请求的权限范围(如read:contacts)

7868

7868

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?