1)经核查,用户在登录时采用了用户名+口令的身份鉴别措施,用户通过堡垒机输入账号口令登录服务器;

2)经核查用户列表,用户身份标识具有唯一性,目前用户列表root、SysAdmin、SecAdmin、AudAdmin;

3)经核查用户配置信息并测试验证,不存在空口令用户;

4)经核查,用户鉴别信息具有复杂度要求并定期更换,

使用命令查看口令复杂度策略:cat /etc/login.defs、cat /etc/pam.d/system-auth,

PASS_MAX_DAYS 90

PASS_MIN_DAYS 5

PASS_MIN_LEN 8

PASS_WARN_AGE 7

用户口令8位,采用大小写字母、数字和特殊字符组合,有效期为90天。

查询限制口令的重复使用次数:cat /etc/pam.d/system-auth

限制重复使用次数为5次。

查看系统账户的有效期:cat /etc/login.def、cat /etc/shadow,或者查看每个账户的状态:chage -l account,如:chage -l root

两次改变密码之间相距的最小天数 :5

两次改变密码之间相距的最大天数 :90

在密码过期之前警告的天数 :7

或者

服务器采用账户+口令的方式进行登录,身份标识具有唯一性,已设置口令复杂度,由大写字母、小写字母、数字、特殊字符至少三种混合组成,口令最小长度为8位,已设置口令定期更换时长为90天。

经核查:1)/etc/shadow第二字段不为空,访问操作系统需要用户输入账户和密码;2)/etc/passwd文件中不存在同名用户,且无法创建同名用户,提供有用户身份标识唯一性检查功能;3)/etc/shadow文件中操作系统第二字段均不为空,不存在空口令账户;4)/etc/login.defs文件中配置PASS_MAX_DAYS:99999、PASS_MIN_DAYS:0 、PASS_MIN_LEN 5、PASS_WARN_AGE:7;/etc/pam.d/system-auth文件中未设置密码复杂度pam_pwquality.so try_first_pass local_user_only retry=3 minlen=8 lcredit=-1 ucredit=-2 dcredit=-4 ocredit=-1 difok=3 enforce_for_root authtok_type=;5)当前root口令由12位大小写字母、数字和特殊符号组成,口令未定期更换。

b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施。

符合建议项

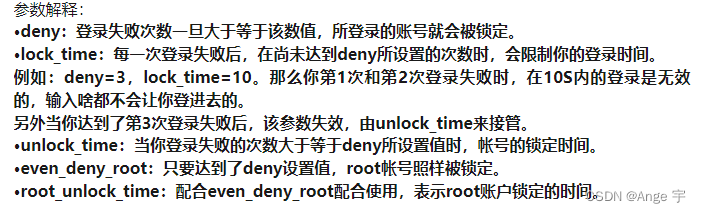

1、登录失败:查看相关配置文件是否配置登录失败处理策略

cat /etc/pam.d/system-auth

cat /etc/pam.d/password-auth

cat /etc/pam.d/sshd

最多连续5次认证登录都出错时,600秒后解锁,root用户也可以被锁定,root用户600秒后解锁。

添加位置要写在第一行,即#%PAM-1.0的下面。

auth required pam_tally2.so onerr=fail deny=5 unlock_time=600 even_deny_root root_unlock_time=600

1.1 限制ssh登录失败处理功能

修改配置文件sshd文件:

在/etc/pam.d/sshd文件(注意添加位置,和pam.d模块判定方式有关):

auth required pam_tally2.so deny=5 unlock_time=300 even_deny_root root_unlock_time=300

连续登录失败5次后,锁定该账户300S。立即生效,无需重启服务。

1.2 限制从终端(本地登录)的登录失败处理功能

修改system-auth文件:

在/etc/pam.d/system-auth文件下添加上述对应参数即可生效。

auth required pam_tally2.so deny=5 unlock_time=300 even_deny_root root_unlock_time=300

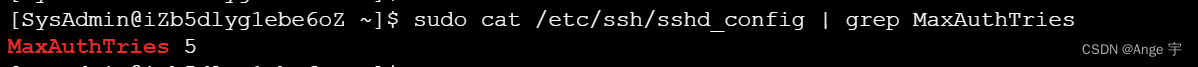

在SSH配置文件

cat /etc/ssh/sshd_config | grep MaxAuthTries

2、查看是否配置登录会话超时策略:

cat /etc/profile

是否存在

export TMOUT=900

readonly TMOUT

或

echo $TIMEOUT

echo $TMOUT

2.操作超时自动退出功能

2.1 全局配置TMOUT值

在/etc/profile文件下添加:TMOUT=600

对所有登录方式生效。

记得刷新 source /etc/profile

(ps:对FTP登录方式无效)

一般应该是在/etc/profile这个文件中对所有用户进行设置,可能有极个别的会单独为每个用户配置超时时间。

所以直接查看/etc/profile文件内容,然后再用echo $TMOUT语句看看运行环境中的TMOUT变量到底是多少。

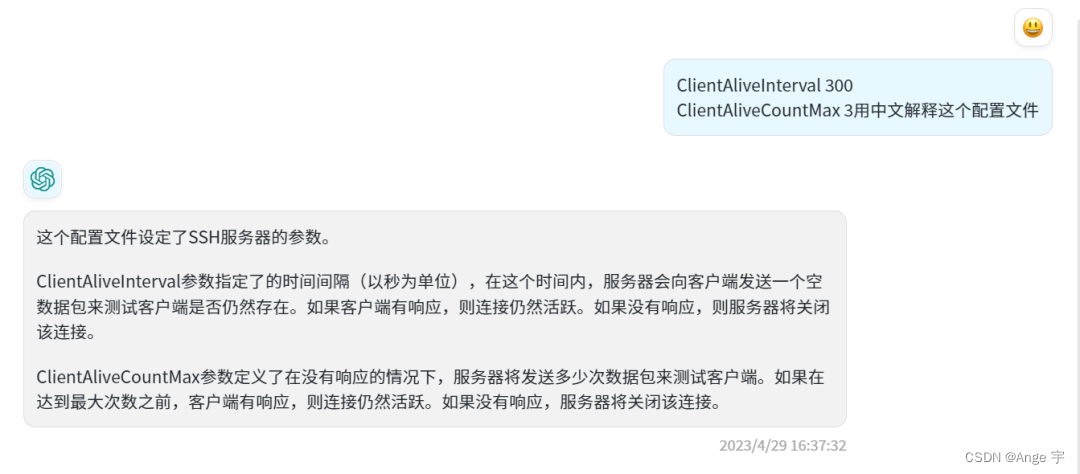

在SSH上配置

cat /etc/ssh/sshd_config | grep ClientAliveInterval

结果记录

1)经核查,配置并启用登录失败处理功能,查看登录失败处理功能相关参数,cat /etc/pam.d/system-auth 文件中存在“auth required pam_tally2.so onerr=fail deny=5 unlock_time=600 even_deny_root root_unlock_time=600

”;

2)经核查,配置并启用了限制非法登录功能,所有用户登录失败5次锁定600秒;

3)经核查,配置并启用登录连接超时及自动退出功能,本地登录超时时间900秒,远程登录超时时间300秒。

c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听。

符合建议项

检查远程管理方式

ps -ef | grep ssh

ps -ef | grep telnet

netstat -tuanp

先查看端口情况,看到不对劲的,立马去看看是不是开了telnet

netstat -tlnp | grep ssh

查看远程管理是否使用SSH方式进行远程管理。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1767

1767

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?