Google Keybox 是一项由谷歌提供的安全功能,主要用于保护加密密钥和其他敏感数据。Keybox 通常与可信执行环境(TEE, Trusted Execution Environment)紧密结合,以增强其安全性。以下是对 Keybox 功能以及其与 TEE 关系的介绍:

Google Keybox 功能

-

密钥管理:Keybox 主要用于安全地存储和管理加密密钥。这些密钥可以用于加密数据、保护用户凭证和其他敏感信息。

-

密钥保护:通过硬件级别的保护,Keybox 能确保密钥在使用过程中不会被暴露。它利用硬件安全模块(HSM, Hardware Security Module)或可信执行环境来实现这一点。

-

加密操作:Keybox 支持各种加密操作,如加密、解密、签名和验证。这些操作在硬件安全模块内执行,以防止密钥泄露。

-

设备认证:Keybox 还用于设备认证,确保只有经过认证的设备才能访问特定服务或数据。它可以存储设备唯一标识符(如设备 ID)和相关的认证密钥。

TEE (Trusted Execution Environment)

-

什么是 TEE:TEE 是处理器内的一个独立区域,提供了一个隔离的执行环境,以确保代码和数据在其内部得到保护。它通常与主操作系统隔离,防止未经授权的访问和修改。

-

安全性:TEE 提供了更高的安全性,因为它能防止常见的攻击向量,如恶意软件和篡改。TEE 内部的代码和数据在主操作系统崩溃或受到攻击时仍能保持安全。

-

硬件支持:TEE 通常依赖于硬件支持,如 ARM 的 TrustZone 技术。这些硬件机制确保了 TEE 的隔离和安全属性。

Keybox 与 TEE 的关系

-

密钥存储与保护:Keybox 利用 TEE 来存储和保护加密密钥。由于 TEE 提供了一个安全隔离的环境,密钥在存储和使用过程中能得到有效保护,不易受到外部攻击。

-

安全执行:Keybox 的加密操作(如加密、解密、签名等)在 TEE 内部执行。这样即使主操作系统受到攻击,密钥操作仍然在安全的环境中进行,确保密钥不被泄露。

-

增强设备安全:通过利用 TEE,Keybox 能确保设备认证和其他安全功能的执行环境安全。这提高了整体设备的安全性,防止未授权设备和用户访问敏感数据和服务。

实例与应用

-

Android 安全性:在 Android 设备上,Keybox 与 TEE 紧密结合。Android 使用 TrustZone 作为 TEE,确保关键加密操作和密钥存储在安全的环境中进行。

-

设备认证与 DRM:Keybox 和 TEE 常用于设备认证和数字版权管理(DRM)。例如,流媒体服务会利用这些技术确保内容只能在认证过的设备上播放,防止盗版和未授权访问。

总的来说,Google Keybox 通过与 TEE 的结合,提供了强大的密钥管理和保护功能,确保加密操作在高度安全的环境中进行,提升了设备和数据的整体安全性。

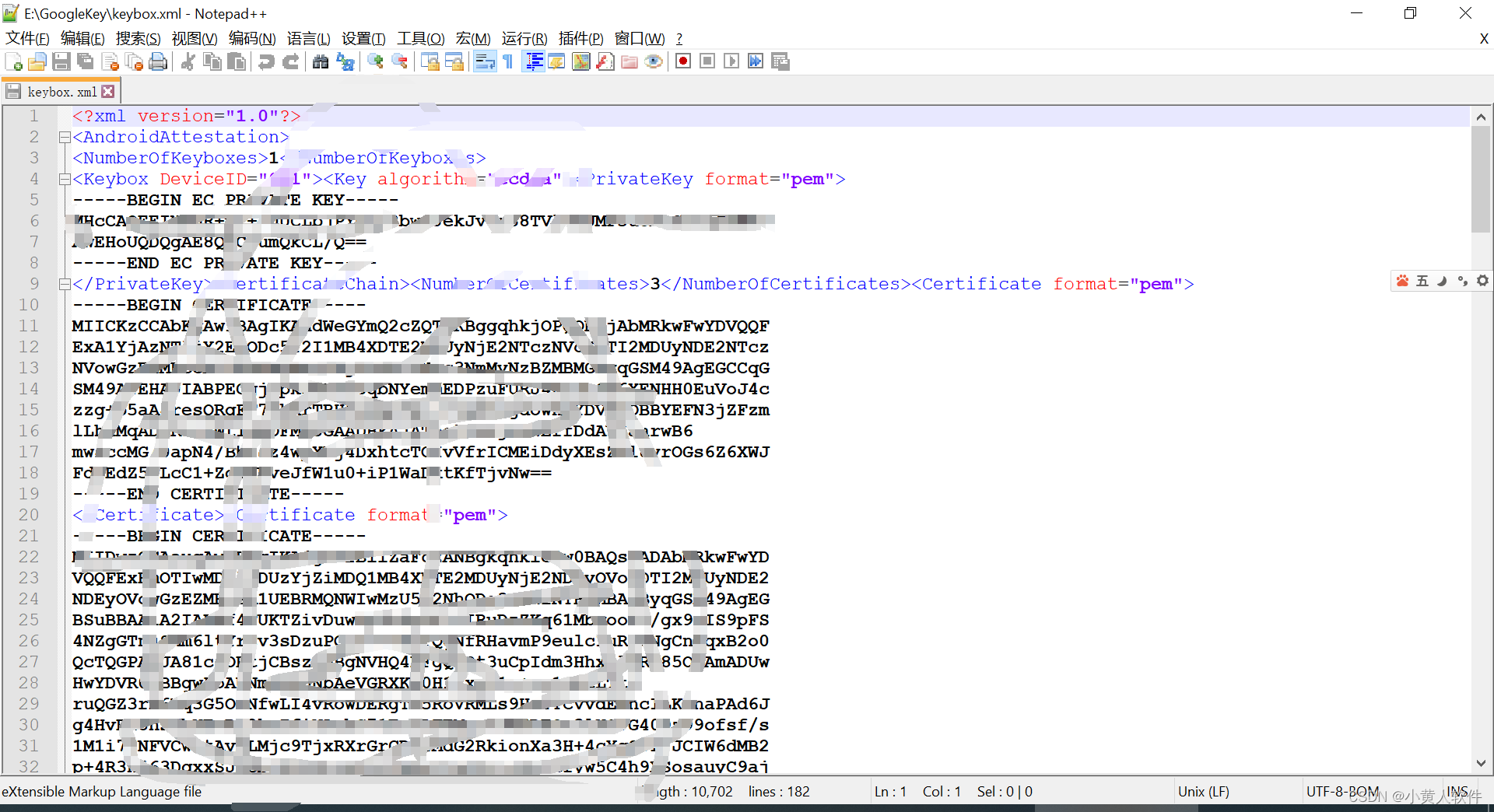

Google Attestation Keybox

是一项关键安全功能,用于增强设备认证和数据保护。它在 Google 的生态系统中扮演着重要角色,特别是在移动设备和 IoT(物联网)设备的安全管理中。以下是对 Google Attestation Keybox 的详细介绍及其工作机制。

什么是 Google Attestation Keybox

Google Attestation Keybox 是一种安全机制,旨在验证设备的身份和完整性。这种机制依赖于设备内的硬件安全模块和可信执行环境(TEE),以确保设备在执行敏感操作时的可信度。

功能与特点

-

设备认证:Attestation Keybox 用于生成和存储设备唯一的认证密钥。这些密钥在设备与服务器通信时用于证明设备的真实性。

-

安全密钥存储:利用硬件安全模块和 TEE,Attestation Keybox 确保认证密钥存储在高度安全的环境中,不易受到恶意攻击或篡改。

-

远程证明:设备可以通过 Attestation Keybox 生成证明其身份和状态的证书。服务器可以验证这些证书,以确保设备没有被篡改并且是可信的。

-

数据完整性验证:通过生成和验证数字签名,Attestation Keybox 确保设备传输的数据没有被篡改,保障数据的完整性。

工作机制

-

密钥生成与管理:在设备生产或首次启动时,Attestation Keybox 生成一对公私密钥。私钥存储在设备的 TEE 中,而公钥可以用于远程验证。

-

设备证明流程:

- 设备生成一个证明请求,包含设备信息和一个挑战(nonce)。

- 使用 Attestation Keybox 的私钥对该请求进行签名。

- 设备将签名后的证明请求发送给服务器。

- 服务器使用设备的公钥验证签名,确保请求确实来自受信任的设备,并且设备状态没有被篡改。

-

使用场景:

- 设备初始化:在首次配置或重置设备时,Attestation Keybox 通过认证流程确保设备是合法的。

- 应用验证:一些应用程序在安装或运行时会使用设备证明来确保其运行环境安全。

- 安全更新:在软件更新过程中,利用设备证明来确保更新包是从可信源下载的,并且在更新过程中没有被篡改。

可信执行环境(TEE)的角色

-

隔离执行:TEE 提供一个独立于主操作系统的隔离环境,确保敏感操作和数据在受到外部威胁时仍然安全。

-

硬件支持:例如,ARM TrustZone 技术为 TEE 提供了硬件支持,使其能够有效隔离和保护安全操作。

-

安全操作:Attestation Keybox 的所有关键操作(如密钥生成、签名等)都在 TEE 内执行,确保其不受外部影响。

现实应用

-

Android 设备:在 Android 生态系统中,Google Attestation Keybox 被广泛应用于设备认证、DRM 内容保护、安全引导和其他安全功能。

-

企业和金融应用:金融机构和企业应用程序利用设备证明来确保交易和数据传输的安全性,防止欺诈和数据泄露。

总之,Google Attestation Keybox 通过利用硬件安全模块和可信执行环境,为设备认证和数据保护提供了强有力的保障。它确保了设备和数据在传输和存储过程中的安全性和完整性,是现代设备安全体系的重要组成部分。

3326

3326

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?