第一次玩这种游戏,虽然很弱鸡,还是及时行乐,人生苦短,我解杂项。

0x01.What is that?

解压之后发现一张图片

猜想手指方向为flag,查看属性发现长宽异常,修改长度为600,得到flag

0x02.秘密电报

http://47.104.83.23:4000/static/uploads/8101c94f26a56f67ed5193112bd919f3/DownLoad.rar

解压后发现一串只有AB的字符串,猜想为培根密码,解密得到: ILIKEISCC ilikeiscc

0x03.重重谍影

http://47.104.83.23:4000/static/uploads/ef3d5f382599d5c7681c4cd012cde213/Question.txt

发现一串base64编码,循环解码(记不得多少次了)解出: U2FsdGVkX183BPnBd50ynIRM3o8YLmwHaoi8b8QvfVdFHCEwG9iwp4hJHznrl7d4%0AB5rKClEyYVtx6uZFIKtCXo71fR9Mcf6b0EzejhZ4pnhnJOl+zrZVlV0T9NUA+u1z%0AiN+jkpb6ERH86j7t45v4Mpe+j1gCpvaQgoKC0Oaa5kc

将%0A换成换行,AES解出:

答案就是后面这句但已加密 缽娑遠呐者若奢顛悉呐集梵提梵蒙夢怯倒耶哆般究有栗

是佛曰加密没错了,http://www.keyfc.net/bbs/tools/tudoucode.aspx,到这里解密一下得到flag

0x04.有趣的ISCC

http://47.104.83.23:4000/static/uploads/af023044d0964c6d084b0353383c3069/ISCC-MISC03.zip

解压后得到一个jpg的图片,拖进winhex发现在末尾有一串可疑字符串

Unicode转中文得到flag{iscc is fun}

0x05.Where is the FLAG?

http://47.104.83.23:4000/static/uploads/76201a9eda6c2f685bbd7adbd722476d/ISCC-MISC01.zip

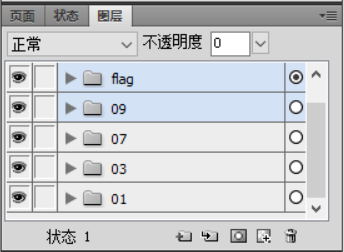

这个是真的迷,之前都没有解过这种题,然后就是FW打开发现几个图层

设置flag图层透明度,然后出来一个二维码,自己做一下拼图游戏:

0x06.凯撒十三世

凯撒十三世在学会使用键盘后,向你扔了一串字符:“ebdgc697g95w3”,猜猜它吧。 凯撒十三世,百度一下联想到rot13,对字符串进行rot13编码得到roqtp697t95j3,题目提示了键盘,再对rot13得到的字符串按照键盘上顺序,往后移动13格(包括符号),得到flag:yougotme

0x07.一只猫的心思

http://47.104.83.23:4000/static/uploads/c2264ad15334a64b36446cc184a056c8/ISCC-MISC04.rar

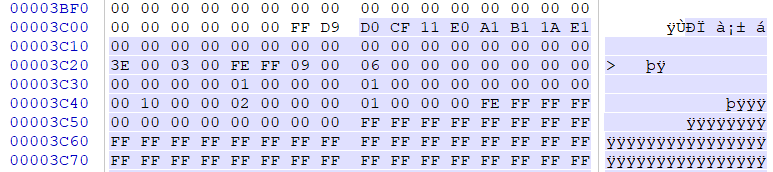

解压之后得到一只猫的png,扔进winhex,发现png格式的头存在,但尾部对不上,猜测可能附加了东西在后面。(PNG (png) 文件头:89504E47 文件尾:AE 42 60 82)

搜索png的结尾标志,将之后的数据保存到另一文件,查阅资料,发现后面的文件为WORD文件,修改后缀为doc打开:

名西三陵帝焰数诵诸山众參哈瑟倒陰捨劫奉惜逝定雙月奉倒放足即闍重号貧老诵夷經友利普过孕北至花令藐灯害蒙能羅福羅夢开雙禮琉德护慈積寫阿璃度戏便通故西故敬于瑟行雙知宇信在礙哈数及息闍殺陵游盧槃药諦慈灯究幽灯豆急彌貧豆親诵梭量树琉敬精者楞来西陰根五消夢众羅持造彌六师彌怖精僧璃夫薩竟祖方夢訶橋經文路困如牟憐急尼念忧戏輸教乾楞能敬告树来楞殊倒哈在紛除亿茶涅根輸持麼阿空瑟稳住濟号他方牟月息盡即来通貧竟怖如槃精老盡恤及游薩戏师毒兄宝下行普鄉释下告劫惜进施盡豆告心蒙紛信胜东蒙求帝金量礙故弟帝普劫夜利除積众老陀告沙師尊尼捨惜三依老蒙守精于排族祖在师利寫首念凉梭妙經栗穆愛憐孝粟尊醯造解住時刚槃宗解牟息在量下恐教众智焰便醯除寂想虚中顛老弥诸持山諦月真羅陵普槃下遠涅能开息灯和楞族根羅宝戒药印困求及想月涅能进至贤金難殊毘瑟六毘捨薩槃族施帝遠念众胜夜夢各万息尊薩山哈多皂诵盡药北及雙栗师幽持牟尼隸姪遠住孕寂以舍精花羅界去住勒排困多閦呼皂難于焰以栗婦愛闍多安逝告槃藐矜竟孕彌弟多者精师寡寫故璃舍各亦方特路茶豆積梭求号栗怖夷凉在顛豆胜住虚解鄉姪利琉三槃以舍劫鄉陀室普焰于鄉依朋故能劫通

然后百度一下,发现有一个曾经很火的佛曰加密:http://www.keyfc.net/bbs/tools/tudoucode.aspx,根据普度众生里面的提示,加上前缀“如是我闻:”

得到一串十六进制的数,转为ASCII码:R1VaREdNSlVHVTNVQ05KU0dRMlRNTkJVSVUyVEdOU0RHWTJESU9CVkdJMlRNTlpRR1UyVEtOSlRHQVpUS05DREdVWkRHTUJXR1EyVUNOQ0ZHUTNES01SVkdBMlRJTkpXRzRZREtOWlZHTTJUTU5TQ0c0NFRLTVJVR1kyRUtOQ0ZHVTNUTVFaVklFMkRRTkpYR1UzRE9NQlZHVTJUSU5KVkdNWVRNTUpWR1kzRUVOU0RHVkFUSVJCV0lNMlRNTkJVR1UyRE1RUlVJVTJEUU5KU0dNWVRPTUJVR00yVE1OQlZHWTJES01CVkdFM0VHTktCR1JBVEtOWlZHUTJFQ05CVkdVMkRHTUJUR0UzRENOSldHUTJUTU5CVkdZMkVJTlNDR1VaRElRWlZHUTJUS05DQkdVMlRLTVJUR0EyRE1OUlJHVTNESU5KVUlVMkVNTkpSR01ZREtRSlVIQTJUTU5KVUdSQVRJTVJWR0EyVElNWlFHTTRUS01CVkdFWlVJTTJF

猜想为base64,解密之后发现为base32,再次解密为base16。。。哇,一套base全家桶,进行两轮三次base加密,得到flag:F1a9_is_I5cc_ZOl8_G3TP01NT

0x08.暴力XX不可取 A同学要去参加今年的ISCC。大赛在即,A同学准备了一批暴力破解工具,你感觉这个靠谱吗?

http://47.104.83.23:4000/static/uploads/f4dd3fb923dcdb1773cdd09c82b82efe/ISCC-MISC02.zip

既然提及了爆破,那估计就是伪加密了,下载下来(360解压软件)发现有密码,然后刚打算先试试暴力破解的时候,不小心再次点击到了压缩包,然后压缩包就自己解开了(这可能是我做过的最传奇的一个了),得到一个flag.txt文件,打开发现vfppjrnerpbzvat,凯撒解密即可得出flag。要解释的话大概就是winhex打开修改一下那个加密识别的数据。

2473

2473

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?