首先,我们来看一下今天要破解的这个EXE,画风是相当的老了。

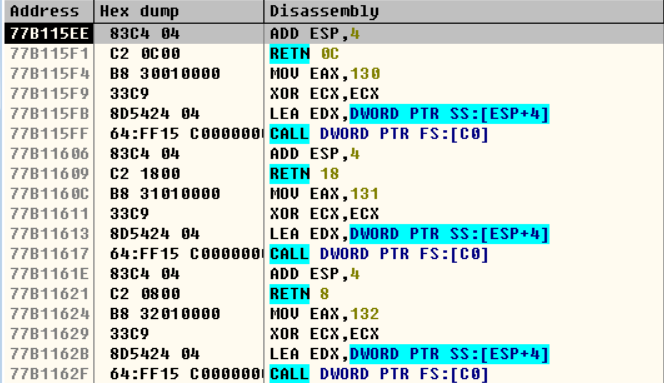

接下来我们来练习Ollydbg调试器(之后简称OD)的使用,这是一个漫长的故事,最开始的时候采用了win7平台下的OD,但是当程序加载进od时,我们发现其地址的值都以77开头,这表明我们进入了系统的DLL,停留在了系统领域。同样的,网络上也存在有人在win7上od同一程序出来不同的地址值,在大佬指引之下, 我查阅到了关于win7的ASLR机制。

ASLR的作用是把系统代码处在入口阶段的数据分散给内存,这样入口数据就处于不可预测位置。在这种情况下,即使是有恶意代码发动攻击,因为不了解入口数据位置,不能准确定位win7系统功能的所处位置,发动恶意攻击成功机率就会降低很多。有了ASLR技术支持,win7系统内存以及数据的储藏位置会不断发生变化。就算是今天win7系统被恶意代码攻击找到了储藏位置,在明天甚至是下一秒,因为储藏位置发生了改变,想要继续实施攻击就非常困难。 关于如何关闭win7的ASLR可以参考:

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4121

4121

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?