RSA认证协议原理:

对信息的加密和解密采用不同的key,这对key分别称作private key和public key,其中,public key存放在欲登录的服务器上,而private key为特定的客户机所持有。当客户机向服务器发出建立安全连接的请求时,首先发送自己的public key,如果这个public key是被服务器所允许的,服务器就发送一个经过public key加密的随机数据给客户机,这个数据只能通过private key解密,客户机将解密后的信息发还给服务器,服务器验证正确后即确认客户机是可信任的,从而建立起一条安全的信息通道。通过这种方式,客户机不需要向外发送自己的身份标志“private key”即可达到校验的目的,并且private key是不能通过public key反向推断出来的。这避免了网络窃听可能造成的密码泄露。客户机需要小心的保存自己的private key,以免被其他人窃取,一旦这样的事情发生,就需要各服务器更换受信的public key列表。

配置ssh互信协议的步骤:

1. 首先,在要配置互信的机器上,生成各自的经过认证的key文件;

2. 其次,将所有的key文件汇总到一个总的认证文件中;

3. 将这个包含了所有互信机器认证key的认证文件,分发到各个机器中去;

4. 验证互信。

ps:在主机名为node1(192.168.1.100),node2(192.168.1.101)上以相同的用户root创建ssh互信。

步骤一:在每个节点服务器上生成RSA的公钥、私钥文件

使用root用户登陆

mkdir ~/.ssh

chmod 700 ~/.ssh

cd ~/.ssh

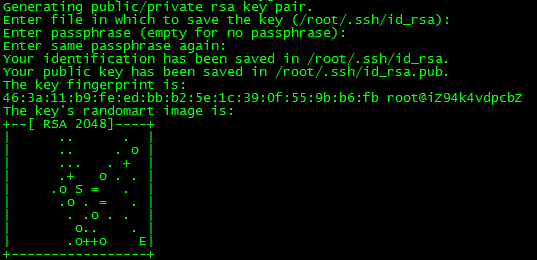

ssh-keygen -t rsa执行上面的命令行就出现下面的结果

如果是跟我一样的,那说明第一步就对了,接着往下吧。。。

步骤二:整合RSA公钥文件(id_rsa.pub)

在node1(192.168.1.100)上执行以下命令

ssh node1 cat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keys

ssh node2 cat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keys

chmod 600 ~/.ssh/authorized_keys步骤三:分发整合的RSA公钥文件(authorized_keys)

在node1(192.168.1.100)上执行以下命令

scp ~/.ssh/authorized_keys

node2:~/.ssh/步骤四:验证互信。

在node1,node2执行以下命令

ssh node1 date

ssh node2 date成功结果如下

出现了上图的结果,说明您已经成功了。

1174

1174

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?