OWASP Nettacker项目的创建是为了自动收集信息,漏洞扫描,并最终为网络生成报告,包括服务,错误,漏洞,错误配置和其他信息。该软件将利用TCP SYN,ACK,ICMP和许多其他协议来检测和绕过防火墙/ IDS / IPS设备

下载安装:

git clone https://github.com/viraintel/OWASP-Nettacker.git

pip install -r requirements.txt

python nettacker.py参数介绍:

usage: Nettacker [-L LANGUAGE] [-v VERBOSE_LEVEL] [-V] [-c] [-o LOG_IN_FILE]

[--graph GRAPH_FLAG] [-h] [-W] [-i TARGETS] [-l TARGETS_LIST]

[-m SCAN_METHOD] [-x EXCLUDE_METHOD] [-u USERS]

[-U USERS_LIST] [-p PASSWDS] [-P PASSWDS_LIST] [-g PORTS]

[-T TIMEOUT_SEC] [-w TIME_SLEEP] [-r] [-s] [-t THREAD_NUMBER]

[-M THREAD_NUMBER_HOST] [-R SOCKS_PROXY] [--retries RETRIES]

[--ping-before-scan] [--method-args METHODS_ARGS]

[--method-args-list]

引擎:

引擎输入选项

-L LANGUAGE, --language LANGUAGE

选择语言['el', 'fr', 'hy', 'nl', 'fa', 'tr', 'de', 'ko',

'it', 'ur', 'zh-cn', 'ar', 'en', 'vi', 'id', 'ru',

'hi', 'ja', 'es', 'ps']

-v VERBOSE_LEVEL, --verbose VERBOSE_LEVEL

详细模式级别(0-5)(默认值0)

-V, --version 显示软件版本

-c, --update 检查更新

-o LOG_IN_FILE, --output LOG_IN_FILE

将所有日志保存在文件中(results.txt, results.html, results.json)

--graph GRAPH_FLAG 构建所有活动和信息的图表,您必须使用HTML输出。可用图:['d3_tree_v1_graph',

'jit_circle_v1_graph', 'd3_tree_v2_graph']

-h, --help 显示Nettacker帮助菜单

-W, --wizard 启动向导模式

目标:

目标输入选项

-i TARGETS, --targets TARGETS

目标列表,用","分开

-l TARGETS_LIST, --targets-list TARGETS_LIST

从文件读取目标

模块:

扫描方式选项

-m SCAN_METHOD, --method SCAN_METHOD

选择扫描方式['ssh_brute', 'ftp_brute', 'smtp_brute',

'viewdns_reverse_ip_lookup_scan', 'subdomain_scan',

'tcp_connect_port_scan', 'dir_scan', 'all']

-x EXCLUDE_METHOD, --exclude EXCLUDE_METHOD

选择排除扫描方式['ssh_brute', 'ftp_brute', 'smtp_brute',

'viewdns_reverse_ip_lookup_scan', 'subdomain_scan',

'tcp_connect_port_scan', 'dir_scan']

-u USERS, --usernames USERS

用户名列表,用","分开

-U USERS_LIST, --users-list USERS_LIST

从文件中读取用户名

-p PASSWDS, --passwords PASSWDS

密码列表,用","分开

-P PASSWDS_LIST, --passwords-list PASSWDS_LIST

指定密码字典

-g PORTS, --ports PORTS

端口列表,用","分开

-T TIMEOUT_SEC, --timeout TIMEOUT_SEC

从文件读取密码

-w TIME_SLEEP, --time-sleep TIME_SLEEP

每次请求之间休眠时间

-r, --range 扫描范围内的所有 IP

-s, --sub-domains 找到并扫描子域

-t THREAD_NUMBER, --thread-connection THREAD_NUMBER

设置连接到主机的线程号

-M THREAD_NUMBER_HOST, --thread-hostscan THREAD_NUMBER_HOST

扫描主机的线程号

-R SOCKS_PROXY, --socks-proxy SOCKS_PROXY

outgoing connections proxy (socks). example socks5:

127.0.0.1:9050, socks://127.0.0.1:9050,

socks5://127.0.0.1:9050 or socks4:

socks4://127.0.0.1:9050, authentication:

socks://username:password@127.0.0.1,

socks4://username:password@127.0.0.1,

socks5://username:password@127.0.0.1

--retries RETRIES 连接超时时重试(默认为3)

--ping-before-scan 扫描主机之前ping主机

--method-args METHODS_ARGS

输入方法输入,例如:"ftp_brute_users =

test,admin&ftp_brute_passwds =

read_from_file:/tmp/pass.txt&ftp_brute_port=21"

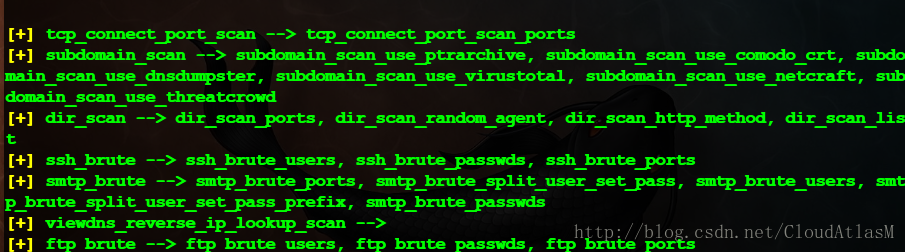

--method-args-list 列出所有模块使用教程:

python nettacker.py -W //向导模式:根据提示进行配置 python nettacker.py --method-args-list //查看模块列表python nettacker.py -i example.com -m dir_scan //路径扫描python nettacker.py -i example.com -m all -g 80,443 //指定所有模块 80 443 端口python nettacker.py -i example.com -m ssh_brute -U user.txt -P pass.txt -t 50 //指定用户名密码文件爆破ssh脑洞多大,就能玩多大

944

944

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?