前言

用BurpSuite、Chrome浏览器执行网站安全扫描

一、前置条件

已安装好BurpSuite、下载安装好Chrome、待测https网站

二、操作步骤

1.Chrome浏览器代理设置、BurpSuite证书导出

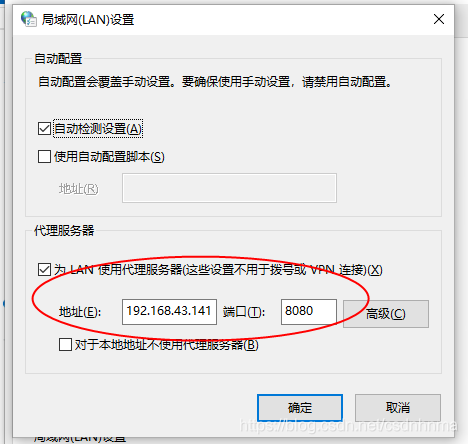

宿主机-我的电脑-Internet选项

连接-局域网设置

填写BurpSuite 所在虚拟机IP、端口

BurpSuite证书导出:

方式一:在BurpSuite所在虚机导出

方式二:在宿主机上导出

打开Firefox,配置代理

输入BurpSuite所在虚机的IP地址和端口

firefox访问:http://192.168.43.143:8080/

点击 保存文件,会自动下载证书:![]()

2.Chrome证书导入

3.BurpSuite爬取、导出报告

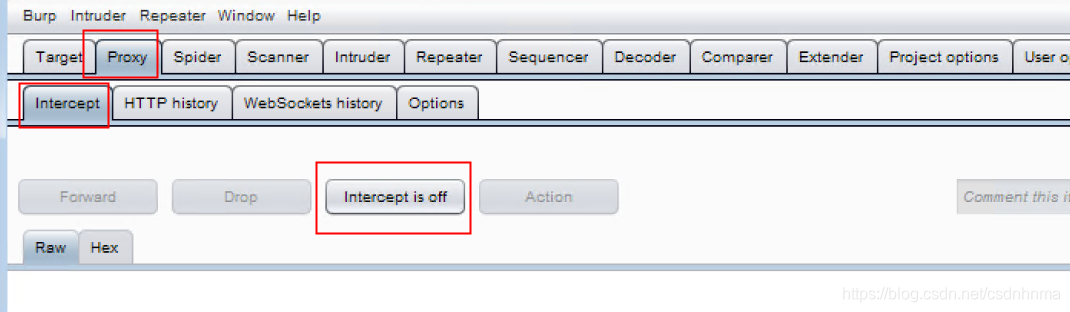

设置代理

选中--点Edit,配置监听所有请求

中断关闭

设置目标Target

通过宿主机的chrome访问目标网站,Burpsuite的SiteMap会自动记录访问到的网站

选中某网站-右键-添加到Scope

被选中的网站显示在Scope中

进入爬取界面

点击Spider is paused 按钮,则开始对scope中的网站进行爬取扫描

爬取结束后,进入Scanner,查看扫描结果,准备分析导出报告

选中上图需要导出的Issue 记录--右键--选中Report selected issues

next 保存,报告名 记得加后缀,比如.html

报告导出完成后打开,如下

使用burpsuite的其他经验

争取的方式应该是一个一个请求包去扫,去分析,命中率会比较高,一般只扫有参数的请求包

- 1.首先是burp自带了检测CSRF的小工具,这个应该比较多人知道,不过CSRF是真的鸡肋。

另外,前台的CSRF漏洞和后台的CSRF漏洞,从利用难度和影响范围来看,前台的CSRF漏洞往往比后台的CSRF高得多。 - 2.挖掘越权漏洞或者重点对有提交参数的请求包进行测试的时候,可以利用burp中的analyze target帮助分析

- 3.burp重放包之后,如果是跳304重定向,burp是可以选择跟踪这个重定向包的

- 4.挖掘到XSS漏洞的时候,可以search一下set-cookie,看看所有cookie字段是否有设置httponly.

另外需要注意的时,有时候服务器并不会校验全部的cookie字段

完毕~

总结

针对网站进行简单的安全扫描很容易,但对产生的问题能后深入解读并提出合理改进意见,还需要好好练习内功。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?