网络空间常用的引擎:

白帽汇的 fofa、360的 quake、知道创宇的 zoomeye、安恒的 sumap、奇安信的 hunter、以及国外的 shodan

对于白帽子挖掘漏洞来讲,信息收集是第一步,也是很重要的一步。

比如挖SRC的时候要进行子域名收集,查找真实IP等。如果寻找某电商的子域名,可以根据其证书,header信息,备案号,页面引用的特定文件等找到相关其子域名。对于一些有cdn的,也可以绕过cdn找到真实IP。

还可以在上面找到很多的在线靶场,有些是不能直接在普通浏览器上直接搜到的,自己在本地搭建靶场比较麻烦,比如一些公司开放的靶场你如果不想拉docker,直接使用fofa检索,就可以找到在线靶场,很舒服。(当然,偶尔自己也要学会搭搭)

fofa语法总结:

| 字段名称 | 字段说明 |

|---|---|

| title | 网站标题 |

| body | 正文,或者说响应体 |

| cert | 证书内容 |

| ip | ip或ip段 |

| port | 端口 |

| protocol | 协议 |

| server | http headers里面的Server字段 |

| base_protocol | 传输层协议 |

| os | 系统 |

| asn | 自治域号码 |

| status_code | web状态码 |

| icon_hash | 图标hash |

| region | 地区 |

| app | 应用指纹 |

zoomeye进行信息收集语法

1. 基本搜索

关键词搜索:可以直接输入想要查找的服务或设备类型。例如:

webcam

2. 过滤条件

可以使用多个过滤器来缩小搜索范围:

根据国家过滤:

country:CN

根据端口过滤:

port:22

根据IP地址范围:

ip:192.168.1.0/24

3. 复合查询

可以结合多个过滤条件,进行复合查询。例如:

port:80 country:US

这将返回在美国的所有开放80端口的设备。

4. 时间限制

如果你想限制某个时间范围内的信息,可以使用timestamp::

timestamp:2023-01-01..2023-12-31

这会显示在2023年内收集的数据。

5. 设备类型

可以指定搜索某种特定类型的设备:

product:"Apache"

这将返回所有运行Apache服务器的设备。

6. 正则表达式

ZoomEye支持使用正则表达式来进行复杂的搜索,例如:

title:/login/i

这将返回所有包含“login”字样的网页。

7. 示例查询

查找中国的开放端口为80的服务器:

country:CN port:80

查找使用特定服务的设备:

service:FTP

zoomeye进行信息收集语法实际演示:

查询百度的路由器资产:org:"百度"+device:"router"

查看相关情报

子域名收集

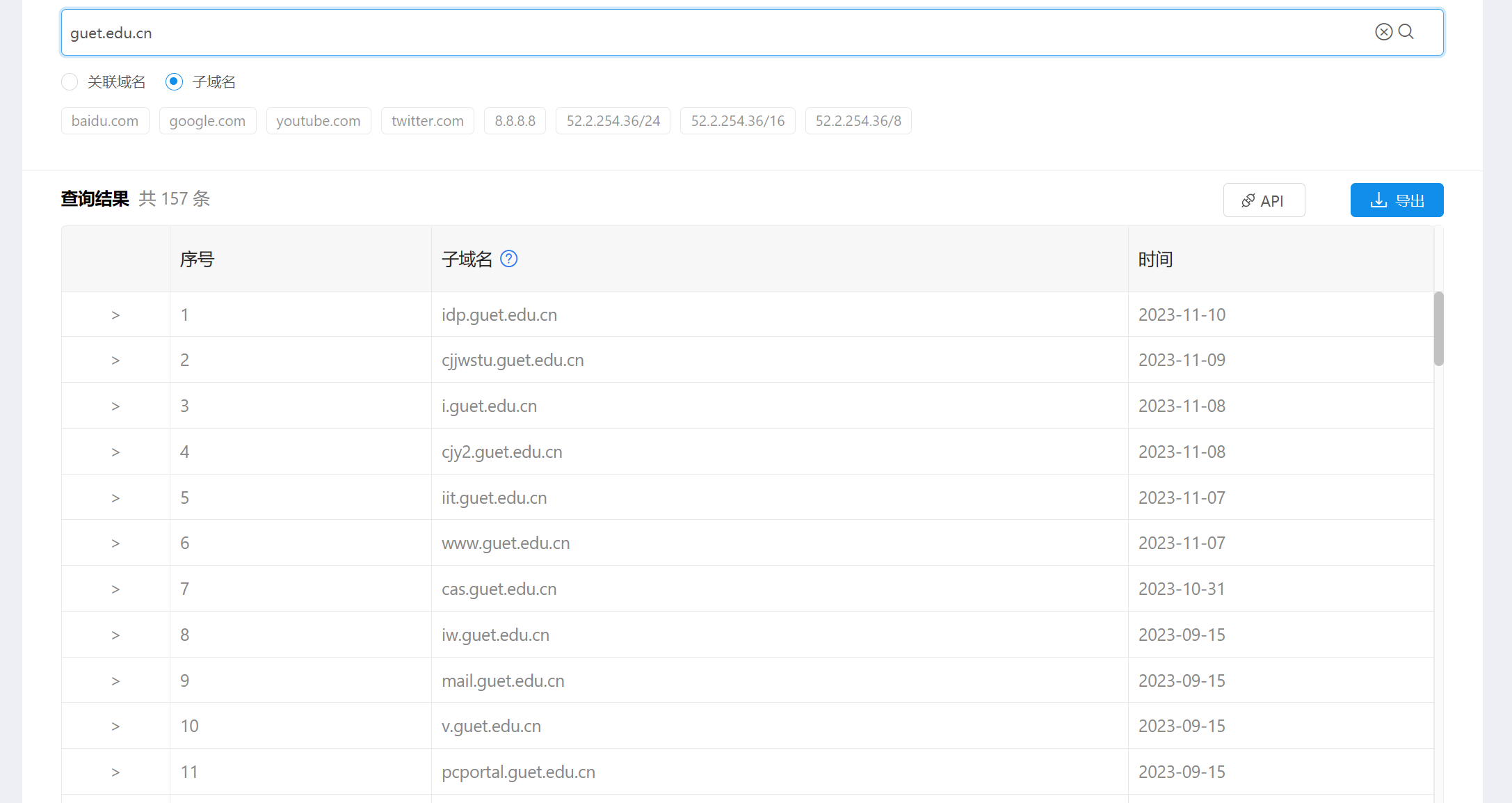

zoomeye子域名查找工具

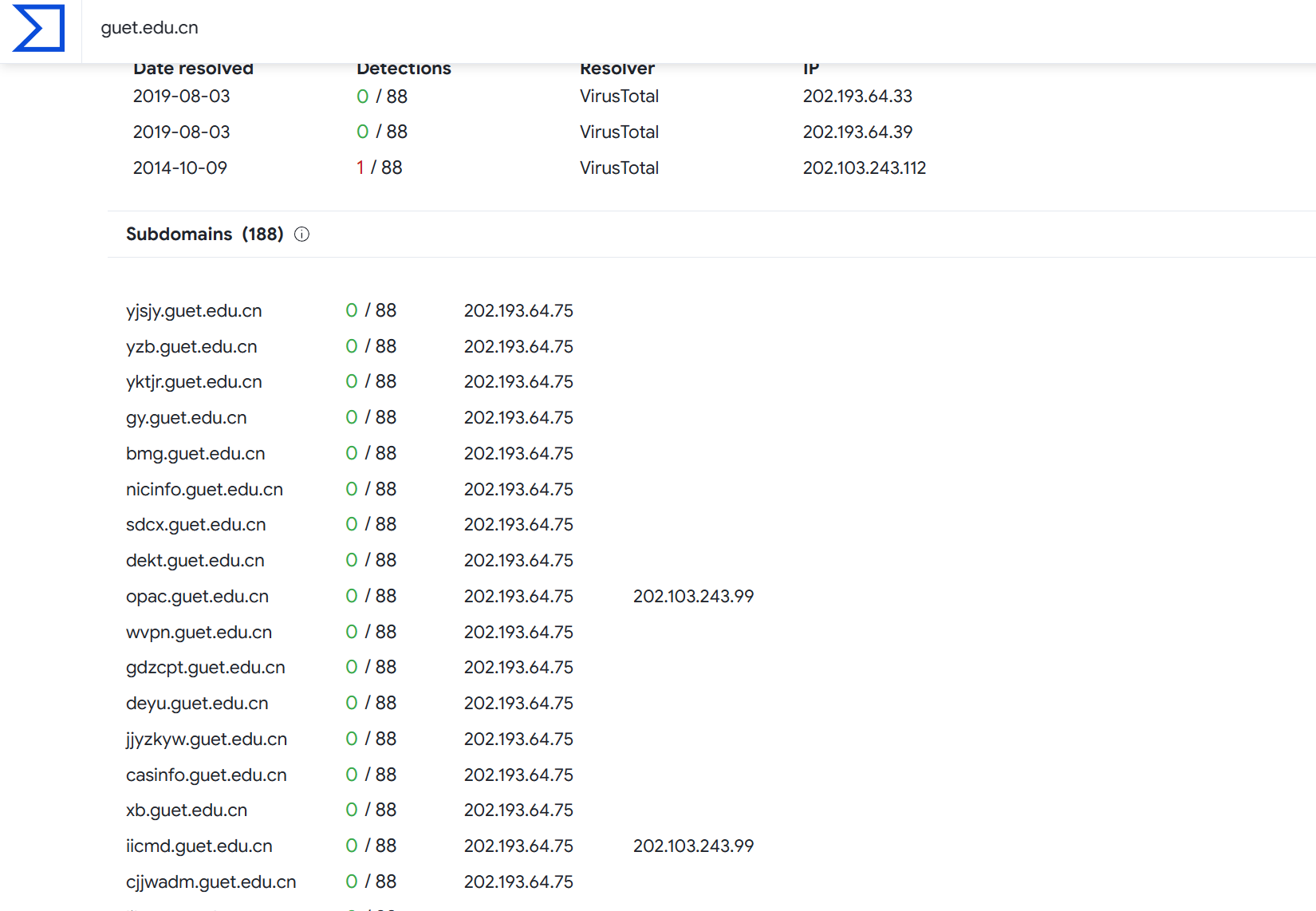

virustotal(DNS公开数据)

站长之家查询

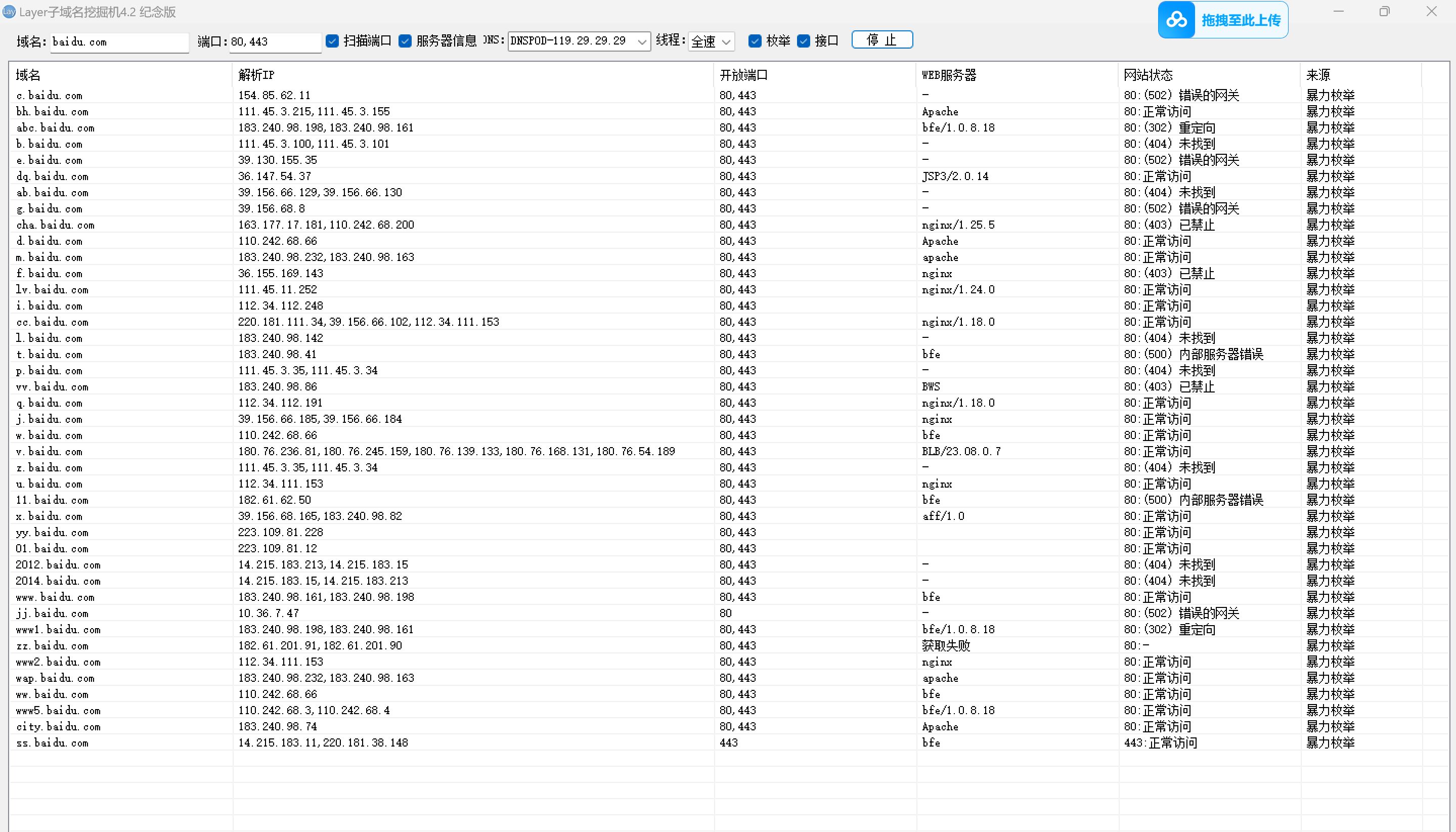

使用layer子域名挖掘机(主动扫描)

5222

5222

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?