基本的安全概念

前言

本篇文章是CISSP系列的第一篇文章,属于“域一 安全与风险验证” 中的内容,本篇文章会尽可能以简单而又严谨的内容讲解关于实现安全治理的原则与策略,这对我们后面学习理解其他七个域会提供很大的帮助。

文章主体介绍四部分内容,分别是信息安全的三要素、失败的安全控制、AAA认证和常见的保护机制,希望本篇文章能够对读者有所帮助。

信息安全的“三要素”

信息安全的三要素指的是保密性、完整性和可用性,它们在信息安全中十分重要,作为大多数网络安全设备设计的指导原则。

保密性

保密性指为保障数据、客体和资源保密状态而采取的措施。它保护的目标是组织或最小化未经授权的数据访问,关注的安全措施重点在于确保除预期收件人外的任何人都不会接受或读取信息。保密性为保护未经授权的用户提供了访问资源以及资源交互的方法。

我们可以通过如下一个简单的小故事,来理解保密性:

有一家名为“秘密酱料”的公司,他们拥有一款独特的秘方,这款秘方已经流传了数十年,是公司的核心机密。公司把秘方存放在一个安全的保险箱中,只有经过特殊培训的员工才能在严格监控下查看。

有一天,一名心怀不轨的员工决定将秘方泄露给竞争对手。他趁夜深人静时,偷偷潜入办公室,试图打开保险箱。幸运的是,他的行为被监控摄像头捕捉到了。这个故事说明了保密性的重要性:确保机密信息不被未授权的人所获取。

完整性

完整性指为保护数据可靠性和正确性的概念,它的保护措施防止了未经授权的数据更改,确保数据保持准确、未经替换。

我们可以从以下三个方面检验完整性:

- 防止未授权的主体进行修改

- 防止授权主体进行未经授权的修改,如引入错误

- 保持客体内外一致以使客体的数据能够真实反映现实世界,而且与任何子客体、对等客体或父客体的关系都是有效的、一致的和可验证的。

我们可以通过如下一个简单的小故事,来理解保密性:

有一个小村庄,村庄里的居民们使用一个共享的电子账本,记录各自的交易。这个账本是一个很好的系统,因为它确保了所有交易都是公开和不可篡改的。

有一天,一个居民因为私怨,想要修改账本上的交易记录,以证明他给了别人比实际更多的钱。他试图篡改电子账本,但系统立即检测到交易记录被更改,并通知了所有居民,这样的行为就破坏了信息安全的完整性。

可用性

可用性指的是授权主体被授予实时的、不间断的客体访问权限。可用性保护控制措施提供组织所需的充足带宽和实时处理能力。

可用性包括对客体的有效的持续访问及抵御拒绝服务(DOS)攻击。可用性还意味着支撑基础设施是可用的,并允许授权用户获得授权的访问。

我们可以通过如下一个简单的小故事,来理解保密性:

有一个大型图书馆,里面的书籍都是数字化管理的。读者们可以随时随地通过网络访问这些书籍。图书馆的系统非常稳定,几乎从未出现过故障。

然而,有一天,图书馆的系统突然遭受了网络攻击,攻击者试图关闭整个系统,使得读者无法访问任何书籍。幸运的是,图书馆的IT团队迅速采取行动,恢复了系统,确保了读者能够在几个小时内正常访问书籍。

失败的安全控制

与 CIA 对应的是 DAD,这是一个特定的概念,它代表了信息安全的三种基本威胁,即泄漏(Disclosure)、改变(Alteration)和销毁(Destruction)。这个概念与原始的CIA三要素(Confidentiality, Integrity, Availability)相对应,用于描述安全控制失败可能导致的信息安全问题。

其对应的详细信息如下:

- 泄漏(Disclosure):指的是敏感或机密信息被未经授权的实体访问。这违反了保密性(Confidentiality)原则,即确保信息只能被授权人员访问。

- 改变(Alteration):指的是数据被未经授权的实体修改或篡改。这违反了完整性(Integrity)原则,即确保信息在存储、处理和传输过程中保持未被篡改的状态。

- 销毁(Destruction):指的是资源被破坏或损坏,导致信息无法访问。这违反了可用性(Availability)原则,即确保授权用户能够在需要时访问信息和资源。

AAA 认证

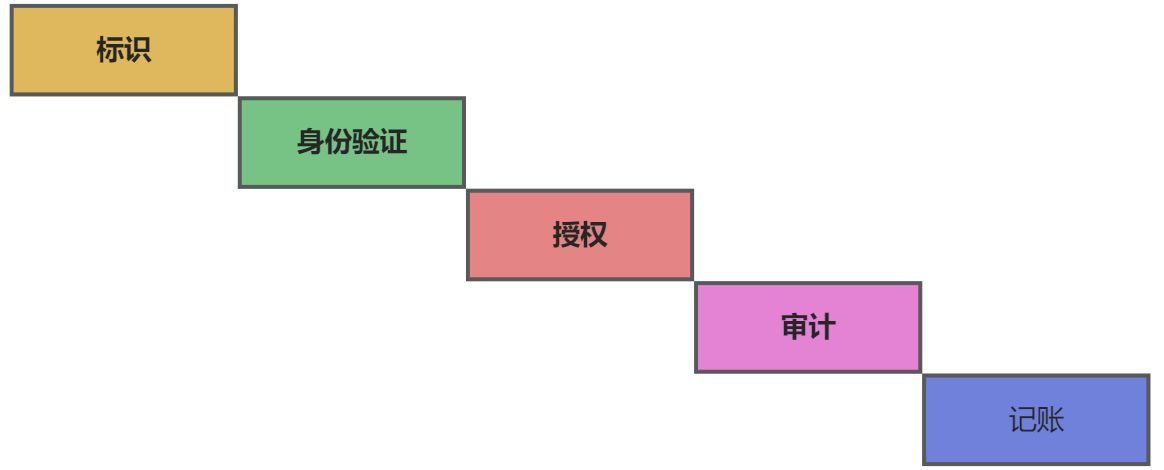

AAA 又指三 A 认证,这三个 A 分别代表(Authentication)、授权(Authorization)、记账(Accouting)。实际上 3A 认证代表了 5 个内容:

- 标识:当试图访问受保护区域或系统时声明自己的身份,可能进行需要用户刷卡、刷脸、输入账号等提供与身份标识有关的行为。

- 身份验证:验证或测试身份是否有效的过程称为身份验证。要求主体提供与所要求的身份对应的附加信息,比如密码、身份识别码等私有信息。

- 授权:一旦主体通过了身份验证,就必须对其进行授权,对这一个具体的身份定义及其资源和客体的访问许可。

- 审计:审计和监控是追踪和记录主体的操作,本质上是记录与系统和主体相关的事件与活动日志。监控是审计的组成部分,如果没有监控,则无法进行审计,但是我们可以在没有审计的情况下进行一定的监控行为。

- 记账:记账本质上是问责制,通过审查日志文件来检查合规或违规的情况,以便让主体对自身行为负责。

我们依旧来通过那个图书馆的故事,来理解 3A 认证:

在一个小镇上,有一个电子图书馆,里面存放着大量的电子书籍。图书馆为了管理用户访问,采用了AAA认证系统。

图书馆的用户需要首先在系统中注册,创建自己的账户,选择用户名和密码。这个过程就像是用户在图书馆办理借阅证,有了这个证,他们就可以进入图书馆(标识)。

当用户尝试登录系统时,系统会要求他们输入用户名和密码。这个过程是用来验证用户身份的,确保只有合法用户才能进入图书馆(身份验证)。

图书馆中有不同的书籍区域,有些是公开的,有些则是 restricted area。系统会根据用户的权限来授权他们访问不同的书籍。例如,普通用户只能访问公开区域的书籍,而管理员则可以访问所有区域(授权)。

图书馆的AAA系统会记录用户的所有操作,包括他们查看了哪些书籍,借阅了哪些书籍等。这些记录用于审计,以便管理员可以监控用户的行为,确保图书馆的规则得到遵守(审计Auditing)。

图书馆系统还会记录用户的访问时间、借阅历史等信息。这些信息用于记账,便于图书馆了解用户的使用情况,同时也方便用户对自己的行为负责(记账)。

保护机制

保护机制是安全控制的特征,通过理解保护机制,我们可以更好的明白 CIA 的概念。

常见的保护机制有分层、抽象、数据隐藏、加密、隐式安全这几种。

分层机制

分层机制指的是纵深防御,因为没有哪个控制能够防范所有可能的威胁,因此我们可以使用多层防护解决方案来抵御威胁,这样一个控制失效并不会导致系统或者数据的泄露。

在分层的过程中,我们要使用串行层,来达到扫描、评估和减轻每个攻击,达到减缓攻击的效果,这样的配置范围很窄,但是层级很深,同时我们要明白,在安全中,并行配置并不是那么的有用。

分层机制的一个形象的例子就是,一些公司会在网络层部署了防火墙和入侵检测/防御系统(IDS/IPS)来保护网络基础设施。这些系统监控和过滤进出网络的数据包,防止恶意流量和网络攻击。

而同时,公司也会在应用层上使用了Web应用防火墙(WAF)来保护应用程序免受常见的Web攻击,如SQL注入、跨站脚本(XSS)等。

抽象

抽象是指的是为了提高效率而将相似的元素放入组、类,这样作为一个集合去指派安全控制、限制和许可。

比如有一家大型跨国企业,它拥有多个部门和子机构,每个部门都有自己的网络系统,这些系统存储着各种敏感数据,如客户信息、财务数据等。为了保护这些数据,企业决定实施网络安全抽象策略。

企业首先将整个网络分为几个不同的段或虚拟局域网(VLANs),每个段代表一个抽象的安全域。例如,有一个VLAN专门用于人力资源部门,另一个VLAN用于财务部门。这样,即使一个VLAN受到攻击,其他VLAN的数据和系统仍然可以保持安全。

然后为每个VLAN设置不同的安全策略,如访问控制列表(ACLs)、防火墙规则和安全协议。这些策略确保了不同部门的数据只能被授权的用户访问,从而保护了数据的保密性和完整性。

同时企业会实施一个安全抽象层,它是一个集中的安全管理系统,用于监控和控制整个网络的安全。这个系统提供了对所有VLAN的统一安全视角,允许管理员集中创建、管理和执行安全策略。

数据隐藏和隐式安全

数据隐藏是指将数据存放到需要授权才能访问或看到的地方,即知道数据的存在但无权限无法访问。与此类似的概念是是指不向主体告知存在的对象,从而希望主体不会发现该对象。

加密

加密是安全控制的重要用途,它将信息传递的意义和意图隐藏起来,通过可靠的加密算法使入侵者拿到数据也无法读取实际内容。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?