日常鼓励自己:世界上只有想不通的人,没有走不通的路。

[长安杯 2021]checkin

题目代码和数据

from Crypto.Util.number import *

from secret import flag

p = getPrime(1024)

q = getPrime(16)

n = p*q

m = bytes_to_long(flag)

for i in range(1,p-q):

m = m*i%n

e = 1049

print(pow(2,e,n))

print(pow(m,e,n))

#4513855932190587780512692251070948513905472536079140708186519998265613363916408288602023081671609336332823271976169443708346965729874135535872958782973382975364993581165018591335971709648749814573285241290480406050308656233944927823668976933579733318618949138978777831374262042028072274386196484449175052332019377

#3303523331971096467930886326777599963627226774247658707743111351666869650815726173155008595010291772118253071226982001526457616278548388482820628617705073304972902604395335278436888382882457685710065067829657299760804647364231959804889954665450340608878490911738748836150745677968305248021749608323124958372559270

解题思路

c

1

=

2

e

m

o

d

n

2

e

=

k

∗

n

+

c

1

c_1=2^e \ mod \ n \\ 2^e=k*n+c_1

c1=2e mod n2e=k∗n+c1

这时候我们可以先搞出来n

代码如下:

c1=4513855932190587780512692251070948513905472536079140708186519998265613363916408288602023081671609336332823271976169443708346965729874135535872958782973382975364993581165018591335971709648749814573285241290480406050308656233944927823668976933579733318618949138978777831374262042028072274386196484449175052332019377

e=1049

print(2^e-c1)

#6027543349128250261061611850906664728536346779212426641088428544963356731129810885082371555056594134371892601742424667721105193534249189043570046638983977639217990098126731016259348067349430430582215063864805103884037137420179826541116808264617091019826898653792245614592655285387965751855503038673696439312640921935

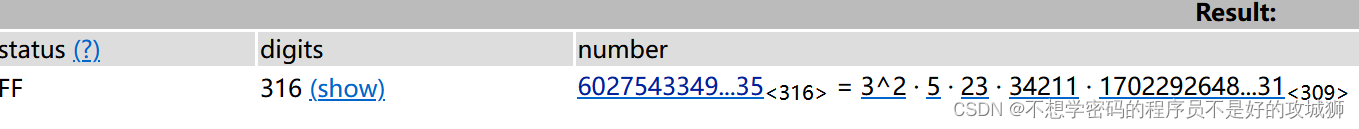

这时候我们把这个大数进行分解。

这时候根据代码中给出的

p

,

q

p,q

p,q的范围,猜测

这时候根据代码中给出的

p

,

q

p,q

p,q的范围,猜测

q=34211,p=170229264879724117919007372149468684565431232721075153274808454126426741324966131188484635914814926870341378228417496808202497615585946352638507704855332363766887139815236730403246238633855524068161116748612090155595549964229654262432946553891601975628848891407847198187453488358420350203927771308228162321231

接下来就是基础的RSA恢复出

m

m

m

代码如下:

import gmpy2

import binascii

q=34211

p=170229264879724117919007372149468684565431232721075153274808454126426741324966131188484635914814926870341378228417496808202497615585946352638507704855332363766887139815236730403246238633855524068161116748612090155595549964229654262432946553891601975628848891407847198187453488358420350203927771308228162321231

c=3303523331971096467930886326777599963627226774247658707743111351666869650815726173155008595010291772118253071226982001526457616278548388482820628617705073304972902604395335278436888382882457685710065067829657299760804647364231959804889954665450340608878490911738748836150745677968305248021749608323124958372559270

phi=(p-1)*(q-1)

e=1049

d=gmpy2.invert(e,phi)

m=pow(c,d,p*q)

print(m)

#5647131855912861445959801473000904046916562928699152081503080575758020426807957155823449252476576485215605683437266835890889011723740507176262565985183961657923735947392895594055836719225094244682238166397289805533546643921357507282330115996821590563351999699513990659441764547850652946624613062168133173839972115

这时候根据这个m还原flag

关键代码在这

for i in range(1,p-q):

m = m*i%n

这里要用到威尔逊理论,具体思路如下:

令

(

p

−

1

)

!

≡

−

1

m

o

d

p

,

m

∗

(

p

−

q

−

1

)

!

≡

M

m

o

d

p

两式相除得到:

−

1

/

M

≡

1

/

m

∗

(

p

−

q

)

∗

(

p

−

q

+

1

)

∗

.

.

.

∗

(

p

−

1

)

m

o

d

p

m

≡

−

M

∗

(

p

−

q

)

∗

(

p

−

q

+

1

)

.

.

.

(

p

−

1

)

m

o

d

p

令\ (p-1)! \equiv -1\ mod \ p ,m*(p-q-1)! \equiv \ M \ mod \ p \\ 两式相除得到:\\ -1/M \equiv 1/m*(p-q)*(p-q+1)*...*(p-1) \ mod \ p \\ m \equiv -M*(p-q)*(p-q+1)...(p-1) \ mod \ p

令 (p−1)!≡−1 mod p,m∗(p−q−1)!≡ M mod p两式相除得到:−1/M≡1/m∗(p−q)∗(p−q+1)∗...∗(p−1) mod pm≡−M∗(p−q)∗(p−q+1)...(p−1) mod p

具体求解代码如下:

q=34211

p=170229264879724117919007372149468684565431232721075153274808454126426741324966131188484635914814926870341378228417496808202497615585946352638507704855332363766887139815236730403246238633855524068161116748612090155595549964229654262432946553891601975628848891407847198187453488358420350203927771308228162321231

m=1

M=5647131855912861445959801473000904046916562928699152081503080575758020426807957155823449252476576485215605683437266835890889011723740507176262565985183961657923735947392895594055836719225094244682238166397289805533546643921357507282330115996821590563351999699513990659441764547850652946624613062168133173839972115

for i in range(p-q,p):

m = m*i%p

# print(m)

from Crypto.Util.number import *

m=(-M)*m%p

print(long_to_bytes(m))

#b"flag{7h3_73rr1b13_7h1ng_15_7h47_7h3_p457_c4n'7_b3_70rn_0u7_by_175_r0075}"

610

610

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?