题目

题解1

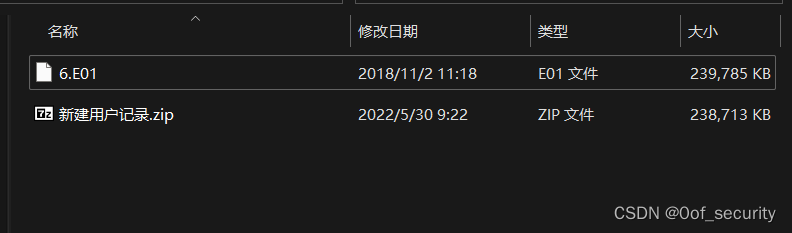

他给了一个百度云链接,下载解压后是一个E01文件

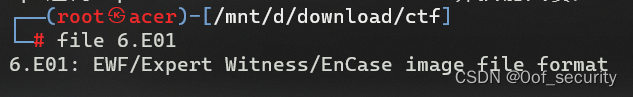

先看一眼文件格式

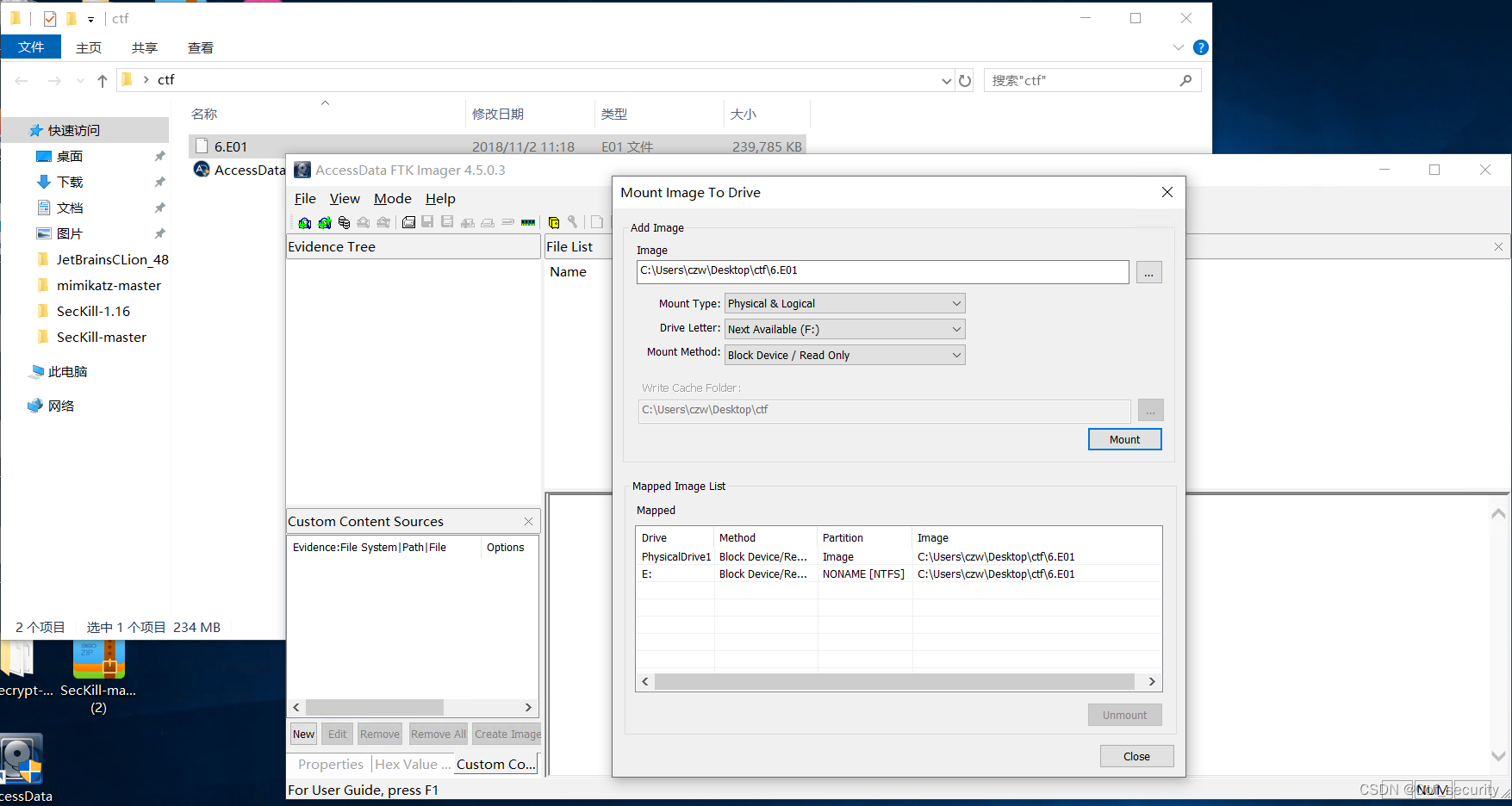

在这里,我们使用AccessDate FTK这个工具挂载image

File -> Image Mounting...

现在挂载到E盘上了

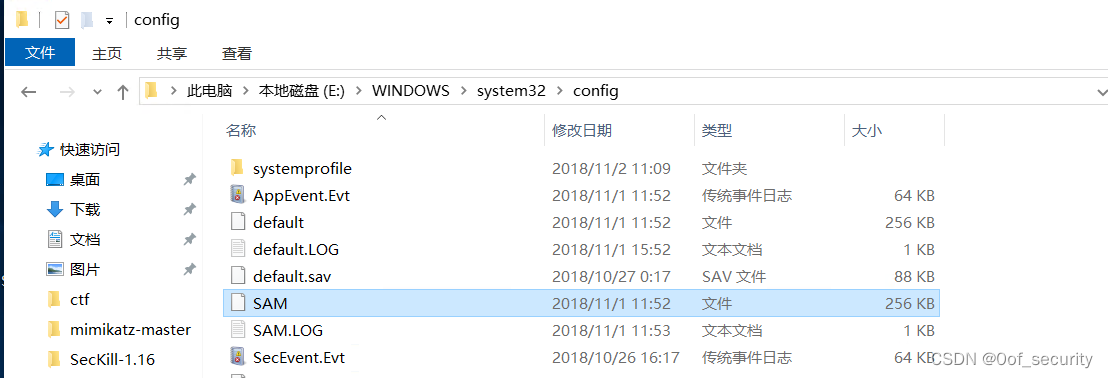

复制 /WINDOWS/system32/config/SAM 到kali

然后执行 chntpw -l SAM

┌──(kali㉿kali)-[~/ctf]

└─$ chntpw -l SAM

chntpw version 1.00 140201, (c) Petter N Hagen

Hive <SAM> name (from header): <\SystemRoot\System32\Config\SAM>

ROOT KEY at offset: 0x001020 * Subkey indexing type is: 666c <lf>

File size 262144 [40000] bytes, containing 4 pages (+ 1 headerpage)

Used for data: 218/15416 blocks/bytes, unused: 8/840 blocks/bytes.

| RID -|---------- Username ------------| Admin? |- Lock? --|

| 01f4 | Administrator | ADMIN | |

| 01f5 | Guest | | dis/lock |

| 03e8 | HelpAssistant | | dis/lock |

| 03e9 | lihua | ADMIN | dis/lock |

| 03ea | momo | ADMIN | *BLANK* |

看到momo 还是blank

题解2

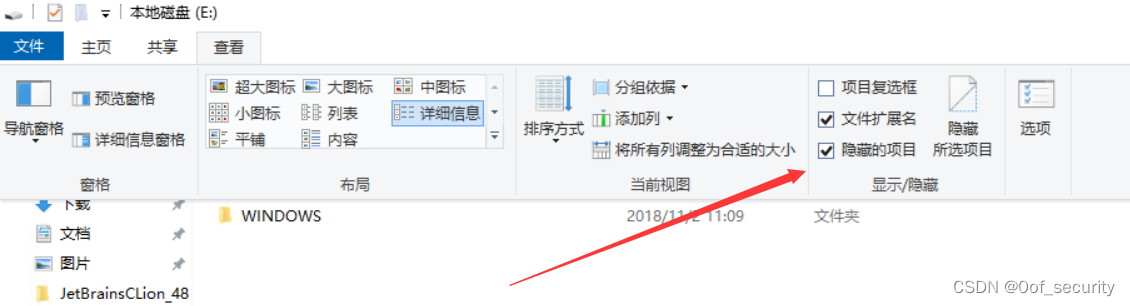

挂载到文件系统,进入E盘,先把隐藏的项目勾上

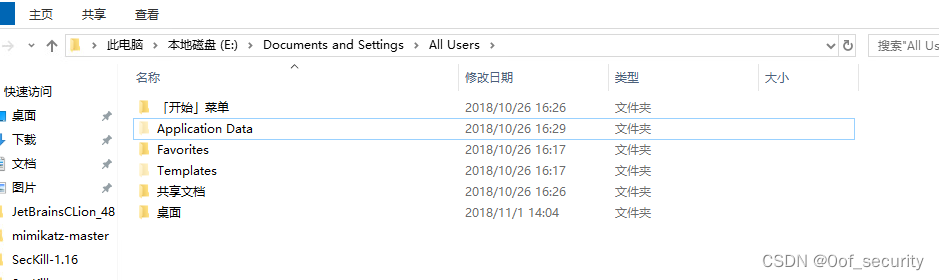

然后就能看到隐藏的Application Data了

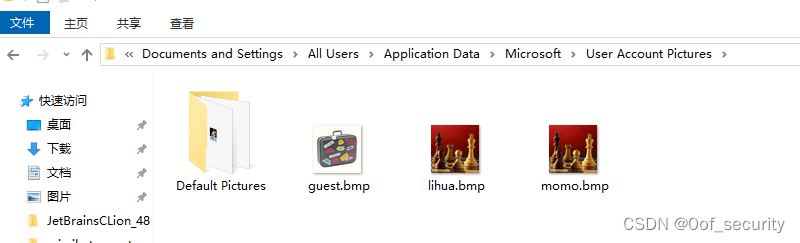

看到用户头像,有那么几个

lihua是一只都存在的,Users目录就看到了lihua这个目录,应该是使用过。而没有momo目录,说明应该是新建的。

最后答案就是momo了

博客围绕一个题目给出两种题解。题解1通过百度云下载解压得到E01文件,用AccessDate FTK工具挂载到E盘,复制相关文件到kali并执行命令;题解2将文件挂载到文件系统,查看隐藏项目,根据Users目录情况得出答案。

博客围绕一个题目给出两种题解。题解1通过百度云下载解压得到E01文件,用AccessDate FTK工具挂载到E盘,复制相关文件到kali并执行命令;题解2将文件挂载到文件系统,查看隐藏项目,根据Users目录情况得出答案。

978

978

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?