数种病毒样本格式:

1卡巴斯基式APT分析

详细到骨子里.有意图分析和模块关系.编写者特征等.IP溯源家常便饭.

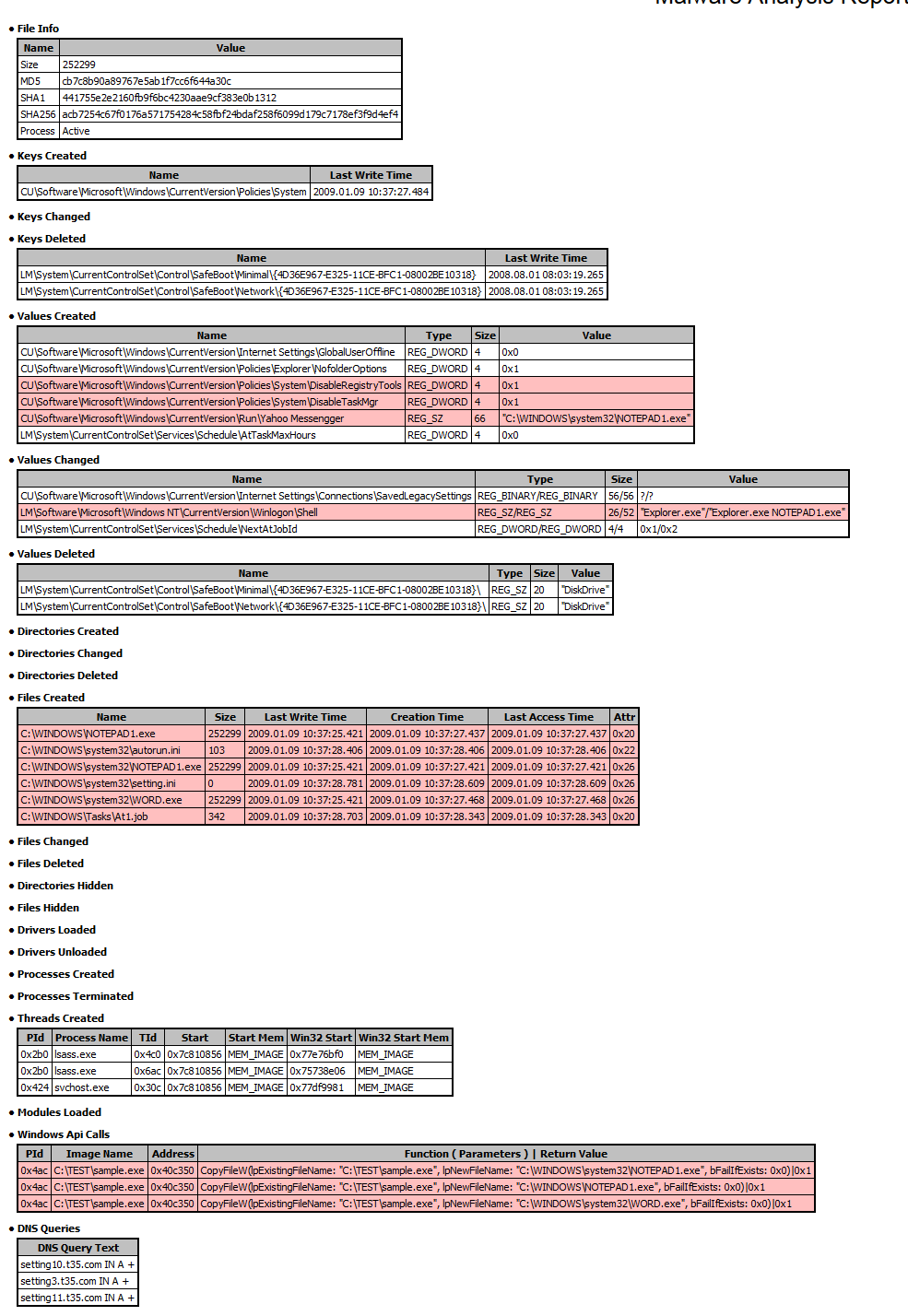

2金山火眼式

- 基本信息

- 火焰点评

- 危险行为

- 其它行为

- 行为描述

- 附加信息

- 注册表监控

- 网络监控

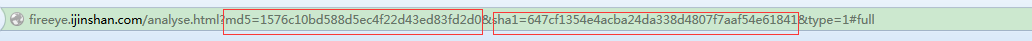

值得注意的是火眼使用最多两种哈希来确定一个样本.当然你可以使用其一.

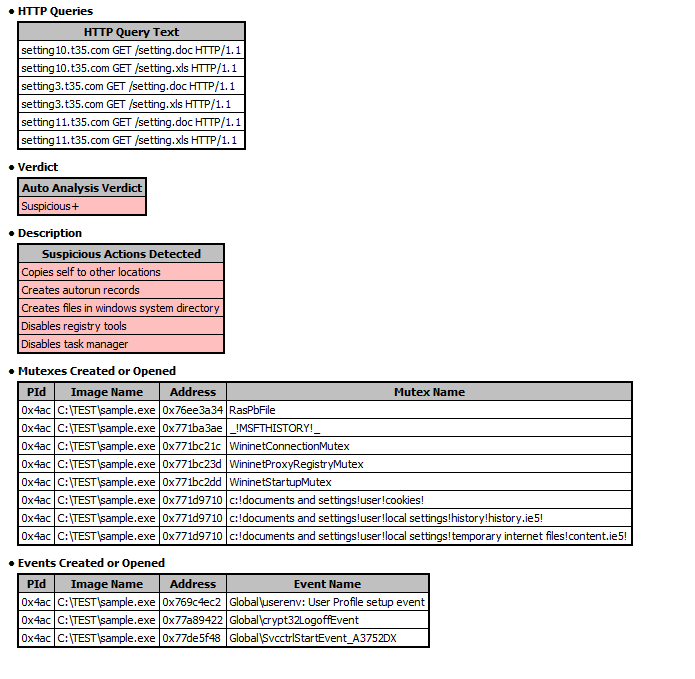

3Comodo(毛豆)在线分析式

这是一张典型的使用毛豆进行扫描的结果:

Comodo的通过SHA256来进行样本查询操作:

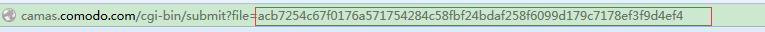

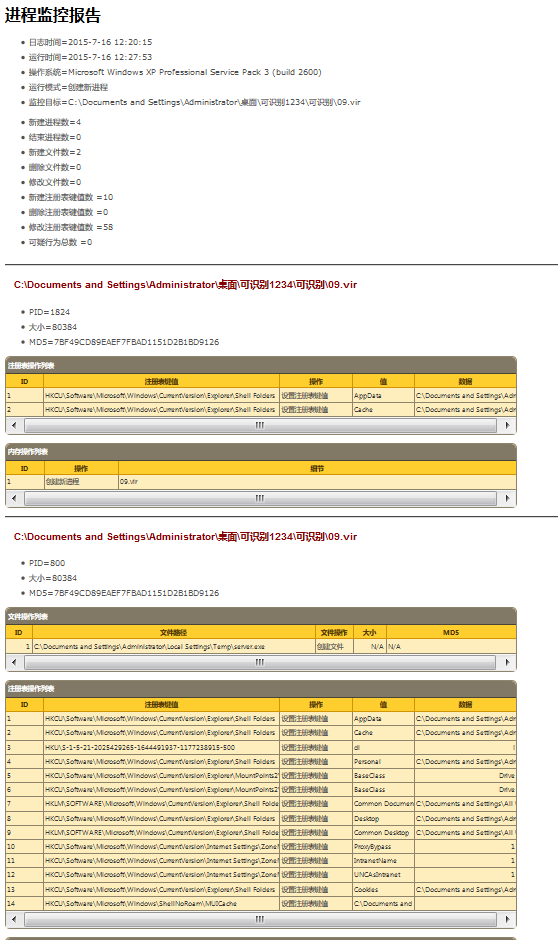

4.SysTracer的监控报告

这里应该简单介绍一下SysTracer,它是一款行为追踪监控程序.”丧心病狂”地使用了大量的钩子:Shadow SSDT的667个函数全部被钩,SSDT也未能”幸免”,总共284个函数除了NtAcceptConnectPort,NtAddAtom,NtDeviceIoControlFile,NtYieldExecution外的280个函数全部被钩.这保证了一般恶意程序的行为会被完整地记录下来.

值得注意的一点是,以往的跟踪经验发现互斥对象的建立并没有被SysTracer记录.此外由于机制所限对于内核程序的行为SysTracer就素手无策了.

以下是它的监控报告:

如你所见,它将样本创建的不同进程的行为分门别类进行叙述.便于反病毒工程师对样本的行为的清晰了解.如果再加上树形图怎么样?

分析

反APT式分析需要大量具有相关反APT专业知识的反病毒工程师的加入.因此不适合普通恶意程序的分析.但是人工经验可以总结以使机器对普通恶意程序的分析也能做到部分效果.例如对恶意程序作者的编程指纹提取.如果做到机器分析更有助于所谓的对程序作者定位.

我们该如何去做

首先我们应当对恶意程序进行归类.

1危害性

远程控制端是否有效?还是这只是一个遗失的定时炸弹?

一个失控的程序后门可能意味任何一个恶意者都可能利用这里控制恶意程序继续对用户信息安全带来威胁.

2技术实力-程序的自我保护与复杂程度

对方是否使用了行之有效的规避杀软的手法?或者最新漏洞的利用?

强势的自我保护通常是为了掩盖更多的信息.也意味着制作者的团队规模非同寻常.这往往伴随着大量的机器被感染甚至可能组成僵尸网络.

这样的程序值得我们去用卡巴斯基式分析去探究.以使我们对样本研究给其它反病毒工程师提供更多信息.

5221

5221

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?