导读:

1、doc文档分析

1.1、诱饵文档

1.2、恶意宏

2、RAT模块clbn.dat/adobe.dll

2.1、检查互斥体

2.2、获取本机详细信息并加密

2.3、检测网络连通性

2.4、向C2服务器发送本机信息

2.5、接收并响应服务器返回数据

1、doc文档分析

1、1诱饵文档

样本为 doc 诱饵文档, 诱导用户点击启用内容, 以执行内置恶意宏代码

1.2、 恶意宏

1.2.1 恶意宏中拼接经过 Base64 编码的字符串

1.2.2 将其进行 Base64 解码后的二进制数据分别保存在%TEMP%\clnb.dat 和%ALLUSERSPROFILE%\adobe.dll 中

( clnb.dat 和 adobe.dll 完全一致) , 并设置隐藏属性

1.2.3 最后利用rundll32.exe执行clnb.dat中导出序号为1的函数,并将adobe.dll写入注册表HKCU\Software\Microsoft\Windows\CurrentVersion\Run\AdobeAcrobat,设置开机启动

2、RAT模块clbn.dat/adobe.dll

2.1、检查互斥体

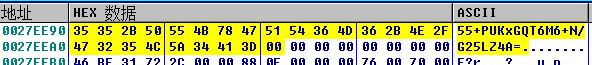

2.1.1 clbn.dat与adobe.dll实际为同一文件,使用的字符串均使用动态解密,下图为字符串解密使用的异或算法

2.1.2 解密出固定字符串vBQA5vjd0gKHLwQyJK86NhVS,以此名称创建互斥体

2.2、获取本机详细信息并加密

2.2.1 解密出google.com photopoststories.com

2.2.2 获取系统32位或64位

2.2.3 获取当前运行进程列表

2.2.4 最终收集的本机信息,包括OSVersion、系统版本位数、进程列表、网卡信息、硬盘信息、屏幕截图

格式:【OSversion(08)】【系统版本位数(0x20)】【进程列表】【网卡信息】disk=【硬盘信息】build=0x628a7ca6 img=【屏幕截图】

2.2.5 使用Base64编码

2.3、检测网络连通性

2.3.1 通过连接google.com来检测网络连通性,使用的url路径为随机生成,使用post方法向google.com发送本机数据,实际上由于路径为随机生成的,所以会返回404

2.4、向C2服务器发送本机信息

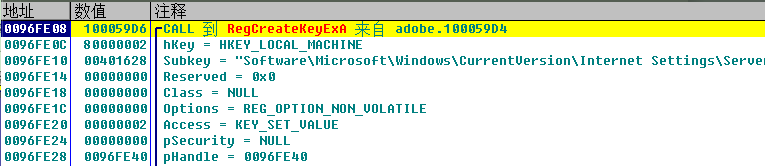

2.4.1 网络连通性检测通过后,将C2地址photopoststories.com经过Base64编码后的值写入注册表项

HLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Servers\Domain

2.4.2 将本机信息通过同样的手法以https post方法发送至C2服务器photopoststories.com

2.4.3 发送经Base64编码的ID数据包,格式:id={硬盘序列号}&c=1

2.4.4 同样以https post方法向随机生成的路径中发送ID数据包

2.5、接收并响应服务器返回数据

2.5.1 判断服务器返回码是否为200,如果是则继续接收服务器返回数据,并对其进行解密

2.5.2 对返回数据使用的解密算法

2.5.3 随后进行指令对比,执行相应指令功能,包括文件上传/下载/删除、运行指定程序、加载指定dll、设置注册表、cmdshell,后续继续保持与服务器的通信,间隔时间为10秒

参考资料:

1354

1354

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?