20145327《网络对抗》信息收集和漏洞扫描技术

openvas漏洞扫描

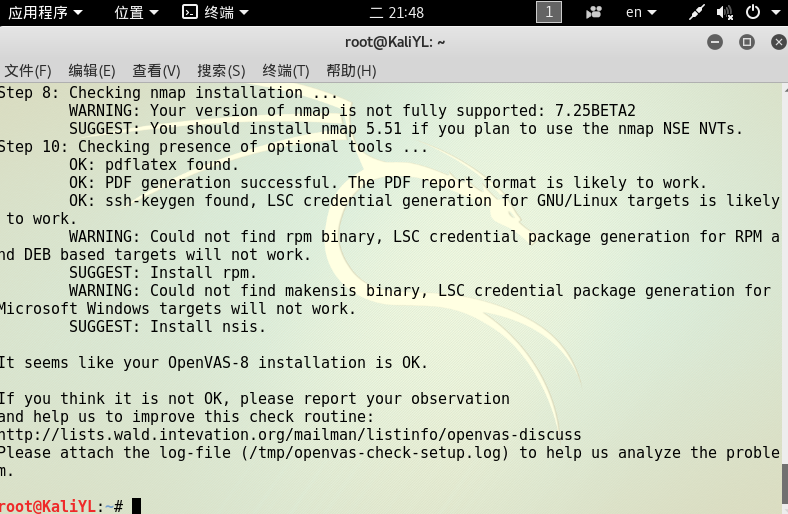

openvas-check-setup查看安装状态:

如果不成功需要开启openvassd和openvasmd

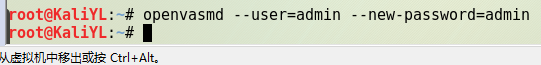

添加admin账号,使用命令openvasmd --user=admin --new-password=admin

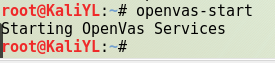

openvas-start来开启openvas

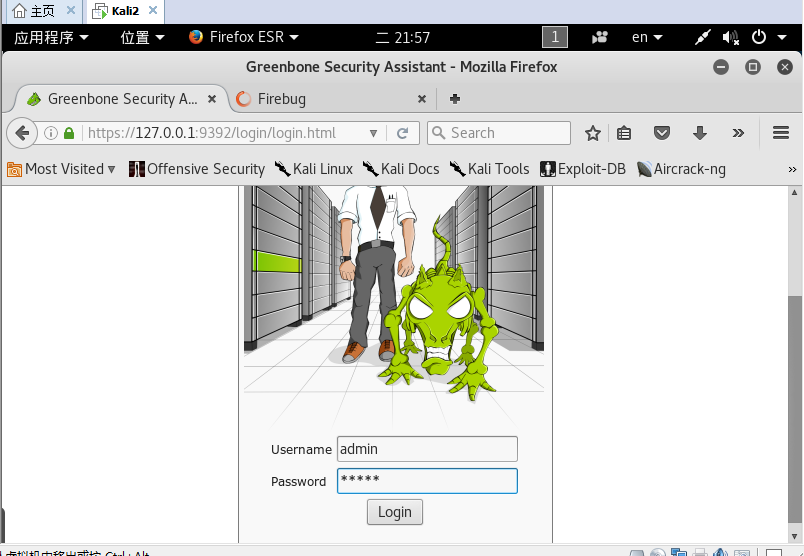

在kali中访问GSA网址:https://127.0.0.1:9392/

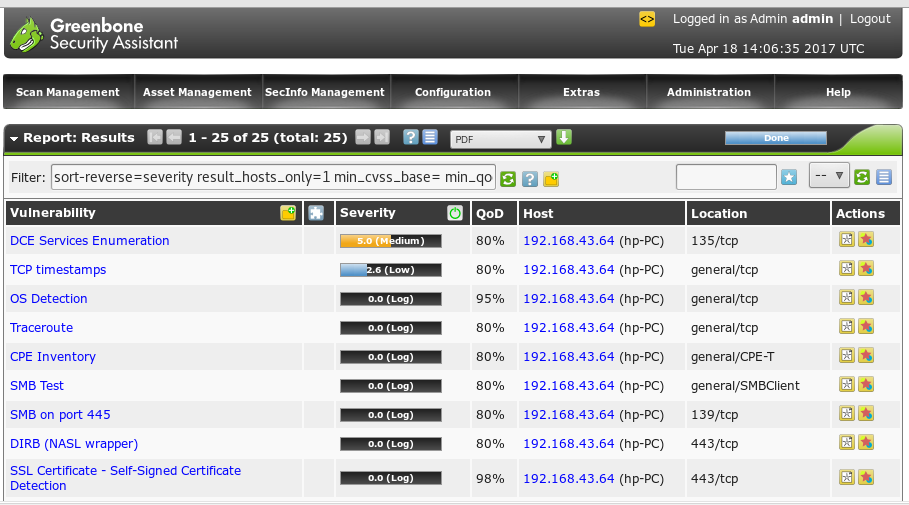

我快速扫描了我的win10,扫描结果如图

来 分析一波:

我发现我电脑还是相对安全哎,都没有高危漏洞,一个中等级别漏洞和一个低级别漏洞。

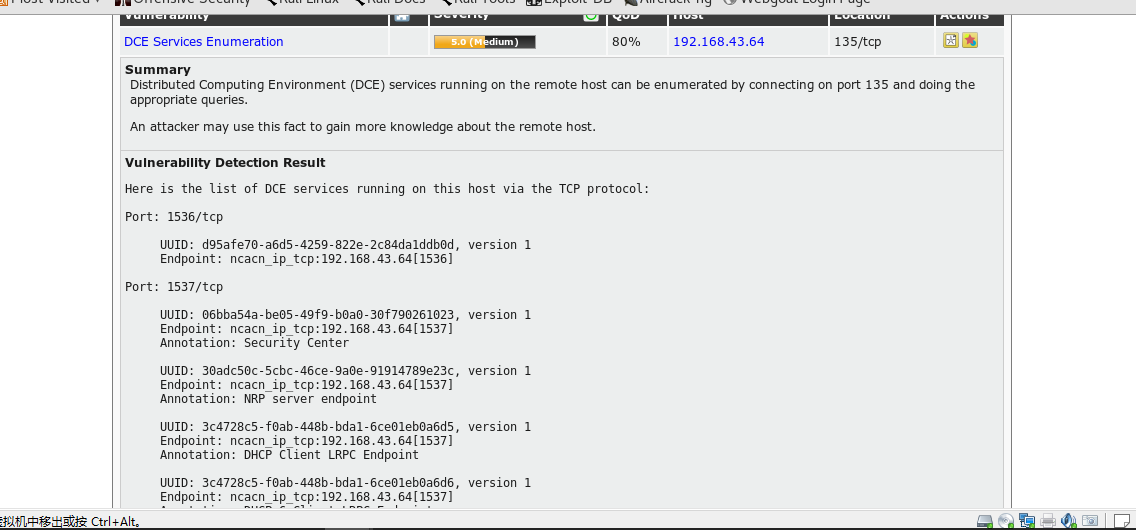

中等级别漏洞:

攻击者可能会利用135端口获取更多关于主机的信息

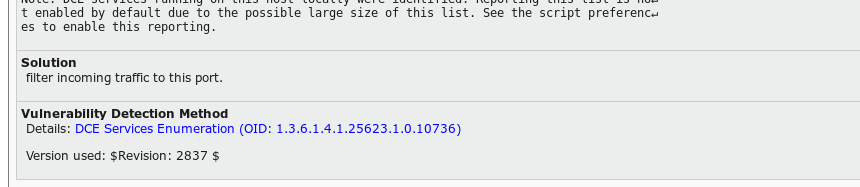

解决办法:过滤这个端口的传入流量

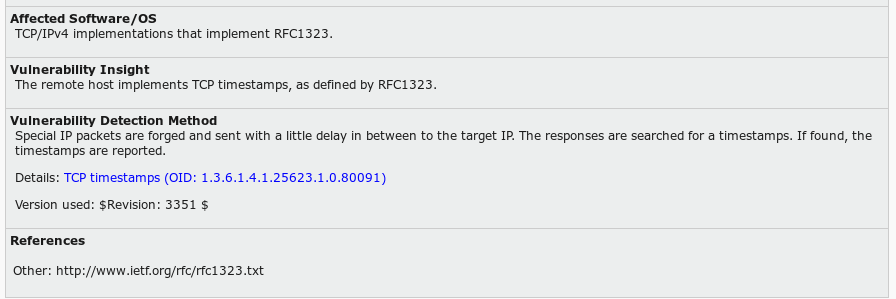

低等级别漏洞:

主机实行了TCP时间戳,因此电脑能完成正常运行时间

解决办法:http://www.microsoft.com/en-us/download/details.aspx?id=9152

信息收集技术

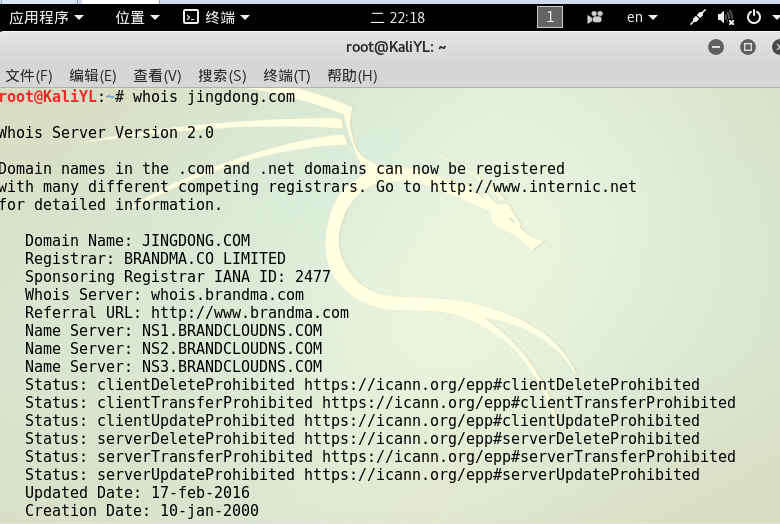

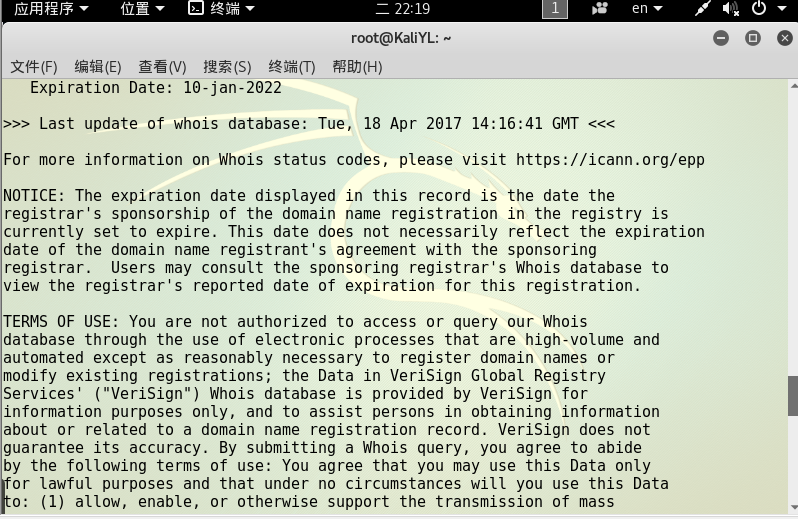

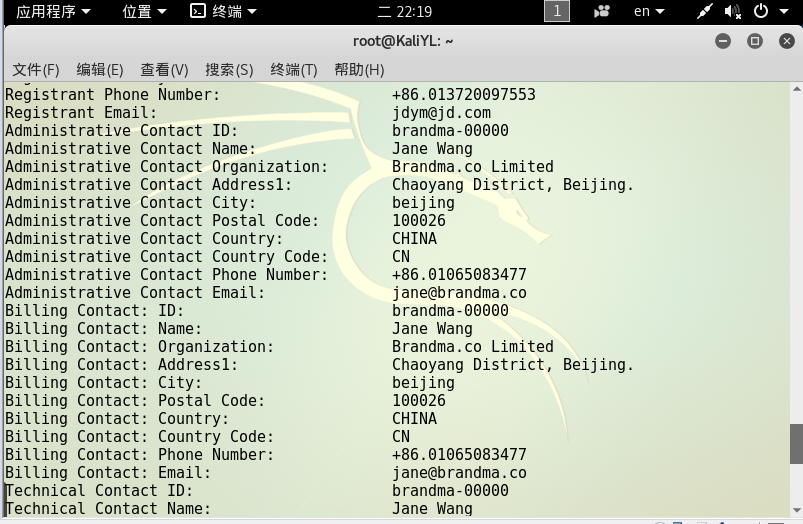

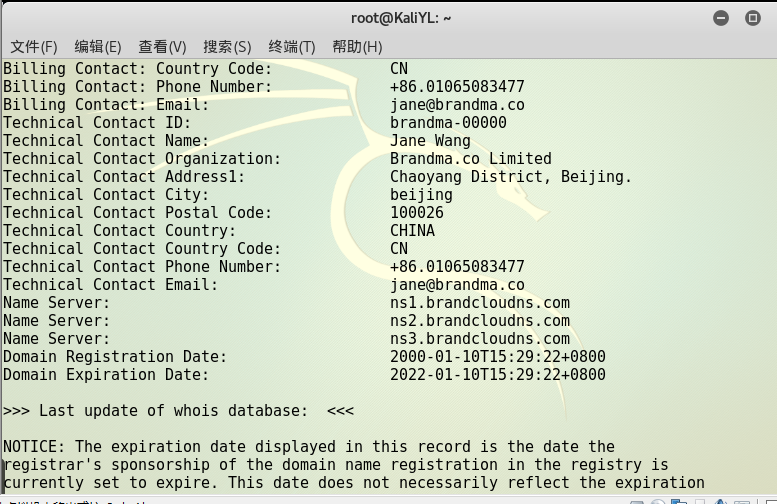

用whois查询 DNS注册人及联系方式,直接在kali终端输入:whois jingdong.com,查询结果如图,有3个服务器,以及基本的注册省份,传真,电话等信息。

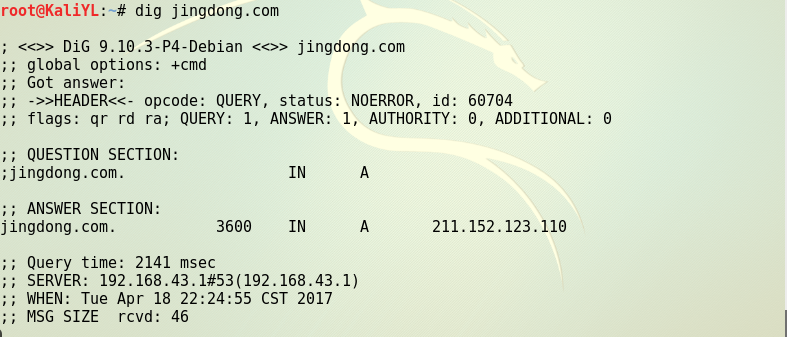

用dig和nslookup查询IP地址的结果:

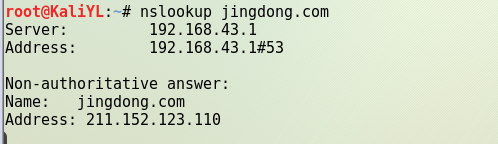

查询ip地址的对应具体地理位置:

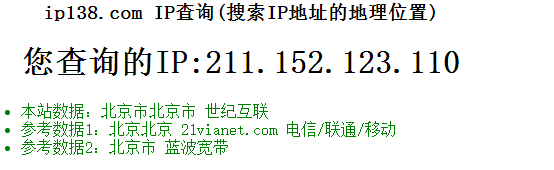

tracert路由探测

搜索引擎查询技术

nmap扫描

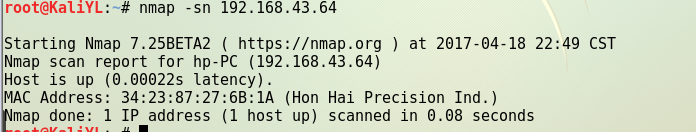

nmap扫描主机

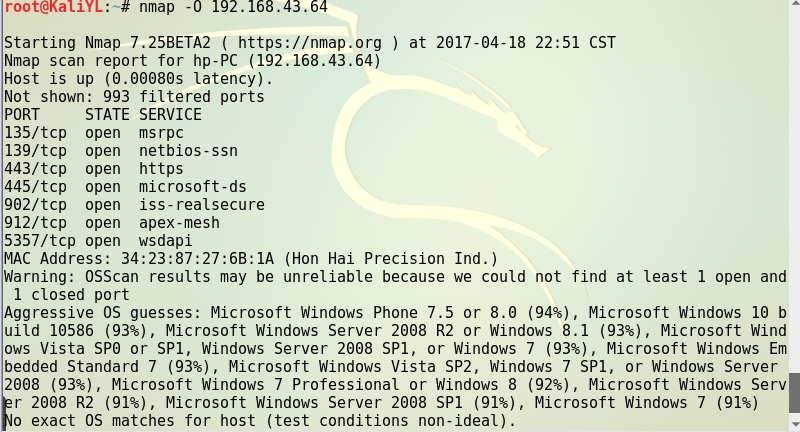

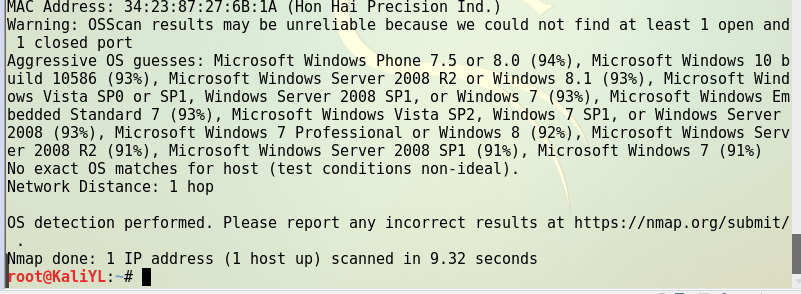

检测主机的操作系统

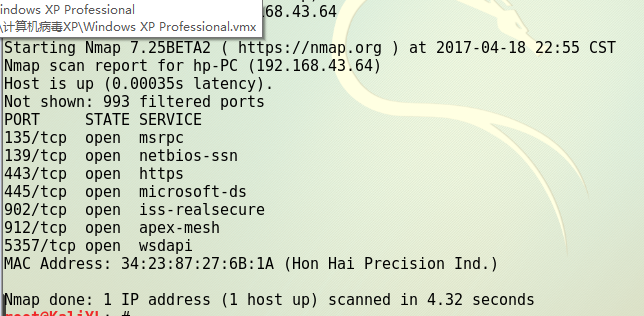

使用tcp syn方式扫描查看主机开放的端口

对靶机的服务版本进行检测

1.实验后回答问题

(1)哪些组织负责DNS,IP的管理。

- 地址支持组织(ASO)负责IP地址系统的管理。

- 域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

(2)什么是3R信息 - 官方注册局、注册商、注册人

2.实验总结与体会

本次实验相对简单,比较"文",信息搜集非常有用,能看到很多东西。

9729

9729

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?