NTP 放大攻击是一种基于反射的容量耗尽分布式拒绝服务(DDoS)攻击。在这种攻击中,攻击者利用一种网络时间协议 (NTP) 服务器功能,发送放大的 UDP 流量,使目标网络或服务器不堪重负,导致正常流量无法到达目标及其周围基础设施。

NTP 放大攻击的工作原理

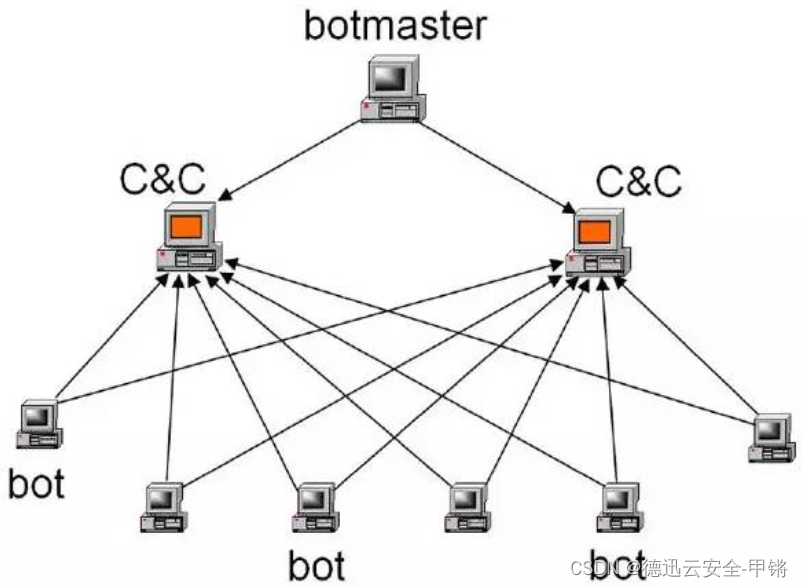

所有放大攻击都利用攻击者和目标 Web 资源之间的带宽消耗差异。当消耗差异经过多次请求而被放大时,所产生的流量可导致网络基础设施中断。通过发送小型请求来导致大规模响应,恶意用户就能达到四两拨千斤的效果。当通过某个僵尸网络中的每个机器人发出类似请求来使这种放大效果倍增时,攻击者既能躲避检测,又能收获攻击流量大增的好处。

DNS 洪水攻击不同于 DNS 放大攻击。与 DNS 洪水攻击不同,DNS 放大攻击反射并放大不安全 DNS 服务器的流量,以便隐藏攻击的源头并提高攻击的有效性。DNS 放大攻击使用连接带宽较小的设备向不安全的 DNS 服务器发送无数请求。这些设备对非常大的 DNS 记录发出小型请求,但在发出请求时,攻击者伪造返回地址为目标受害者。这种放大效果让攻击者能借助有限的攻击资源来破坏较大的目标。

NTP 放大攻击与 DNS 放大攻击非常相似,就好比是一个心怀恶意的青少年打电话给一家餐厅说“我要菜单上的东西每样来一份,请给我回电话并告诉我整个订单的信息”。当餐厅询问回叫号码时,他却给出目标受害者的电话号码。然后,目标会收到来自餐厅的呼叫,接到他们未请求的大量信息。

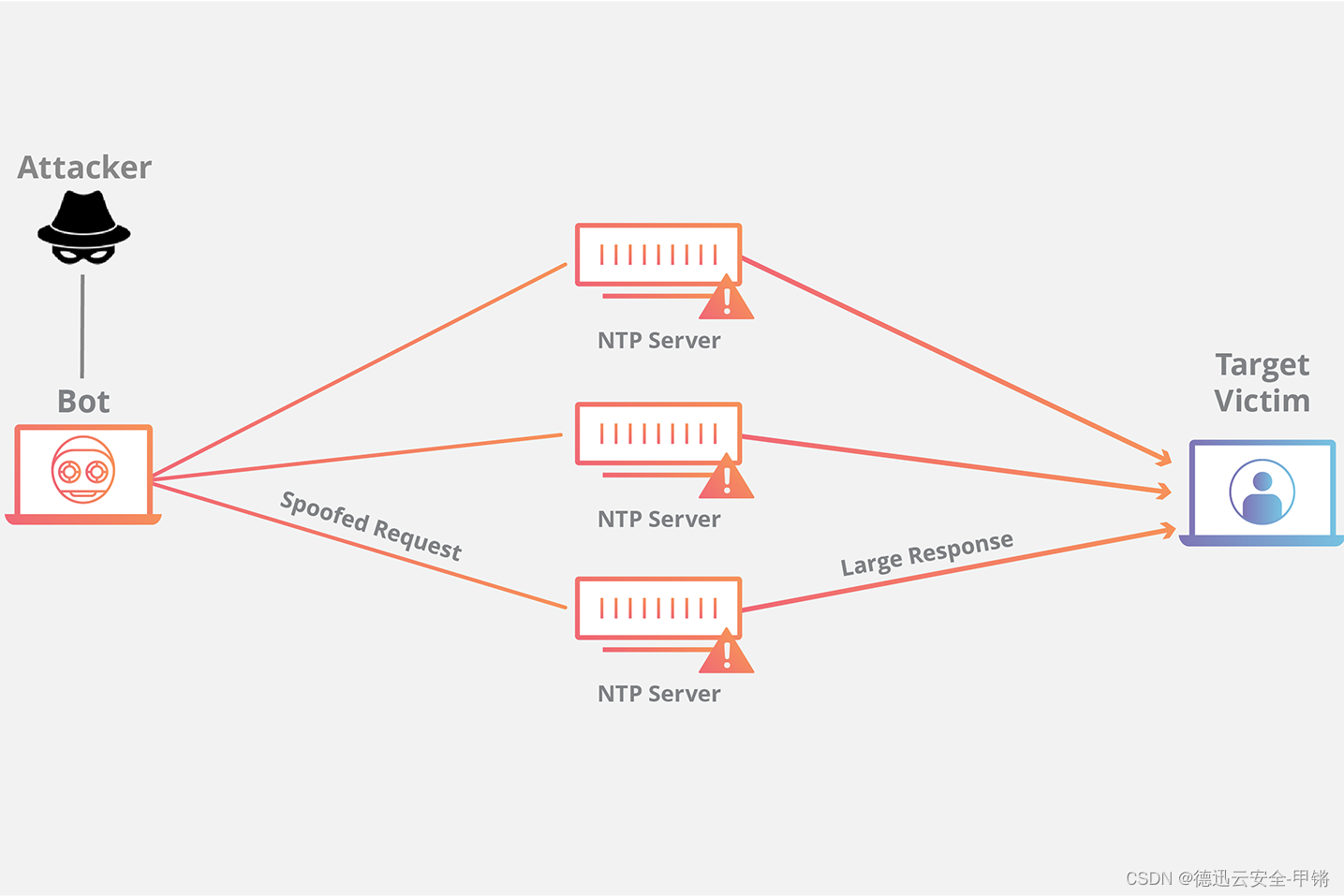

网络时间协议(NTP)旨在允许连接到互联网的设备同步其内部时钟,在互联网架构中发挥重要作用。通过利用某些 NTP 服务器启用的 monlist 命令,攻击者能够成倍放大其初始请求流量,导致大型响应。这个命令在一些较老的设备上默认启用,返回发送到 NTP 服务器的请求中的最后 600 个源 IP 地址。针对服务器内存中 600 个地址的 monlist 请求将比初始请求大 206 倍。这意味着,攻击者使用 1 GB 互联网流量就能发动一次超过 200 GB 的攻击——所产生的攻击流量大幅增加。

NTP 放大攻击可分为四个步骤:

攻击者使用僵尸网络将带有伪造 IP 地址的 UDP 包发送到启用了monlist 命令的 NTP 服务器。每个包的伪造 IP 地址都指向受害者的真实 IP 地址。

每个 UDP 数据包使用其 monlist 命令向 NTP 服务器发出请求,导致较大的响应。

然后,服务器用结果数据响应欺骗性的地址。

目标的 IP 地址接收响应,其周边的网络基础设施被大量流量淹没,从而导致拒绝服务。

由于攻击流量看似来自有效服务器的正常流量,因此很难在不阻止实际 NTP 服务器进行正常活动的情况下防护这种攻击流量。由于 UDP 数据包不需要握手,因此 NTP 服务器将向目标服务器发送较大的响应,而无需验证请求是否真实。这些条件,加上在默认情况下会发送较大响应的内置命令,使 NTP 服务器成为 DDoS 放大攻击的高效反射来源。

如何防护 NTP 放大攻击?

1.关闭monlist命令:NTP服务器管理员可以通过修改ntp.conf文件并设置“noquery”选项来关闭monlist命令。这样,即使攻击者发送了monlist请求,服务器也不会响应,从而降低了攻击效果。

2.限制monlist访问:当无法禁用monlist命令时,管理员可以限制对特定IP地址的访问。通常,只允许内部网络(或信任的IP地址)访问NTP服务器,这将使攻击者无法利用网络中的公共NTP服务器发起攻击。管理员应该在ntp.conf文件中添加“restrict”选项来限制访问。

3.使用防火墙和IDS技术:服务器管理员可以利用防火墙和入侵检测系统(IDS)等技术来保护网络免受NTP放大攻击。防火墙可以阻止来自未知或不受信任的IP地址的访问,而IDS可以检测并响应任何异常流量或行为。

4.限制NTP服务的访问:合理配置NTP服务器,限制对外部IP地址的响应,并限制对NTP服务的访问。这可以通过在ntp.conf文件中设置适当的访问控制列表(ACL)来实现。

5.流量监测和过滤:通过实时监测网络流量,及时发现异常流量和攻击行为。使用防火墙、入侵防御系统(IDS)等工具来过滤和阻止潜在的攻击流量。

6.更新和修补:及时更新和修补网络设备和服务器的软件,以修复可能存在的安全漏洞。这可以防止攻击者利用已知漏洞来发起NTP放大攻击。

7.使用德迅云安全的DDoS防护产品:购买和使用专门的DDoS防护服务来保护网络免受NTP攻击和其他DDoS攻击。这些服务可以检测和过滤异常流量,确保只有正常流量能够到达目标服务器。

具体包括:

使用德迅云安全高防服务器——德迅云安全部署的T级别数据中心,具备完善的机房设施,核心骨干网络有效保证高品质的网络环境和丰富的带宽资源。搭载赠送:自主化管理平台、德迅卫士(主机安全防火墙)、WEB云防护(一站式网站安全加速)、1V1专家技术支撑,竭诚为您提供安全、可靠、稳定、高效的服务体验。

使用德迅云安全SCDN——SCDN是德迅云安全推出的集分布式DDoS防护、CC防护、WAF防护、BOT行为分析为一体的安全加速解决方案。已使用内容分发网络(CDN)或全站加速网络(ECDN)的用户,购买服务后可为加速域名一键开启安全防护相关配置,全方位保障业务内容分发。

可以有效防御 SQL注入、XSS攻击、命令/代码执行、文件包含、木马上传、路径穿越、恶意扫描等OWASP TOP 10攻击。专业的攻防团队7*24小时跟进0day漏洞,分析漏洞原理,并制定安全防护策略,及时进行防护。

使用德迅云安全DDOS高防IP——DDoS高防IP是以省骨干网的DDoS防护网络为基础,结合德迅自研的DDoS攻击检测和智能防护体系,向您提供可管理的DDoS防护服务,自动快速的缓解网络攻击对业务造成的延迟增加,访问受限,业务中断等影响,从而减少业务损失,降低潜在DDoS攻击风险。

通过创新的报文基因技术,在用户与防护节点之间建立加密的IP隧道,准确识别合法 报文,阻止非法流量进入,可彻底防御CC攻击等资源消耗型攻击。

提供可弹性扩缩的分布式云防护节点,当发生超大流量攻击时,可根据影响范围,迅速将业务分摊到未受影响的节点。

使用德迅云安全抗D盾——抗D盾是德迅针对游戏行业所推出的高度可定制的网络安全解决方案,除了能针对大型DDoS攻击(T级别)进行有效防御外,还能彻底解决游戏行业特有的TCP协议的CC攻击问题,防护成本更低,效果更好!

采用新一代的智能分布式云接入系统,接入节点采用多机房集群部署模式,隐藏真实服务器IP,类似于网站CDN的节点接入,但是“抗D盾”是比CDN应用范围更广的接入方式,适合任何TCP 端类应用包括(游戏、APP、微端、端类内嵌WEB等)。用户连接状态在各机房之间实时同步,节点间切换过程中用户无感知,保持TCP连接不中断,轻松应对任何网络攻击。

1235

1235

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?