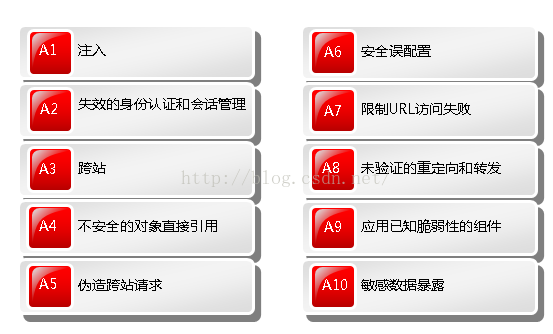

官方文档: http://www.owasp.org.cn/owaspproject/OWASPTop102017RC1V1.0.pdf 转载源:http://blog.csdn.net/lifetragedy/article/details/52573897 OWASP Top 10 – 2013 (旧版) OWASP Top 10 – 2017 (新版) A1 - 注入 A1 - 注入 A2 -失效的身份认证和会话管理 A2 -失效的身份认证和会话管理 A3 - 跨站脚本(XSS) A3 -跨站脚本(XSS) A4 - 不安全的直接对象引用-与A7合并 A4 - 失效的访问控制(最初归类在2003/2004版) A5 -安全配置错误 A5 -安全配置错误 A6 - 敏感信息泄漏 A6 -敏感信息泄漏 A7 -功能级访问控制缺失-与A4合并 A7 -攻击检测与防护不足(新增) A8 - 跨站请求伪造 (CSRF) A8 -跨站请求伪造 (CSRF)

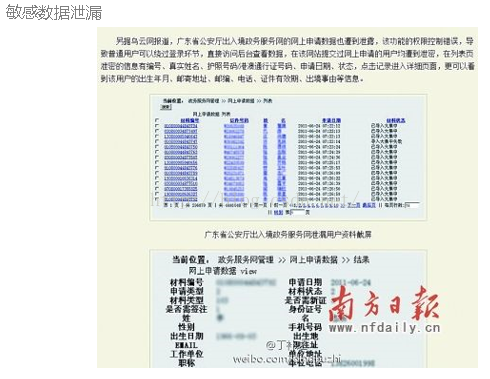

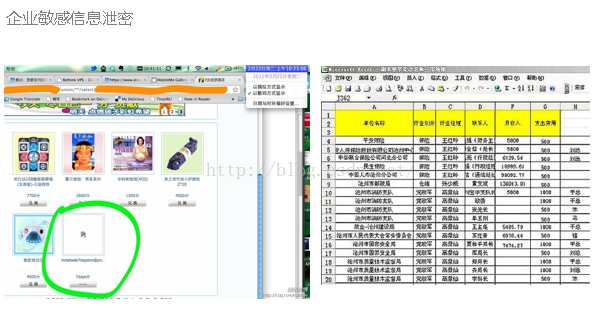

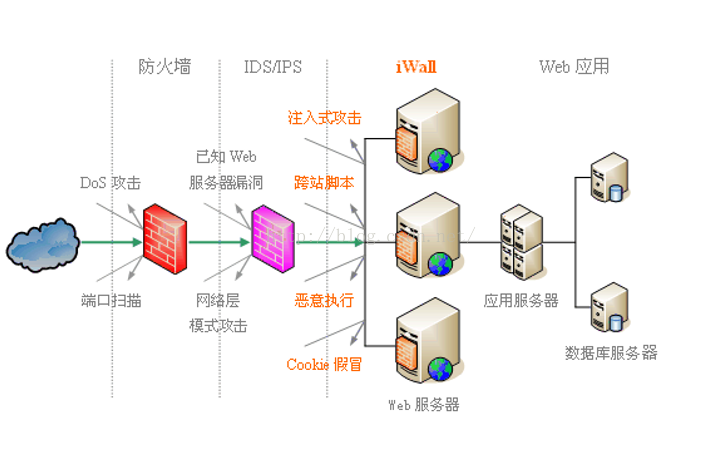

先来看几个出现安全问题的例子

OWASP TOP10

开发为什么要知道OWASP TOP10

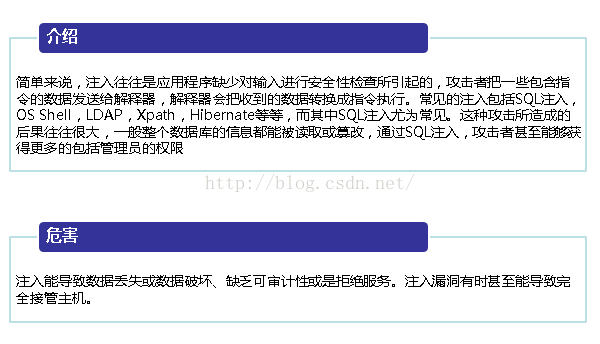

TOP1-注入

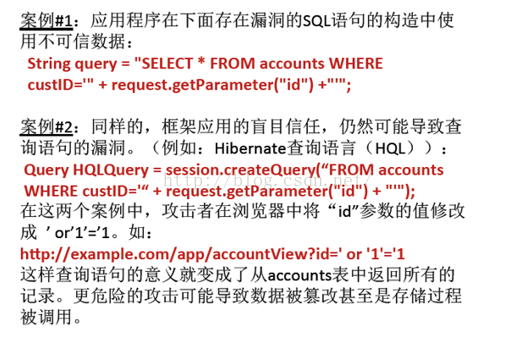

TOP1-注入的示例

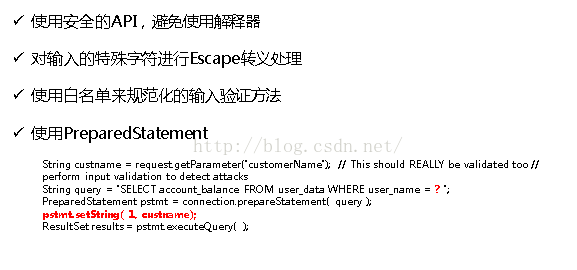

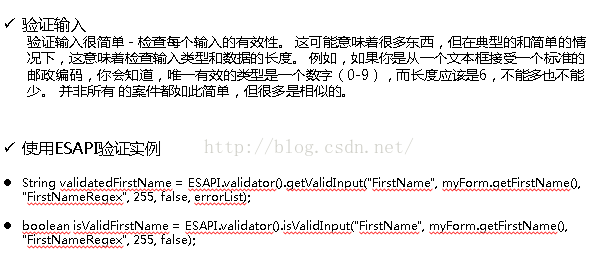

TOP1-注入的防范

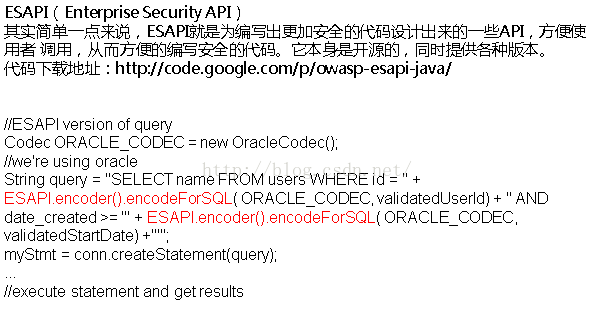

TOP1-使用ESAPI(https://github.com/ESAPI/esapi-java-legacy)

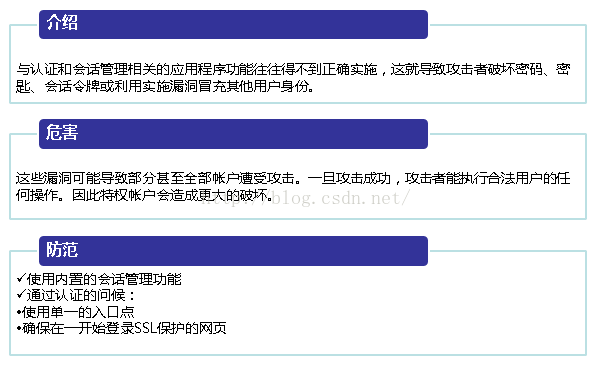

TOP2-失效的身份认证和会话管理

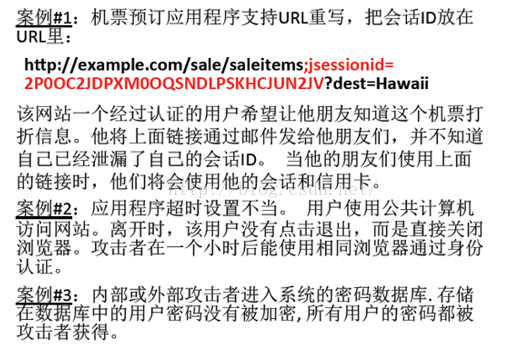

TOP2-举例

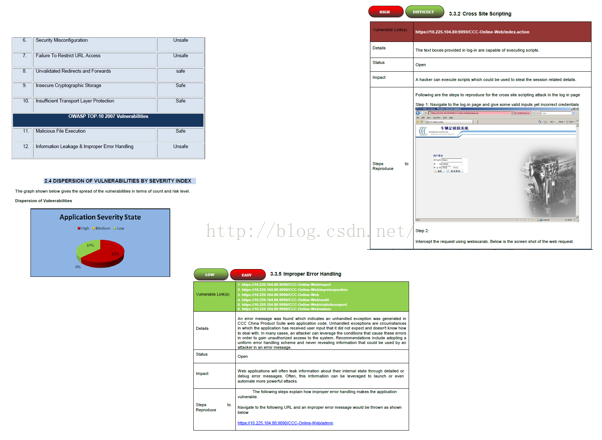

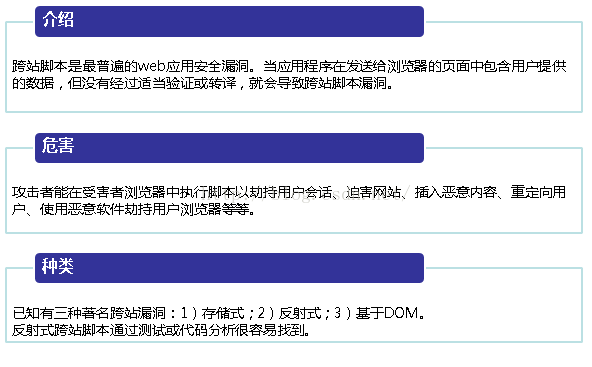

TOP3-跨站

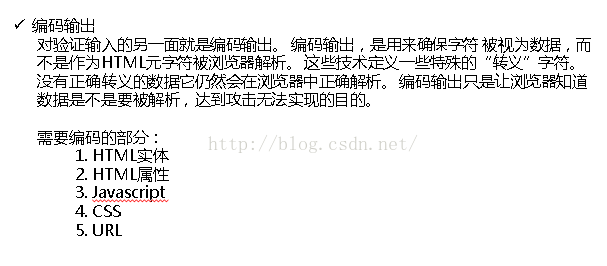

TOP3-防范

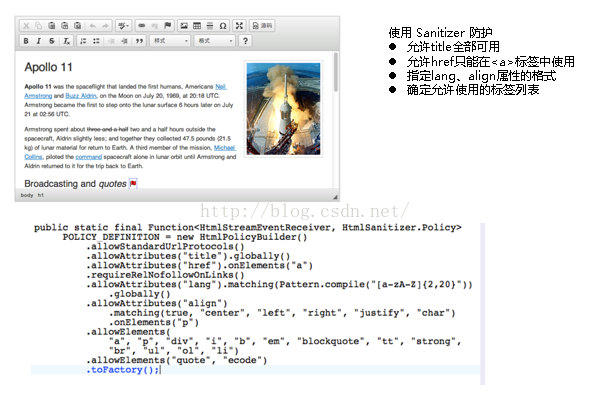

TOP3-复杂的 HTML 代码提交,如何处理?

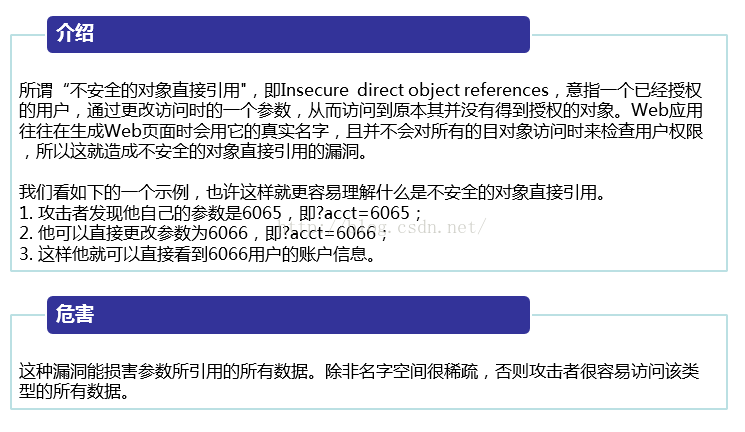

TOP4-不安全的对象直接引用

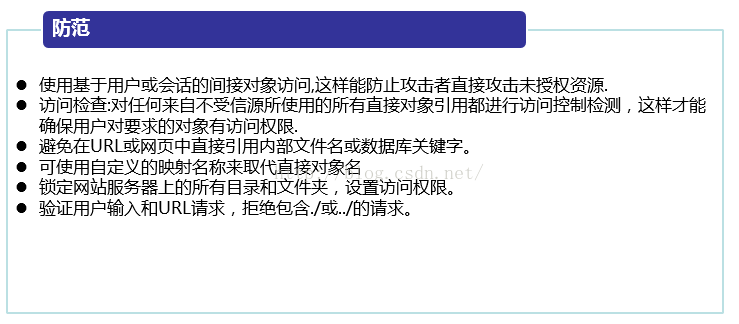

TOP4-防范

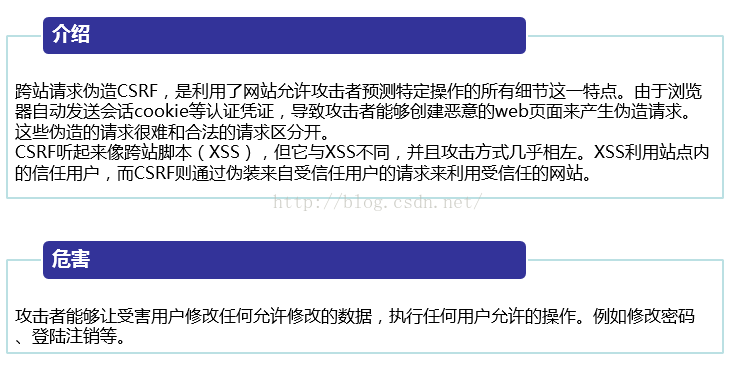

TOP5-伪造跨站请求(CSRF)

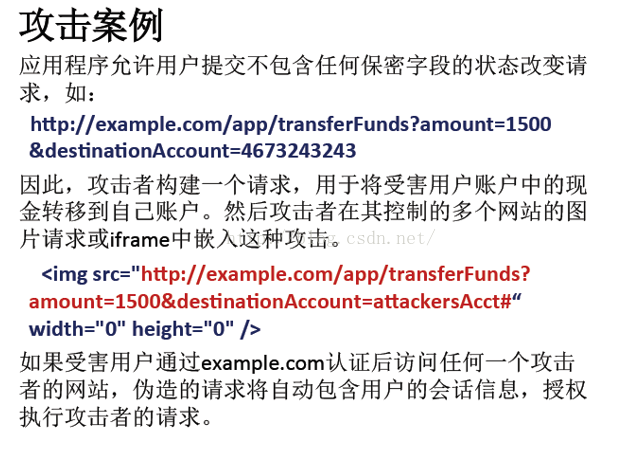

TOP5-案例

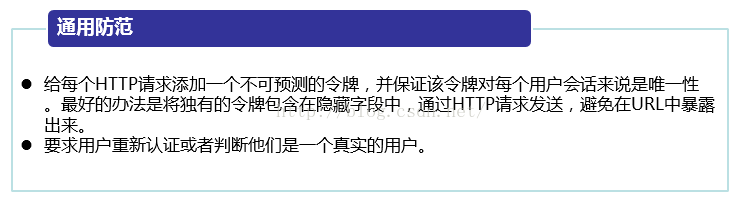

TOP5-防范

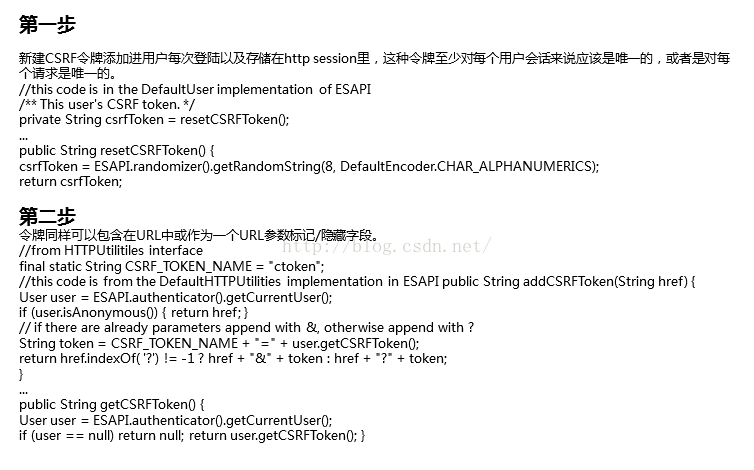

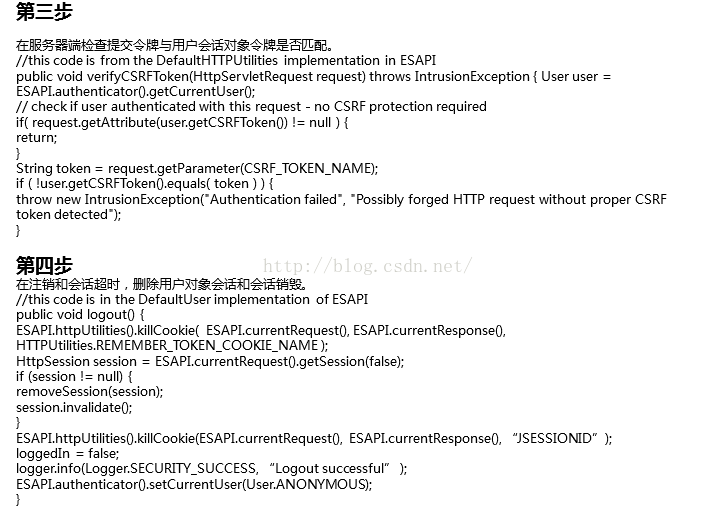

TOP5-使用ESAPI防范

TOP6-安全误配置

TOP6-案例

TOP6-防范

TOP7-限制URL访问失败(缺少功能级访问控制)

TOP7-案例

TOP7-防范

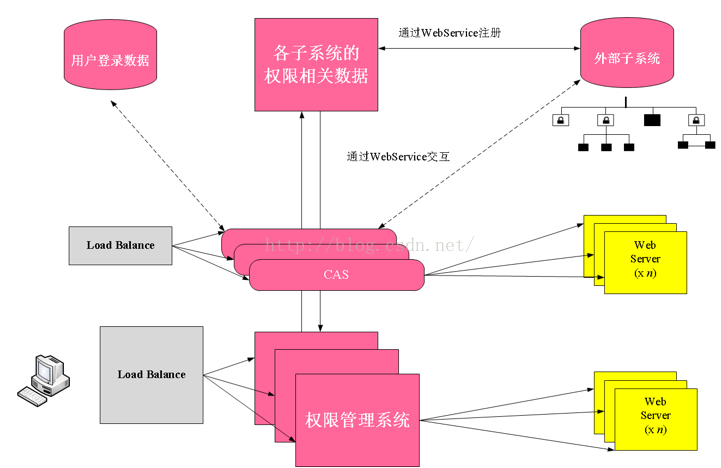

TOP7-认证与权限设计

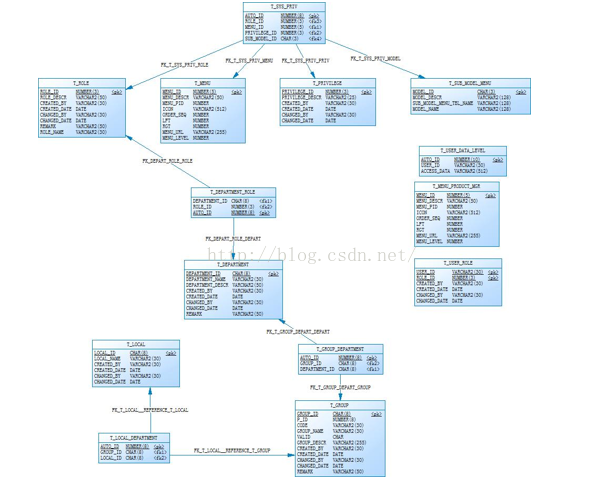

下面提供1个认证与权限相分离的设计给大家参考。

- 认证与权限分成2个服务

- 对于权限来说,业务系统只需要扔给它一个具体的action,该服务就会返回一个yes/no

基于RBAC设计的权限系统(采用了表继承)

1758

1758

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?