目录

要求1:DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问

要求2:生产区不允许访问互联网,办公区和游客区允许访问互联网

要求3:办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和http服务器,仅能ping通10.0.3.10

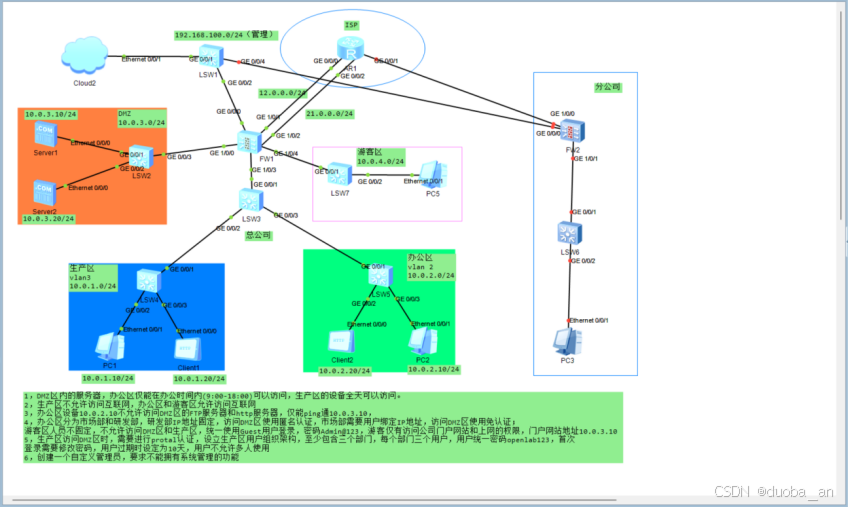

一、实验拓扑图

二、要求

1,DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问。

2,生产区不允许访问互联网,办公区和游客区允许访问互联网

3,办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和http服务器,仅能ping通10.0.3.10,

4,办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证,市场部需要用户绑定IP地址,访问DMZ区使用免认证;

游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户网站和上网的权限,门户网站地址10.0.3.10

5,生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次

登录需要修改密码,用户过期时设定为10天,用户不允许多人使用

6.创建一个自定义管理员,要求不能拥有系统管理的功能

(分公司的暂时不做)

三、IP地址规划

办公区:

划分在vlan2

IP地址:10.0.2.0/24网段

生产区:

划分在vlan3

IP地址:10.0.1.0/24网段

游客区:

IP地址:10.0.4.0/24

DMZ服务器区:

IP地址:10.0.3.0/24

外网专线:

联通:12.0.0.0/24

电信:21.0.0.0/24

环回模拟外网千千万万网段

1.1.1.1 32

防火墙管理:

IP地址:192.168.100.0/24

- 实验思路

- 首先要确保总司这边的网络能够正常通信

- 其次根据要求做相应的防火墙策略

四、实验配置

1😀交换机LSW3

[Huawei]vlan batch 2 3

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 2

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 3

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 3

#

1🤣防火墙FW1web服务配置

1.启动防火墙之后华为默认登录账号admin,密码:Admin@123;初次登录需要修改密码

2.进入管理口配置web服务登录设置

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

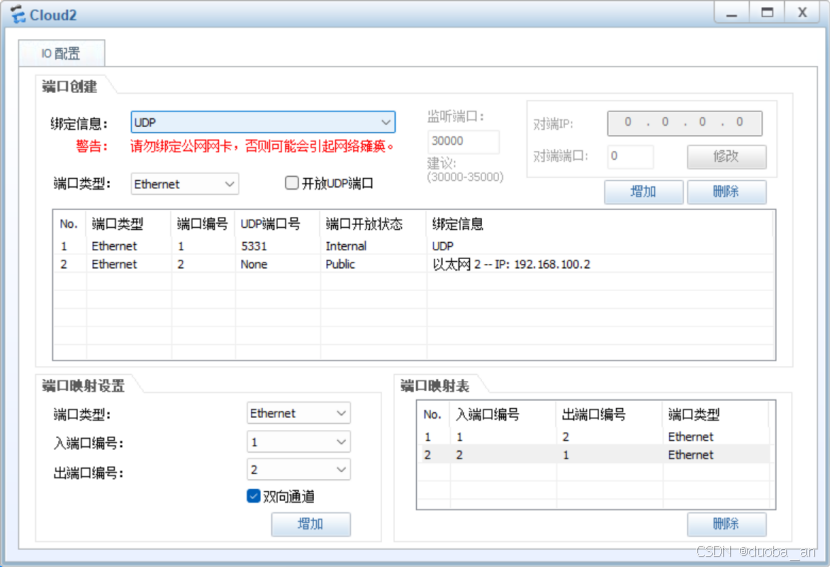

3.防火墙默认管理端口g0/0/0,管理地址为192.168.0.1/24 我这里修改了管理地址,再将本地的环回口配置在同一网段即可通信

这里通过换回网卡连接将防火墙的管理端口连接到本地,通过web界面进行管理

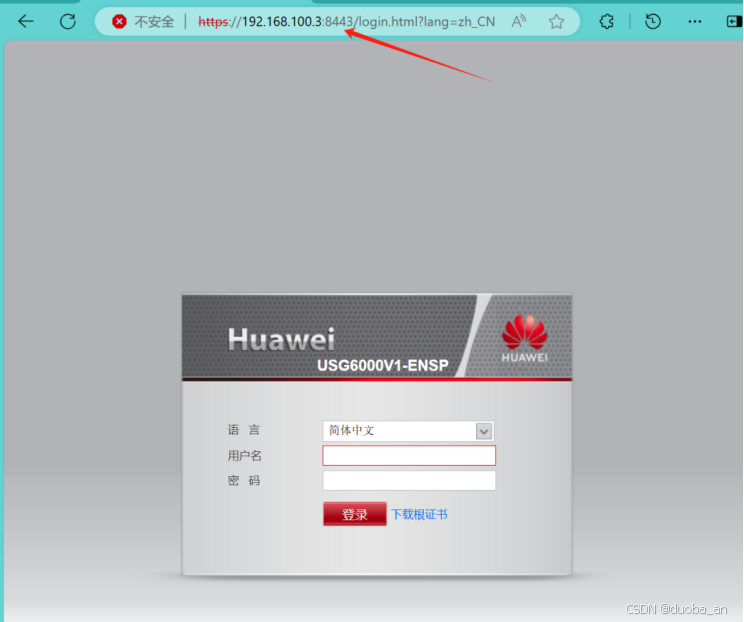

4.在浏览器界面地址栏位置输入防火墙的管理地址即可登录

输入192.168.100.3

用户名使用admin

密码为修改之后的密码

登录之后进行设置界面

2.网络配置

在网络-->接口-->安全区域首先划分出安全区域

默认有四个区域

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5327

5327

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?