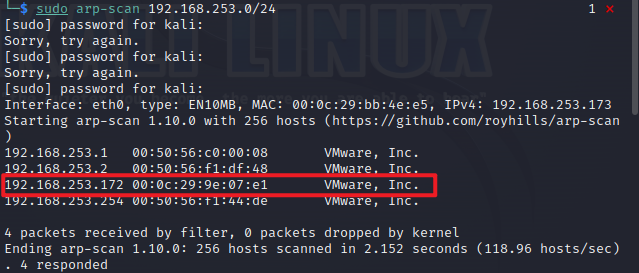

打开工具集合arp-csan扫描全网段 扫描出靶机ip是192.168.253.172

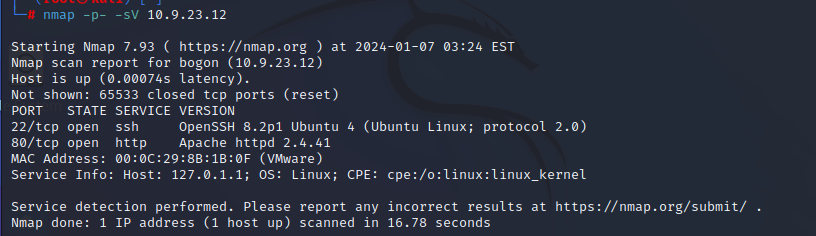

详细扫描192.168.253.172

发现开启了22 80端口

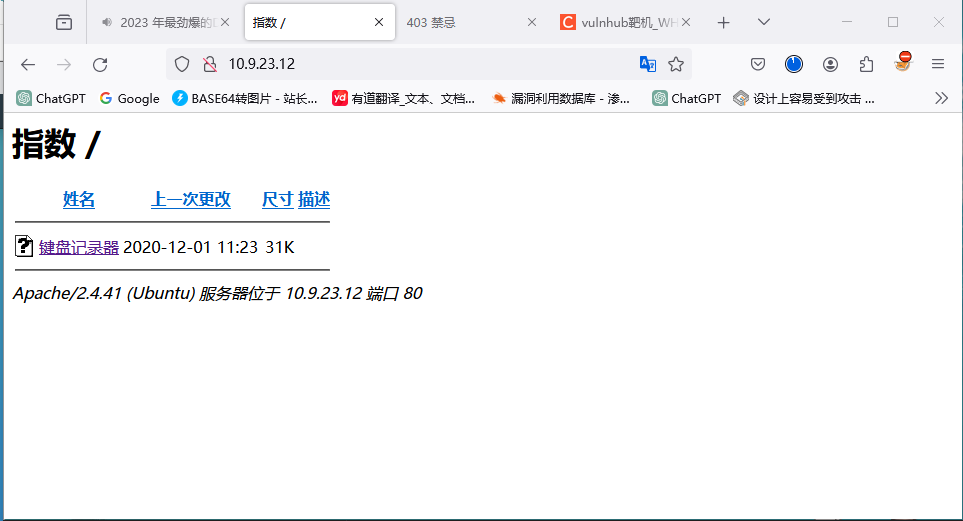

- 进入网站查看

发现有一个文件可以下载 我们下载后在kali中用命令把他变成txt文件访问一下

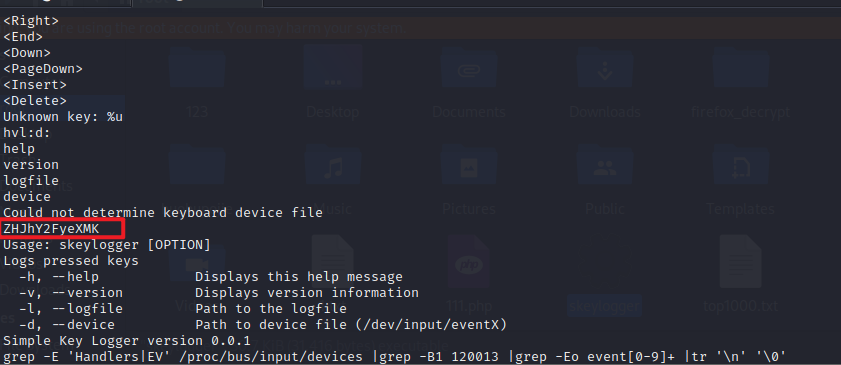

strings skeylogger >log.txt

-

strings: 这是一个命令,用于从二进制文件中提取可读的字符串。在这里,它似乎是用于提取键盘记录器的输出中的字符串内容。 -

skeylogger: 这是键盘记录器的名称,它可能是一个执行文件或脚本,用于捕获用户在键盘上输入的内容。 -

>: 这是重定向操作符,它的作用是将命令的输出重定向到指定的文件。 -

log.txt: 这是要将输出重定向到的文件的名称,即键盘记录器的输出将被写入到名为 “log.txt” 的文件中。

- 我们查看txt文件在usage上面找到了一串乱码 看着像base64 我们解码他

base64解码 密码为dracarys

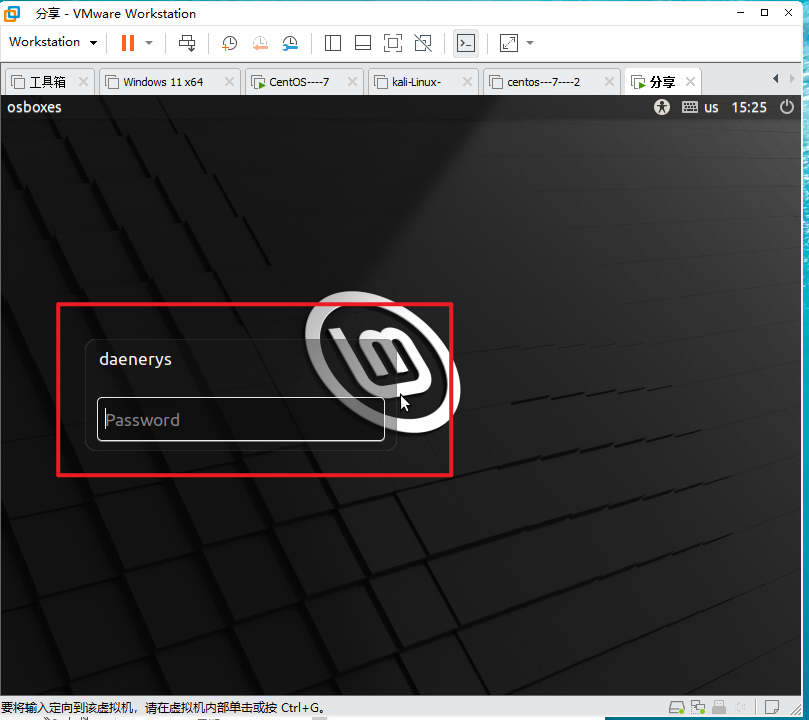

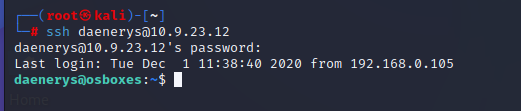

靶机打开的时候看到了他的名字为daenerys 并且他开启了ssh 我们用ssh登录一下

发现可以登录

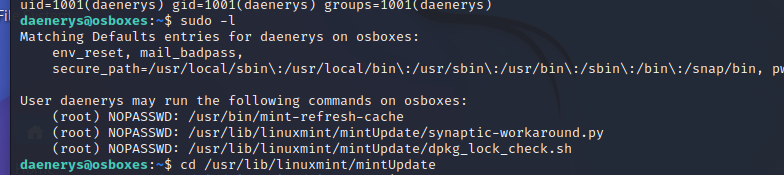

登陆后输入sudo -l 发现有很多不用密码的 但是到目录下查找并没哟这些文件

换一个想法 查看还有没有别的路子 查看下子目录

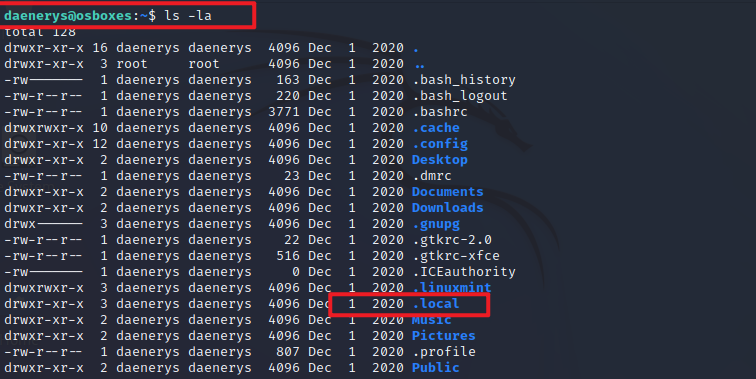

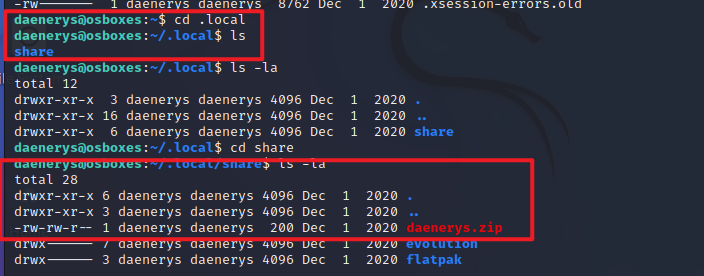

发现有本地隐藏的文件.local 打开查看文件

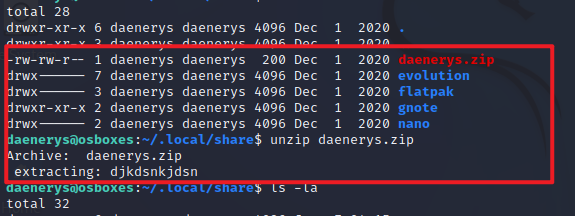

发现有压缩包 那么就解压一下 查看 命令为 【unzip 文件名】

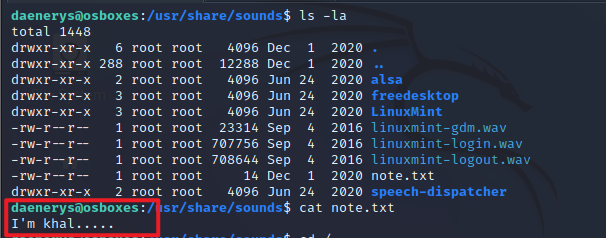

打开解压的文件发现里面有一个目录对应了一个txt文件 进入目录打开txt文件

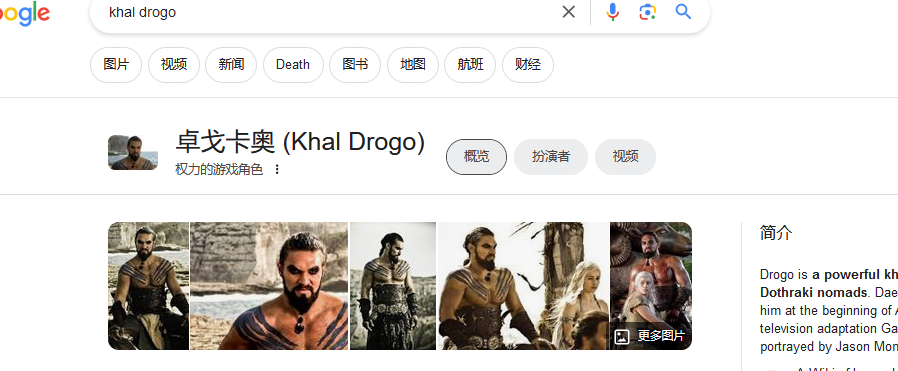

发现了这个东西 浏览器搜索发现后面每个点对应每个字母 khaldrogo

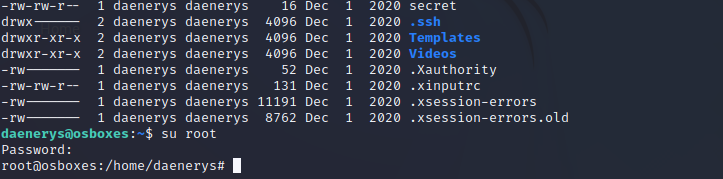

发现这个是一个名字 直接su root 密码为 khaldrogo

252

252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?