常用使用环境:

1.破解Kali系统中的用户密码

首先需要使用John提供的的unshadow命令,因为john

对于需要使用的数据格式有一定要求,所以我们需要使用unshadow指令,合并/etc/passwd的数据和/etc/shadow的数据,然后使用>

passwd.txt 指定生成的文件名称;

sudo unshadow /etc/passwd /etc/shadow > passwd.txt

然后使用Kali中的john工具对生成的passwd.txt文件使用默认顺序破解模式(Wordlist

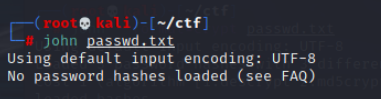

mode)进行破解,但是此时可能出现报错提示如下:此时提示“No password hashes loaded (未加载密码哈希)”

john passwd.txt

出错原因:John无法识别当前加密方式(在编译过程中,没有指定合适的系统版本;导致编译出来的 john

文件不能识别64位机器的hash密码.)

解决方法:更换编译指令/指定加密算法

这里更换编译指令比较麻烦,因此我们通常进行手动指定加密算法,我们可以了解从Debian 11 / bullseye 系统

(适用于Kali)开始中的/etc/shadow文件中默认使用的密码哈希函数为:yescrypt

因此在Kali系统中我们只需要添加–format=[xxx]参数,即可指定John使用指定算法破解密码:

john --format=crypt passwd.txt

破解结束后无需再次对相同密文进行破解通常会提示:

Loaded [number] password hashes with [number] different salts (crypt, generic crypt([number]) [?/64])

No password hashes left to crack (see FAQ)

如果我们需要再次查看破解后的密码只需执行如下命令:

john --show passwd.txt

上面我们了解了如何使用John快速的对Linux系统进行破解,但是读者可能还会存在一些疑问,下面对相关知识点进行补充.

(1)John的其他常用命令和参数解析

官方Wiki:开膛手约翰用户社区资源 [Openwall 社区维基]

john --format=[加密方式] --wordlist=[字典路径] [待解密密文文件]

John 自带的密码字典,位于 /usr/share/john/password.lst

(2)如何识别常见的密码加密类型(如何选择–format=[]参数)

密码的加密算法可以通过观察/etc/shadow文件得到,有时候 John 无法很好地自动识别和加载哈希,此时我们可以使用其他工具来识别哈希类型,然后再将

john 设置为使用特定的哈希格式进行破解,有多种方法可以做到对哈希类型进行识别,下面给出四种解决方法:

2.1在线哈希识别器:

https://hashes.com/en/tools/hash_identifier

2.2 Hash-identifie:

[https://gitlab.com/kalilinux/packages/hash-

identifier/-/tree/kali/master](https://gitlab.com/kalilinux/packages/hash-

identifier/-/tree/kali/master)

安装:

wget https://gitlab.com/kalilinux/packages/hash-identifier/-/raw/kali/master/hash-id.py

使用命令:

python3 hash-id.py

简单地启动它,输入你想要识别的hash值,它就会给出这个hash值可能对应的hash类型

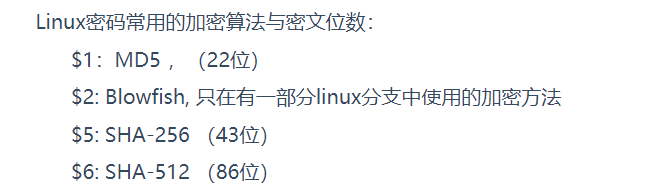

2.3通过/etc/shadow文件识别加密类型:

/etc/shadow文件格式解析:

用户名:加密密码:最后一次修改时间:最小修改时间间隔:密码有效期:密码需要变更前的警告天数:密码过期后的宽限时间:账号失效时间:保留字段

可以通过加密密码中的$[XX]特征识别当前加密密码的加密算法类型

2.4官方文档:

[如何生成各种格式的测试哈希 [Openwall 社区维基]](https://openwall.info/wiki/john/Generating-

test-hashes)

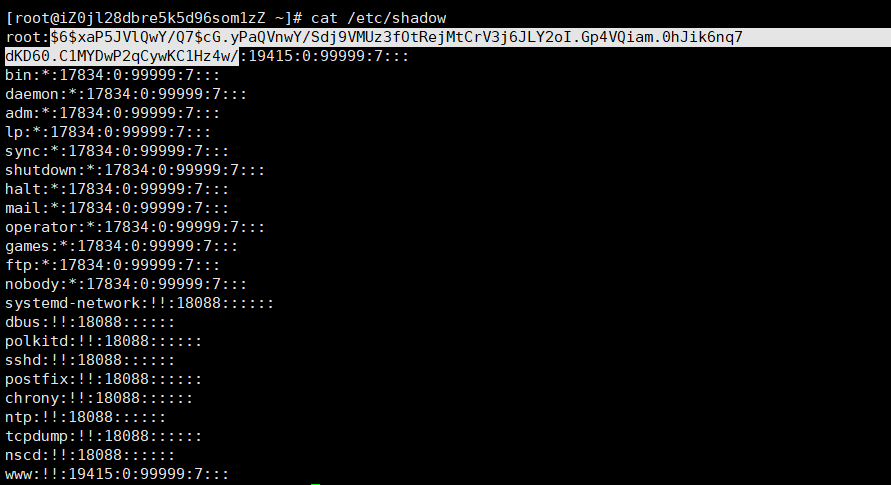

(3)示例

情景:我们有一台云服务器,使用Root账户登录后,查看/etc/shadow文件后,对应root用户的哈希值为,下图中的选中值:

$6$xaP5JVlQwY/Q7$cG.yPaQVnwY/Sdj9VMUz3fOtRejMtCrV3j6JLY2oI.Gp4VQiam.0hJik6nq7dKD60.C1MYDwP2qCywKC1Hz4w/

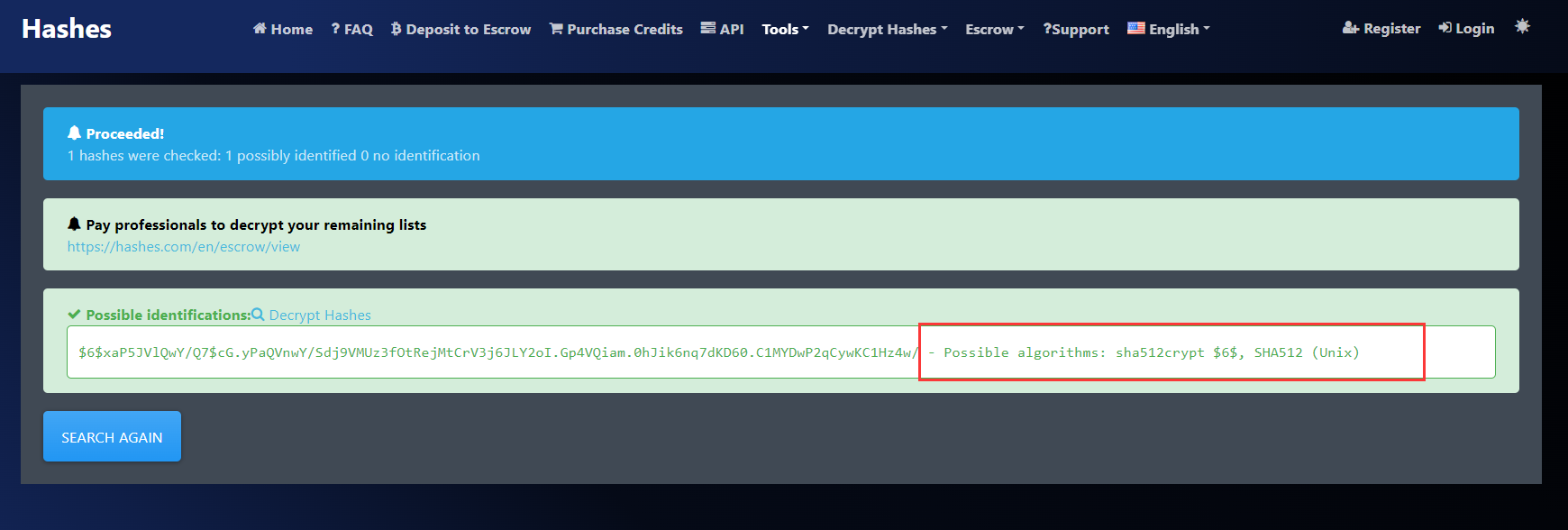

然后我们可以使用上面提到的几种方式对其进行加密方式进行识别,在这里我们使用在线识别的方式进行识别,可以看到能够成功识别

接下来我们使用John对其进行解密即可;

john --format=sha512crypt [待解密文件]

2.破解受密码保护的Zip压缩文件

理论:

我们可以用 John 破解密码保护的 Zip 文件:首先使用 John 工具套件的一个独立部分能将 zip 文件转换成 John

能够理解的格式(提取hash值),然后再进行破解;与我们之前使用的 unshadow 工具类似,我们将使用 zip2john 工具将 zip 文件转换为

John 能够理解的哈希格式(提取hash值),zip2john 的基本用法是这样的:

zip2john [options] [zip file] > [output file]

[options] 允许你向 zip2john 传递特定的校验和选项,这通常是不必要的

[zip file] 希望提取hash值的zip文件的路径

> 这是输出指示器,我们用它来将这个文件的输出发送到..。

[output file] 这个文件将存储输出结果

示例用法

zip2john zipfile.zip > zip_hash.txt

开始破解:

使用了zip2john之后,我们就能够在示例中获取从 zip2john 输出的名为“ zip _ hash.txt”的文件,正如我们使用 unshadow

所做的那样,我们将“ zip _ hash.txt”直接提供给 john,因为我们已经为该文件做了输入格式的处理:

john --wordlist=/usr/share/john/password.lst zip_hash.txt

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,这里给大家整理了一份【282G】的网络安全工程师从入门到精通的学习资料包,可点击下方二维码链接领取哦。

# 学习计划安排

# 学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

494

494

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?