参考文档:

https://zhuanlan.zhihu.com/p/47224331

https://www.cnblogs.com/fp2952/p/9193959.html

Spring Security主要包括两大功能:验证和鉴权。

验证就是确认用户的身份,一般采用用户名和密码的形式;

鉴权就是确认用户拥有的身份(角色、权限)能否访问受保护的资源。

一、验证

Authentication类:参与验证的要素(用户名、密码)在前端由表单提交,由网络传入后端后,会形成一个Authentication类的实例。该实例在进行验证前,携带了用户名、密码等信息;在验证成功后,则携带了身份信息、权限信息等。

Authentication接口代码节选如下:

(1)getCredentials()返回一个Object credentials,它代表验证凭据,即密码;

(2)getPrincipal()返回一个Object principal,它代表身份信息,即用户名等;

(3)getAuthorities()返回一个Collection<? extends GrantedAuthority>,它代表一组已经分发的权限集合。

public interface Authentication extends Principal, Serializable {

Collection<? extends GrantedAuthority> getAuthorities();

Object getCredentials();

Object getDetails();

Object getPrincipal();

boolean isAuthenticated();

void setAuthenticated(boolean isAuthenticated) throws IllegalArgumentException;

}

有了Authentication实例,则验证流程主要围绕这个实例来完成。它会依次穿过整个验证链,并存储在SecurityContextHolder中。

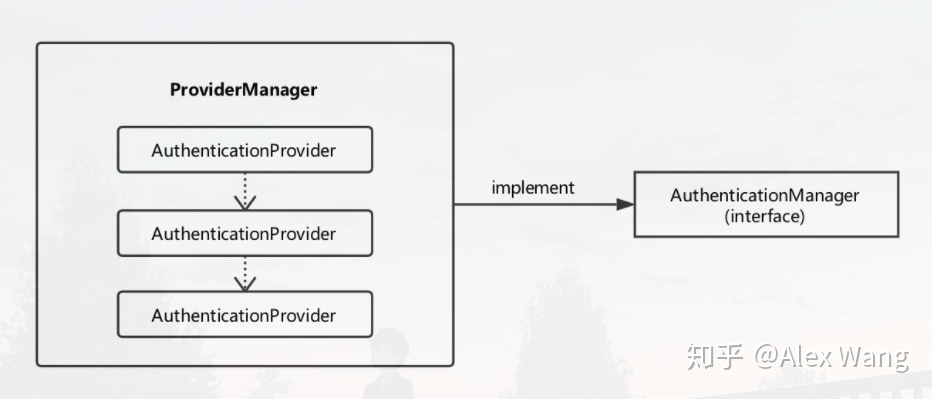

AuthenticationManager、ProviderManager类:AuthenticationManager是验证管理类的总接口;而具体的验证管理需要ProviderManager类,它具有一个List<AuthenticationProvider> providers属性,这实际上是一个AuthenticationProvider实例构成的验证链。链上都是各种AuthenticationProvider实例,这些实例进行具体的验证工作,它们之间的关系如下图所示:

参与验证的各个类调用流程图如下所示:

具体的验证流程如下:

- 后端从前端的表单得到用户密码,包装成一个Authentication类的对象;

- 将Authentication对象传给“验证管理器”ProviderManager进行验证;

- ProviderManager在一条链上依次调用AuthenticationProvider进行验证;注意,在ProviderManager管理的验证链上,任何一个AuthenticationProvider通过了验证,则验证成功。

- 验证成功则返回一个封装了权限信息的Authentication对象(即对象的Collection<? extends GrantedAuthority>属性被赋值);

- 将此对象放入安全上下文SecurityContext中;

- 需要时,可以将Authentication对象从SecurityContextHolder上下文中取出。

AuthenticationProvider类配置:

要加入想自定义的验证功能,就是向ProviderManager中加入一个自定义的AuthenticationProvider实例。我们想要实现从数据库中读取用户名、密码,与前端输入的信息进行对比验证。为了加入使用数据库进行验证的DaoAuthenticationProvider类(这个类在我们的代码中是透明的)实例,可以使用AuthenticationManagerBuilder类的userDetailsService(UserDetailsService)方法。代码如下:

/**

* 自定义userDetails

*/

@Resource(name = "customUserService")

private UserDetailsService customUserService;

/**

* 密码加密

* @return

*/

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.authenticationProvider(authenticationProvider());

}

@Bean

public AuthenticationProvider authenticationProvider() {

DaoAuthenticationProvider authenticationProvider = new DaoAuthenticationProvider();

authenticationProvider.setUserDetailsService(customUserService);

authenticationProvider.setPasswordEncoder(passwordEncoder());

return authenticationProvider;

}

而我们需要掌握的,就是由Security框架提供的两个接口UserDetails和UserDetailsService。其中UserDetails接口中定义了用于验证的“用户详细信息”所需的方法。而UserDetailsService接口仅定义了一个方法loadUserByUsername(String username) 。这个方法由接口的实现类来具体实现,它的作用就是通过用户名username从数据库中查询,并将结果赋值给一个UserDetails的实现类实例。验证流程如下:

- 由于在上面的configure方法中调用了userDetailsService(customUserService)方法,因此在ProviderManager的验证链中加入了一个DaoAuthenticationProvider类的实例;

- 验证流程进行到DaoAuthenticationProvider时,它调用用户自定义的customUserService服务的loadUserByUsername方法,这个方法会从数据库中查询用户名是否存在;

- 若存在,则从数据库中返回的信息会组成一个UserDetails接口的实现类的实例,并将此实例返回给DaoAuthenticationProvider进行密码比对,比对成功则通过验证。

值得注意的是,从SpringSecurity5.0以后,这种方式的密码都要使用passwordEncoder进行加密,否则就会报错。所以数据库记录中的用户密码字段需存储的是用BCryptPasswordEncoder加密后的字符串。

SecurityContextHolder中取出验证信息:

验证成功后,验证实例Authentication会被存入SecurityContextHolder中,而它则利用线程本地存储TLS功能。在验证成功且验证未过期的时间段内,验证会一直有效。而且,可以在需要的地方,从SecurityContextHolder中取出验证信息,并进行操作。

取出用户的权限信息代码如下:

Authentication auth = SecurityContextHolder.getContext().getAuthentication();

Collection<GrantedAuthority> authorityCollection = (Collection<GrantedAuthority>) auth.getAuthorities();二、鉴权

验证是验明用户的身份,允许用户登录系统。这个验证过程由一系列AuthenticationProvider构成的链来完成。一旦验证成功,用户身份得到确认,它也同时拥有了一些角色。而鉴权就是一系列判断用户是否有权限访问资源的过程。

主要实现的功能是不同的用户拥有不同的权限,不同的权限可以访问不同的网页;如果用户没有登录,则访问需要权限的页面时自动跳转登录页面;如果用户已经登录,访问无权页面时服务器会返回一个json,告诉用户访问了没有权限的页面。

下面按照鉴权处理流程来说一遍鉴权所需编写的代码:

1、当用户未登录时,访问任何需要权限的资源都会转向登录页面,尝试进行登录;

2、当用户登录成功时,他会获得一系列角色。

3、用户访问某资源/xxx时,FilterInvocationSecurityMetadataSource这个类的实现类(本文是MySecurityMetadataSource)会调用getAttributes方法来进行资源匹配。它会读取数据库resource表中的所有记录,对/xxx进行匹配。若匹配成功,则将/xxx对应所需的角色组成一个 Collection<ConfigAttribute>返回;匹配不成功则说明/xxx不需要什么额外的访问权限;

4、流程来到鉴权的决策类AccessDecisionManager的实现类(MyAccessDecisionManager)中,它的decide方法可以决定当前用户是否能够访问资源。decide方法的参数中可以获得当前用户的验证信息、第3步中获得的资源所需角色信息,对这些角色信息进行匹配即可决定鉴权是否通过。当然,你也可以加入自己独特的判断方法,例如只要用户具有ROLE_ADMIN角色就一律放行;

5、若鉴权成功则用户顺利访问页面,否则在decide方法中抛出AccessDeniedException异常,这个异常会被AccessDeniedHandler的实现类(MyAccessDeniedHandler)处理。它仅仅是生成了一个json对象,转换为字符串返回给客户端了。

总结一下,鉴权过程就是在用户访问某资源链接时,首先读取资源表的记录,获取该资源链接的权限列表(若列表为空则说明该资源不需要额外的访问权限,任何用户都可访问)。再次,获取当前登录用户的权限信息(即Authentication类的getAuthorities())。最后,将两者进行匹配即可决定鉴权是否通过。

上面所说的权限列表:

可以是角色列表:验证成功后将该用户的所属角色列表存储在Authentication类。鉴权阶段读取资源表时取出可访问该资源链接的全部角色。

也可以是资源列表:验证成功后将该用户所属角色能访问的所有资源列表存储在Authentication类。鉴权阶段读取资源表时取出该资源链接的资源信息。

619

619

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?