1.1 相关概念

高可用集群,负载均衡集群。

集群:设备相同,功能一致(提供的服务相同),两台设备以上才能叫集群。

高可用:在集群中,有一台设备出现故障,不影响整体的业务。

负载均衡:通过数据分流,实现设备间都可以通过数据访问,减轻了单台服务的压力,分流有算法来决定。

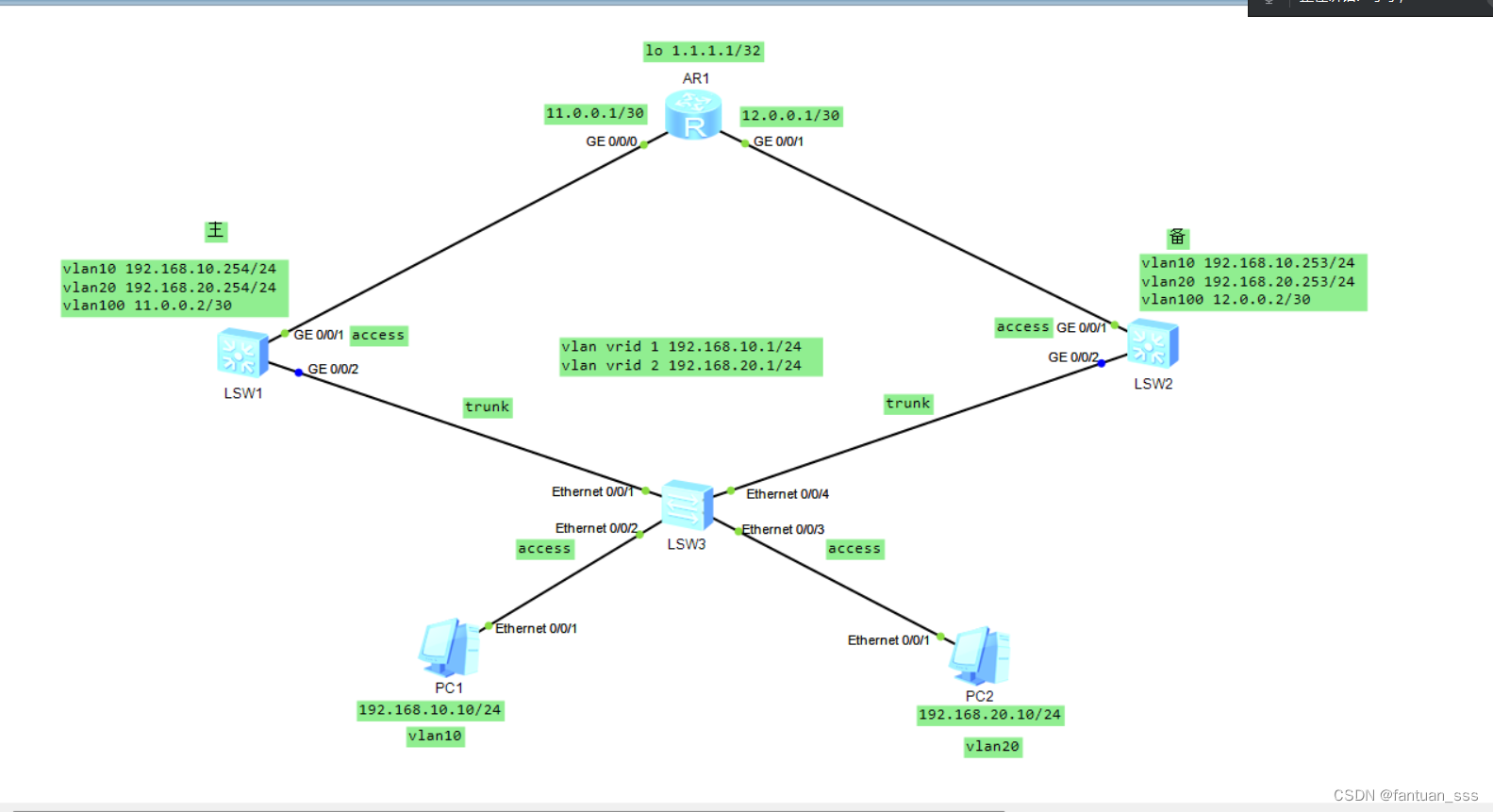

1.2 VRRP协议

1.2.1 相关概念

VRRP(虚拟路由器冗余协议),是一个选择性的协议,容错的协议。

选择性:主(Master)、 备(Backup)。

VRRP的协议分类:VRRPv2 适用IPv4网络,VRRPv3即适用IPv4,也适用IPv6。

报文:检测主备网关服务器的状态。

VRRP确定主备的方式:优先级来确定主备,优先级高,就是主。

Master(主路由器):转发报文给备网关服务器,告诉备路由器,主路由器还在正常工作。

Backup(备路由器):接收主路由器的报文,一旦收不到主路由器的报文,备路由器就会抢占主路由器的位置,接替主路由器的工作,开始转发数据包。

vrid:对设备进行分组,同一个组,在同一个vrid,就会走指定服务器的流量。

1.2.2 状态机

初始化状态:设备的启动状态,这个时候还没有确定设备的主备关系。VRRP报文也不做任何处理。

设备开启之后,主备抢占。

主状态(活动状态):确定主之后,发报文给备,告诉备服务器。

备状态:收不到主服务器的报文,才会抢占主的位置。

主恢复之后,又会进入初始化,比优先级。主的优先级不变的话,进入主状态(活动状态)。

1.2.3 备份流程

初始状态时,双方互发VRRP报文,确定主和备。流量会从主服务器通过,而且给备份服务器发送VRRP报文,告知对方,主的状态。备份服务器在一段时间内(抢占延时:6-30秒)收不到主的报文,才会抢占主的位置,备服务器成为主服务器,流量从备服务器走,还会给主服务器继续发送VRRP报文,检测主的状态。主服务器恢复之后,双方互发VRRP报文,确定优先级,主的优先级还是高,抢占备服务器的位置,成为主服务器,流量走主服务器,并且继续向备服务器发送VRRP报文。

1.2.4 VRRP主备切换的应用

1、路由器本身故障。

2、下行线路故障。

3、上线线路故障,上行线路需要人工监控(主动)。

1.2.5 VRRP配置

SW1

[sw1]int Vlanif 10

[sw1-Vlanif10]vrrp vrid 1 virtual-ip 192.168.10.1

创建虚拟路由器的VRID为10,并配置虚拟IP,这里把虚拟IP改成10.0.0.1 --现场排错

[sw1-Vlanif10]vrrp vrid 1 priority 120

配置优先级(默认为100),优先级越大越优先(对面不配置优先级,vlan10的主路由器就是SW1)

[sw1-Vlanif10]vrrp vrid 1 preempt-mode timer delay 6

配置抢占时延(默认为0,立刻抢占),这里配置6为了防止状态频繁切换 6就是6秒。

[sw1-Vlanif10]vrrp vrid 1 track interface g0/0/2 reduced 30

跟踪上行端口,如果出现连接不上路由器,便将自己的优先级降低30(默认10,要确保这个端口的优先级减这里的数值要小于备用的优先级,即120-30小于100)

[sw1-Vlanif10]vrrp vrid 1 track interface g0/0/1

跟踪下行端口

[sw1-Vlanif20]vrrp vrid 2 virtual-ip 192.168.20.1

设置20为备用

sw2:

[sw2-Vlanif20]ip address 192.168.20.252 255.255.255.0

[sw2-Vlanif20]vrrp vrid 2 virtual-ip 192.168.20.1

[sw2-Vlanif20]vrrp vrid 2 priority 115

[sw2-Vlanif20]vrrp vrid 2 preempt-mode timer delay 6

[sw2-Vlanif20]vrrp vrid 2 track interface GigabitEthernet0/0/2 reduced 30

[sw2-Vlanif20]vrrp vrid 2 track interface GigabitEthernet0/0/1

[sw2]int Vlanif 10

[sw2-Vlanif10]ip address 192.168.10.254 255.255.255.0

[sw2-Vlanif10]vrrp vrid 1 virtual-ip 192.168.10.1

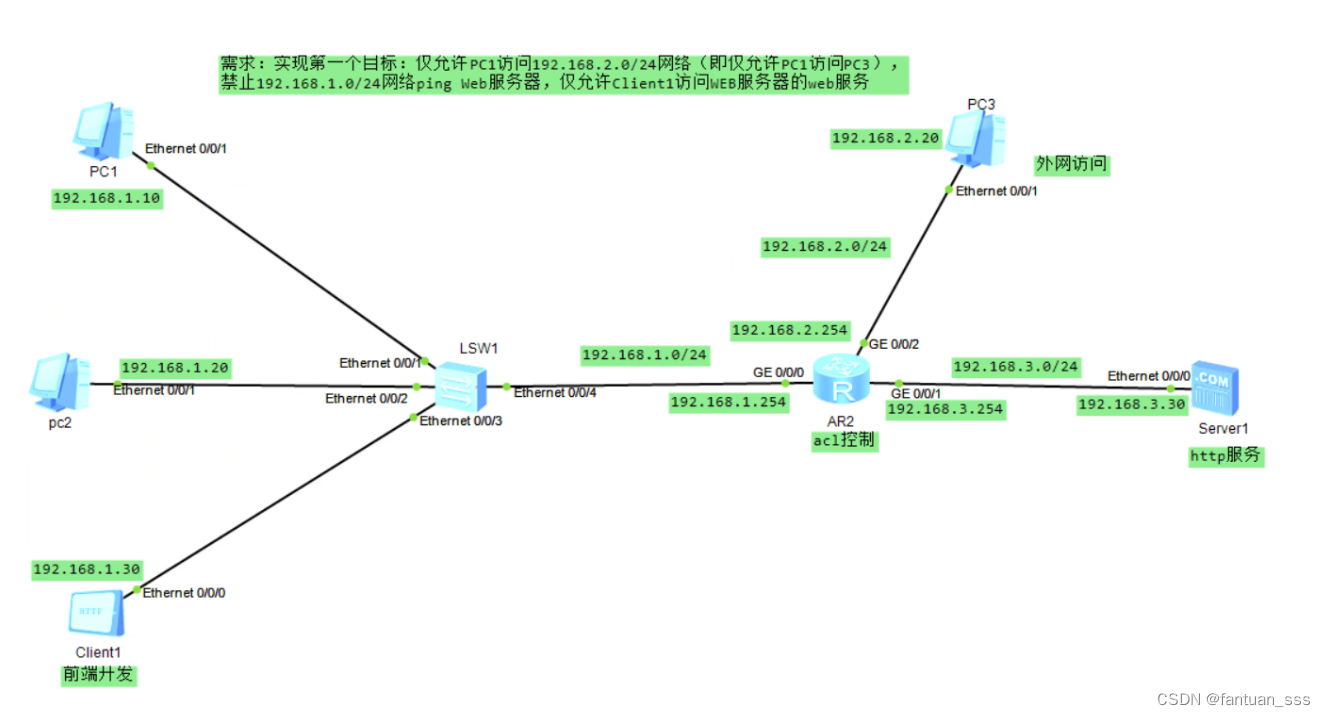

1.3 ACL访问控制

1.3.1 相关概念

访问控制:用来对数据包做访问控制。丢弃或者放行。

使用场景:威胁防护,病毒防护,核心设备和核心机房是不能对外直接提供访问。

访问控制:屏蔽,小说网站、视频网站。结合其他协议,用于控制的匹配范围。

ACL:数据包从接口经过,接口启用了ACL时,路由器会对报文进行检查,然后根据策略做出相应的处理。

ACL使用设备:路由器来做访问控制。

1.3.2 ACL的种类

基本ACL:2000-2999 基本ACL只能匹配源IP地址

高级ACL:3000-3900可以匹配源IP,还可以匹配目的IP,源端口,目的端口,以及三层和四层的协议。

二层ACL:4000-4999 根据数据包的MAC地址进行匹配,一般不用。

1.3.3 ACL在接口上的应用

1、在入口上:数据包从入口进入路由器,有策略就会执行。

2、在出口上:数据包经过路由器处理之后,数据包才能出去。

1.3.4 ACL策略

白名单:在名单上的才可以放行,不在的一律丢弃。默认是拒绝所有,允许个别。

黑名单:在名单上的一律丢弃,不在的可以放行。

华为设备默认是放通的,不做限制,需要人工配置策略。

1.3.5 ACL配置原则

基本ACL:尽量用在靠近目的地。

高级ACL:尽量用在靠近在源的地方。

1.3.6 ACL应用规则

1、一个接口的同一方向,只能调用同一个ACL。

2、一个ACL可以有多个rule规则,按照规则从小到大排序,从上往下依次执行的。

3、数据包一旦被某个规则匹配,就不再继续向下匹配。

4、有ACL,没有配置策略,默认放行所有,如果没有匹配到任何策略,也是放行。

1.3.7 ACL配置

acl number 2000

traffic-filter outbound acl 2000

rule deny icmp source 192.168.1.0 0.0.0.255 destination 192.168.3.30 0

rule 创建规则 固定格式

deny 拒绝

icmp 拒绝网络层ICMP协议

source:192.168.1.0

destination:目的地址 192.168.3.30

拒绝192.168.1.0整个网段不能和192.168.3.39这个ip禁用ICMP协议,ping不通。

rule permit tcp source 192.168.1.30 0 destination 192.168.3.30 0 destination-port eq 80

rule :创建规则的固定格式

permit:允许 TCP

source: 192.168.1.30

destination:192.168.3.30

destination-port eq :80 http服务的默认端口。

允许192.168.1.30这个地址,可以访问192.168.3.30这个服务器器对外提供的httpd服务的80端口。

先删除接口调用,再删除acl编号里面的规则,最后删除 acl编号。

504

504

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?