将题目文件下载、解压,得到两个文件,unknown和unknown2:

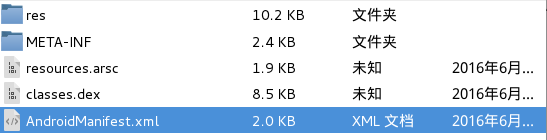

文件系统显示unknown2为压缩文件,unknown为二进制文件,而unknown2则为zip压缩文件,,归档管理器查看unknown2,发现以下文件结构:

显然是apk包,将文件改名为unkown2.apk,使用apktool反编译,得到以下文件目录

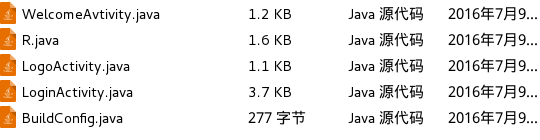

用dex2jar + jdgui反编译,得到java文件

搜索所有文件,发现未出现flag关键字,故flag应该与文件代码相关。通过阅读分析代码,发现WelcomeAvtivity.java中以下代码

protected void onCreate(Bundle paramBundle) {

super.onCreate(paramBundle);

setContentView(2130903042);

paramBundle = (TextView)findViewById(2131165192);

String str = getIntent().getStringExtra("i");

try

{

paramBundle.setText;

return;

}

catch (Exception paramBundle)

{

paramBundle.printStackTrace();

}

}

其中str为可疑点,在LogoActivity.java中发现对应代码

<pre name="code" class="java">protected void onCreate(Bundle paramBundle)

{

super.onCreate(paramBundle);

requestWindowFeature(1);

setContentView(2130903041);

this.progressBar = ((ProgressBar)findViewById(2131165189));

this.backButton = ((Button)findViewById(

博客介绍了参与2016年全国大学生信息安全大赛的解题过程,主要涉及安卓逆向技术。通过分析未知文件,发现其为一个隐藏的apk包,使用apktool反编译后,再借助dex2jar和jdgui进行Java代码反编译。在源码中找到关键代码段,通过理解并操作移位算法,解密出密码"amanisnobody",从而得出flag为"flag{amanisnobody}"。

博客介绍了参与2016年全国大学生信息安全大赛的解题过程,主要涉及安卓逆向技术。通过分析未知文件,发现其为一个隐藏的apk包,使用apktool反编译后,再借助dex2jar和jdgui进行Java代码反编译。在源码中找到关键代码段,通过理解并操作移位算法,解密出密码"amanisnobody",从而得出flag为"flag{amanisnobody}"。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

6965

6965

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?