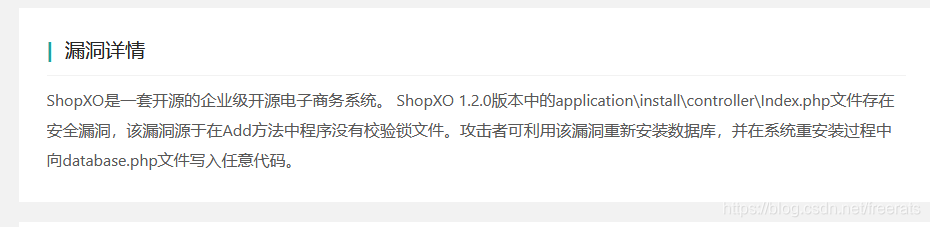

这道题本就是基于shopxo已有的漏洞,解题思路也就基于此漏洞,若一开始对此漏洞无了解,那就比较难顶了

打开题目,就是一购物主页。

如果有了解shopxo,就知道默认后台就是admin.php,

登入的默认账号密码是admin和shopxo。

然后就进入到了网站后台

然后就进入到了网站后台

接下来就在应用中心里的应用商店找到主题,然后下载默认主题

接下来就在应用中心里的应用商店找到主题,然后下载默认主题

因为后面应用主题的时候需要我们重新把下载的这个压缩包传上去,那我们就可以把一句话写入压缩包,给他一起传上去。

因为后面应用主题的时候需要我们重新把下载的这个压缩包传上去,那我们就可以把一句话写入压缩包,给他一起传上去。

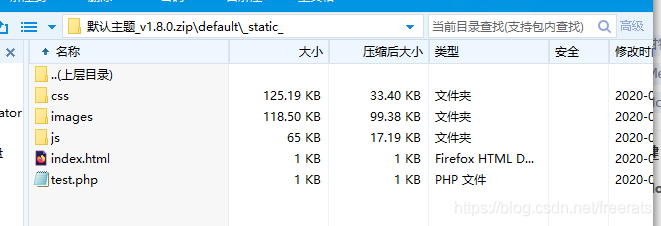

我们可以在_static_里面加上一个test.php,这里面就是我们加入的一句话了,加个phpinfo()可以方便确认马到底有没有穿上去。

(题目是简单化了这个漏洞的,正常情况下不会有人把网站资源什么的给用户下载,然后再让用户上传的,还加上什么都可以传)

这篇博客介绍了GKCTF2020挑战中利用shopxo系统漏洞获取flag的过程。通过默认后台admin.php登录,下载默认主题并在其中插入一句话木马,再上传至服务器。通过分析头像图片路径找到木马位置,使用蚁剑连接并发现flag和flag.hint文件。利用auto.sh脚本每60秒运行一次的特性,修改脚本读取flag并显示在flag.hint中。

这篇博客介绍了GKCTF2020挑战中利用shopxo系统漏洞获取flag的过程。通过默认后台admin.php登录,下载默认主题并在其中插入一句话木马,再上传至服务器。通过分析头像图片路径找到木马位置,使用蚁剑连接并发现flag和flag.hint文件。利用auto.sh脚本每60秒运行一次的特性,修改脚本读取flag并显示在flag.hint中。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2571

2571

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?