实验目的

通过爬虫去爬取网站目录,然后将爬取到目录进行展现,同时也可以匹配关键目录,如:admin,manger等。

实验环境

实验环境:kali

实验工具:Dirb

实验原理

默认情况下后台地址是不应被搜索引擎爬取到,因为后台涉及到关键信息的展示和配置,如果后台地址简单或者后台存在未授权问题,则会给后台间接威胁,同时如果采用的是CMS软件,当爬取到后台页面以后,通过查看CMS版本号,可以寻找相关漏洞,从而造成后台风险。

通过本次实验让学生熟悉后台地址简单带来的影响。

实验内容

1.打开浏览器,访问目标ip网站

发现没有限制爬虫

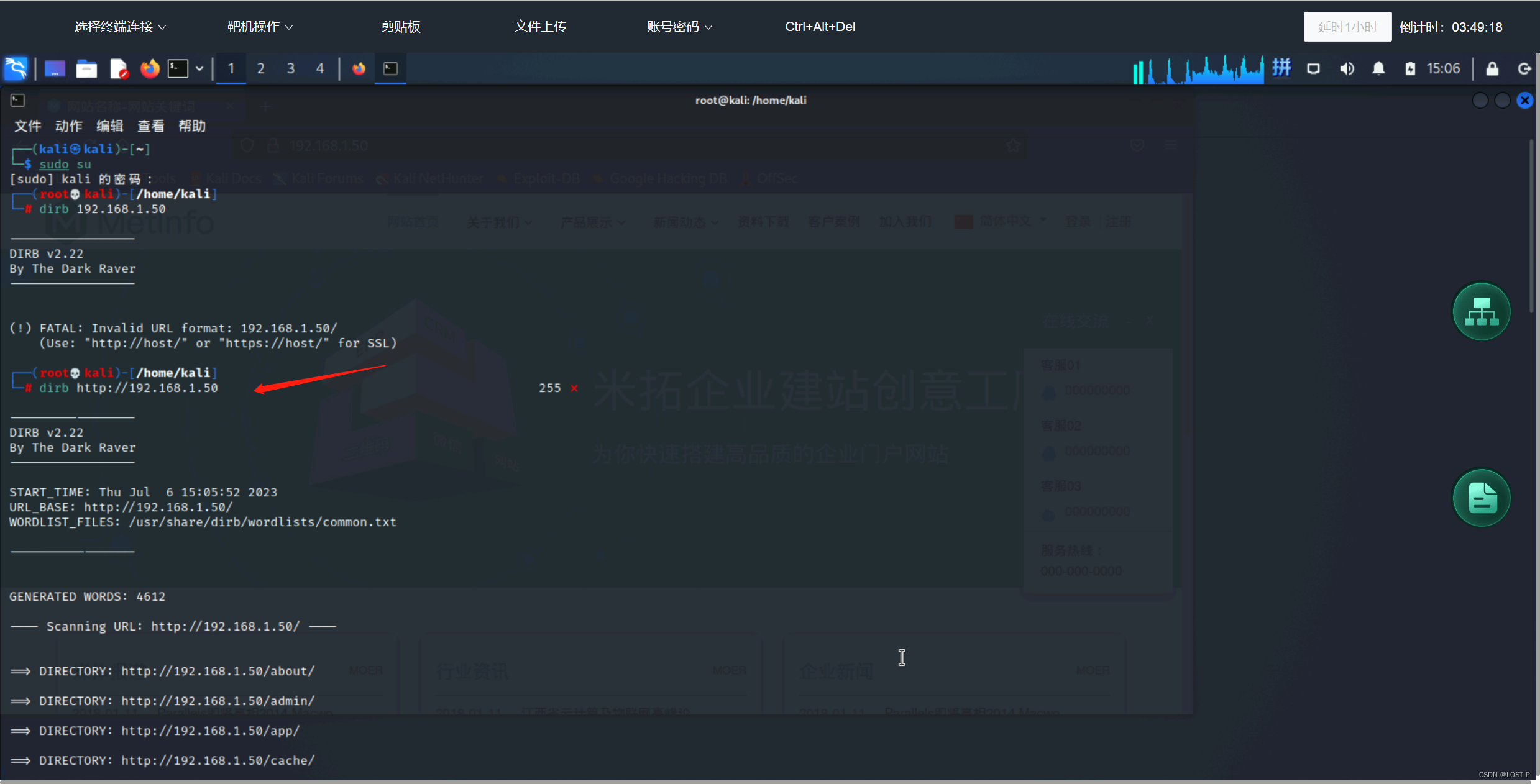

2.首先打开Kali终端,然后在命令行中输入dirb http://目标IP/,然后软件会自动爆破网站下的目录

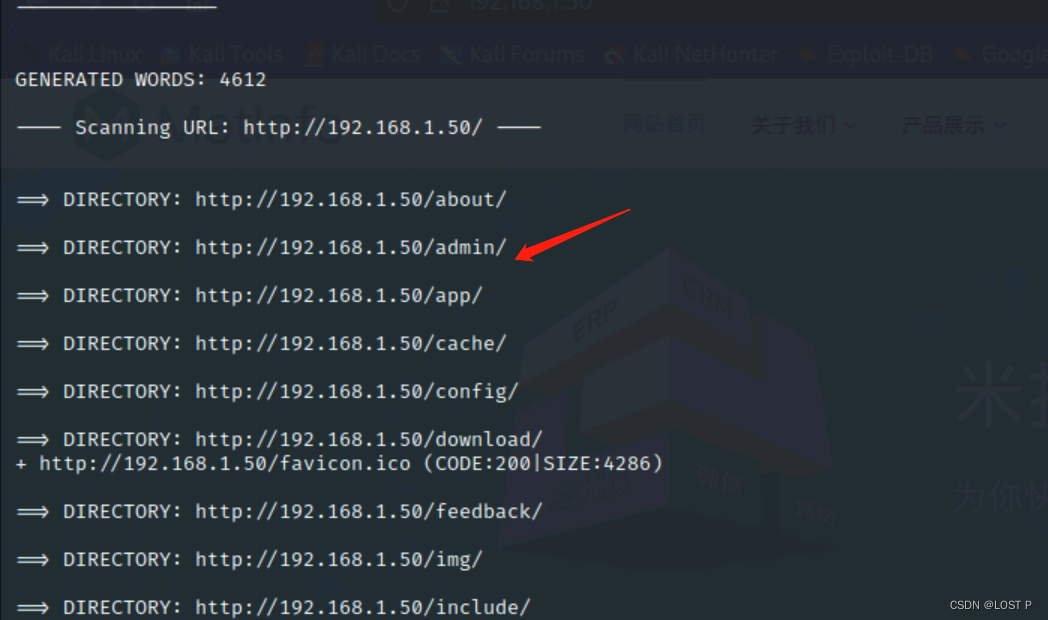

部分结果如下图所示:

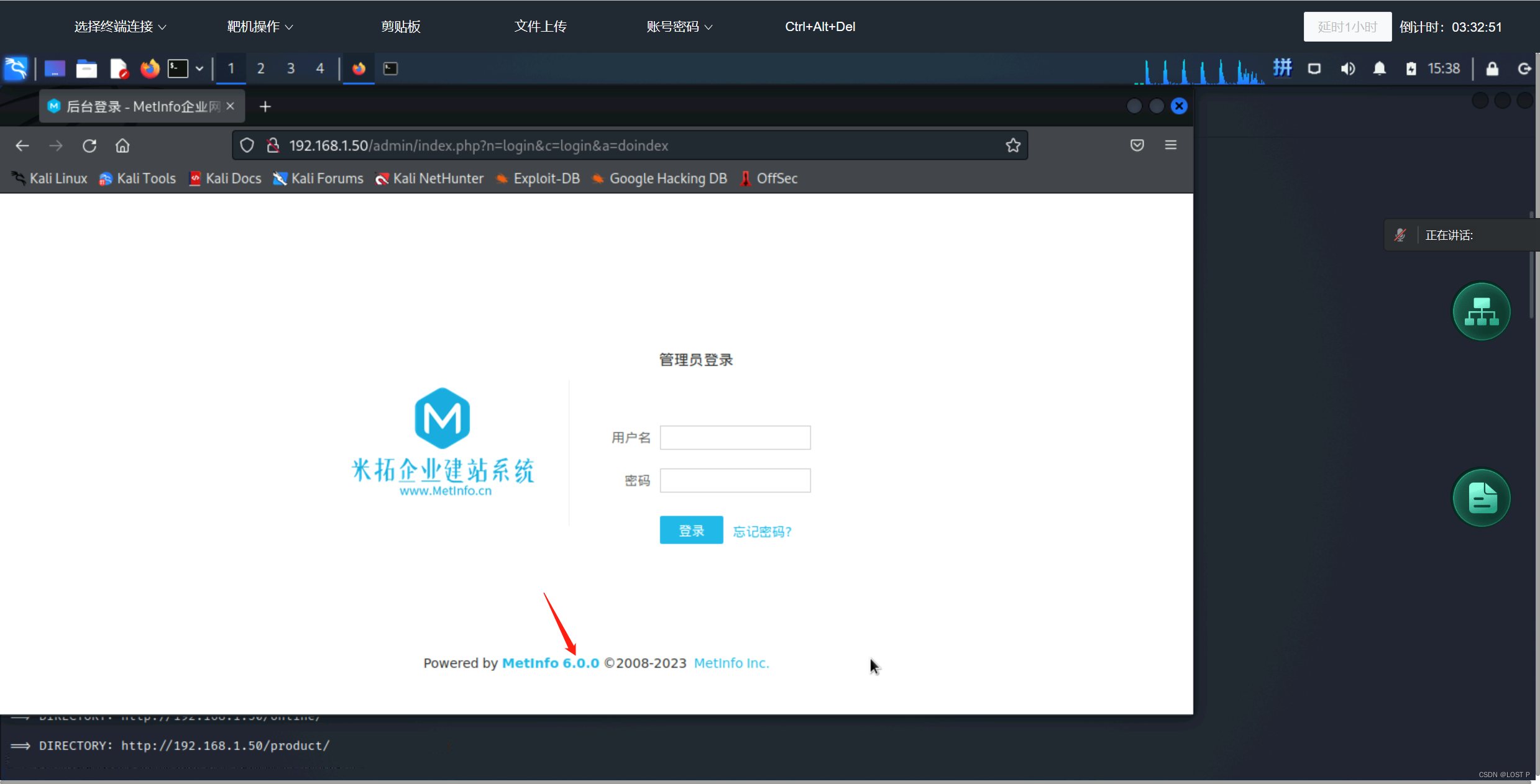

3.在浏览器中打开带有/admin目录的链接,如下图所示:

4.通过查看页面,发现网站为Metinfo CMS,同时版本号为6.0.0,我们就可以在网上寻找关于此CMS版本漏洞,然后进行攻击,漏洞截图如下所示:

思考与总结

虽然后台地址泄露无法对网站造成直接威胁,但是后台地址泄露以后能够把网站一些敏感信息暴露,从而增加被攻击的风险。

6060

6060

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?