一. API渗透测试–>POSTMAN执行API–>OWASP ZAP收集API接口–>渗透测试

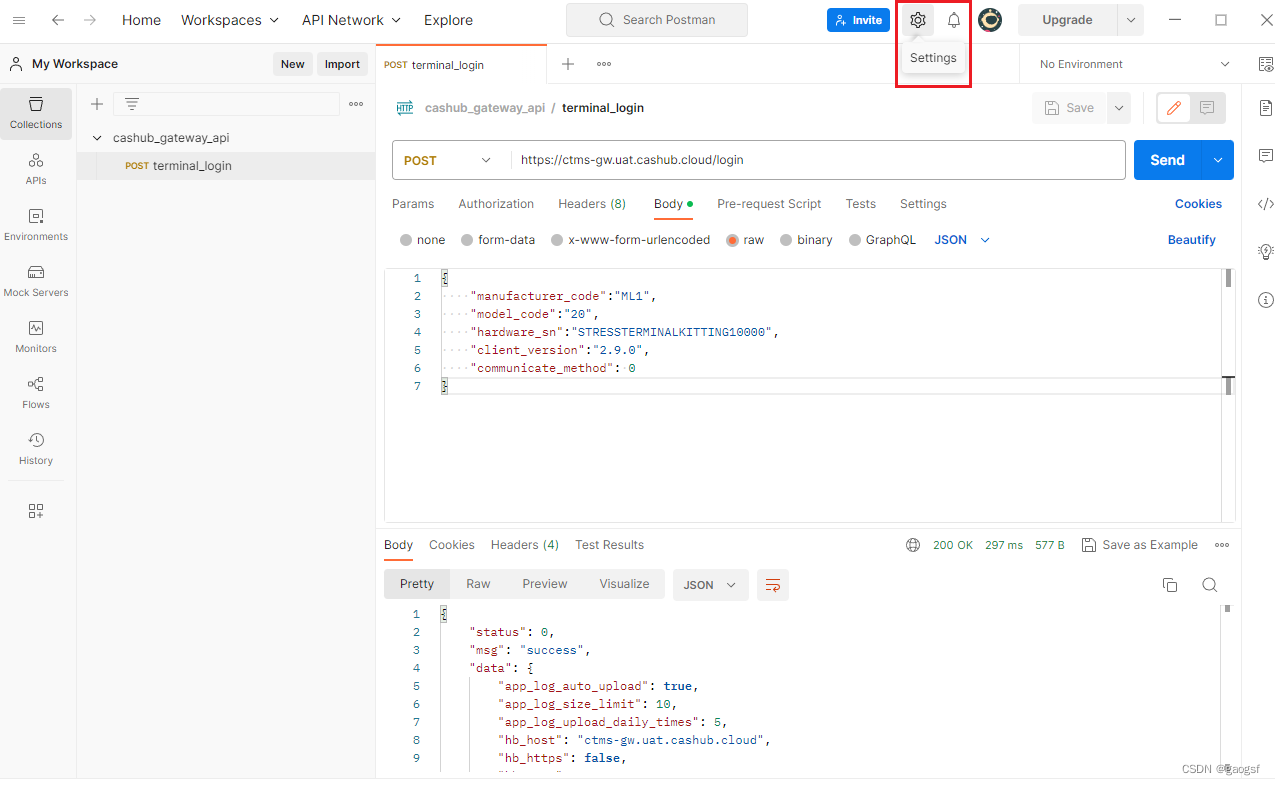

- POSTMAN中创建API的测试request

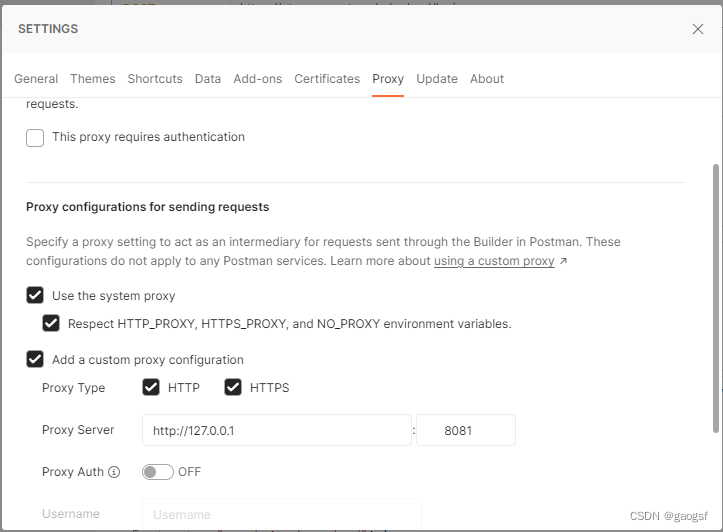

- POSTMAN的设置中设置proxy代理,如下图:

- 设置proxy,如下图

- 创建collection,然后创建API request,如下图

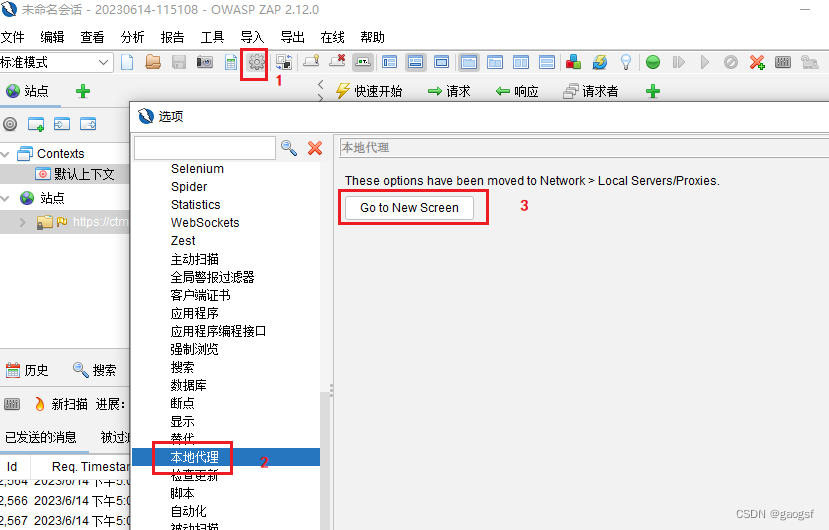

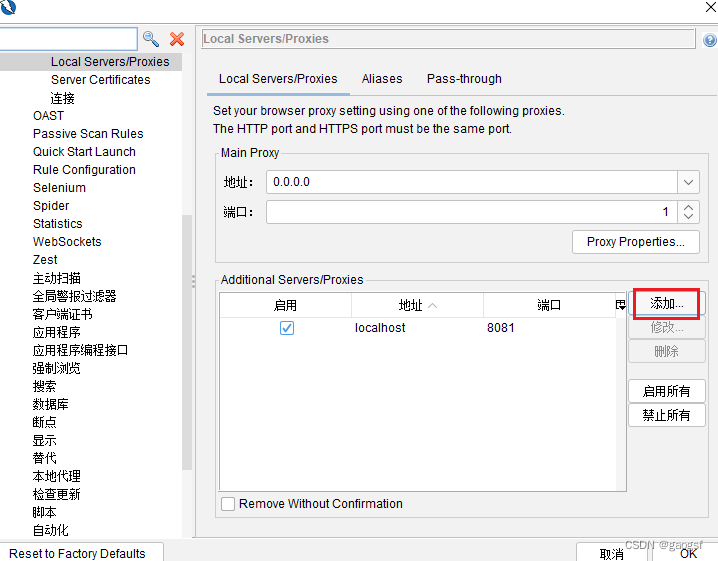

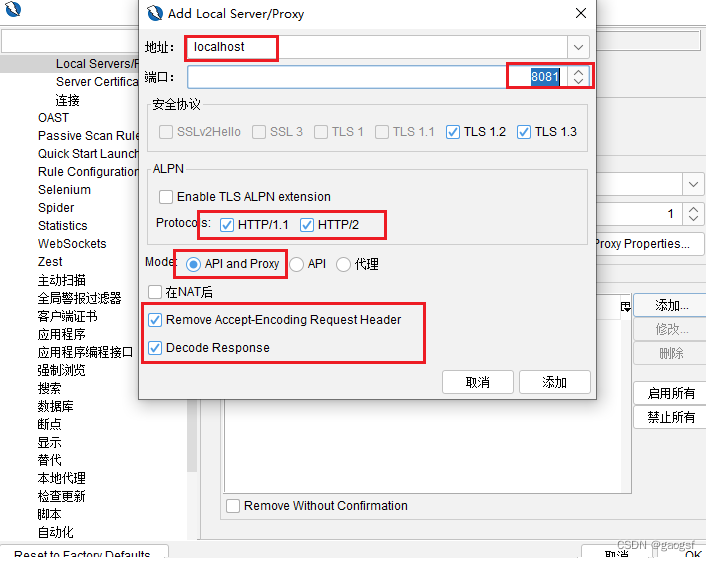

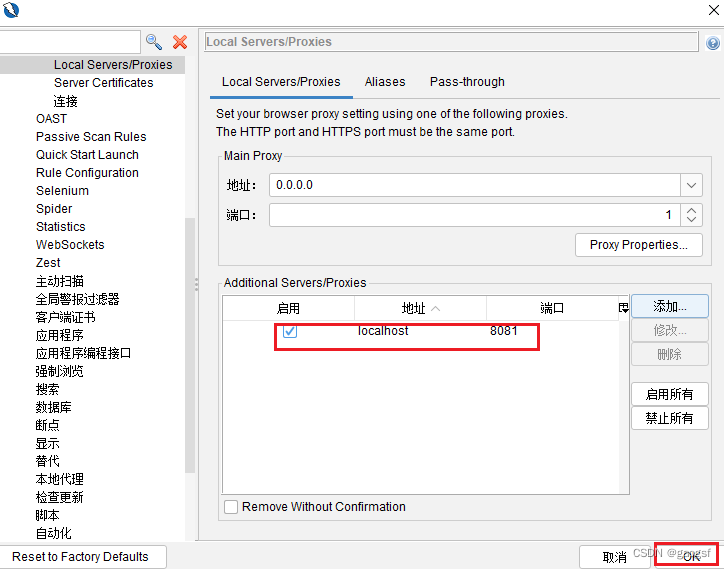

- 设置OWASP ZAP的代理,如下图:

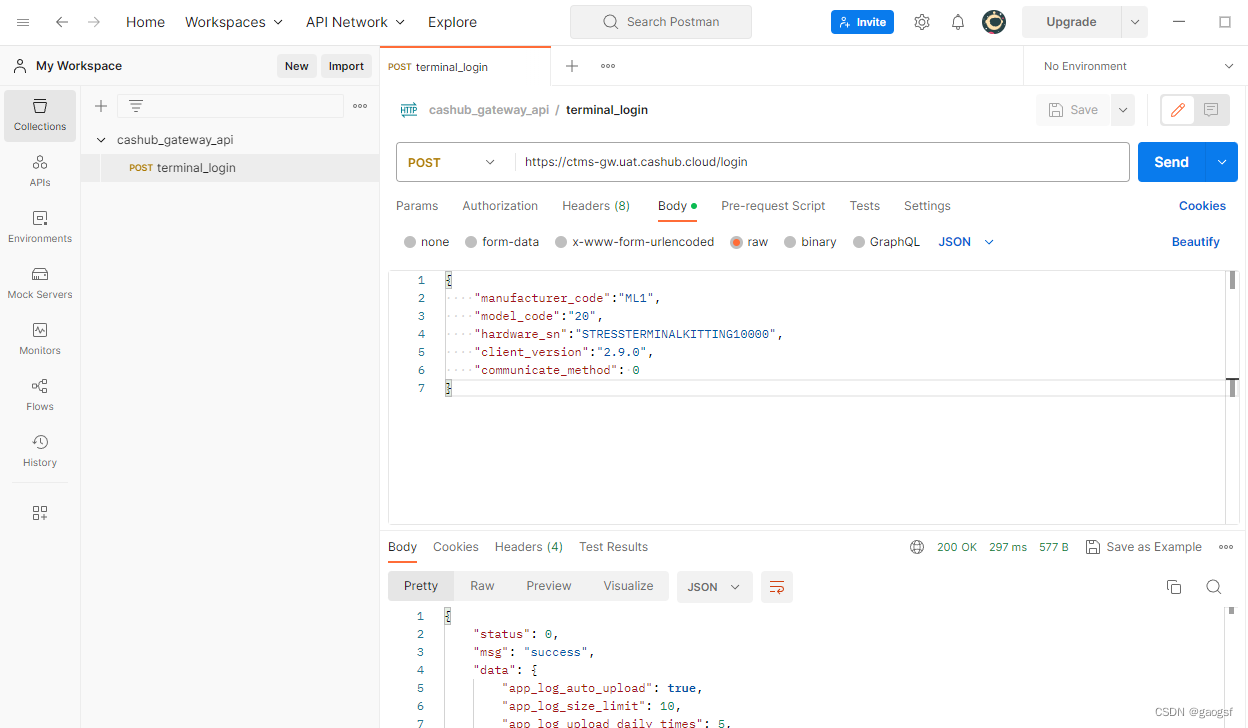

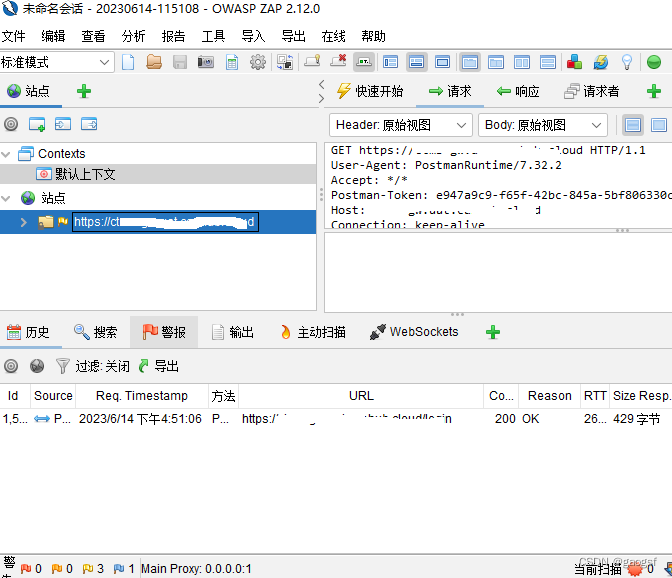

- 点击POSTMAN中的 API request的send按钮,执行API成功,OWASP ZAP端就会自动检索并收集API的数据,如下图

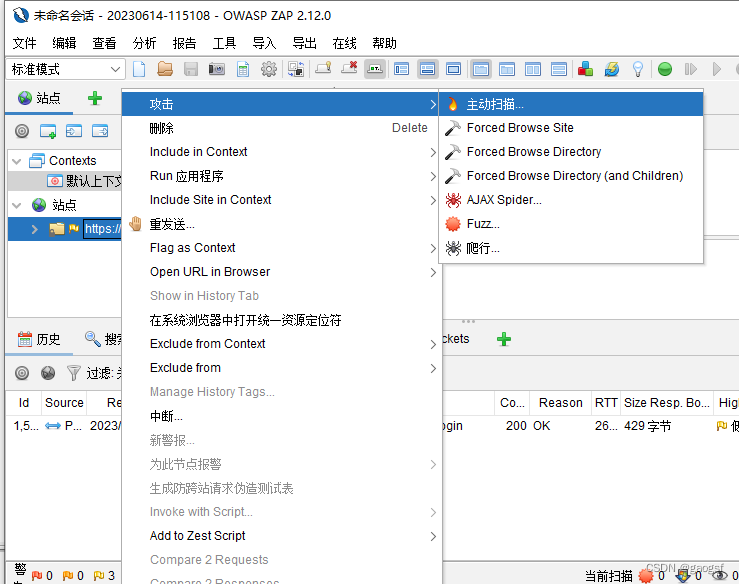

- 邮寄站点的域名–>攻击–>主动扫描–>点击开始扫描,就可以攻击了,如下图:

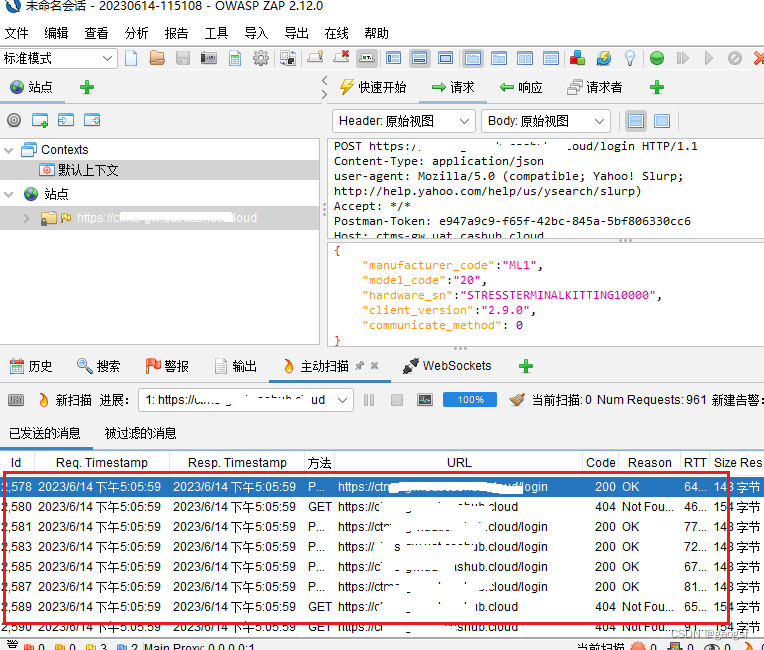

- 攻击后产生如下数据,如下:

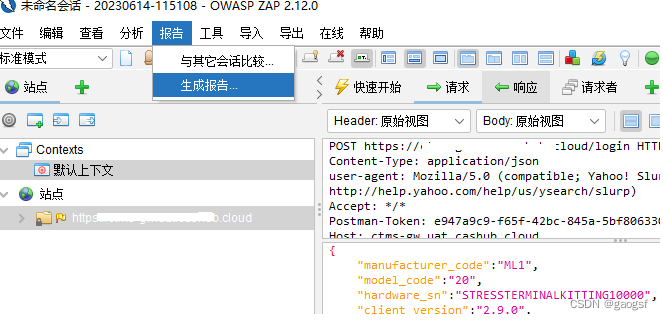

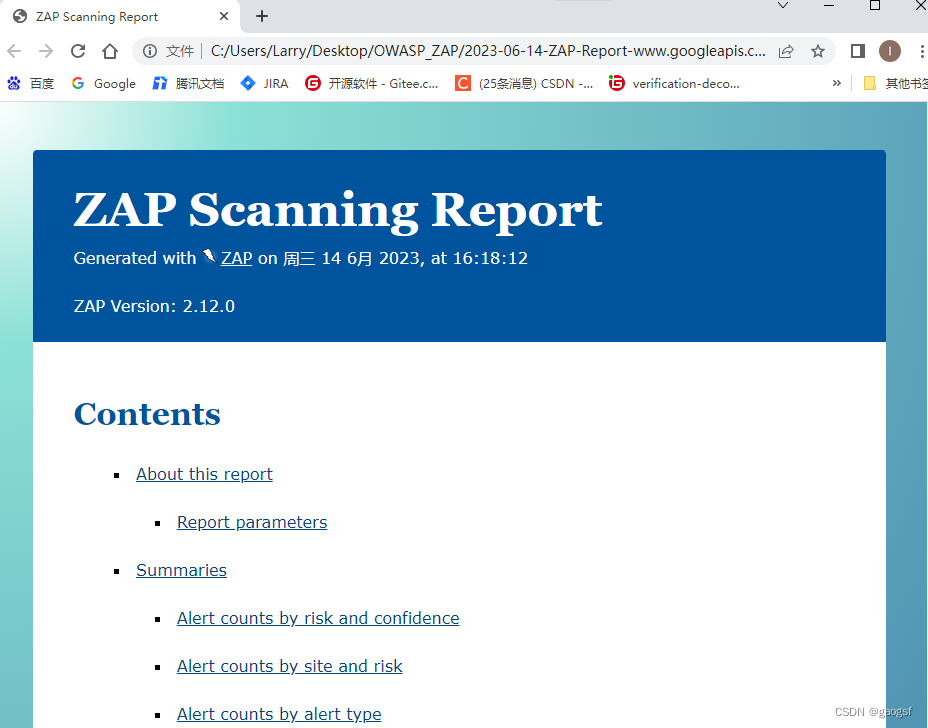

- 点击报告,生成报告:

二.Web页面操作–>OWASP ZAP收集WEB接口–>渗透测试

- 设置OWASP ZAP代理,如第一种中的设置一样。

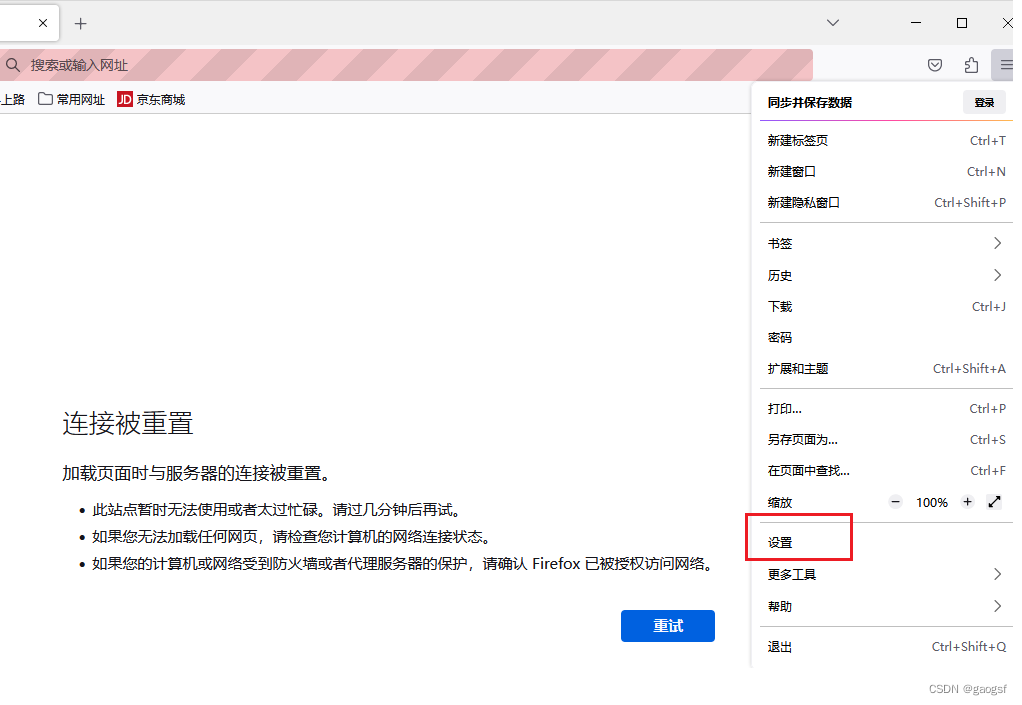

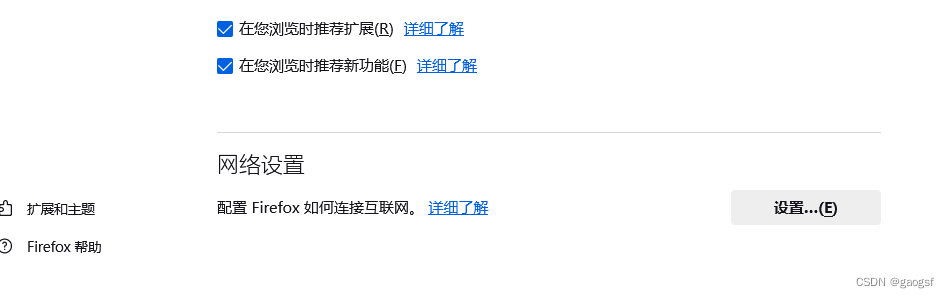

- 设置firefox火狐浏览器的代理,点击浏览器的setting按钮,进入到网络设置选项:

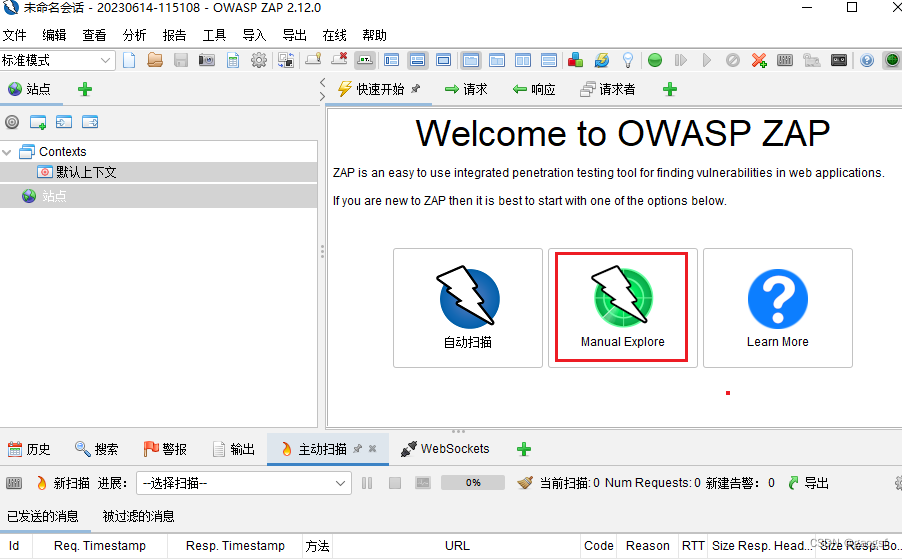

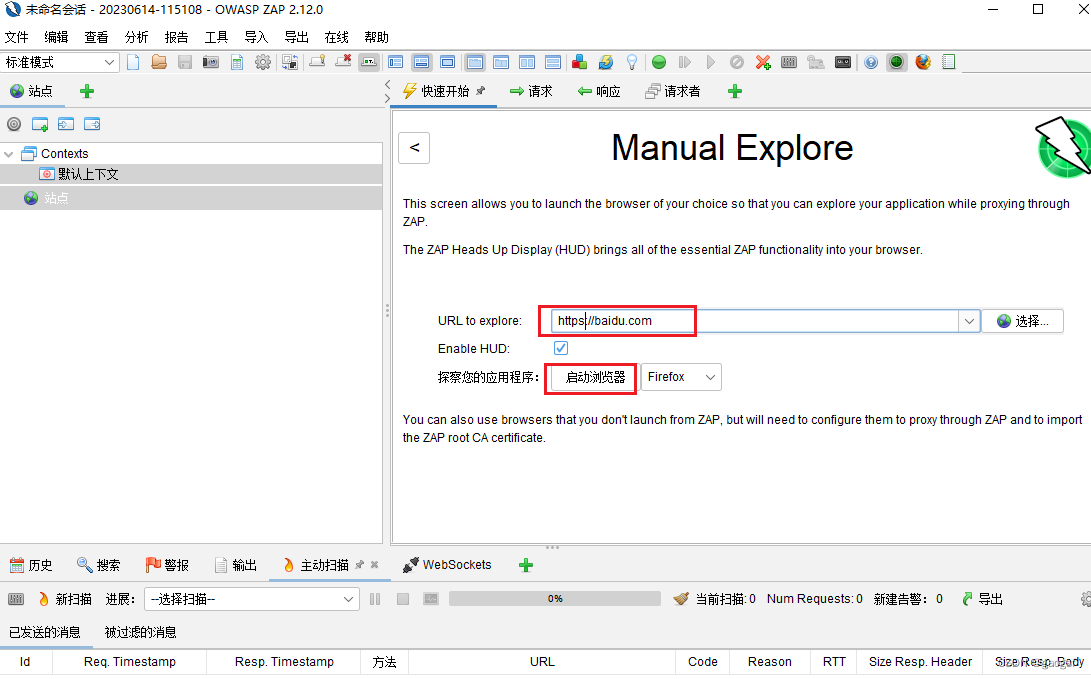

- 设置OWASP ZAP的手动打开浏览器的参数,如下:

- 输入需要打开网站的网址,然后点击启动浏览器:

- 自动打开浏览器后并进入到了baidu的页面,这些操作都被OWASP ZAP记录了相关域名和API,如下:

- 就可以选择对应的域名进行攻击–>主动扫描–>开始扫描,如同第一类型中的结果一样。

7. 需要注意的是:选择对域名攻击时,需要辨别只选择攻击我们需要的域名,不能把所有的域名都攻击,因为站点收集到的域名可能是与我们工作无关的网址,如果攻击其他网址,可能会被定义为恶意攻击,需要慎重。尽量在firefox的代理里面设置白名单或黑名单。

5779

5779

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?